IN2120 pensum

1/198

Earn XP

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No analytics yet

Send a link to your students to track their progress

199 Terms

ansvar

responsibility: ansvar

accountability: regnskapelighet. overordnet ansvar

liability: erstaningsplikt

sikkerhet

beskytte verdier mot skade. finnes mange forskjellige:

fysisk

sammfunnssikkerhet: oppretholde funksjonalitet i krise infrastrukturer

nasjonal sikkerhet: politisk stabilitet

sivil sikkerhet og rettsikkerhet: opprettholde lov og orden

personsikkerhet/trygghet/safety: beskyttelse av liv og helse

miljøsikkerhet

informasjonssikkerhet

personvern

informasjonssikkerhet

i følge ISO/ISEC: beskyttelse av informasjonens konfidensialitet, integritet og tilgjengelighet mot skade.

kilder til krav om informasjonssikkerhet

i henhold til god praksis

risikovurderinger: begrense risiko til akseptabelt nivå

regelverk: juridiske, lovbestemte regulatoriske bransje- pg kontraktmessige krav (GDPR)

3 typer kilder til krav

krav om advokat sikkerhet i henhold til standard praksis og forvaltning

begrense til et akseptabelt nivå

juridisk lovbestemte, regulatoriske og kontraktmessige krav til informasjonssikkerhet

målsetting for styring av informasjonssikkerhet

kontinuerlig prosess for å stoppe trusler og fjerne sårbarheter.

mål: oppnå god balanse mellom risiko og tiltak

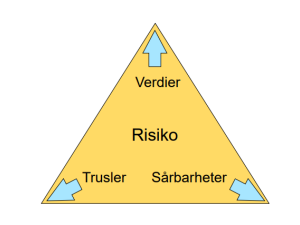

generell risikomodell for IT-sikkerhet

jo større/flere verdier, jo større/flere trusler du er utsatt for, jo mer sårbar du er, desto større risikoeksponering har du

IT-sikkerhet: verdi

ressurser som er av verdi. utstyr, infrastruktur, systemer, konfigurasjoner

IT-sikkerhet: trussel

et potensielt angreps-scenario som kontrolleres av en trussel aktør som kan skade organisasjonens verdier

IT-sikkerhet: trusselaktør

aktiv entitet som kan utløse eller gjennomføre et trusselscenario. hovedhensikt: skade

sårbarhet

representerer svakhet, feil eller mengel som gjør at et trusselscenario kan gjennomføres, noe som dermed gjørdet mest synnlig at en trusselaktør lykkes i et angrep som fører til en hendelse.

tre hovedkategorier:

tekniske sårbarheter

prosessårbarheter

menneskelige sårbarheter

sårbarhetsflate

alle mulighetene en trusselaktør kan utnytte som del av angrep.

å minske sårbarhetsflåten vil redusere rsiko, men som regel redusere funksjonalitet eller øke kostnader.

svakheter

abstrakt type sårbarhet uten referanse til et reelt system

sårbarhet er knyttet til et spesifikt system

sikkerhetstiltak

en måte å hindre eller bremse trusselscenario på en måte at det ikke kan lett gjennomføres.

fjerner sårbarheter.

har typisk til hensikt å forhindre trusselscenario, eller redusere negative konsekvenser

hendelse

bruddpå KIT for en informasjonsveri som resulterer i en negati konsekvens for eier av informasjonssveridne. skiller mellom:

hendelse som følge av en tilsiktet handling og andre årsaker som feil, ulykker og naturskader.

konsekvens

tap som kan ha ulike aspekter.

gir innføring for hvordan vi omtaler hendelsen. (avvik, sikkerhetstruende hendelse, …)

risiko

relevant kombinasjon av trussel, sårbarhet og potensiell sikkerhetshendelse som kan berøre en informasjonsverdi.

risikoanalyse er å kombinere estimert sannsynlighet for en hendelse og estimert alvorlighet av konsekvensene for å beregne nivået eller størrelsen på tilhørende risiko

tiltak for informasjonssikkerhet, kategorisert etter sikkerhetsfunksjoner

forebyggende tiltak: forhindre at hendelser inntreffer

oppdagende tiltak: lett å oppdage angrep og hendelser

korrigerende tiltak: reparerer skade og gjenopprettea drift etter en hendelse

tiltak for informasjonssikkerhet: kategorisert i tre generelle domener

organisatoriske tiltak, fysiske tiltak, teknologiske tiltak

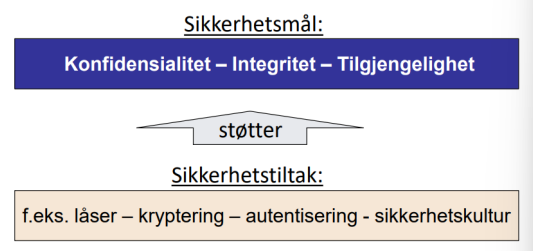

sikkerhetsmål og sikkerhetstiltak

mål: uavhengig av spesifikk implementeres, kan implementeres med ulike tiltak

tiltak: basert på spesifikk implementering, ofte bundet til spesifikke produkter.

dataautentisering

noen ønsker å vite hvor data kommer fra, eller hvemsom har generert den.

sporbarhet

funksjon for deteksjon, etterforskning og gjenoppretting av skade etter sikkerhetshendelser. basert på logging av aktiviteter

pålitelighet

at systemer ikke inneholder mange feil eller svakheter. hvis feil forekommer, betyr pålitelighet også at systemet tolererer feilen og all funksjonalitet ikke faller ut.

kryptografi

vitenskapen om hemmelig skrift med det formål å skjule betydningen av en melding.

kryptoanalyse er vitenskapen om å knekke kryptografi

kryptologi er samlebetegnelse for kryptografi og kryptoanalyse

hvilke sikkerhetsmål støtter kryptografi?

konfidensialitet, dataintegritet, autentisering, digital signatur og PKI

symmetrisk kryptering med hemmelig nøkkel

når samme nøkkel brukes for både kryptering og dekryptering. finnes to forskjellige:

blokkchiffer: krypterer blokk med tekst til blokk med chiffertekst. fast størrelse på 128bits.

strømchiffer: krypterer en strøm av data ved p kryptere en og en bit for seg.

blokkchiffer operasjonsmoduser

blokkchiffer krypterer en blokk på 128 bits/ 16 bokstaver. for å kryptere mer trengs det en spesifikk modus:

CounTeR mode (CTR)

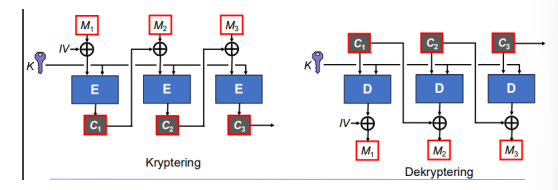

Cipher Block Chaining (CBC)

Output FeedBack(OFB)

Cipher FeedBack (CFB)

usikker krypteringsmodus: Electronic Code Book (ECB)

electronic code book

deler klartekst opp i blokker og krypterer hver blokk separat. lik klartekstblokker gir lik ciffertekst. dårlig sikkerhet

Counter mode (CTR)

tekst deles opp i blokker og inkrimenterendetellerverdi som blir kryptert. hver krypterte tellerverdi adderes til klartekstblokken med binær XOR.

lik klar gir annerledes ciffer. god sikkerhet

Cipher Block Chaining

tekst deles opp. hver chifferblokk adderes til neste klartekstblokk med binær XOR før kryptering

starter med tifeldig IV initialiseringsvetkros om ikke trenger å være hemmelig.

lik klar gir forskjellig chiffer. god sikkerhet

hashfunksjon krav

lett å beregne

kompimering

enveis

kollisjonsrestitent (svak): vanskelig å finne en annen input som gir samme hash

kollisjonsresistent(sterk): umulig å finne to hvilket som helst par av input som gir samme output

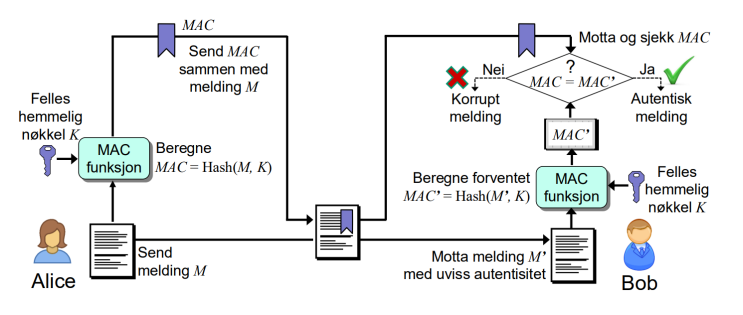

Message Authentication Code - MAC

Melding m med hash-verdi hash(M) kan lett endres av angriper.

inkluderer en hemmelig nøkkel (k) for beregning av hashfunksjon, som gir en autentsiert hash-verdi: MAC = hash(M, k)

for å validere og autentisere en meldig må mottakeren ha den samme hemmelige nøkkel k som ble brukt av avsender til å beregne MAC. tredjepart som ikek kjenner nøkkelen kan ikke validere MAC

diffie-hellman nøkkelutveksling

gir ikke autentisering, og ingen av partene vet ikke hvem de kommuniserer med som kan føre til MITM angrep.

hybrid kryptering

kombinasjon av symmetrisk og asymmetrisk kryptering

asymmetrisk brukes til distribuering av hemmelig symmetrisk nøkkel

hemmelig symmetriske nøkkel med asymmetrisk chiffer brukes for rask kryptering av datasett og meldinger.

KEM - key encapsulation mecanism

metode for å kryptere den hemmelige nøkkelen som kan sendes mellom to entiteter.

digital signatur

krypteringalgoritmer der entiteten signerer nøkkelparet for å vise autentisiteten sin. krever tung beregning. ipraksis brukes hybride signering

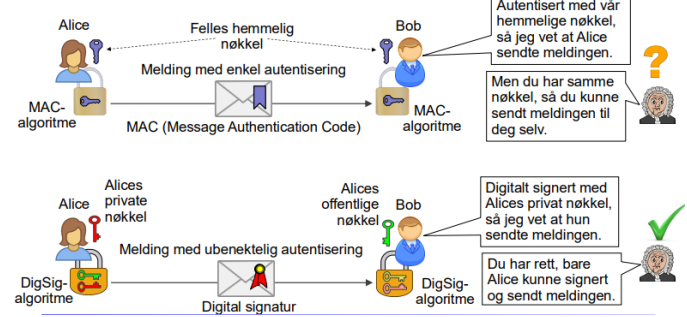

enkel eller ubenektelig meldingsautentisering

når man kan verifisere melding fra en tredjepart, kalles det ubenektlig og er sterk data-autentisering

MAC kan ikke brukes som bevus for data-autensitiet.

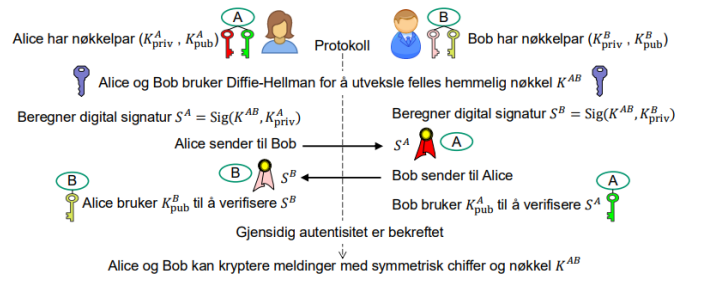

autentisert nøkkel utveksling for fremoverhemmelighold

fremoverhemmelighold: hemmelighold ab historiske krypterte meldinger fremover i tid ikke skades selv om de private nøklene lekkes.

oppnås når asymmetriske algoritmer ikke benyttes for kryptering av hemmlige øktnøkler → Diffie Hellman

kerckhoffs prinsippet

kryptografisk sikkerhet skal ikke være avhengig av at selve algoritmen må holdes hemmelig.

styrken til krytografiske systemer avhenger av:

størrelsen på nøkkelen

styrken til kryptografiske algoritmer/protokoller

korrektheten og integriteten til HW/SW implementering av kryptografiske algoritmer/protokoller

nøkkelhåndtering - kryptografi

danner grunnlaget for sikker generering, lagring, distribusjon og destruering av nøkler. dårlig nøkkelhåndtering kan føre til brudd på sikkerheten av systemer som er basert på kryptografi

en nøkkel skal brukes til en enkelt anvendelse. hvis man bruker på flere anvendelser svekker dette sikkerhet.

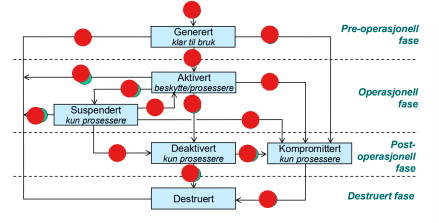

kryptoperiode

den perioden for godkjent bruk av en bestem nøkkel. vikgtig at den:

begrenser mengden data som er ebskyttet av en gitt nøkkel

beregner mengden eksponering og skade, hvis en enkelt nøkkel blir kompromittert

begrenser bruk av en bestemt algoritme til den estimerte sikre levetiden

kryptoperiode sine to deler

deles inn i to deler: til beskyttelse og/eller prosessering

beskyttelsesperioden: nøkkelen brukes til å kryptere og generere en digital signatur. genererer mer data

prosesseringsperioden: prosesserer vi data som har generert enten ved å dekryptere eller å validere en digital signatur.

kryptoperioden varer fra begynnelsen av beskyttelsesperioden til slutten av prosesseringsperioden.

faktorer som bestemmer kryptoperioden

ettersom sensitiviteten til informasjonen eller tjenesten øker, bør perioden reduseres for p eregne potensiell skade i tilfelle kompomitering.

korte perioder kan være kontraproduktive, spesielt hvis tilgjengelighet av data/tjeneste er viktig

hvorfor er nøkkel generering den mest sensitive av alle kryptografiske operasjoner, og hva må den forhindre?

må forhindre lekkasje, svekking eller forfalsknig av nøkler og initialiseringsvektorer.

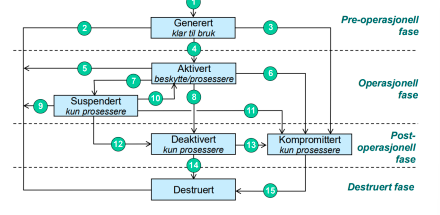

fyll ut tallet i rekkefølge de kommer i

kompromittering av kryptografiske nøkler

hvis det er kjent eller mistenkt uautorisert enhet har skaffet seg en hemmelig nøkkel, må bruken av nøkkelen for beskyttelse opphøre umiddelbart.

en kompromittert nøkkel kan fortsatt brukes til prosessering av kryptert nøkkel

nøkkeldestruering

nøkler må ikke eksistere i flyktig minne eller på permanente lagringsmedier etter destruering. destruering kan være:

enkel slette operasjon på system

spesiell slette operasjon på datamaskin

magnetisk degaussing av magnetiske lagringsmedier med sterkt magnetfelt

ødeleggelse av fysisk enhet f.eks. ved knusing eller høy temperatur

destruering av master nøkkel vil logisk destruere underordnede nøkler kryptert under masteren

utfordring ved nøkkel distribusjon

hvert nodepar (datanett) trenger en separat nøkkel for å kunne kommuniseres sikkert med kryptografisk beskyttelse.

PKI: infrastruktur for sikker distribusjon av offentlige nøkler

offentlige nøkler må signeres digitalt og distribueres som “offentlige nøkkel sertifikater”.

formålet med PKI er å garantere autentisitet av offentlige nøkler og forenkle nøkkel distribusjonen.

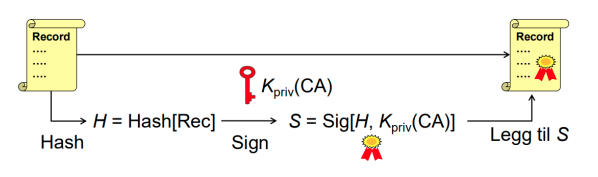

hvordan generere et offentlig nøkkelsertifikat

samle alle datafeltene, inkludert subjektets (domene) navn og offentlige nøkkel, i en datarecord Rec

Hash datarecorden

signer hash-verdien

legg den digitale signaturen til i datarecorden

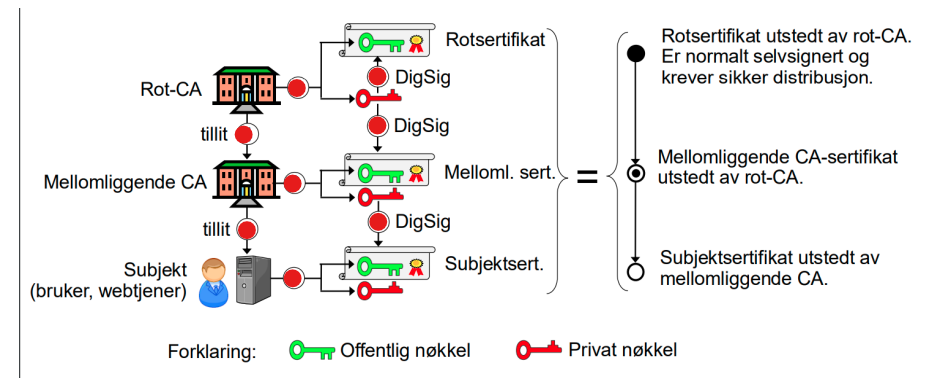

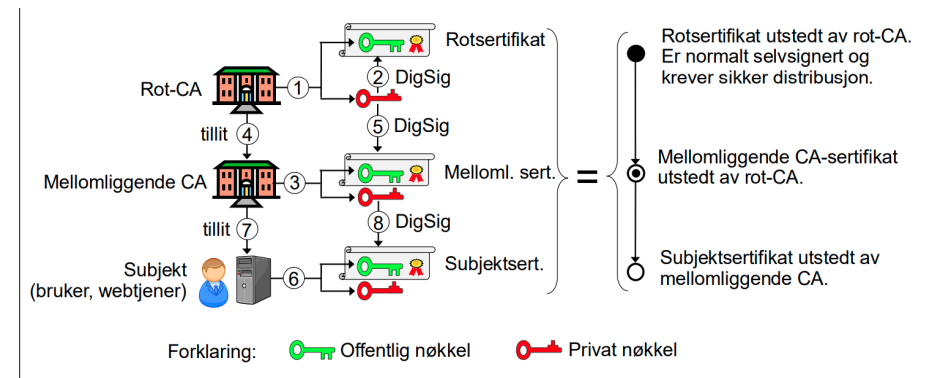

kjede av sertifikater

Rot-CA genererer et rot nøkkelpar

Rot-CA setter sammen datasett for et x.509-sertifikat der egen offentlig nøkkel inngår og signerer sertifikatet med tilhørende private nøkkel. dette kalles selv-signering, som syntaktisk ser ut som et signert sertifikat, men logisk ikke er det fordi selv signering ikke gir autentisitet.

mellomliggende CA genererer et nøkkelpar og ber Rot-CA om å generere et sertifikat for den offentlige nøkkelen

Rot-CA har tillit til identiteten til mellomliggende CA og til autentisiteten av den offentlige nøkkelen som mottas for sertifisering

Rot-CA genererer et nøkkelpar og ber mellomliggende CA om å generere et sertifikat for den offentlige nøkkelen

mellomliggende CA har tillit til subjektenes identitet og til autentisiteten av den offentlige nøkkelen som mottas for sertifisering

mellomliggende CA genererer og signerer sertifikatet for subjektenes offentlige nøkkel

hvorfor selv-signere rotsertifikater?

selvsignering gir ingen sikkerhet. mulieg formål:

gir sjekksum for å oppdage utilsiktet korrupsjon

x.509 sertifikater har et felt for digital signatur. “fyller tomme felt” før signatur

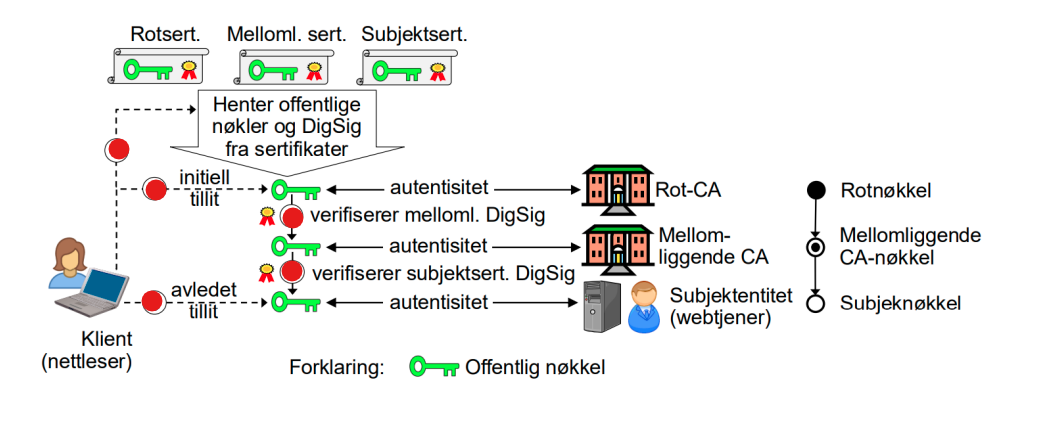

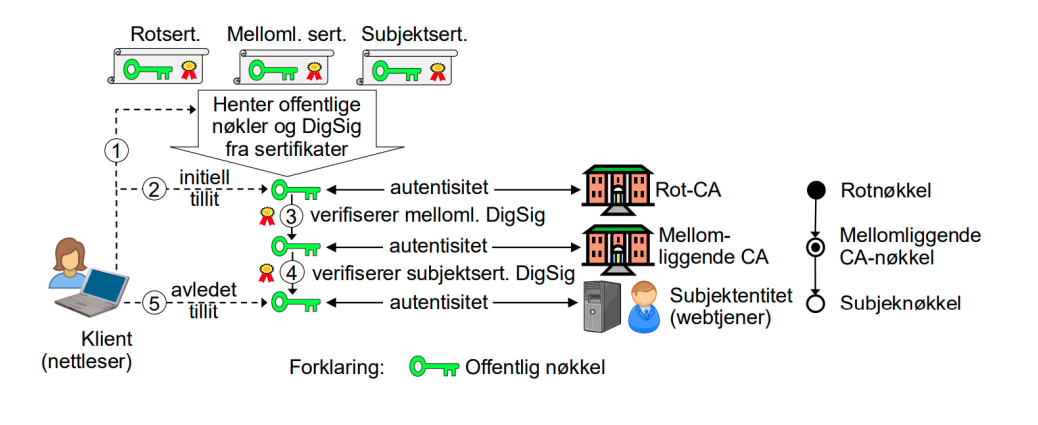

validering av sertifikater

klienten henter ut offentlige nøkler fra alle relevante sertifikater

klienten har initiell itllit til rotsertifikatenes autentisitete

klienten bruker offentlige nøkkelen i rotsertifikatet til å verifisere autentisiteten av mellomliggende sertifikat

klienten bruker den offentlige nøkkelen i mellomliggende sertifikater til å verifisere autentisiteten av subjektens sertifikat

klienten har avledet og etablert tillit til autentisiteten av subjektens offentlige nøkkel, som dermed an brukes til å etablere en sikker forbindelse til subjekten med f.eks. sikkerhetsprotokoll TLS 1.3

tillitsmodeller

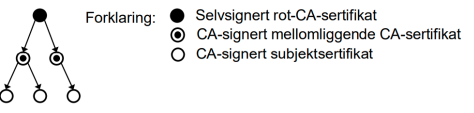

enkel hierarki

bi-direksjonelt hierarki

bruker-sentrisk

ustrulturert PKI

silo-hierarkier

kryss-sertifiserte hierarkier

PKI-er med bro-CA

enkelt hierarki

fungerer godt i høyt-strukturerte organisasjoner som militære nett, enkel strultur og fungerer godt i lukket/isolerte nett.

men: alle må ha tillit til samme rot, kompromittering av rot fører til totalt sammenbrudd, skalerer ikke til åpne nett

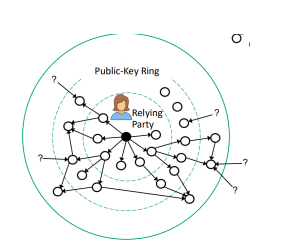

bruker-sentrisk pki

hver entitet signerer offentlige nøkler til andre når de et bekreftet autentiske. hver bruker har sin egen “offentlige nøkkelring”. offentlige nøkler signert av andre pålitelige personer kan også betraktes som autentiske.

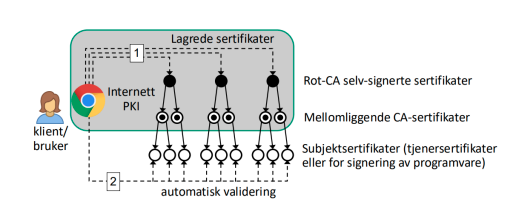

internett PKI: silo-hierarkier

består av noen hundre silo-hierarkier, der rot-CA sertifikatet for hvert hierarki er innstallert som en del av nettleseren. hvert enkelt PKI er sin egen silo, uten forbindelse til andre enkelte PKI-er. nye/oppdaterte rot-sertifikater kan importeres av bruker eller gjennom oppdatering av programvare

interett-PKI og falske sertifikater

sertifikater valideres automatisk ved at nettleseren sjekker den digitale signaturen, og den samsvarer mellom sertifikatets domenenavn og nettsidens domenenavn. kriminelle kan kjøpe legitime sertifikater som automatisk valideres av nettlesere.

legitime sertifikater kan brues med phishing, for å lage, f.eks. en falsk bank.

falske nettsider kan ha legitime sertifikater

sertifikatrevokering

sertifikater kan revokeres før gyldighetstiden er utløpt.

mange årsaker: mistanke om komprimering.

stor utfordring å varsle hele internett om at sertifikat er revokert.

CA-autorisering og sertifikat-transparens

CA-autorisering betyr at eier av domenenavn kan spesifisere i DNS hvilken CA som er autorisert til å utstede sertifikater for det domenet.

CT (certificate transperency):alle sertifikater som utstedes skal registreres på en CT-tjeneer. klienter som mottar sertifikater skal alltid motta en digitalt signert bekreftelse fra en CT-tjener om at sertifikatet er publisert.

bruk av blokkkjeder

viktigste egenskap: garanti for dataintegritet gjennom distribuert kjede av digital signerte datablokker.

slipper å ha tillit til enkeltaktør, men heller fellskapet at datablokkene er korrekt og at innholdet ikke endres

skadevare

samlebetegnelse på programkode som uten brukerens tillatelse utfører handlinger med brukerens systemer eller informasjon

trusselmodellering

å kartlegge mulige relevante cyber-trusler mot egen virksomhet

angrepsvektor

en måte å overføre skadevare utføre angrep på eller annen form for hacking. et angrep benytter en eller flere kanaler for kommunikasjon, tilgang eller påvirkning for å sende skadelig innhold og/eller utføre skadelig aktivitet i virksomhetens infrastruktur

hensikt: infisere eller ødelegge systemer/nettverk for å stjele eller ødelegge data.

unytter sårbarheter, inkl. sosial manipulering

phishing

mase-phishing, spyd-phishing (målrettet), direktørsvindel, klone-phishing

drive-by angrep

bruker trenger bare å besøke nettsiden for å bli angrepet

falske nettsider

umulig å skille fra ekte nettsider. bruker kan bli lurt til å oppgi sensitiv info.

deepfake

angriper snakke på lik måte som deg/opptre i video som deg.

spoofe identiteter

direkte angrep mot sårbare systemer og applikasjoner

automatisk spredning av skadevare kan skje f.eks. gjennom en dataorm som autoamtisk sprer seg til andre computere gjenom datanett og internett.

gjøres også gjennom XSS: cross-site scripting

leveransekjedeangrep

infiltrere systemer og nettverk gjennom en ekstern partner eller leverandør som har tilgang eller leverer komponenter med tilgang til systemer og data. jo lenger og mer kompleks leveransekjeden er, desto vanskeligere er det å få oversikt over trusler og sårbarheter, og desto vanskeligere er det å håndtere sikkerhetshendelser.

innsideangrep fra utro tjener

angreper er fra “innsiden”. svært skadelige for angriperen har kjennskap og tilgangsrettigheter til systemer og verdier slik at typiske sikkerhetstiltak har begrenset nytte.

skadevare

å lure brukere til å installere skadelige programmer gjennom netsteder eller andre lagringsmedier kan brueks som del av angrep.

dataorm

selvstendige programmer som spres seg selv til andre computere innen et datanett eller over hele internett på en automatisk måte, som regel uten brukerinteraksjon.

spionvare

spoinerer på brukeren eller viser reklamer til brukeren. en keylogger er en type spionvare som logger tastetrykk slik at angriperen kan stjele passord og annen sensitiv info

exploit

et lite program, en streng med data, en fil eller en sekvens med kommandoer som utnytter en eller flere feil eller sårbarheter i en programvare, maskinvare eller annet datautstyr for å trigge korrupt eller unormal oppførsel

bott-programvare

utfører automatiserte oppgaver på kommando fra en kommandoenhet.

typisk selvreplikerende, og er i stand til å motta kommander fra en sentralisert eller distribuert bott-gjetter.

bakdør

en skjult metode for å omgå normal autentisering og tilgangkontrol i et system.

skadevare i et KIT-ståsted

gi uautorisert tilgang til informasjon (K)

manipulerer eller endre filer og tjenester (I)

kryptere eller fjerne filer eller tjenester (T)

systemarkitektur

IKT-infrsstruktur er bestående av systemerog nettverk

et system (computer) har følgende deler:

cpu

disk: lagrer programmer/programvaremoduler

system-minne, kalt RAM

systembuss

ROM (read-only memory): kode som aldri blir endret.

flere ko-prosseseorer

andre former for tilkoblingsmuligheter: mus, tastatur, skjerm, …

applikasjonssikkerhet

fokus på sikkereht i klient-tjenesteapplikasjoner som kommuniserer over internett.

står vanligvis utefor indre brannmuren og er direkte eksponert mot internett

owasp (open web application security project)

ideell organisasjon med mål om å forbedre sikkerheten til applikasjonen og tjenester på internett

OWASP top 10:

rangerer mest kritiske sikkerhetsrisikoene for nettaplikasjoner, gir råd om hvordan sårbarheter og risiko kan reduseres, oppdateres med noen års mellomrom

CVE (common vulnerability enumeration) og CVSS (common vulnerability scoring system)

trinnvis for håndtering av sårbarheter:

når en sårbarhet blir rapportert til MITRE, vil de tildele en CVE-ID og beskrive og katalogisere sårbarheten

NIST forvalter NVD. importerer data fra CVE og leggere retningslinjer for håndtering og fjerning av sårbarheten i den aktuelle programvaren, typisk fra programvareprodusenten

virksomheten prioriterer hvilken sårbarheter som er kritiske og deretter fjerner disse etter det. hvordan virksomheten prioriterer sårbarheter er ved hjelp av CVSS som blir publisert av FIRST (forum of incident response and security teams)

SBOM (software bill of materials)

betyr at det lages “digitale stykklister2 over alle komponenter som inngår i systemer ell programvareapplikasjoner.

gjør det enklere å kartlegge alle kjente sårbarheter i et system eller applikasjon

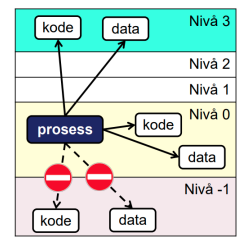

privelegier for prosesser i et system

hierarksiske privelegienivåer er 4 nivåer der nivå 0 er emst priveligert og nivå 3 er minst priveligert.

nivå 3: applikasjoner (brukermodus)

nivå 2/1: som regel ubrukt

nivå 0: OS: unix, root, WIn, adm

nivå -1: hypervisor (hypermodus)

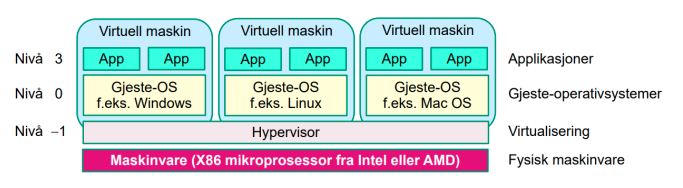

maskinvirtualisering

avansert måte å styrke OS-er slik at flere OS-er kan kjøre parallelt på samme fysiske maskin.

installere en type programvare kalt hypervisor, som utfører disse funksjonene på vegne av OS.

tilgangskontroll basert på privilegienivåene

en prosess kan få tilgang til, og endre data og programvare på samme eller lavere nivå som seg selv.

målet til angriper er å få tilgang til kernel eller hypervisormodus for å eksempel gjennom exploits eller å lure brukeren til å installere skadevaren.

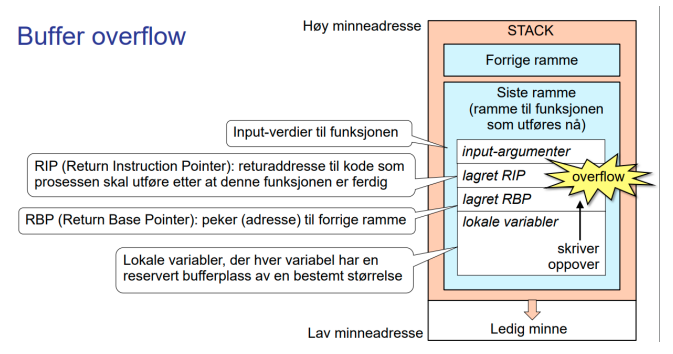

buffer overflow

minnet overskrives og blir korrupt som f.eks. gjør at angriper kan kjøre egen skadelig kode. koden vil da kjøres med samme privilegier som det opprinnelige programmet.

mottiltak for buffer overlow

no execute (NX): OS tillater ikke å kjøre kode på stacken

stack canaries: tilfeldig versi lagret annet sted som sjekker om data har blitt skrevet over.

ASLR (address space alyout randomization): angriper må vite hvor i minnet angreps koden som skal kjøre ligger, ASLR gjør det vanskeligere å finne denne adressen.

for å forhindre buffer overflow er bruk av sikre programmeringsspråk og statisk analyse i tillegg til å skrive bedre kode.

maskin vs. “virtuell maskin”, type 1: virtualisering (native)

mest direkte og mest effektive måten å kjøre virtuelle maskiner på. hypervisor er programvare som spiller rollen som dynamisk maskinvare. type 1-virtalisering gir en logisk struktur på privilegienivå ved at hypevisoern er mer privilegert enn gjeste-operativsystemene som den styrer.

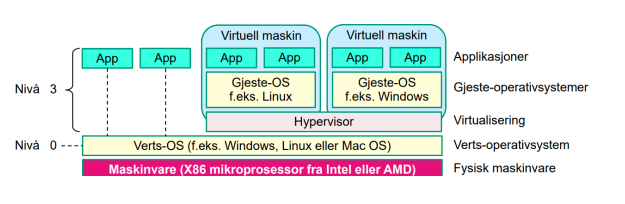

maskin vs. “virtuell maskin”, type 2: virtualisering (vertsbasert)

hypervisor-programmet blir installert som en vanlig applikasjon på vertsoperativsystemet. enkelt for vanlige brukere å installere og bruke. nivå -1 brukes ikke: gjeste-os og hypervisor kjører som vanlige applikasjoner på nivå 3.

OS trenger å utflre privilegerte funksjoner som krever nivå 0

docker engine og containtere (vertsbasert

dcker engine gjør det mulig for containiserte applikasjoner å kjøre uansett plattform. det er en form for visrtualisering som gjør djeste-os unnødvendig.

bruk av virtualisering

skyleverandører driver store serverparker. hver kunde får sin egen V; og mange kunder deler den samme amskinvaren. det er lett å migrere VM mellom servere for å øke/redusere kapasitet

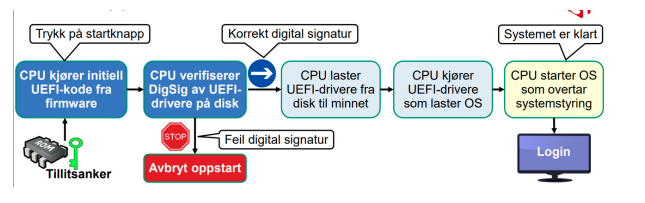

UEFI (unified extensive firmware interface

erstatter BIOS i moderne copmuter og styrer oppstartsekvensen. UEFI-kode i ROM er usignert men antas å være korrekt, og initierer oppstartsekvensen.

sidekanal

utilsiktet kanal utenfor det vanlige grensesnittet, som skyldes den fysiske implementeringen av et system, som kan avgi sensitiv informasjon på en måte som bryter med sikkerhetspolicy

skjulte kanaler

mekanisme som er en del av grensesnittet, som ikke er designet for kommunikasjo, men som kan misbrukes for å overføre sensitivt informasjon på en måte som bryter med sikkerhetpolicy

brukerautentisering

bruker må bevise eierskap til en digital identitet for å logge inn i et system eller for å få tilgang til applikasjoner og tjenester beskyttet av tilgangskontroll.

deler i tre deler:

noe du vet: passord

noe du har: enheter (engangsbrikke)

noe du er: biometri

passord-salting

forsvar mot passord-cracking. tilføye tilfeldige data til brukerends passord før det hashes.

forhindrer at brukere med identiske passord har samme passord-hash-verdi lagret i databasen.

kontaktløse kort

består av computer chip og antenne. benytter NFC

trenger ikke fysisk kontakt med leser, for de kommuniserer via radiosignaler.

strøm blir generert av magnetfelt fra leser, og utefor lesers rekkevidde får kortet ingen strøm og forblir inaktict.

for passport/nasjonale id-kort: private nøkkel ligger i kortet og offentlig ligger i terminalen