in2120 - d08 IAM

1/26

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No analytics yet

Send a link to your students to track their progress

27 Terms

Hva er IAM?

IAM (Identity and Access Management) er en sikkerhetsdisiplin som gjør det mulig for de rette individene å få tilgang til de riktige ressursene til rett tid, og for riktige hensikter.

Forklaring: IAM omfatter teknologier og prosesser for å administrere brukeridentiteter og tilgang til ressurser. Dette inkluderer å opprette, lagre, administrere og overvåke brukeridentiteter og deres tilgangsnivåer.

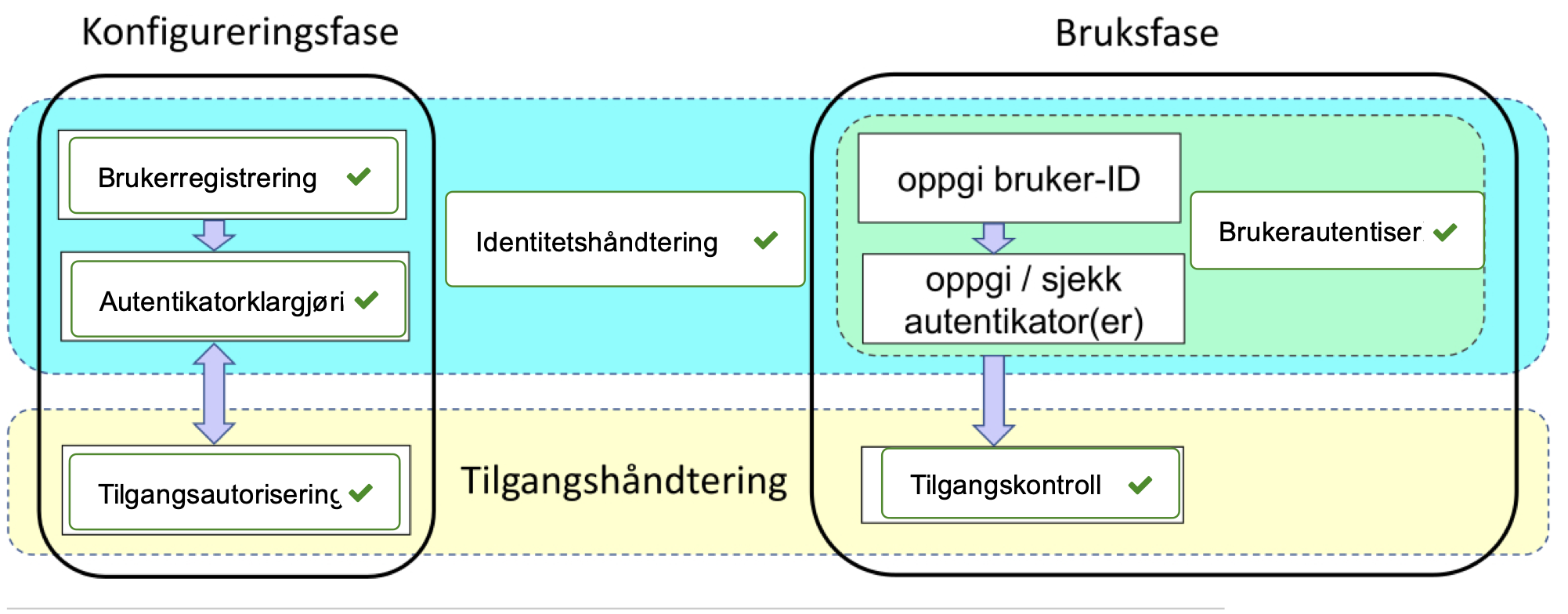

Hva er de to hovedfasene i IAM?

Konfigurasjonsfasen og bruksfasen.

Forklaring:

Konfigurasjonsfasen omfatter registrering av nye bruker-IDer, klargjøring av autentikatorer og tilgangs-autorisering.

Bruksfasen omfatter bruker-autentisering, tilgangskontroll og bruk av ressurser.

Hva er en entitet i IAM?

En entitet kan være en person, organisasjon, agent, system, økt, prosess, etc.

Forklaring: Entiteter er de som trenger tilgang til ressurser, eller som eier ressursene.

Hva er en identitet i IAM?

Et sett med navn/attributter for entiteten i et bestemt domene.

Forklaring: Identiteten beskriver en entitet med et sett med attributter, for eksempel brukernavn, navn, rolle, etc.

Hva er en digital identitet?

En digital representasjon av navn/attributter på en måte som er egnet for digital behandling.

Forklaring: En digital identitet er en digital representasjon av en entitets identitet, for eksempel et digitalt sertifikat eller en brukerprofil i et system.

Hva er en autentikator?

en privat (hemmelig) element (informasjon, egenskap eller enhet) som gjør at brukeren kan bevise rettmessig eierskap av en bruker-ID.

Forklaring: Eksempler på autentikatorer er passord, engangskoder, biometriske data og fysiske tokens.

Hva er et identitetsdomene?

Et identitetsdomene har et navnerom med unike navn.

Forklaring: I et identitetsdomene kan brukere ha en eller flere identiteter, men hver identitet må ha et unikt navn. Eksempler på identitetsdomener er bedriftsnettverk, universiteter og offentlige etater.

Hva er forskjellen på en silomodell og en føderert modell for identitetshåndtering?

i silomodellen er tjenestetilbyder (SP) og autentiseringstjener (IdP) samme entitet.

I den fødererte modellen er tjenestetilbyder (SP) og autentiseringstjener (IdP) ulike entiteter.

Forklaring: Silomodellen er enkel å sette opp, men kan føre til identitetsoverbelastning for brukere. Den fødererte modellen gir bedre brukervennlighet, men kan være mer kompleks å administrere

Hvilke standarder brukes for ID-føderering?

OAuth (Open Authorization), OIDC (OpenID Connect) og SAML (Security Assertions Markup Language).

Forklaring: Disse standardene definerer hvordan brukeridentitet og tilgang kan administreres på tvers av ulike tjenestetilbydere. OIDC er basert på OAuth og er i ferd med å erstatte SAML som den mest brukte standarden.

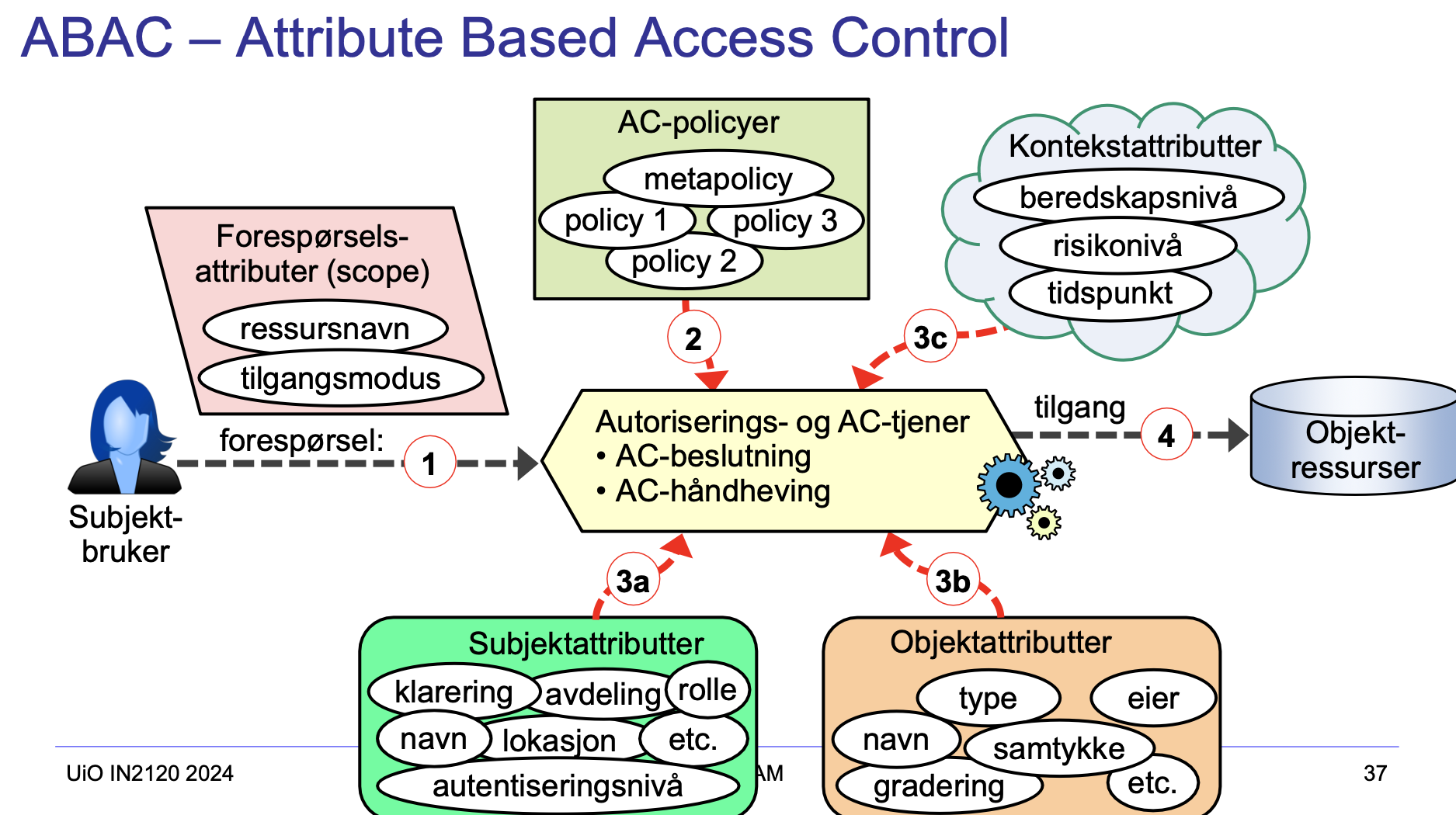

Hva er ABAC?

ABAC (Attribute-Based Access Control) er en modell for tilgangskontroll som spesifiserer tilgangsautorisasjoner og håndhever tilgang gjennom policyer kombinert med attributter.

Forklaring: ABAC er en fleksibel modell som kan brukes til å implementere ulike tilgangskontrollmodeller, som DAC, MAC og RBAC.

Hvilke fire klassiske modeller for tilgangskontroll finnes?

DAC (Discretionary Access Control), MAC (Mandatory Access Control), RBAC (Role-Based Access Control) og ABAC (Attribute-Based Access Control)

Forklaring:

DAC gir eieren av en ressurs mulighet til å bestemme hvem som har tilgang.

MAC bruker sikkerhetsmerking for å kontrollere tilgang.

RBAC gir tilgang basert på brukerens rolle.

ABAC er en mer generell modell som kan brukes til å implementere de andre modellene.

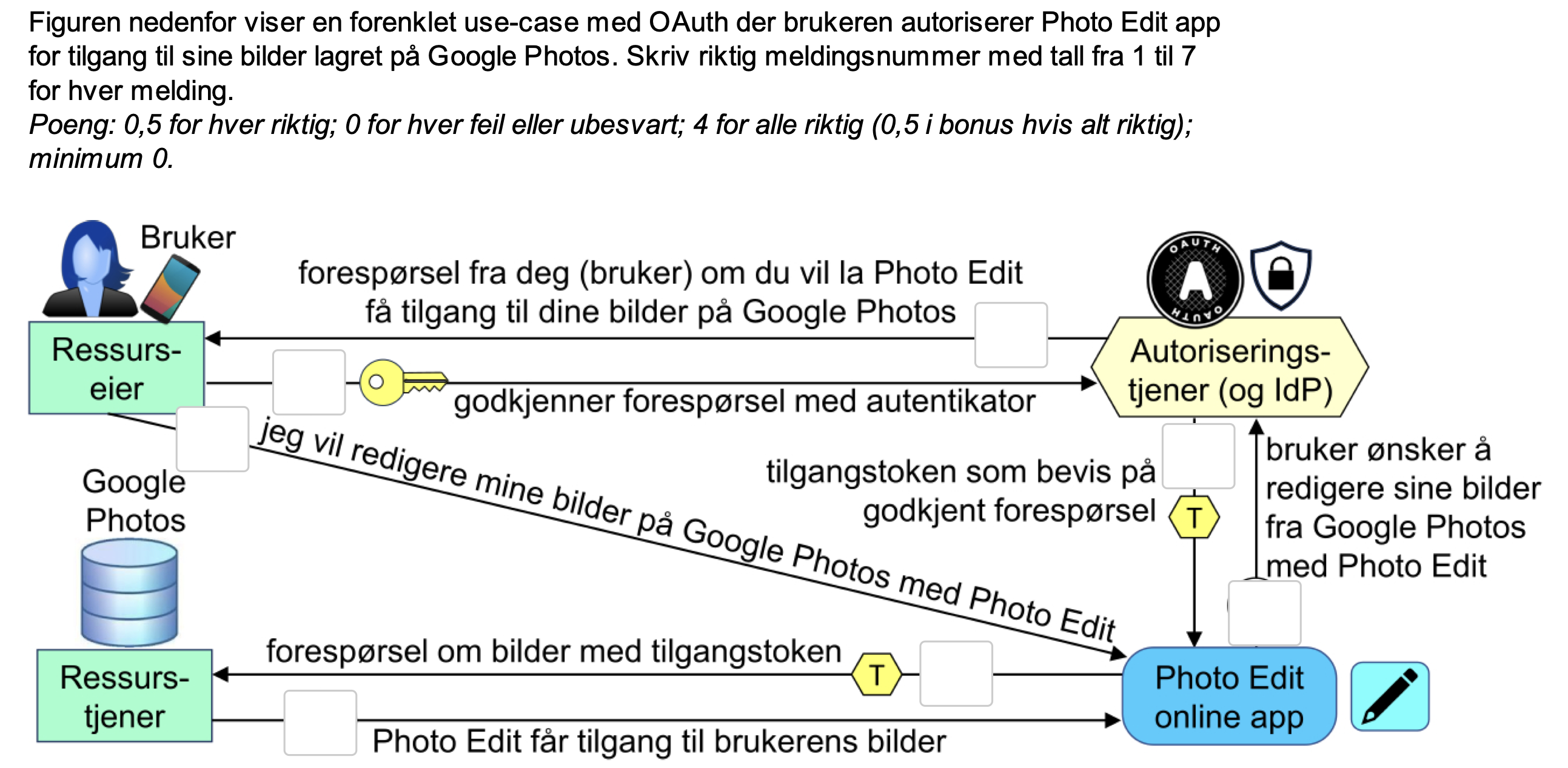

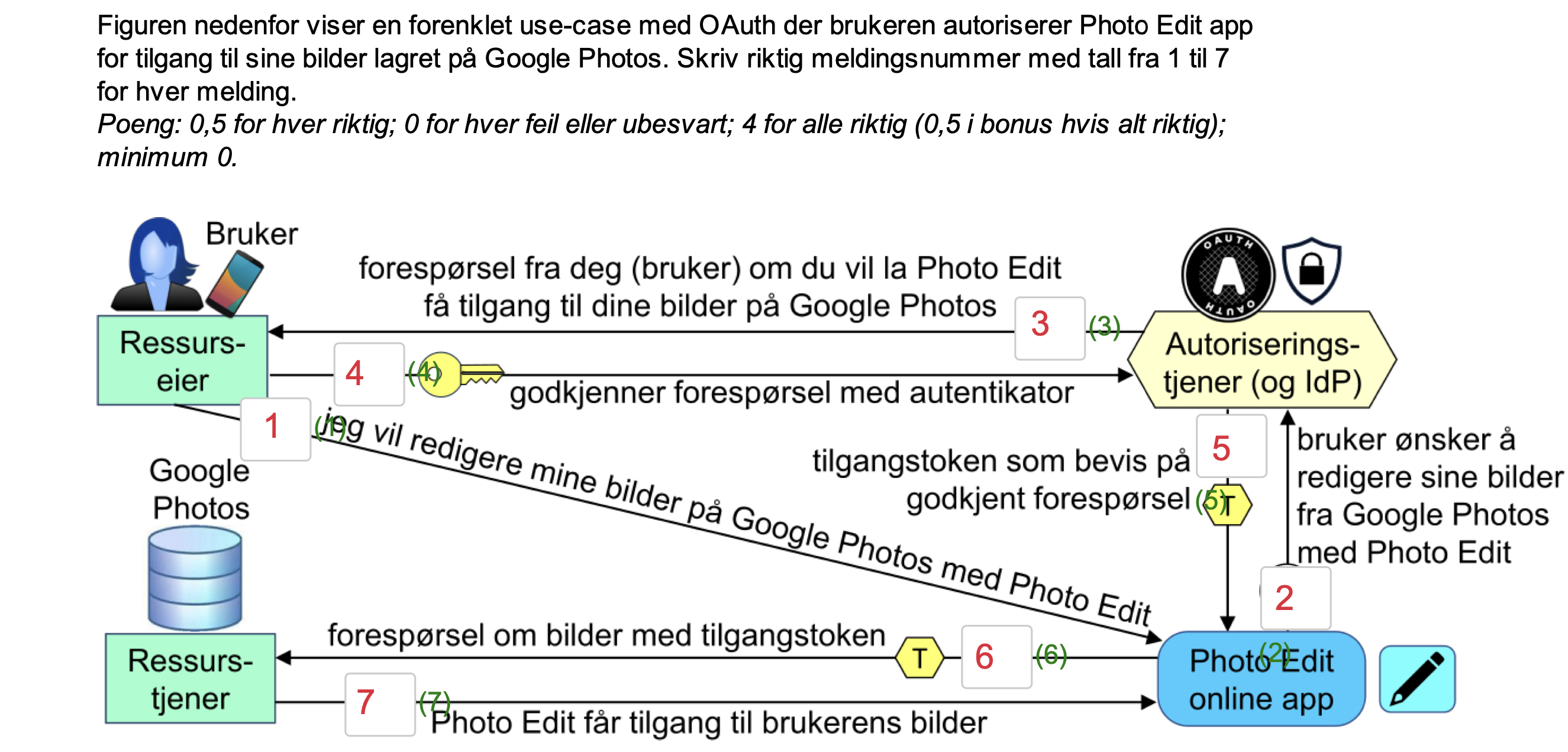

Hva er OAuth?

OAuth (Open Authorization) er en åpen standard som beskriver hvordan nettsteder og applikasjoner kan få tilgang til og utveksle ressurser seg imellom ved at ressurseier gir samtykke om det og delegerer tilgangsrettigheter på en sikker måte.

Forklaring: OAuth brukes ofte i moderne applikasjoner for å gi brukere tilgang til ressurser uten å måtte dele sine passord med tredjepartsapplikasjoner.

OAuth (Open Authorization) er en åpen standard som gir applikasjoner tilgang til brukerdata hos en tjenesteleverandør uten å måtte dele brukerens passord. La oss si at du bruker en app for å redigere bilder, og denne appen trenger tilgang til bildene dine lagret på Google Photos. Med OAuth kan appen be om tilgang til bildene dine uten at du trenger å oppgi Google-passordet ditt til appen.

eksamen H22:

3 identitets - og tilgangshåndtering

brukerautentisering

identitetshåndtering

tilgangshåndtering

konfigueringsfasen

brukerfasen

IAM

Brukerautentisering: Omfatter trinnene "Gi bruker-ID", "Gi autentikator”. Dette fordi brukerautentisering innebærer å identifisere brukeren (bruker-ID) og verifisere identiteten (autentikator).

identitetshåndtering: Omfatter trinnene "Registrer", "Klargjør", “Gi bruker id” og “ gi autentikator”. Identitetshåndtering handler om å opprette og administrere identiteter. "Registrer" innebærer å opprette en ny identitet, mens "Klargjør" handler om å sette opp autentikatorer og annen nødvendig informasjon for den nye identiteten.

handler om å opprette, administrere og kontrollere digitale identiteter. Dette inkluderer prosesser for å registrere nye brukere, klargjøre autentiseringsmekanismer, og administrere brukerattributter.

Tilgangshåndtering: Omfatter trinnene "Autoriser" og "Tilgangskontroll". Tilgangshåndtering handler om å bestemme og håndheve hvem som har tilgang til hvilke ressurser. "Autoriser" innebærer å gi tillatelse til å aksessere en ressurs, mens "Tilgangskontroll" handler om å håndheve disse tillatelsene.

Konfigurasjonsfasen: Omfatter alle trinnene: "Registrer", "Klargjør" og "Autoriser". Konfigurasjonsfasen er når man setter opp IAM-systemet og definerer regler og prosesser. Alle de nevnte trinnene er en del av denne fasen.

Brukerfasen: I eksamensoppgaven er brukerfasen den delen av IAM-prosessen som skjer etter at systemet er konfigurert. Det er fasen der en bruker faktisk forsøker å få tilgang til en ressurs. Tilgangskontroll: Dette trinnet er en essensiell del av brukerfasen fordi det handler om å sjekke om brukeren har de nødvendige rettighetene til å få tilgang. Tilgangskontroll skjer etter at brukeren har oppgitt bruker-ID og autentikator.Gi bruker-ID: Dette er det første trinnet i brukerfasen. Brukeren må identifisere seg selv ved å oppgi sin bruker-ID.Gi autentikator: Etter å ha oppgitt bruker-ID, må brukeren bevise at de faktisk er den de utgir seg for å være. Dette gjøres ved å oppgi en autentikator, for eksempel et passord, en engangskode, eller et biometrisk kjennetegn.

IAM generelt: Omfatter alle trinnene. IAM er et bredt konsept som omfatter alle aspekter ved identitets- og tilgangshåndtering, fra konfigurasjon til bruk.

eksamen H23:

Riktig plassering av elementer i diagrammet for IAM

konfigurasjonsfasen: Denne fasen omhandler oppsett og forberedelse av systemet for bruk. De tre trinnene som hører hjemme her er:

Brukerregistrering: Opprettelse av en ny brukerkonto i systemet.

Autentikatorklargjøring: Konfigurasjon av autentiseringsmekanismer, for eksempel passordpolicyer, to-faktor autentisering, etc..

Tilgangs-autorisering: Definisjon av tilgangsregler og policyer som spesifiserer hvem som har tilgang til hvilke ressurser.

Brukerfasen: Denne fasen omhandler den faktiske bruken av systemet av brukeren. De tre trinnene som hører hjemme her er:

Oppgi bruker-ID: Brukeren identifiserer seg ved å oppgi sin bruker-ID

Oppgi autentikator: Brukeren beviser sin identitet ved å oppgi sin autentikator, f.eks. passord, engangskode, biometrisk data.

Tilgangskontroll: Systemet sjekker om brukeren har de nødvendige rettighetene for å få tilgang til den forespurte ressursen. Tilgang gis eller nektes basert på dette

Identitetshåndtering og tilgangshåndtering: Disse begrepene er overordnede funksjoner som omfatter alle trinnene innenfor sine respektive områder.

Identitetshåndtering dekker alt relatert til administrasjon av identiteter.

Tilgangshåndtering dekker alt relatert til kontroll av tilgang til ressurser

Brukerautentisering omfatter de stegene der en bruker beviser sin identitet til systemet. I brukerfasen av et IAM-diagram finner vi typisk tre trinn

eksamen H23

Riktig eller galt-påstander om passnøkler:

En passnøkkel inneholder autentiseringstjenerens URL.

Hver bruker har kun én passnøkkel som benyttes for ulike nettsteder.

Selv om phishingresistent autentisering advarer brukeren om falske nettsteder, kan brukeren velge å ignorere advarselen.

En passnøkkel er en privat (asymmetrisk) kryptografisk nøkkel.

Brukere som mister enheter der passnøkler er lagret, må generere nye passnøkler.

Brukerautentisering med passnøkler foregår i to etapper, en lokal og en online.

Sant: En passnøkkel inneholder autentiseringstjenerens URL. Passnøkler er designet for å være phishingresistente ved å lagre URL-en for nettstedet som en del av passnøkkelen. Klientplattformen vil nekte å autentisere brukeren til et nettsted med en annen URL enn den som er lagret i passnøkkelen.

Usant: Selv om phishingresistent autentisering advarer brukeren om falske nettsider, kan brukeren velge å ignorere advarselen. Dette stemmer ikke fordi klientplattformen (f.eks. mobil eller laptop) vil håndheve phishingresistens ved å nekte å bruke passnøkkelen til å autentisere brukeren til et nettsted med en annen URL enn den som er lagret i passnøkkelen.

Usant: Hver bruker har kun én passnøkkel som benyttes for ulike nettsteder. Dette er ikke riktig. Separate passnøkler må lagres for ulike nettsteder for å oppnå phishingresistens.

Sant: En passnøkkel er en privat (asymmetrisk) kryptografisk nøkkel. Passnøkler er basert på asymmetrisk kryptografi for å autentisere brukeren til et nettsted.

Usant: Brukere som mister enheter der passnøkler er lagret, må generere nye passnøkler. Brukere kan lagre passnøkler i skyen og gjenopprette dem til nye enheter.

Sant: Brukerautentisering med passnøkler foregår i to etapper, en lokal og en online. Først autentiserer brukeren seg lokalt til klientplattformen (f.eks. med biometri eller PIN-kode). Deretter bruker klientplattformen passnøkkelen til å autentisere brukeren online til nettstedet.

eksamen H23

34 identitshåndtering

1. Identitet er et sett med attributter.

2. Identitetsdomene er et sett med attributter.

3. Silo-domener kan bare ha 1-faktorautentisering.

4. Fødererte IAM-arkitekturer har alltid distribuerte identitetsdomener.

5. Fødererte IAM-arkitekturer har alltid distribuert autentisering.

6. En bruker kan ha forskjellige identiteter i forskjellige domener.

Korrekt. En identitet defineres som et sett med attributter eller navn som beskriver en entitet i et bestemt domene. Dette bekreftes også i oppgave 1 fra 2024, hvor identitet beskrives som et sett attributter for en entitet i et domene.

Feil. Et identitetsdomene er ikke et sett med attributter. Det er et navnerom med unike navn, for eksempel et bedriftsnettverk eller en offentlig tjeneste som ID-porten. Identiteter innenfor et domene kan ha attributter, men domenet i seg selv er ikke et sett med attributter.

feil. Det er ingenting som forhindrer et silo-domene fra å benytte flerfaktorautentisering. Selv om silo-domener ofte assosieres med enklere autentiseringsmetoder, er det fullt mulig å implementere sterkere autentisering i slike domener

feil. Selv om fødererte arkitekturer ofte bruker distribuerte identitetsdomener, er det ikke et absolutt krav. Det finnes eksempler på fødererte systemer med et sentralisert navnerom, som for eksempel Aadhaar i India..

Feil. På samme måte som med identitetsdomener, kan fødererte arkitekturer ha både sentralisert og distribuert autentisering. Eksempler på fødererte systemer med sentralisert autentisering inkluderer FEIDE og Eduroam.

Korrekt. En bruker kan ha ulike identiteter i ulike domener. For eksempel kan en person ha en identitet knyttet til sin jobb, en annen knyttet til universitetet og en tredje knyttet til en nettbutikk. Hver identitet kan ha ulike attributter og tilgangsrettigheter.

eksamen H23

35 OAuth

1.

Brukeren ønsker å redigere bilder fra Google Photos med Photo Edit-appen. Dette er startskuddet for OAuth-flyten.

2.

Photo Edit-appen sender en forespørsel til Google Photos om tilgang til brukerens bilder. Appen må identifisere seg og be om de spesifikke tillatelsene den trenger.

3.

Google Photos spør brukeren om de vil gi Photo Edit-appen tilgang til bildene sine. Brukeren må eksplisitt godkjenne forespørselen.

4.

Brukeren godkjenner forespørselen ved å autentisere seg med en autentikator. Dette kan være et passord, en biometrisk metode eller en annen form for autentisering.

5.

Google Photos utsteder et "access token" til Photo Edit-appen som bevis på at forespørselen er godkjent. Access tokenet er et slags "bevis" som appen kan bruke for å få tilgang til bildene.

6.

Photo Edit-appen sender en forespørsel til Google Photos om bildene, med access tokenet vedlagt. Appen bruker tokenet for å bevise at den har tillatelse til å få tilgang til bildene.

7.

Google Photos gir Photo Edit-appen tilgang til brukerens bilder. Appen kan nå hente og redigere bildene, innenfor de tillatelsene som brukeren har gitt.

eksamen h23

27K-serien av sikkerhetsstandarder

ISO/IEC publiserer 27K - serien med standarder for informasjonssikkerhet. indikerer hvilket nummer standard har for hver beskrivelse.

"Risikostyring for informasjonssikkerhet" beskriver ISO/IEC 27005. Denne standarden gir retningslinjer for hvordan man skal identifisere, analysere og håndtere risikoer knyttet til informasjonssikkerhet.

"Generell beskrivelse av ISMS (styringssystem for informasjonssikkerhet)" passer til ISO/IEC 27000. Denne standarden gir en oversikt over ISMS, inkludert definisjoner, prinsipper og begreper. Den fungerer som et utgangspunkt for å forstå de andre standardene i serien.

"Tiltaksbank (beskrivelse av ulike sikkerhetstiltak)" er dekket av ISO/IEC 27002. Denne standarden inneholder en omfattende samling av sikkerhetstiltak som kan brukes til å håndtere risikoer og forbedre informasjonssikkerheten.

"Krav til ISMS (styringssystem for informasjonssikkerhet)" spesifiseres i ISO/IEC 27001. Denne standarden definerer kravene til et ISMS, og gir en rammeverk for å etablere, implementere, drifte, overvåke, gjennomgå, vedlikeholde og forbedre et slikt system.

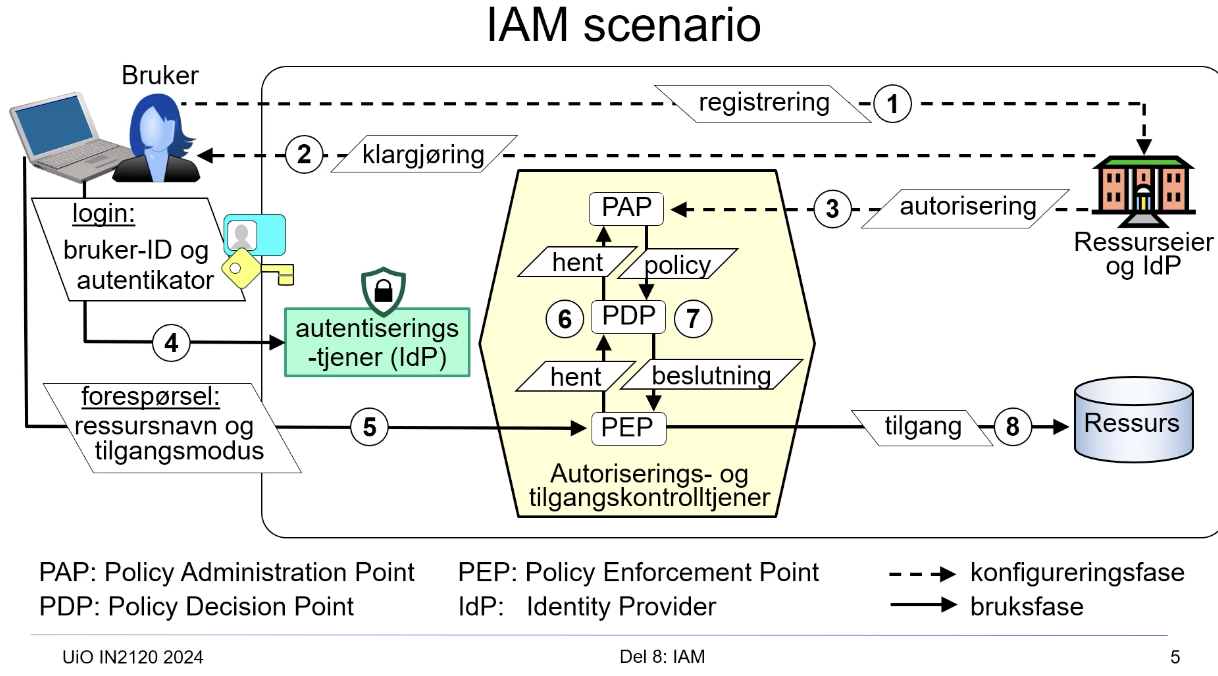

IAM - scenario

konfugeringsfasen:

brukerens identitet og bruker - ID registreres av autentiseringstjener(IdP).

IdP klargjør autentikator(er) som overføres til bruker.

Ressurseier autoriserer bruker ved å spesifisere tilgangspolicy og - regler i PAP (Policy Administration Point). En autoriseringspolicy kan endre over tid, og kan bestemmes ut fra hvilke oppgaver brukeren for øyeblikket skal utføres.

brukerfasen:

bruker - login med bruker-ID og autentikator.

bruker gjør forespørsel om tilgang til ressurs.

funksjonen for tilgangskontroll henter tilgangspolicy fra PAP.

PDP(Policy decision Point) foretar en beslutning om tilgang .

PEP(Policy enforcement Ponint) håndhever beslutningen og tillater eller avisser tilgang.

føderert definisjon

En prosess der identiteter og autentisering fra ulike systemer eller domener blir kombinert for å gi brukere tilgang til ressurser på tvers av disse systemene, ofte ved hjelp av standarder som SAML eller OAuth.

Aktører:

SP (Service Provider): Tilbyr tjenester til brukere, men overlater autentiseringen til IdPen.

IdP: En spesialisert tjeneste som autentiserer brukere og utsteder ID-tokens.

Eksempler: FEIDE, ID-porten, Google, Facebook, Microsoft-kontoer.

Fordeler:

Brukervennlighet: Samme bruker-ID og autentikator kan brukes på tvers av ulike SP-er. Økt sikkerhet: IdP-er er spesialister på autentisering.Enklere integrasjon: SP-er slipper å administrere egne autentiseringssystemer.

Ulemper:

Kompleksitet i oppsett og administrasjon.Avhengighet av tillit til IdPen.Potensielle personvernutfordringer ved deling av data mellom SP og IdP.

silo definisjon

En silo i informasjonssikkerhet refererer til en isolert del av et system eller nettverk hvor data eller ressurser er lagret, og som ikke har direkte tilgang til eller kommunikasjon med andre silos. Dette kan begrense deling av informasjon og skape sikkerhetsutfordringer.

Aktører: Kun SP. SPen fungerer som sin egen IdP.

Eksempler: Et bedriftsinternt system, et nettsted med egen brukerdatabase.

Fordeler:

Enklere å sette opp.Potensielt bedre kontroll over brukerdata.

Ulemper:

Brukerne må opprette separate kontoer for hver SP.Vanskeligere å tilby sterk sikkerhet for autentisering.Utfordrende å integrere tjenester fra ulike SP-er.

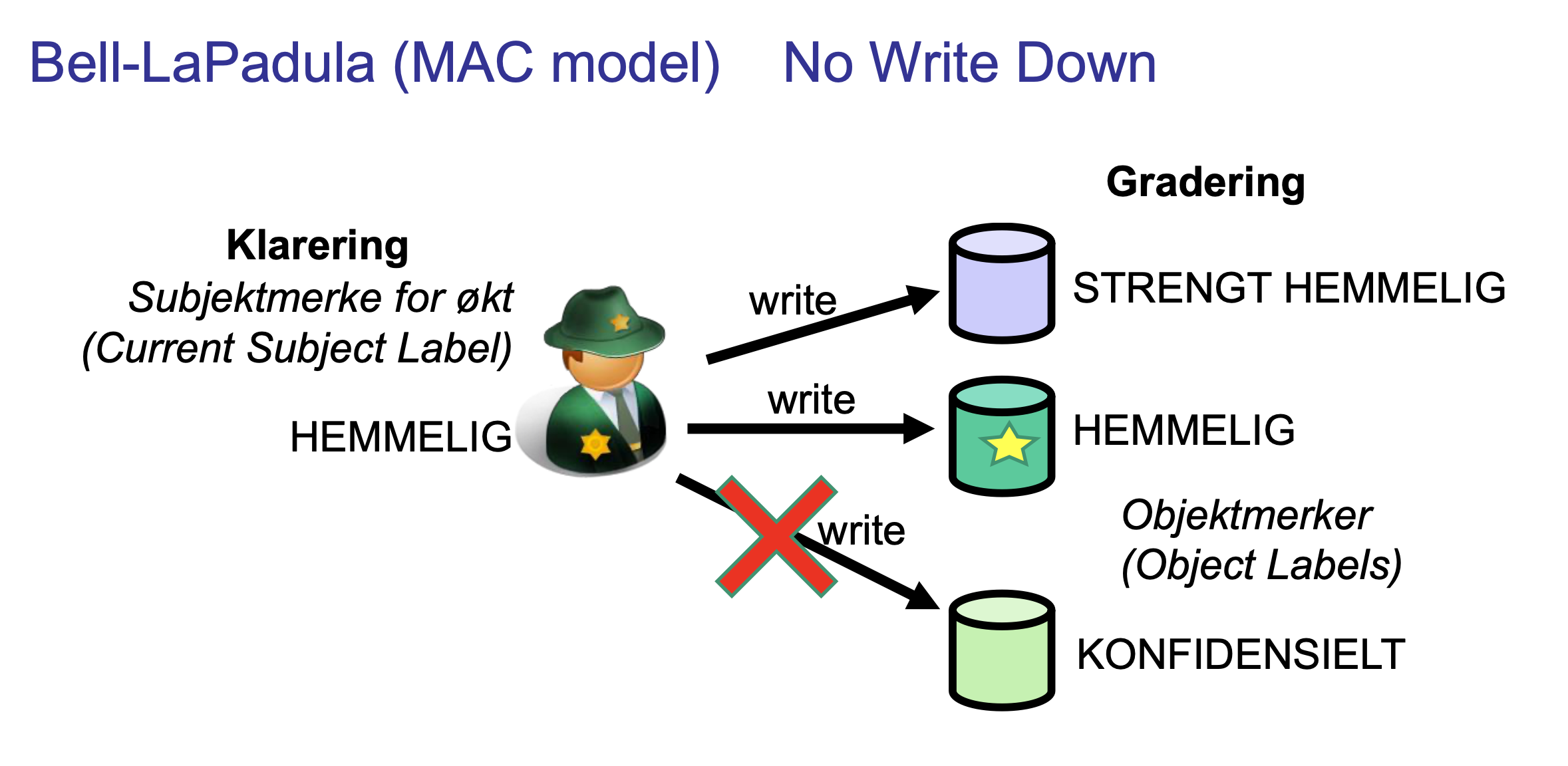

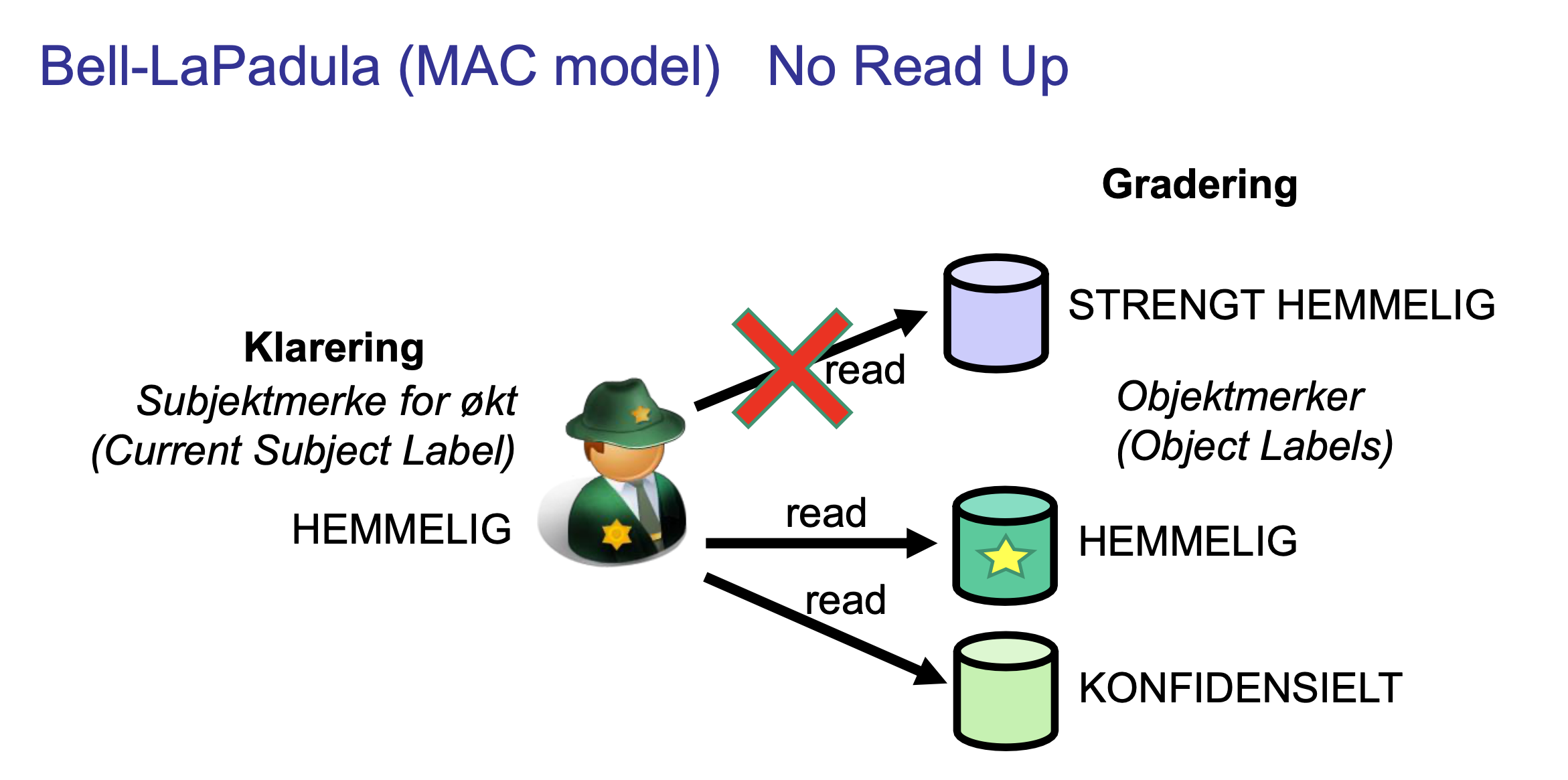

No Read Up & No Write Down - Forklaring

Begrepene "no read up" og "no write down" er sentrale sikkerhetsprinsipper i Bell-LaPadula-modellen, en modell for merkebasert tilgangskontroll (MAC). Modellen brukes for å beskytte konfidensialitet i systemer der informasjon er klassifisert med ulike graderinger, for eksempel "konfidensielt", "hemmelig" og "strengt hemmelig".

No Read Up (ingen lesing oppover): Dette prinsippet forhindrer brukere med lav sikkerhetsklarering fra å lese informasjon med høyere sikkerhetsgradering. For eksempel kan en bruker med klarering "konfidensielt" ikke lese dokumenter merket "hemmelig".

No Write Down (ingen skriving nedover): Dette prinsippet hindrer brukere med høy sikkerhetsklarering fra å skrive informasjon til et lavere sikkerhetsnivå. Dette forhindrer at sensitiv informasjon utilsiktet lekker til brukere med lavere klarering

Sentraliserte / distribuerte føderasjonsmodell

4 ulike kategorier Fødererte identitetshåndteringssystemer kan kategoriseres basert på om de har sentralisert eller distribuert autentisering, og sentralisert eller distribuert navnerom

Sentralisert navnerom, sentralisert autentisering

Dette beskriver et identitetshåndteringssystem hvor én enkelt instans har kontroll over både navnerommet (registrering og forvaltning av brukeridentiteter) og autentiseringsprosessen.

Sentralisert navnerom: Én autoritet definerer og administrerer identitetene for alle brukere i systemet. Dette betyr at alle brukere er registrert under samme "paraply", med unike identifikatorer innenfor dette navnerommet.

Sentralisert autentisering: Den samme instansen som kontrollerer navnerommet er også ansvarlig for å verifisere brukerens identitet. Det finnes altså kun én tjeneste som brukerne kan benytte for å autentisere seg.

Aadhaar (India): Det indiske identifikasjonssystemet, Aadhaar, er et eksempel på et system med sentralisert navnerom og sentralisert autentisering.

Tysk eID: Det tyske eID-systemet administreres av BSI (Bundesamt für Sicherheit in der Informationstechnik), som både forvalter navnerommet og utfører autentisering

Sentralisert navnerom, distribuert autentisering

Alle brukere er registrert under samme "paraply" og har unike identifikatorer innenfor dette navnerommet. Dette betyr at det er flere ulike tjenester eller leverandører som kan autentisere brukere. Brukerne kan velge hvilken tjeneste de vil bruke for å bekrefte identiteten sin.

Sentralisert navnerom: I ID-porten er identiteter basert på fødselsnummer, som forvaltes av staten. Dette er et sentralisert navnerom.

Distribuert autentisering: Brukerne kan velge mellom ulike eID-leverandører for å logge inn på ID-porten. For eksempel kan man bruke BankID, Commfides, Buypass eller MinID.

Distribuert navnerom, sentralisert autentisering

Dette beskriver en føderert identitetshåndteringsmodell hvor ulike instanser forvalter sine egne brukeridentiteter (distribuert navnerom), men autentisering håndteres av én sentral instans (sentralisert autentisering).

Distribuert navnerom: Hver tjenesteleverandør eller organisasjon administrerer sin egen liste over brukeridentiteter og attributter. Det finnes ikke én sentral database for alle brukere.

Sentralisert autentisering: Én dedikert tjeneste er ansvarlig for å verifisere identiteten til brukere fra ulike navnerom. Denne sentrale autentiseringstjenesten har avtaler med de ulike tjenesteleverandørene eller organisasjonene.

FEIDE: I FEIDE, identitetsføderasjonen for utdanningssektoren i Norge, har hver utdanningsinstitusjon sitt eget navnerom og administrerer sine egne brukere. Men brukere autentiserer seg gjennom en sentralisert portal.

Eduroam: Eduroam, et globalt nettverk for trådløs tilgang for utdannings- og forskningsinstitusjoner, fungerer på lignende måte som FEIDE. Hver institusjon har sitt eget navnerom, men autentisering skjer gjennom hjemmeinstitusjonen

Distribuert navnerom, distribuert autentisering

ID-føderasjoner på internett: Tjenester som Google, Facebook, Twitter og Microsoft lar brukere benytte sine eksisterende kontoer for å logge inn på en rekke nettsteder og applikasjoner. Brukerens identitet (e-postadressen) forvaltes av den tjenesten brukeren velger, og autentisering skjer også gjennom den valgte tjenesten.

Secure European e-Identity: Dette er et EU-initiativ som er under planlegging. Når det er implementert, vil innbyggere i EU-land kunne bruke sine nasjonale eID-er for å få tilgang til offentlige tjenester i andre EU-land. Både navnerommet (hvert land har sine egne eID-er) og autentiseringen (utført av det landet som utstedte eID-en) vil være distribuert.