week11_12 software defined networking

1/39

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced |

|---|

No study sessions yet.

40 Terms

data plane + contol plane + management plane

Data Plane = uitvoeren

Control Plane = beslissen

Management Plane = beheren

DATA PLANE: verwerkt de datapakketten zelf.

Doorsturen / Filteren / Buffers gebruiken / Markeren

Beperkingen toepassen (rate-limit)

Metingen doen

Lage snelheid, hoge frequentie (pakket-per-pakket werk)

CONTROL PLANE: beslist waar pakketten naartoe moeten.

Topologie ontdekken

Routes berekenen

Regels installeren

Communicatie met buren (andere routers)

Langzamer, maar slimmer

MANAGEMENT PLANE: beheer van het netwerk.

Configuratie

Metingen verzamelen

Problemen oplossen en debuggen

Gebruikt door netwerkbeheerders

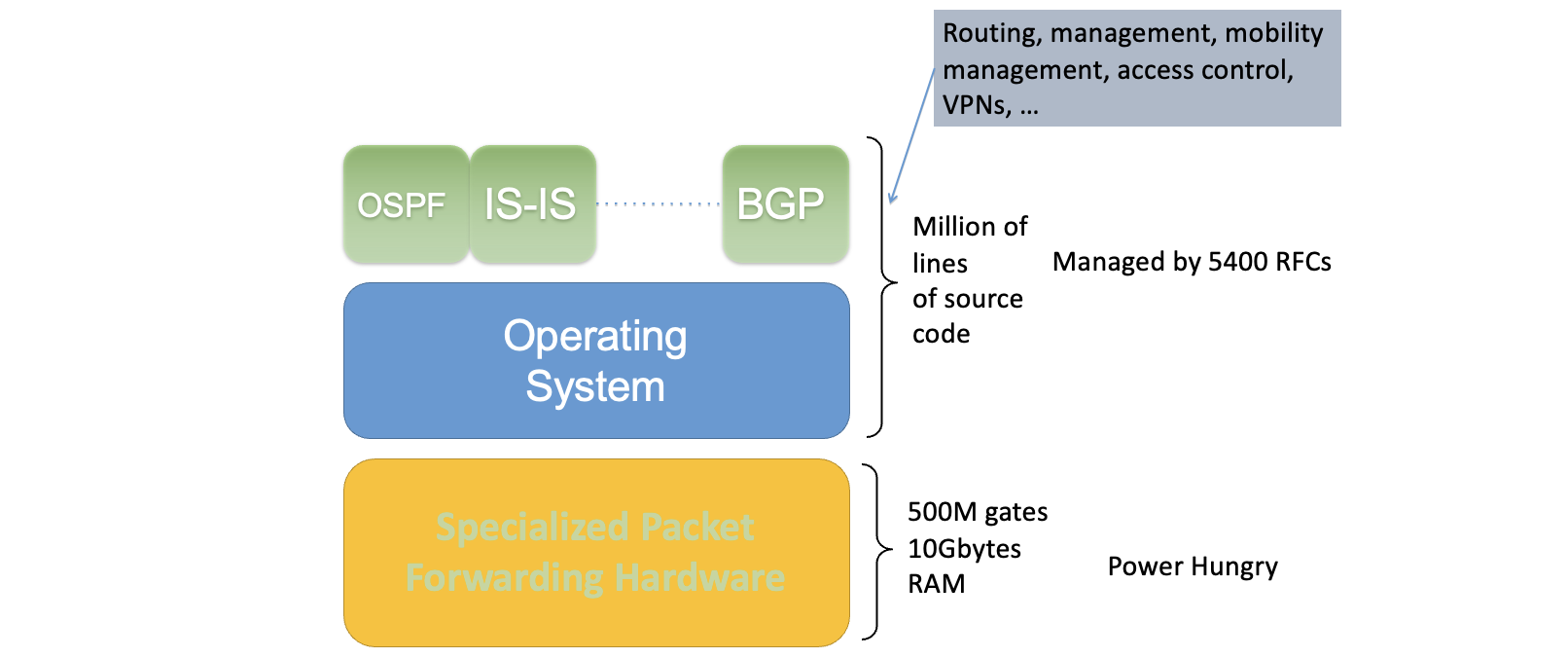

traditional router

Bovenste blok: Softwarelaag

OSPF, IS-IS, BGP: routingprotocollen (Control Plane)

Operating System: beheert al deze protocollen + services (Management & Control Plane)

Miljoenen regels code → complex en kwetsbaar

Beheerd door ~5400 RFC’s

Onderste blok: Hardwarelaag

Specialized Packet Forwarding Hardware = Data Plane

Forwarding gebeurt via snel, duur, energie-intensief hardware

Typisch: 500 miljoen poorten, 10 GB RAM

waar ist fout gelopen + innovatie

Vroeger: eenvoudig

Ethernet, IP, TCP, ... → alles was simpel en uniform.

Wat ging mis?

Nieuwe controlerequirementen zorgden voor:

Isolatie → VLANs, ACLs

Traffic engineering → MPLS, ECMP, gewichten

Packet processing → Firewalls, NAT, middleboxes

Payload analyse → DPI (Deep Packet Inspection)

... Te veel aparte systemen, allemaal complex

Slecht ontwerp

Elke functie apart ontworpen & uitgerold

Control plane = rommelig en beperkt

Terwijl de data plane juist modulair en elegant bleef

Kort: de complexiteit zit in de control plane, door gebrek aan centrale coördinatie.

Waarom innovatie moeilijk is in traditionele netwerken:

Gesloten infrastructuur

Software zit vast aan hardware

Alles werkt via vendor-specifieke interfaces

Moeilijk aanpasbaar

Te complex en traag

Veel te veel protocollen (zie de "goodie bag" vol OSPF, BGP, RIP, etc.)

RFC-gedreven standaardisatie → traag

Nieuwe ideeën moeten door hele IETF-standaardisatieproces

Alleen leveranciers innoveren

Enkel hardwareleveranciers schrijven de code

Nieuwe functies? ➝ Jaren vertraging

Kort: innovatie zit vast door gesloten, logge systemen en afhankelijkheid van vendors.

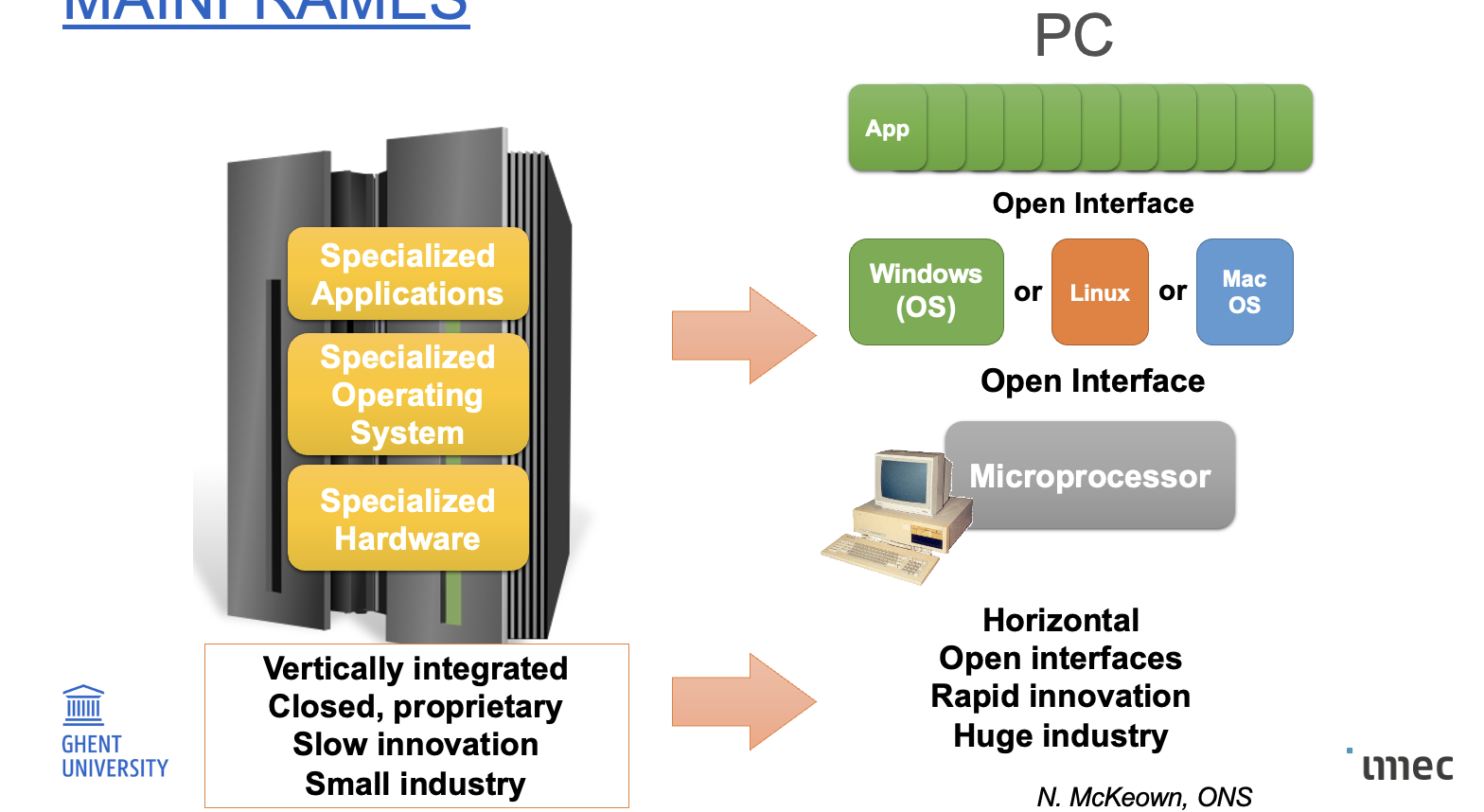

mainframes → pc

Deze slide vergelijkt mainframes met pc’s:

Mainframe (links):

Gesloten, propriëtaire systemen

Gespecialiseerde hardware, OS en applicaties

Verticaal geïntegreerd → alles komt van dezelfde leverancier

Weinig innovatie, kleine markt

PC (rechts):

Horizontaal model → losse onderdelen (hardware, OS, apps) van verschillende leveranciers

Open interfaces (bijv. Windows, Linux, Mac werken op dezelfde CPU)

Snelle innovatie, enorme markt

Kort: mainframes = log, gesloten ecosysteem; pc’s = flexibel, open, innovatief.

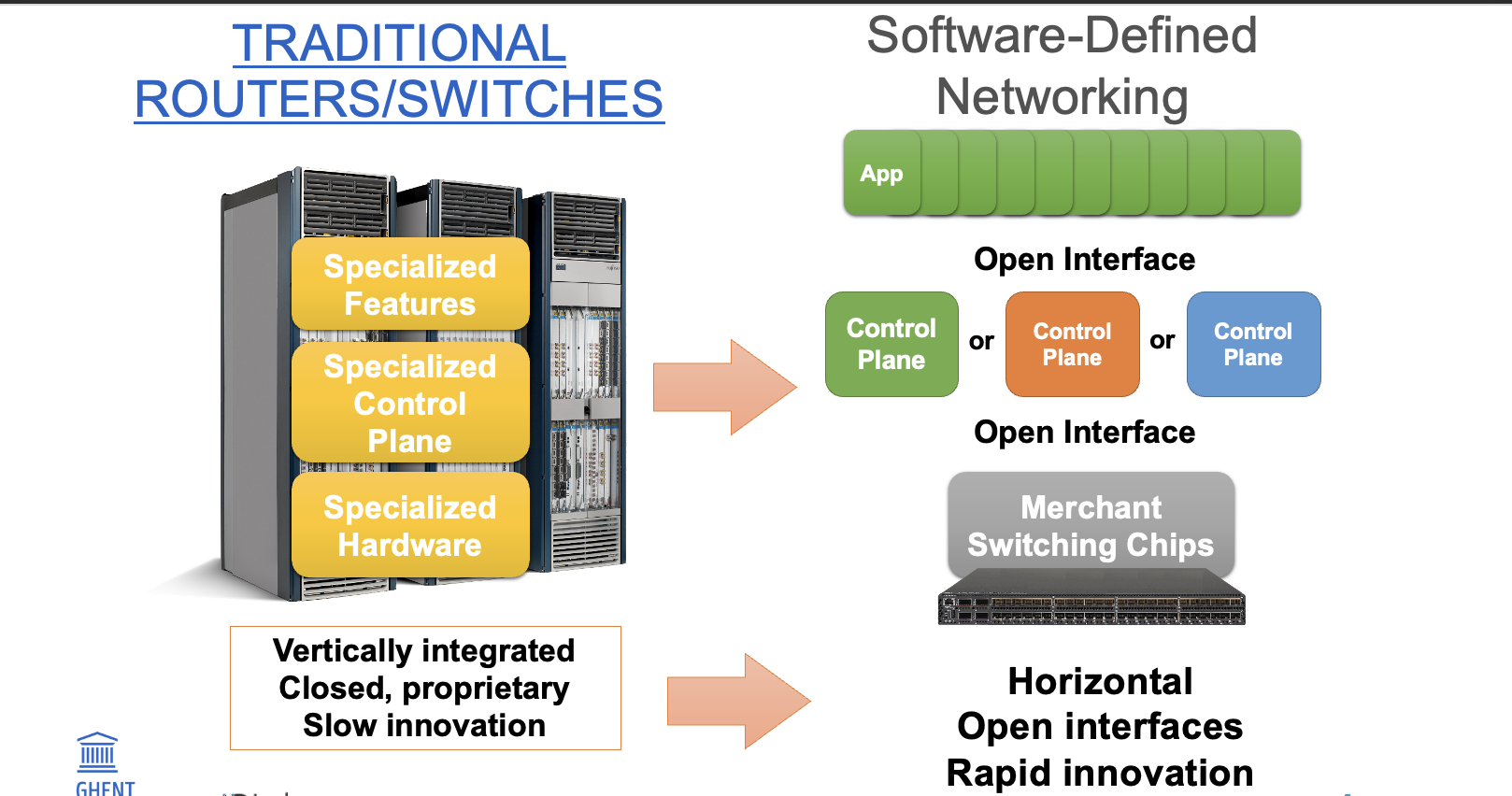

routers / switches → SDN

Deze slide vergelijkt traditionele routers/switches met Software-Defined Networking (SDN):

Traditionele routers/switches (links):

Gespecialiseerde hardware, control plane en features

Gesloten, propriëtair ontwerp → één leverancier beheert alles

Verticaal geïntegreerd → weinig flexibiliteit, trage innovatie

SDN (rechts):

Scheidt control plane (software) van hardware

Gebruikt open interfaces (je kan kiezen welke control software je gebruikt)

Werkt met generieke, goedkope switching chips

Horizontaal ontwerp → snelle innovatie, flexibiliteit, open ecosysteem

Kort: SDN breekt het monolithische ontwerp open en versnelt netwerkinnovatie.

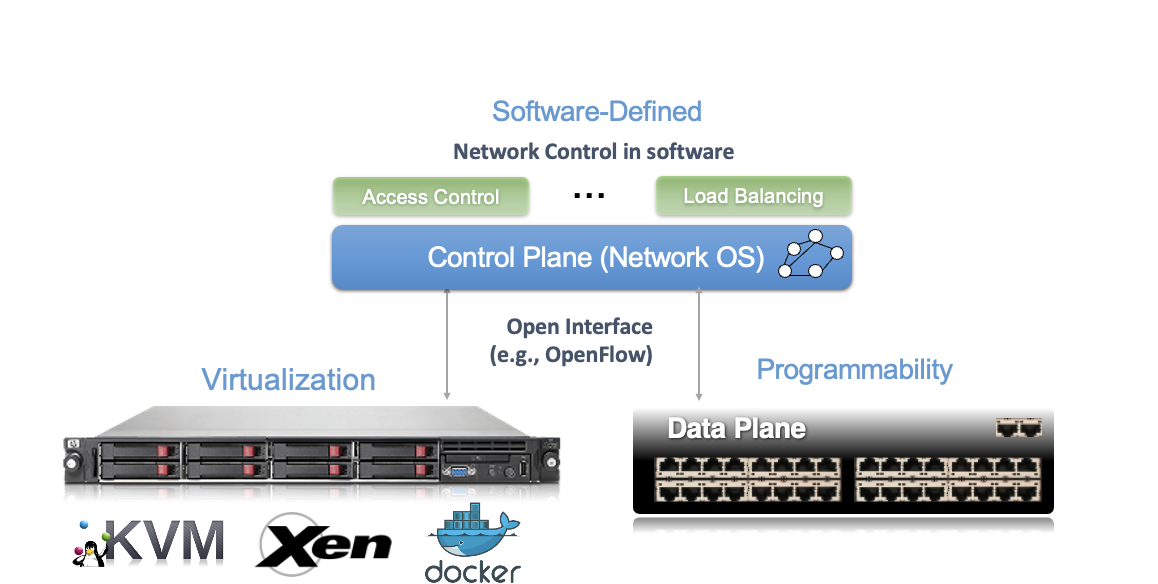

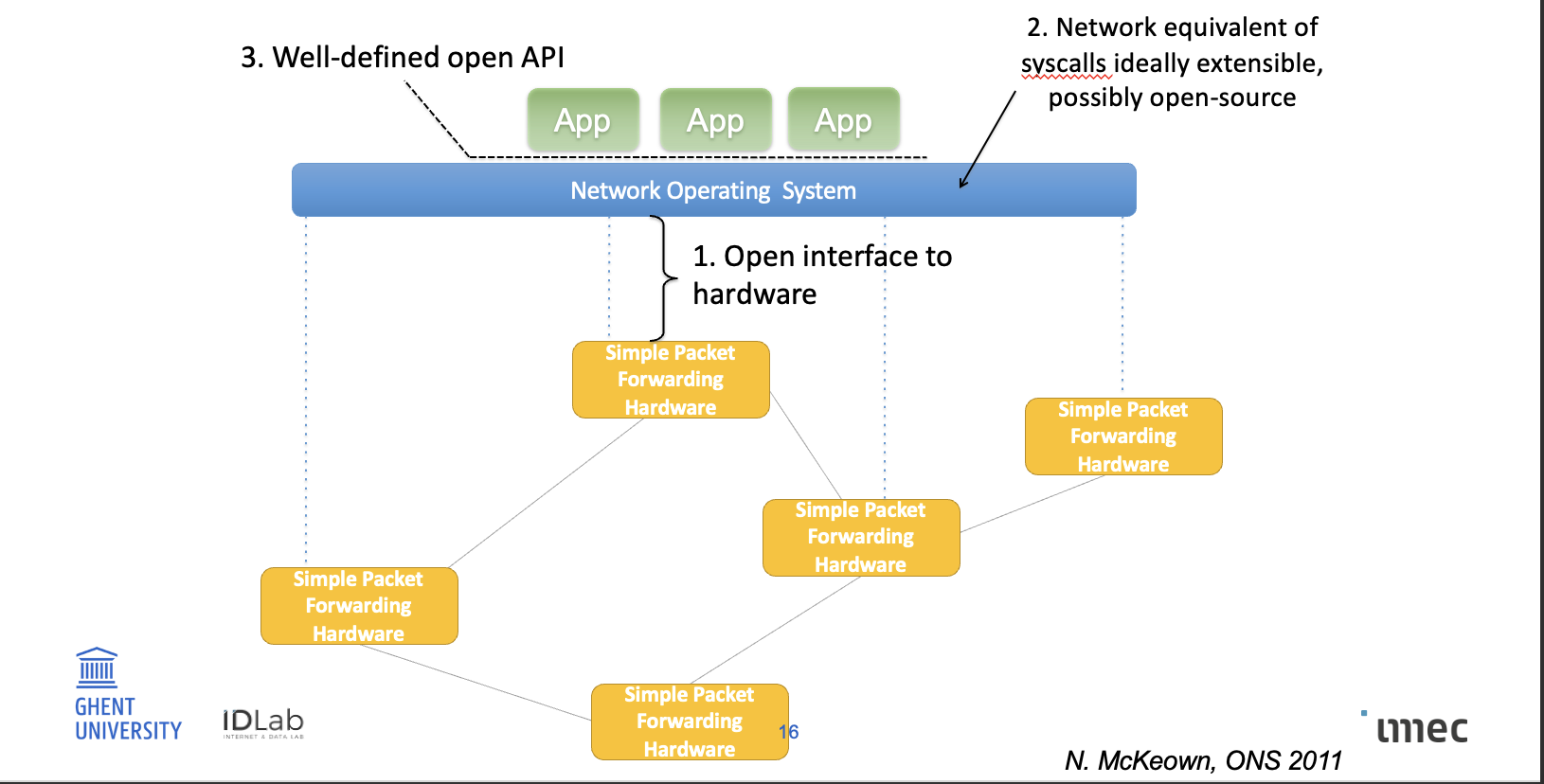

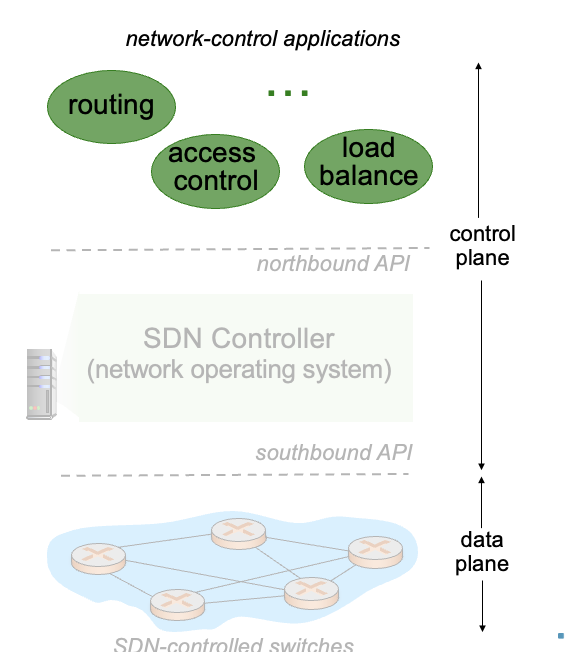

the software defined network, SDN opbouw

1. Open interface naar hardware

De network operating system (NOS) stuurt eenvoudige, domme switches (data plane).

Die hardware voert alleen pakket-forwarding uit.

Controle zit volledig in de software erboven.

2. NOS = netwerkversie van een besturingssysteem

Zoals een OS syscalls heeft, biedt NOS API’s aan voor netwerkbeheer.

Idealiter uitbreidbaar & open-source.

3. Open API voor apps

Boven het NOS draaien applicaties die het netwerk aansturen (bijv. routing, firewall).

Deze software bepaalt het netwerkgedrag, niet meer de hardware.

Kort: SDN splitst controle van forwarding, maakt hardware dom en software slim — via open interfaces.

origin, skip dit maar lees wl e ke

"The Origin of SDN":

2006: Martin Casado (Stanford) stelt gecentraliseerde netwerkcontrole voor (project SANE → Ethane).

2008: Idee van SDN ontstaat vanuit het OpenFlow-project.

2009: Eerste officiële OpenFlow-specificatie gepubliceerd.

2009: Casado richt Nicira op.

2011: Oprichting Open Networking Foundation (ONF).

2012: VMware koopt Nicira voor $1.26 miljard.

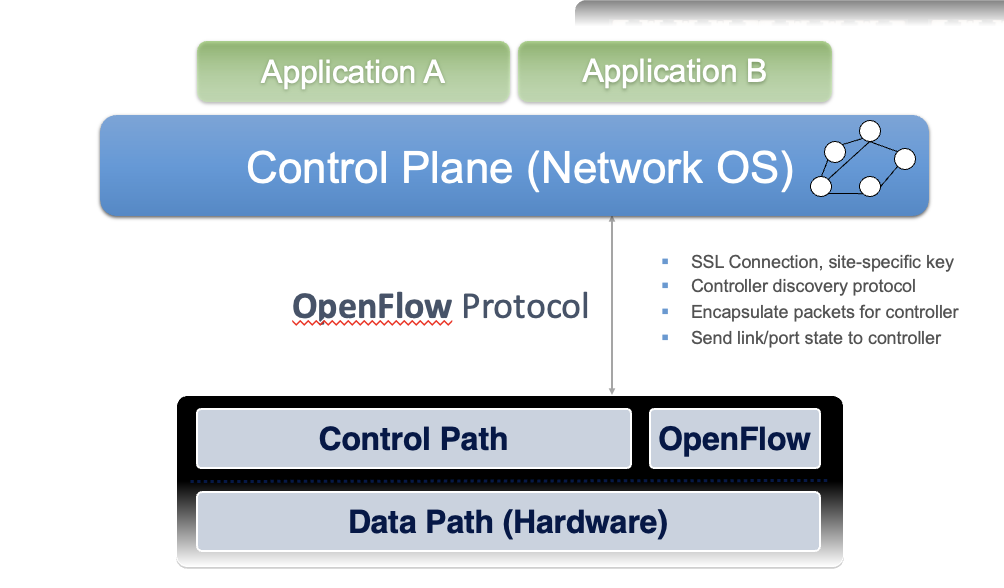

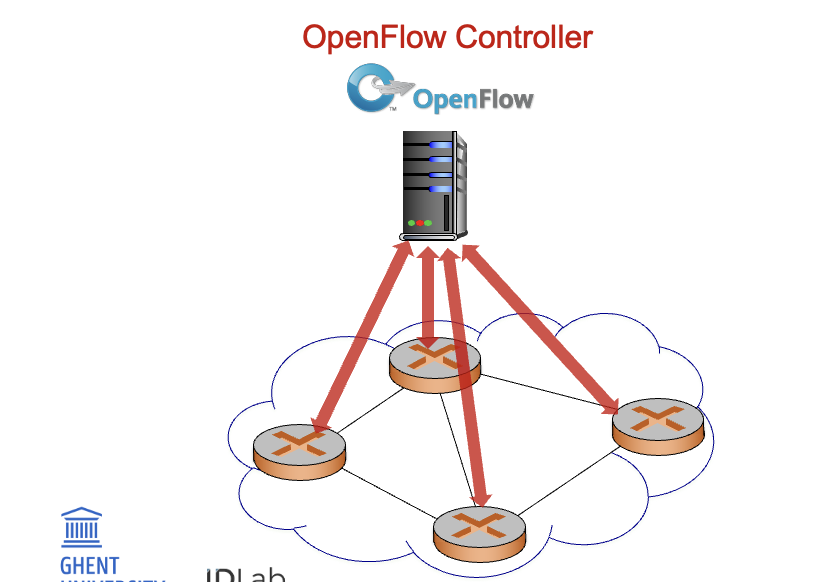

openflow

OpenFlow Protocol: protocol dat zorgt dat de controller veilig kan communiceren met switches

Verbindt controller ←> netwerkapparaten via:

SSL (veilige verbinding)

Discovery protocol

Verpakken van pakketten naar controller

Statusupdates van links/poorten

Switches

Data Path: de hardware die pakketten forwardt.

Control Path/OpenFlow: ontvangt instructies van de controller via OpenFlow.

Kort: OpenFlow laat het netwerkbesturingssysteem de switches aansturen via een gestandaardiseerde, veilige interface.

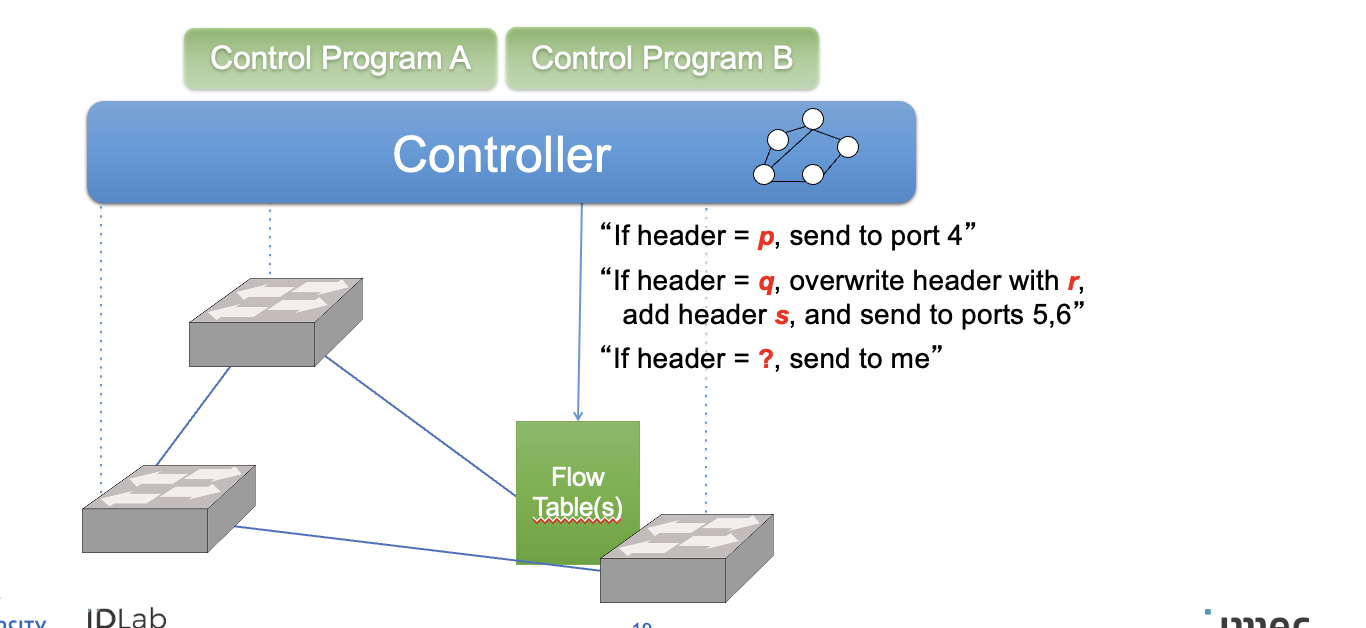

openflow forwarding abstraction

Controller

Stuurt centrale regels naar switches.

Regels worden opgeslagen in flow tables van de switches.

Doel

Switches voeren alleen uit, controller beslist.

Abstractie = zoals een "if-then" programmeerstructuur voor netwerkverkeer.

Kort: Controller programmeert de forwardinglogica in switches via eenvoudige regels in de flow tables.

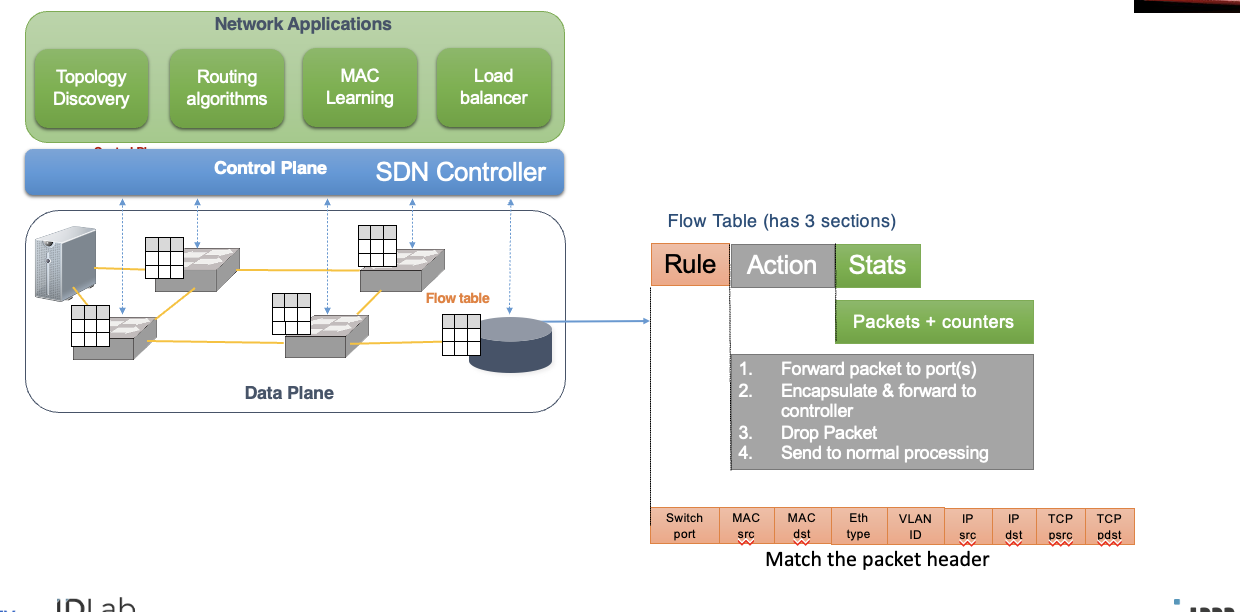

openflow concept

Netwerkapplicaties: software die draait bovenop de sdn-controller en het netwerkgedrag aansturen

Denk aan: routing, load balancing, MAC learning.

Draaien op een centrale SDN-controller (control plane).

SDN Controller

Stuurt de flow tables van switches aan.

Zorgt dat netwerkgedrag bepaald wordt door software (bovenaan), niet per apparaat.

Data Plane

Bestaat uit simpele switches.

Elke switch heeft een flow table met:

Rules: op basis van headervelden (bv. MAC, IP, TCP).

Actions: wat moet gebeuren (doorsturen, droppen, doorgeven aan controller).

Stats: packet counters, gebruiksstatistieken.

Voorbeeld van een actie (Action):

Doorsturen naar een poort

Naar controller sturen

Droppen

Normale verwerking

Kort: De controller bestuurt switches via flowregels die matchen op headervelden en acties uitvoeren.

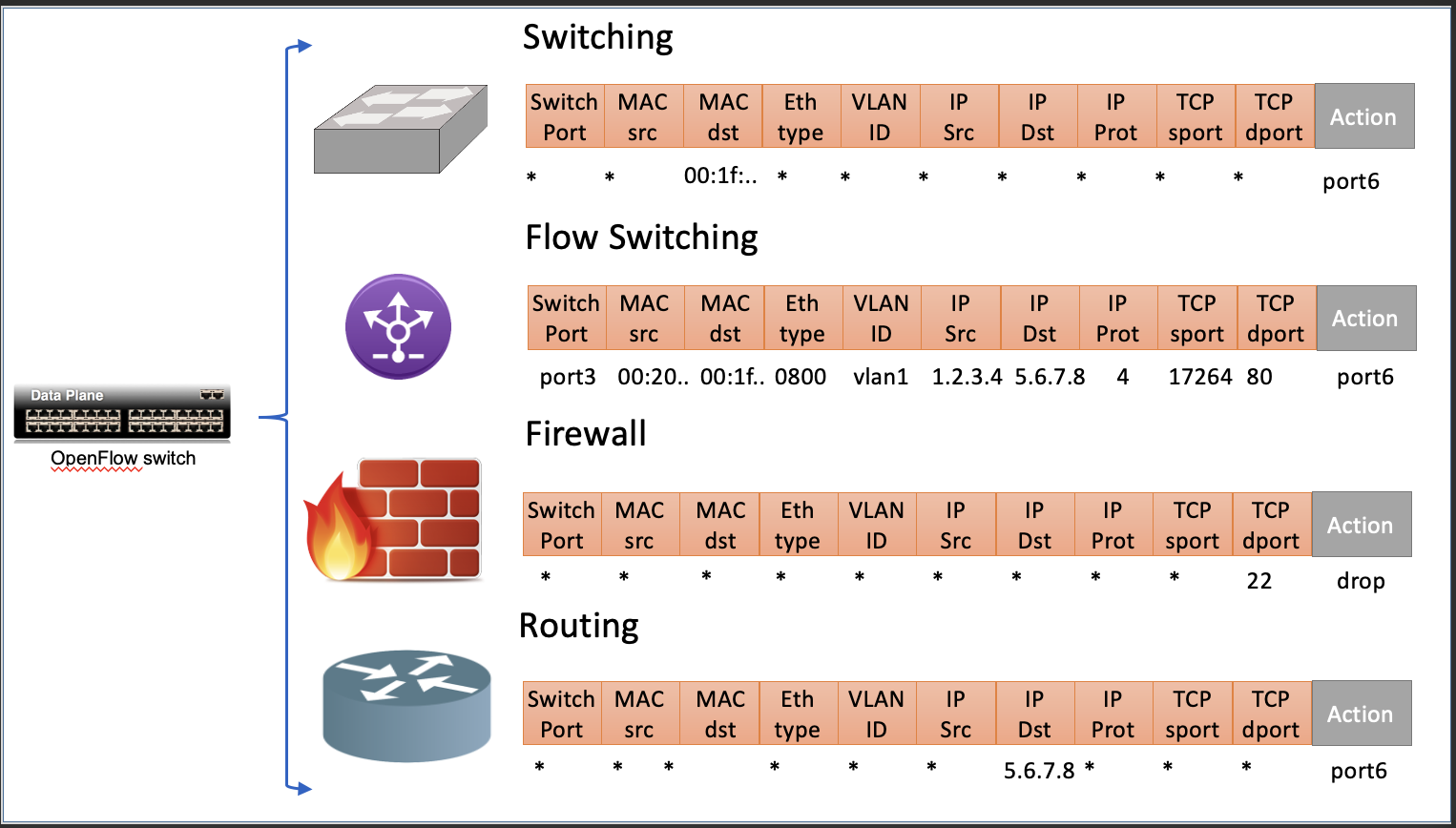

openflow switch functies

Switching

Werkt op MAC-adressen.

Regel: als MAC bestemming 00:14:.., stuur naar port6.

Flow Switching (Layer 2–4)

Match op:

MAC-adressen

VLAN

IP-adressen

TCP-poorten

Actie: stuur naar port6.

Firewall

Regel: TCP-poort 22 (SSH) → drop.

➤ Blokkeer verkeer op basis van poortnummer.

Routing

Match op IP bestemming 5.6.7.8, rest is wildcard (*).

Actie: stuur naar port6.

Belangrijk:

1 switch voert verschillende functies uit dankzij de flexibiliteit van flow tables.

Alles is softwarematig geconfigureerd via de SDN-controller.

generalized forwarding

Generalized Forwarding :

Match + Action model

Basisprincipe in SDN/OpenFlow.

Je matcht op velden in het pakket (laag 2 t.e.m. 4), en voert een actie uit:

Drop, forward, modify, of stuur naar controller.

Netwerkgedrag programmeren

Door regels op veel switches tegelijk te installeren → kun je het hele netwerk programmeren.

Netwerkprogrammatie (eenvoudige vorm)

Per-pakket beslissingen via software.

Oorsprong: active networking.

Vandaag: P4 (programmeertaal voor forwardinggedrag).

Kort: Het netwerk wordt programmeerbaar met regels die pakketten matchen en acties uitvoeren — P4 biedt hiervoor extra flexibiliteit.

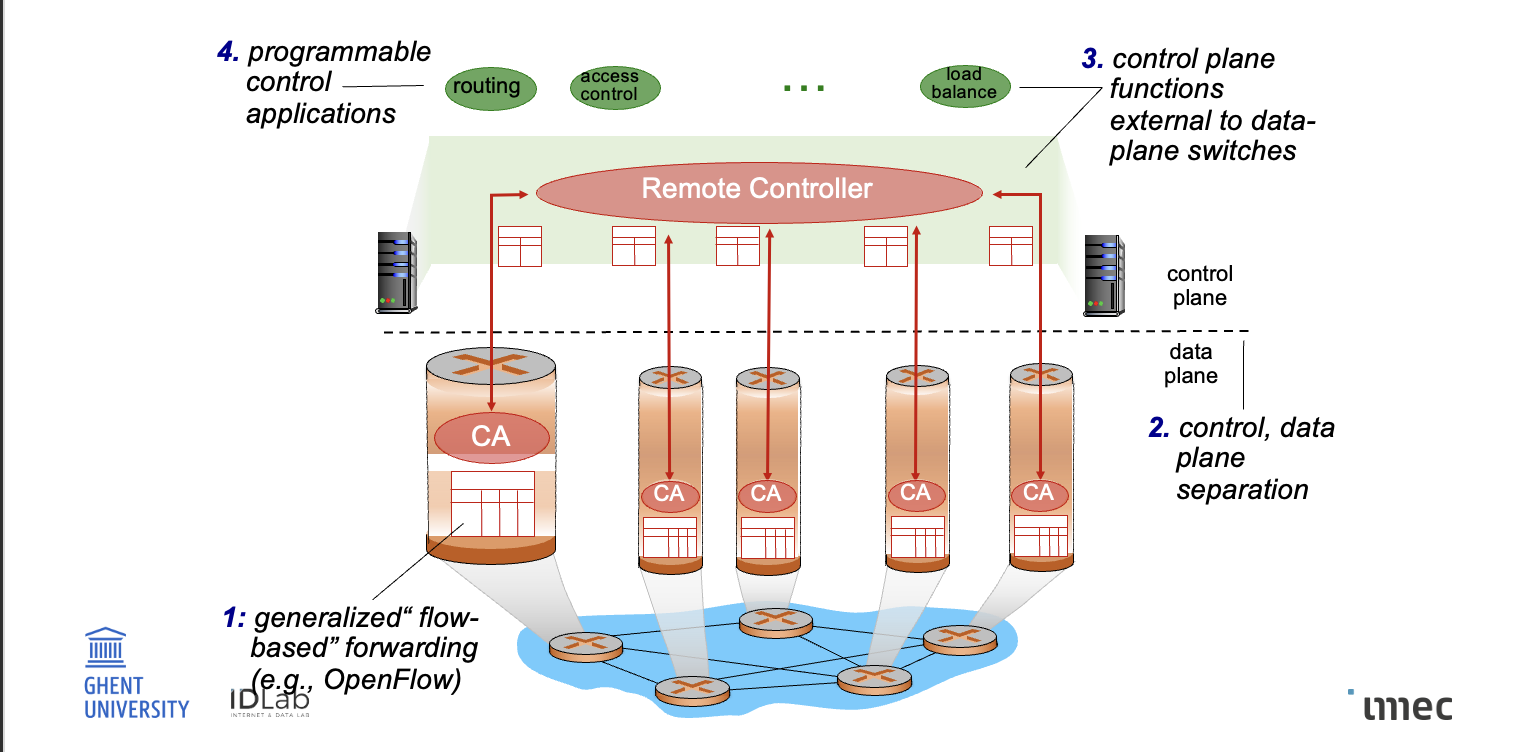

4 componenten van SDN

1. Generalized forwarding (OpenFlow)

Netwerkapparaten (data plane) volgen simpele regels: "match + action"

Voorbeeld: OpenFlow

2. Scheiding van control en data plane

Control plane zit extern in een centrale controller

Switches doen enkel pakketverwerking, geen routinglogica meer

3. Externe controller

Alle intelligentie zit centraal in de SDN-controller

Maakt beslissingen over het hele netwerk i.p.v. per toestel

4. Programmeerbare control applicaties

Applicaties zoals routing, access control, load balancing draaien bovenop de controller

Netwerkgedrag is softwarematig stuurbaar

Kort: SDN centraliseert controle, maakt switches dom en laat het netwerk zich als een programmeerbaar systeem gedragen.

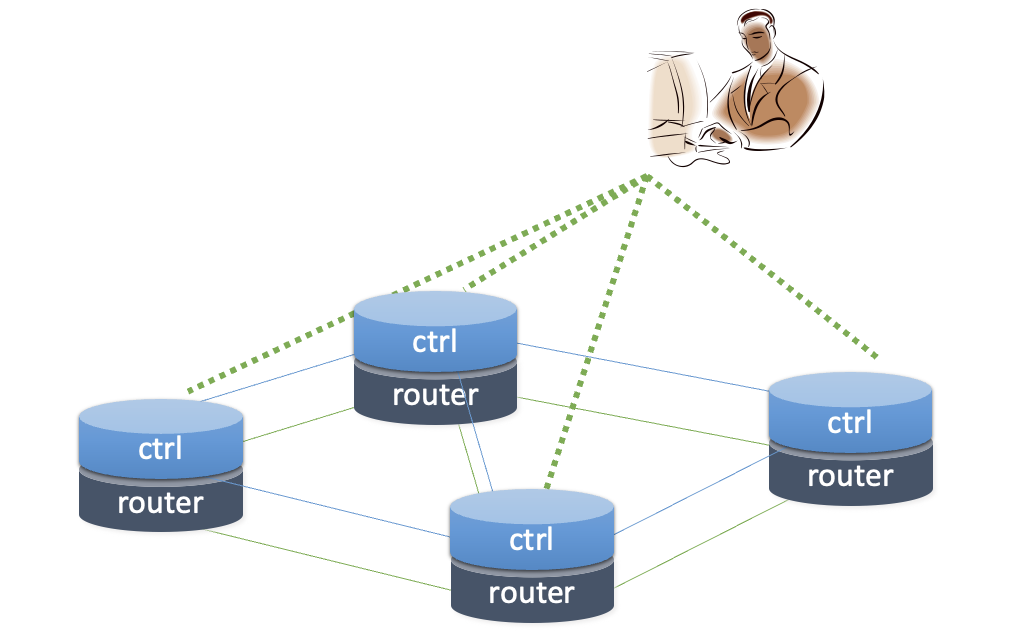

SDN controller + functionaliteiten

Taken van de SDN Controller

netwerktoestand bijhouden(wie is verbonden, linkstatus, etc.)

applicaties aansturen via de northbound API (bv. routing, load balancing)

northbound API: communicatie met appl = controle logica

Stuurt switches aan via de southbound API (bv. OpenFlow)

southbound API: communicatie met switches = pakketverwerking

Distributie

Vaak gedistribueerd systeem voor:

Performance

Schaalbaarheid

Robuustheid & fouttolerantie

Kort: De SDN-controller zit centraal tussen applicaties en switches, en bestuurt alles via open API’s.

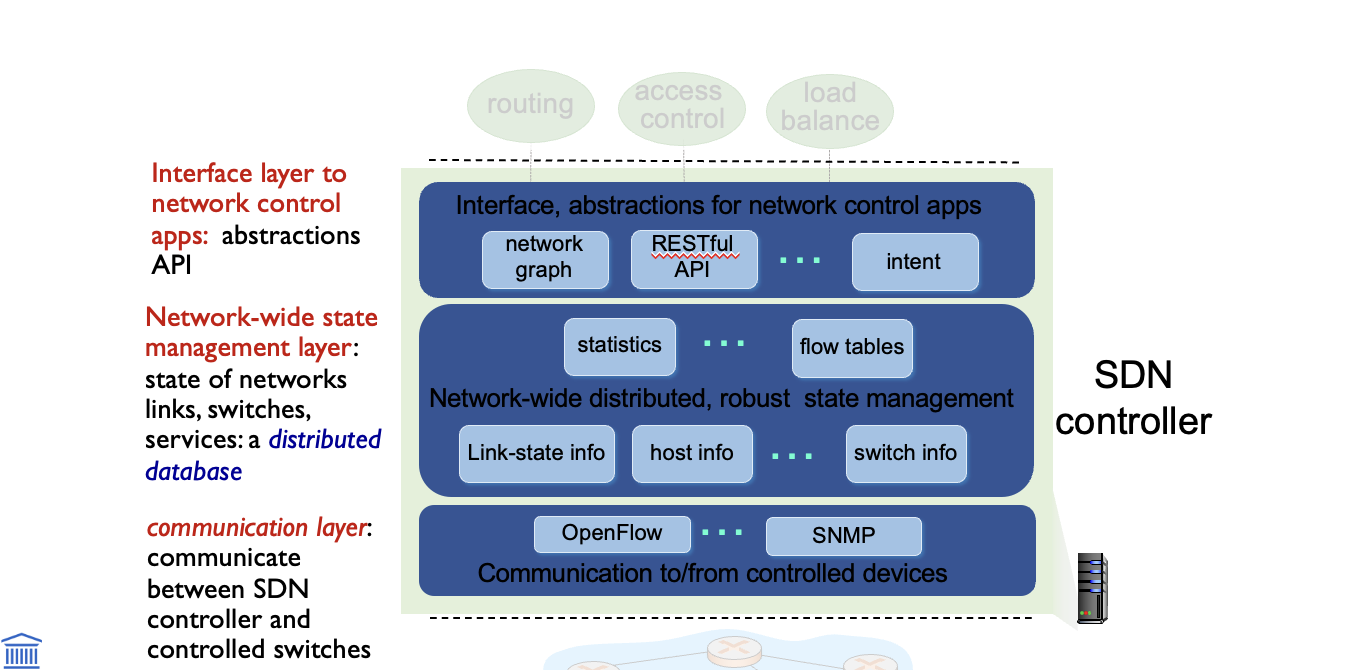

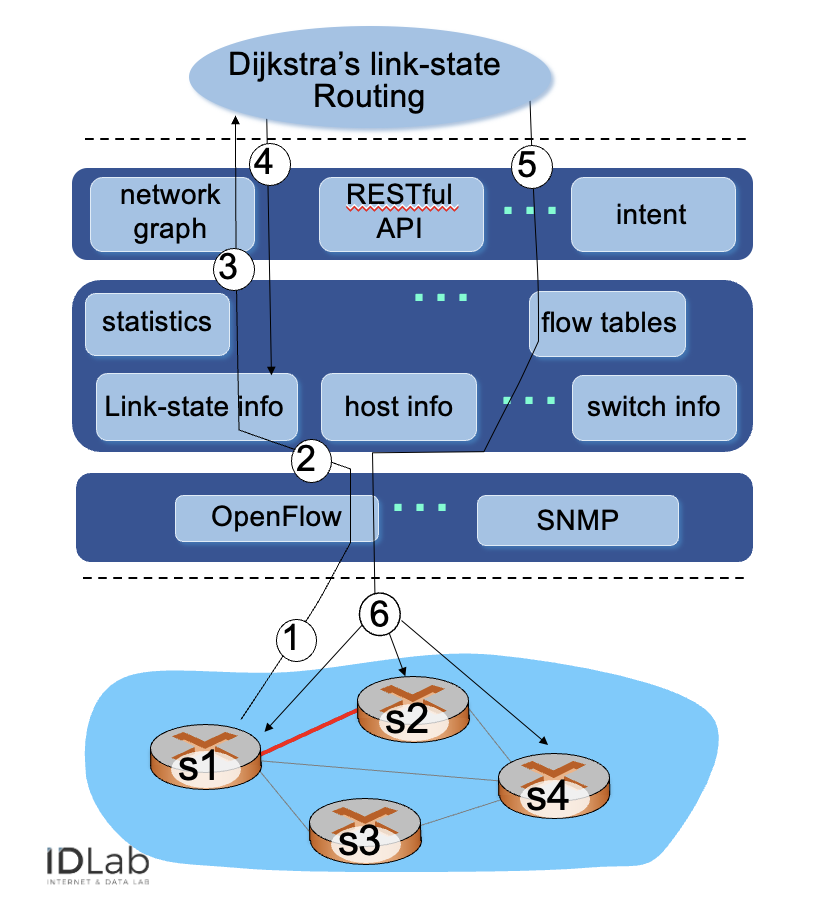

functionaliteit van een SDN-controller

1. Interface Layer (bovenaan)

communicatie met network control apps (bv. routing, access control)

Biedt API’s aan zoals:

RESTful API, network graph, intent-based interfaces

➤ Maakt abstractie van complexe netwerkdetails

2. State Management Layer (midden)

Beheert alle netwerktoestand (links, switches, hosts…)

Werkt als een gedistribueerde database

Voorbeelden van info:

Flow tables

Statistieken

Link-/host-/switch-state

3. Communication Layer (onderaan)

Verzorgt communicatie tussen controller en switches

Gebruikt protocollen zoals:

OpenFlow

SNMP

Kort:

De SDN-controller verzamelt netwerkdata, stelt die beschikbaar voor applicaties en stuurt apparaten aan via standaardprotocollen.

control applications

De “hersenen” van het netwerk.

Ze beslissen hoe verkeer gestuurd wordt, bv. via:

Routing

Access control

Load balancing

Werken via de northbound API

Ze gebruiken API’s van de SDN-controller om netwerkgedrag aan te sturen.

Ze vertrouwen op de informatie en services van de controller.

Unbundled

Kunnen los van vendor geleverd worden (3rd party apps).

Niet gebonden aan specifieke hardware of controllerleverancier.

Kort: Control applications bepalen het netwerkgedrag en zijn onafhankelijk programmeerbaar via de controller-API.

openflow protocol - berichten

OpenFlow werkt tussen controller en switch

Verkeer via TCP, eventueel versleuteld

3 types OpenFlow-berichten:

Controller → Switch

Belangrijke instructies:

features: vraag eigenschappen van de switch op

configure: stel configuratieparameters in

modify-state: voeg toe, wijzig of verwijder flowregels

packet-out: stuur een specifiek pakket uit een poort

Switch → Controller

Feedback/informatie van de switch:

packet-in: stuur pakket (en metadata) naar controller

flow-removed: melding als een flowregel verwijderd is

port status: informeer over poortveranderingen

Netwerkbeheerders werken meestal via abstracties in de controller, niet met ruwe OpenFlow-berichten.

symmetric = algemene berichtn

Kort: OpenFlow laat controller en switches communiceren via gestandaardiseerde berichten voor instructies, updates en statusmeldingen.

hoe SDN control plane en data plane scheidt en samenwerking

s1 detecteerd linkfout

openflow “port status” bericht nr de controller

controller ontvangt en werkt link state info bij

dijkstra’s shortest path wordt gecalled omdat er een linkstate status change is

dijkstra gebruikt de netwerktopologie en link-state data om nieuwe routes te berekenen

resultaat gaat naar de flow-table-module in de controller

bepaalt welke nieuwe flow tables nodig zijn

controller stuurt via openflow de nieuwe flow-tables naar de betrokken switches

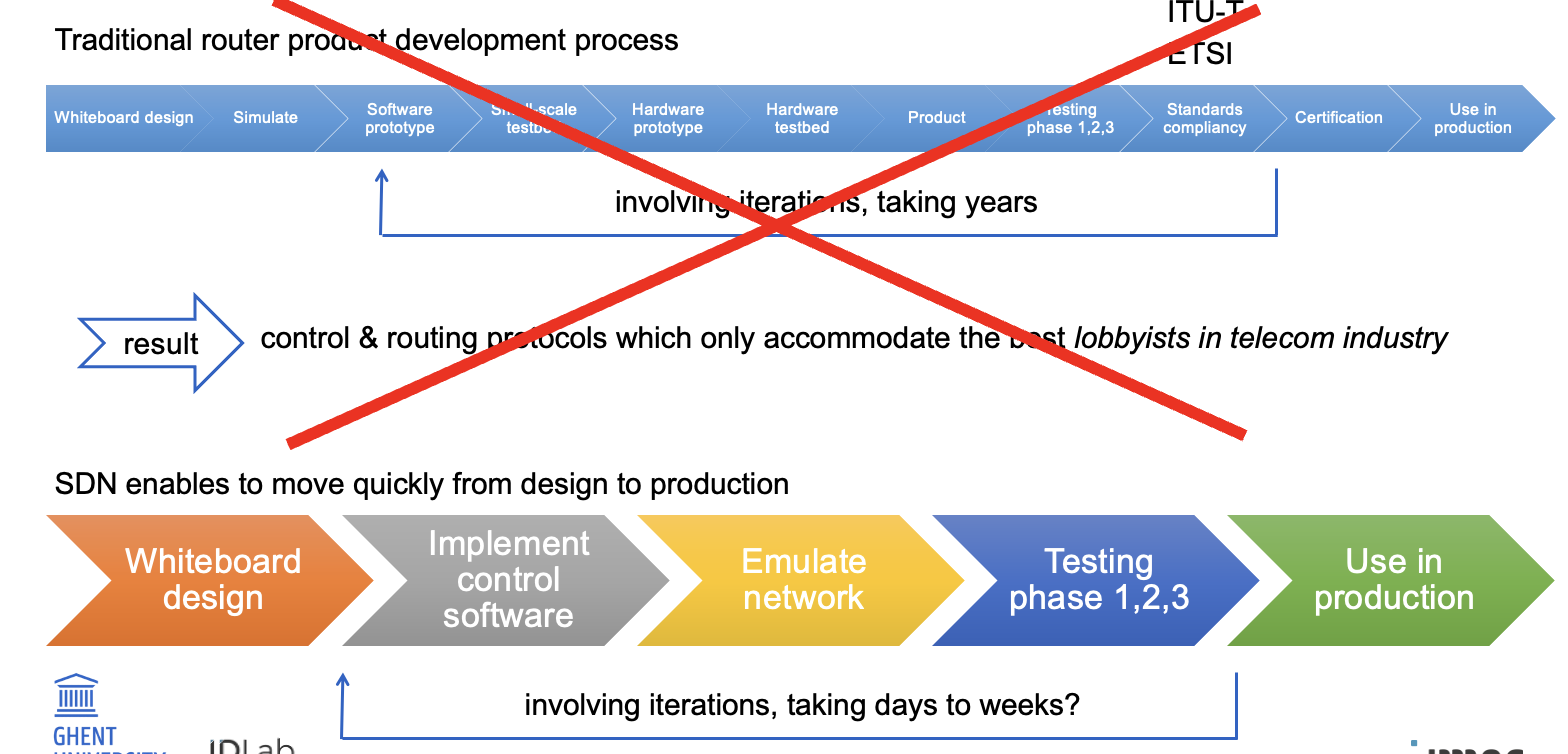

traditioneel

Bovenaan: Klassieke ontwikkeling

Heel traag: jarenlang proces van design → simulatie → hardware → standaardisatie (IETF, ITU-T, ETSI) → certificatie → productie

Iteratief maar log, afhankelijk van grote bedrijven en lobbygroepen

Resultaat: weinig innovatie, enkel wat groten willen

Onderaan: SDN-aanpak

Veel sneller & flexibeler

Softwaregericht:

Design → Software → Emulatie → Test → ProductieIteraties kunnen op dagen of weken i.p.v. jaren

Veel minder afhankelijk van standaardisatieorganen

Conclusie:

SDN geeft controle terug aan onderzoekers en engineers om sneller te innoveren zonder jarenlange afhankelijkheid van grote spelers.

toepassingen vn SDN

dynamic acces control

reroute upon mobility

server load balancing

Dynamic Access Control.

Eerste pakket inspecteren

access control policy raadplegen

installeer regels om verkeer te routeren / blokkeren

Voordeel:

Verkeer wordt dynamisch en centraal gecontroleerd, wat zorgt voor betere beveiliging en flexibiliteit.

verkeer automatisch herrouteren bij mobiliteit.

Een gebruiker (bv. op smartphone) verplaatst zich van links naar het midden van het netwerk.

Hij blijft data (bv. Netflix) sturen, maar vanaf een andere locatie.

De SDN-controller detecteert die nieuwe bron van verkeer.

De controller past de netwerkregels aan (flow tables), zodat het verkeer vanaf de nieuwe positie weer correct naar Netflix wordt gestuurd.

Waarom is dit nodig?

In klassieke netwerken:

routes = statis / traag herrekenen

→ verbindingsverlies / vertraging

Met SDN:

wordt automatisch en snel hergerouteerd,

behoudt de gebruiker een stabiele verbinding zonder onderbreking,

is het netwerk mobielvriendelijk en adaptief.

Kort: SDN zorgt dat verkeer blijft werken, zelfs als een gebruiker fysiek beweegt.

SDN voor server load balancing.

Twee clients (smartphones) willen Netflix gebruiken.

De SDN-controller heeft vooraf een load-balancing policy geïnstalleerd.

Op basis van het source IP (bv. 0* of 1*) wordt beslist:

Verkeer met IP 0* → naar de server in het VK.

Verkeer met IP 1* → naar de server in Duitsland.

Waarom is dit nuttig?

Spreidt het verkeer over meerdere servers ➝ voorkomt overbelasting.

Kan verkeer sturen naar de dichtstbijzijnde of snelste server.

Dynamisch aanpasbaar: bij congestie kan de controller routes wijzigen.

Met SDN kan load balancing centraal beheerd en automatisch uitgevoerd worden, zonder dat eindgebruikers of klassieke load balancers nodig zijn.

SDN: Control-Data Plane Interaction (Link failure + herroutering)

SDN in datacenter

SDN IN THE DATACENTER

Grote datacenters: 20.000 servers per cluster, goed voor 400.000 virtuele machines (VMs).

Vereist: snelle migratie van VMs en consistentie van netwerkinstellingen.

Veel inter-host links (1024): elk systeem moet met elk ander kunnen praten.

Hoe duizenden switches up-to-date houden met 400.000 entries?

Oplossing met SDN:

Gebruik een gecentraliseerde controller in software (SDN-controller).

Deze stuurt alle switches aan → eenvoudiger beheer, sneller aanpassen

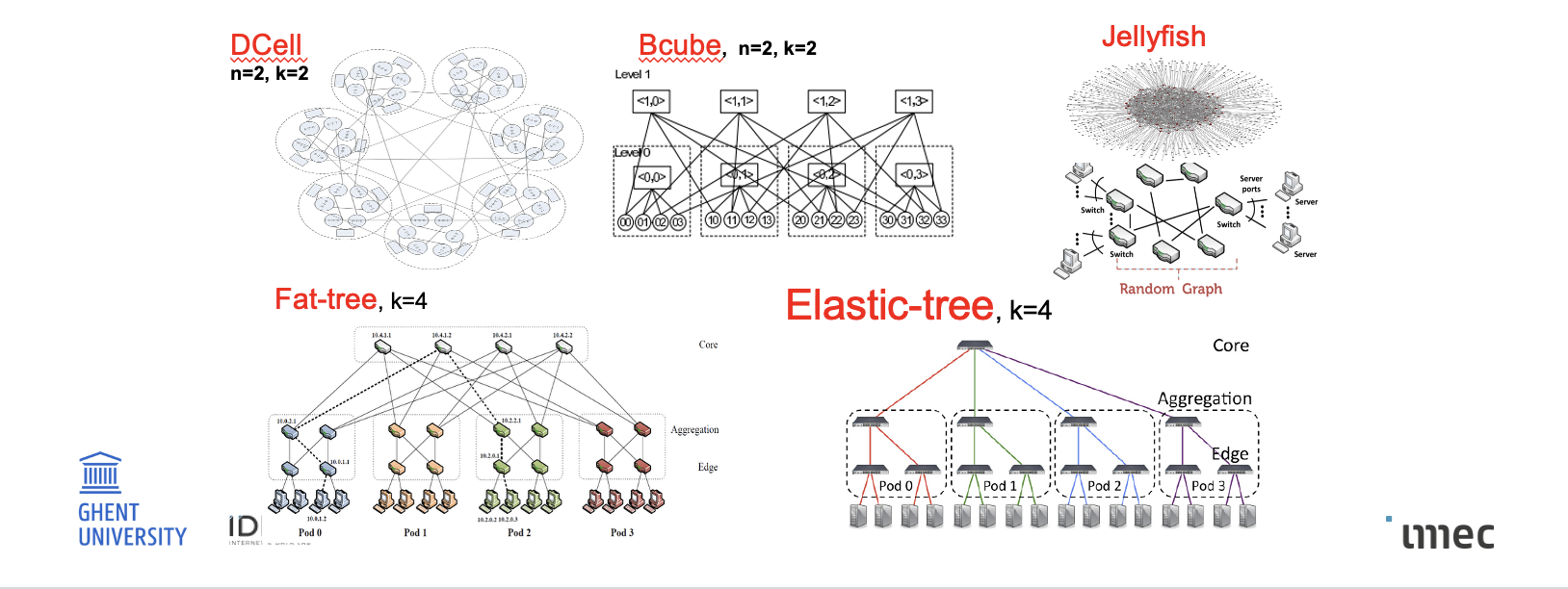

datacenter topologies

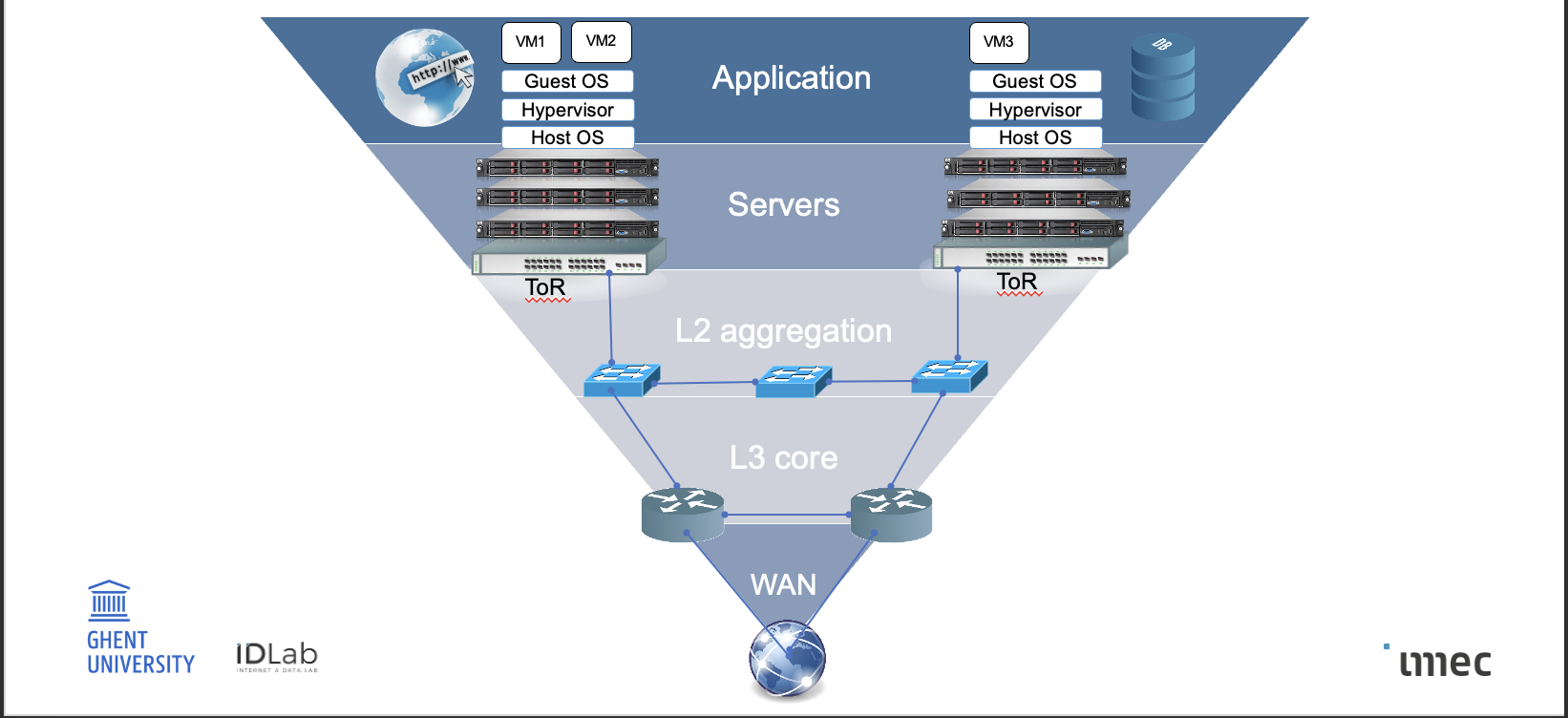

inside the datacenter

Applicationlaag:

Virtuele machines (VMs) draaien op guest OS bovenop een hypervisor op fysieke servers.

Applicaties en databases worden hier gehost.

Servers:

Fysieke machines, elk met meerdere VMs.

Verbind via ToR (Top-of-Rack) switches naar het netwerk.

L2 Aggregation:

Verbindt ToR-switches onderling.

Werkt op laag 2 (MAC-niveau) om lokale communicatie te beheren.

L3 Core:

Verbindt aggregatie-laag met de buitenwereld.

Verwerkt routing (laag 3/IP) voor verkeer naar andere netwerken.

WAN:

Verbindt het datacenter met andere datacenters of het internet.

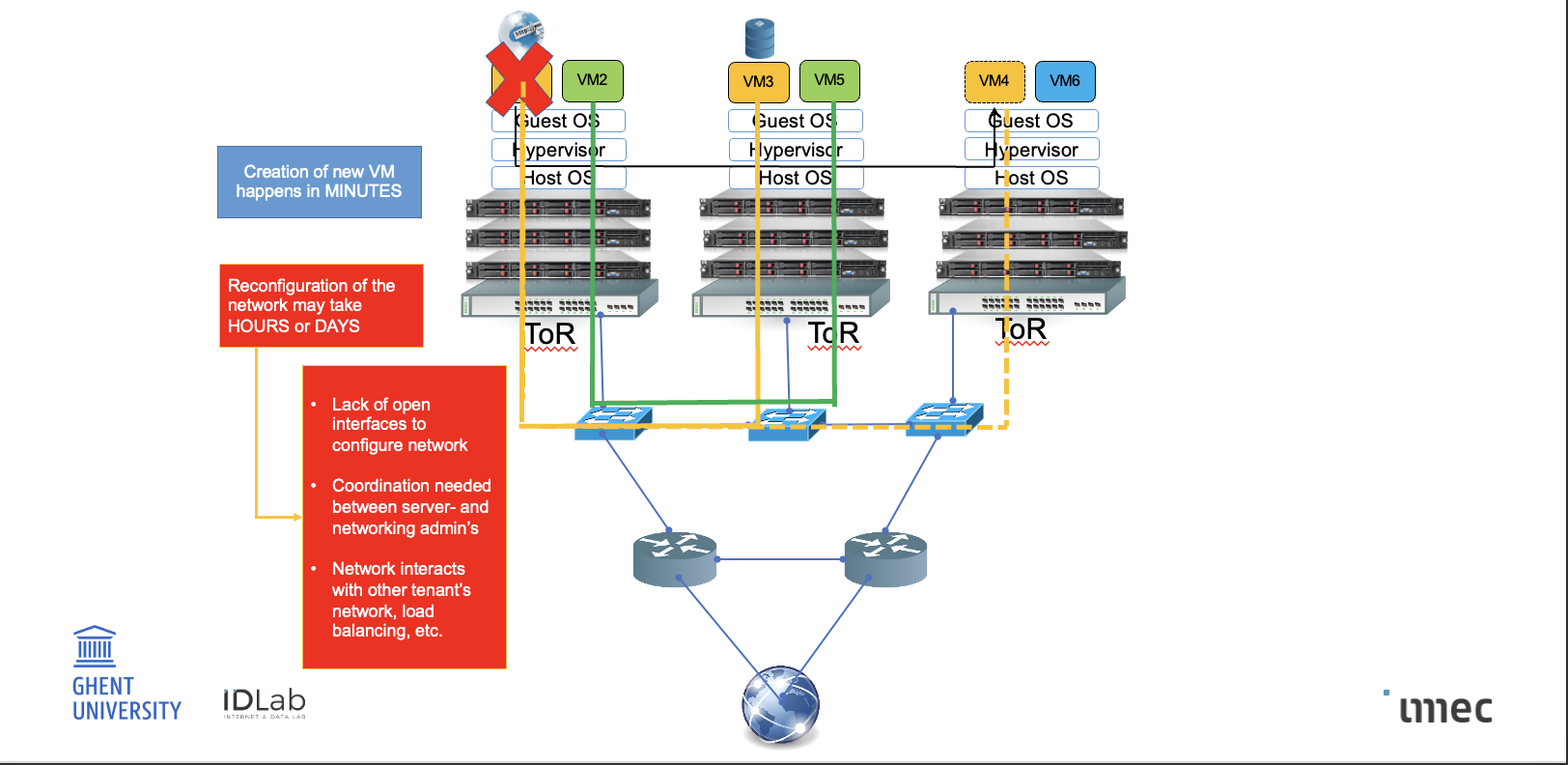

migration in datacenters: probleem + oplossing

Migration in datacenters

vm moet verplaatst worden van een defecte / overbelaste server / creatie van nieuwe vm duurt maar enkele minuten

Probleem:

netwerkinfrastructuur moet aangepast worden

Dit kan uren of dagen duren door:j

Geen open netwerkinterfaces.

Afstemming vereist tussen netwerk- en serverbeheerders.

Impact op andere gebruikersnetwerken en load balancing.

Gevolg:

De migratie zelf is snel, maar netwerkreconfiguratie vertraagt de operatie sterkt

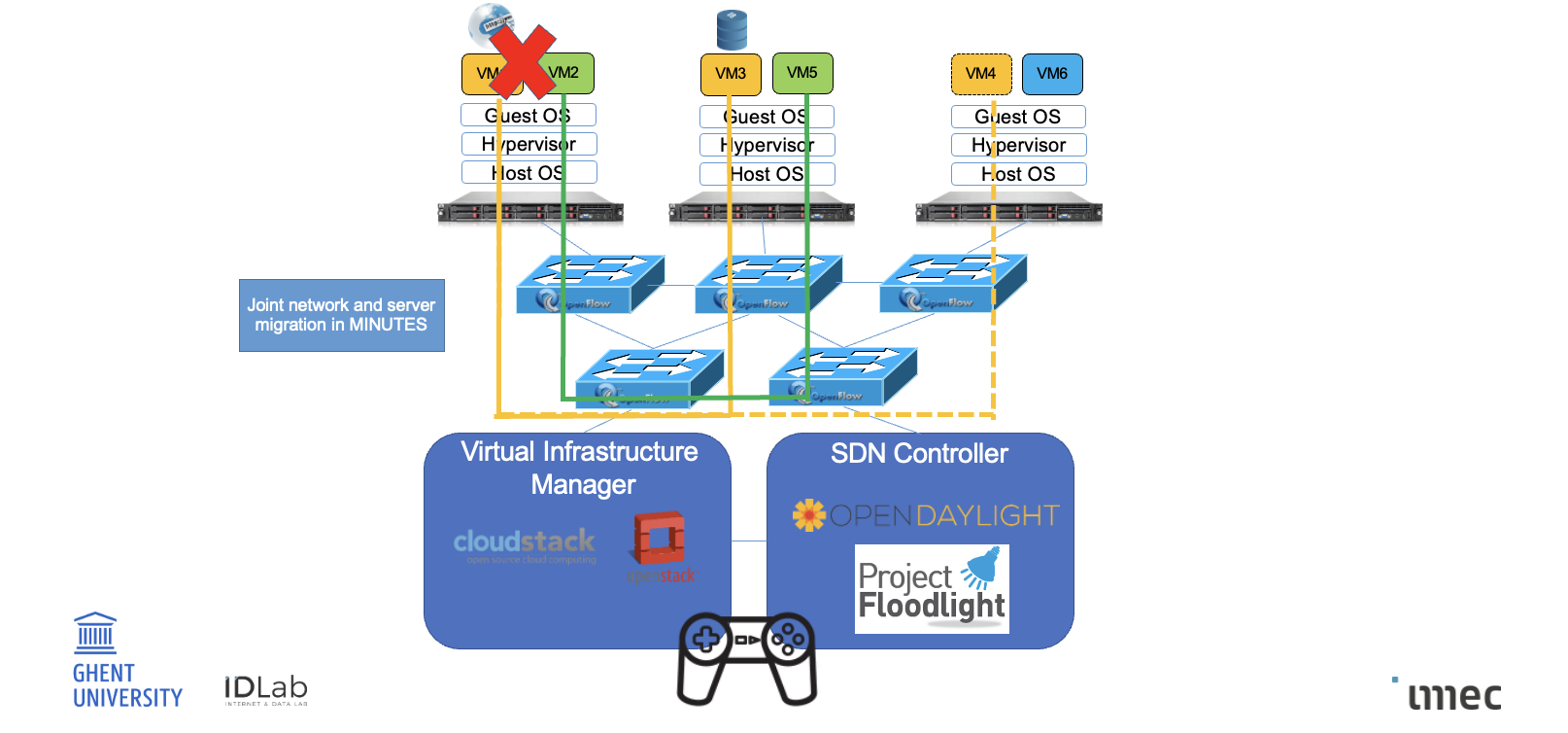

→ software defined datacenter

software defined datacenter (SDDC)

een mv gemigreerd worden wegens uitval / herconfiguratie

ipv manuele netwerkconfig grijpt de SDN controller in

Componenten:

Virtual Infrastructure Manager:

Beheert virtuele machines en servers.

SDN Controller:

Stuurt de switches aan via OpenFlow.

Past automatisch de netwerkroutes aan na migratie.

Gevolg:

Netwerk en server worden samen in minuten aangepast, volledig geautomatiseerd.

Geen tussenkomst nodig van netwerkbeheerders.

Flexibel, schaalbaar en foutbestendig datacenterbeheer.

-> door SDN te combineren met een virtualisatieplatform, wordt migratie volledig geautomatiseerd.

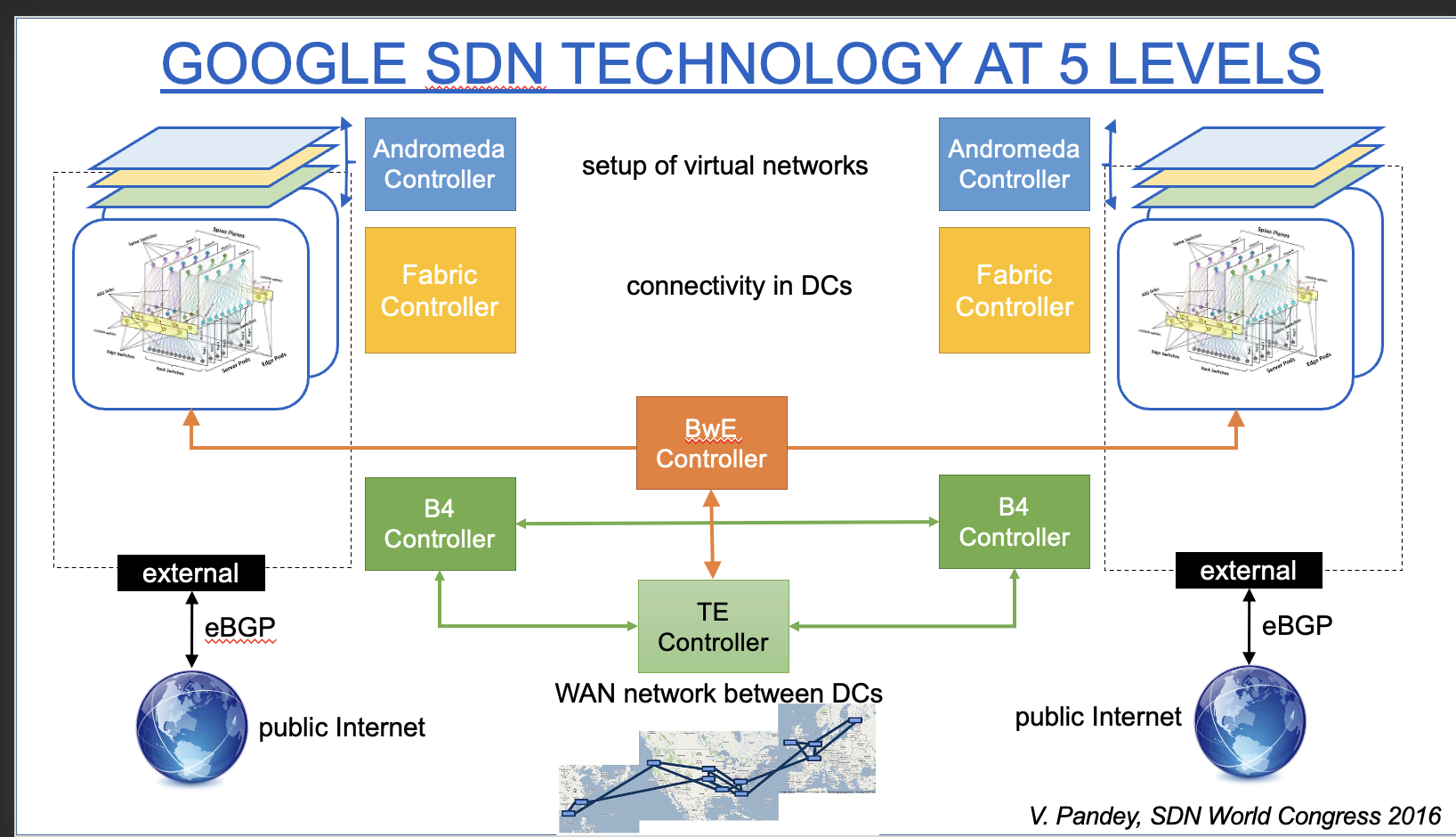

google in 5 levels

Andromeda Controller (blauw):

Beheert virtuele netwerken (per klant of tenant) in de datacenters.

Virtualisatie van netwerken en VM-netwerkinterfaces.

Fabric Controller (geel):

Beheert de fysieke netwerkconnectiviteit binnen de datacenters.

Zorgt dat racks en servers goed verbonden zijn via spine/leaf-architectuur.

BwE Controller (oranje, Bandwidth Enforcer):

Verdeelt de bandbreedte optimaal over het hele netwerk.

Stuurt verkeer naar waar er ruimte is, gebaseerd op prioriteit en beschikbaarheid.

B4 Controller (groen):

Stuurt het WAN-verkeer tussen datacenters.

B4 is Google's eigen SD-WAN-architectuur.

TE Controller (groen, Traffic Engineering):

Centrale routeplanner over het hele WAN.

Optimaliseert end-to-end paths (voor latency, capaciteit, enz.).

netwerk > routers & switches

Netwerken bestaan niet alleen uit routers en switches, maar ook uit veel middleboxes (zoals firewalls, load balancers en proxies). In grote netwerken zijn dat er vaak duizenden. Deze apparaten maken beheer complex, wat de nood aan software-defined networking (SDN) versterkt om alles centraal en efficiënt te beheren.

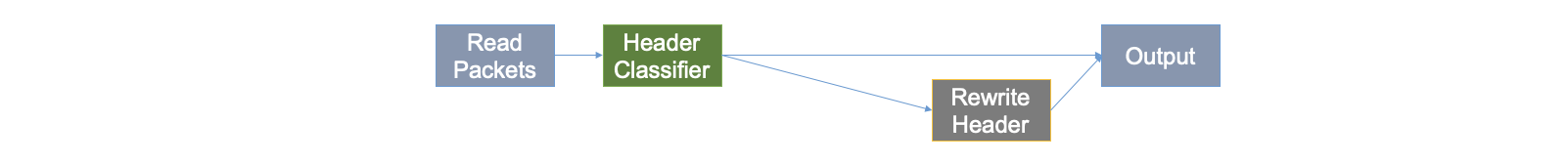

middle boxes + nadelen

1. Load Balancer: inkomende verzoeken verdelen over meerdere webservers

Leest het pakket.

Classificeert het op basis van headerinformatie.

Wijzigt eventueel de header (bv. bestemmingsadres).

Stuurt het pakket door naar de juiste server (output).

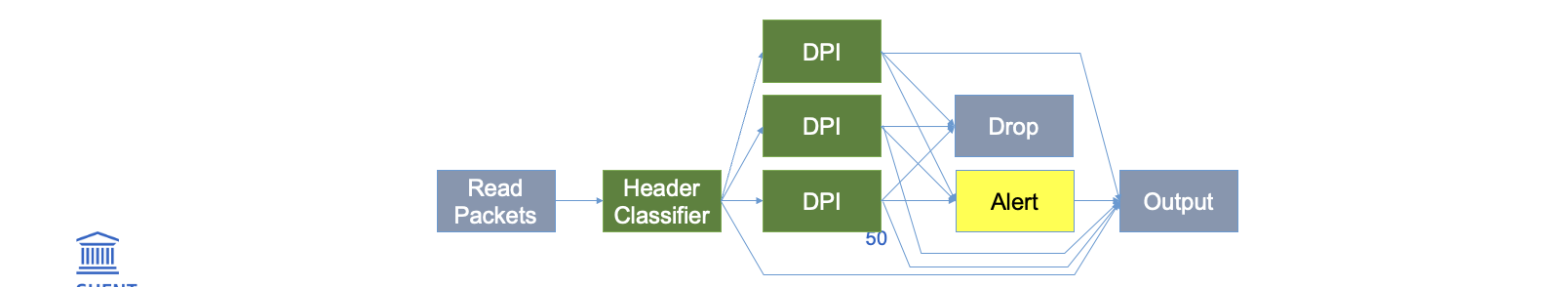

2. Intrusion Prevention System (IPS): detecteert en stop kwaadaardig verkeer

Leest het pakket en classificeert het.

Doet Deep Packet Inspection (DPI) op inhoud.

Afhankelijk van detectie:

Laat het door (output),

Stuurt een alert,

Of blokkeert het verkeer (drop).

Nadelen van middleboxes in traditionele netwerken:

1. Duur in beheer

Meer dan de helft van de netwerkkost gaat naar beheer van middleboxes.

De meeste storingen worden veroorzaakt door menselijke fouten.

2. Foutgevoelig en complex

Middleboxes bevatten miljoenen regels code.

Gevaar op bugs, kwetsbaarheden en cascadefouten is groot.

3. Moeilijk te upgraden

Elk toestel is vendor-specifiek en moet apart geconfigureerd worden.

Ze houden de snelle innovatie van servers en applicaties niet bij.

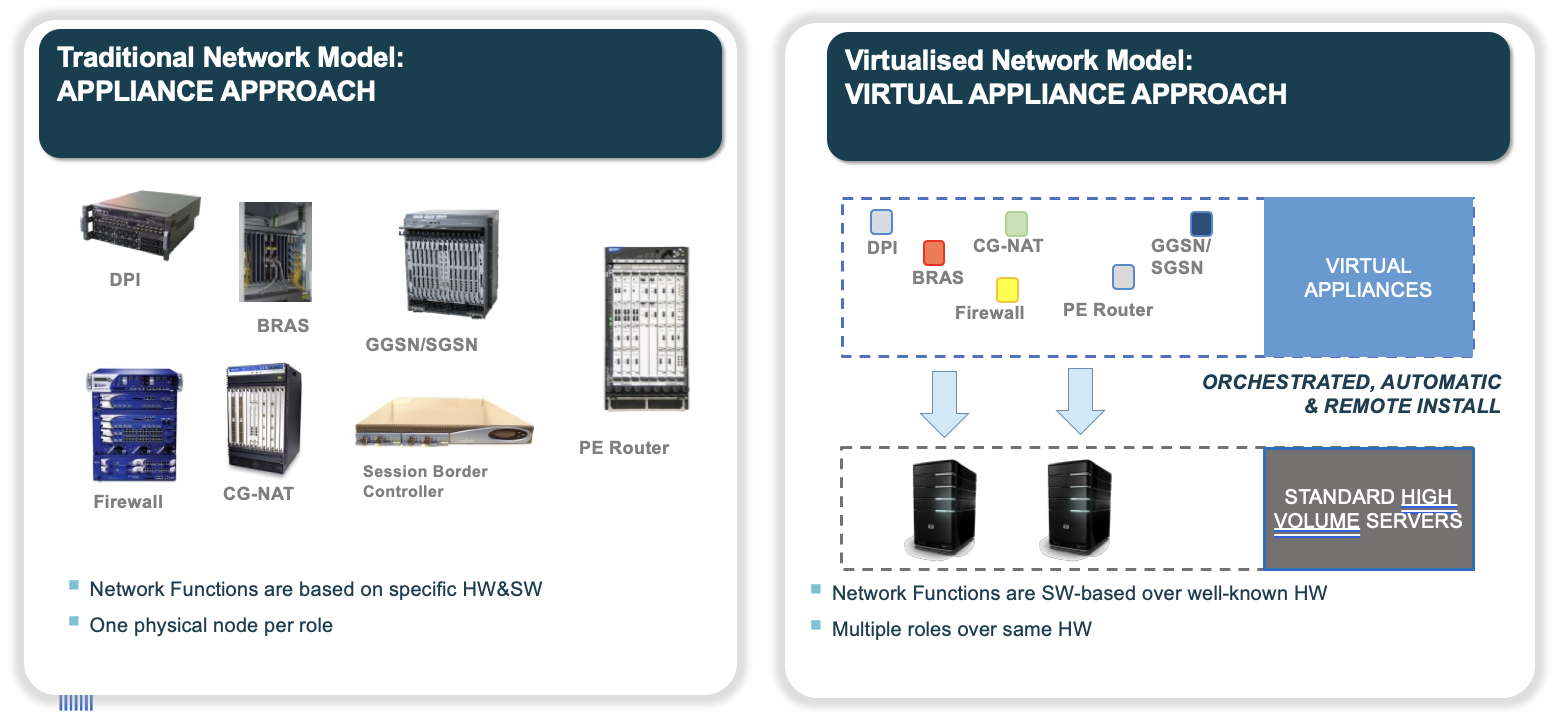

Network function virtualisation

Traditioneel Netwerkmodel – Appliance Approach

Elke netwerkfunctie (zoals DPI, BRAS, GGSN, CG-NAT...) draait op specifieke, fysieke hardware.

Elk apparaat is speciaal ontworpen voor één taak.

Nadelen:

Duur in aankoop en onderhoud.

Moeilijk schaalbaar.

Minder flexibel.

Gevirtualiseerd Netwerkmodel – Virtual Appliance Approach

Netwerkfuncties draaien als software op standaardservers.

Één server kan meerdere rollen vervullen (zoals firewall + router).

Voordelen:

Goedkoper (standaard hardware).

Snel te installeren, automatisering mogelijk.

Flexibel en schaalbaar.

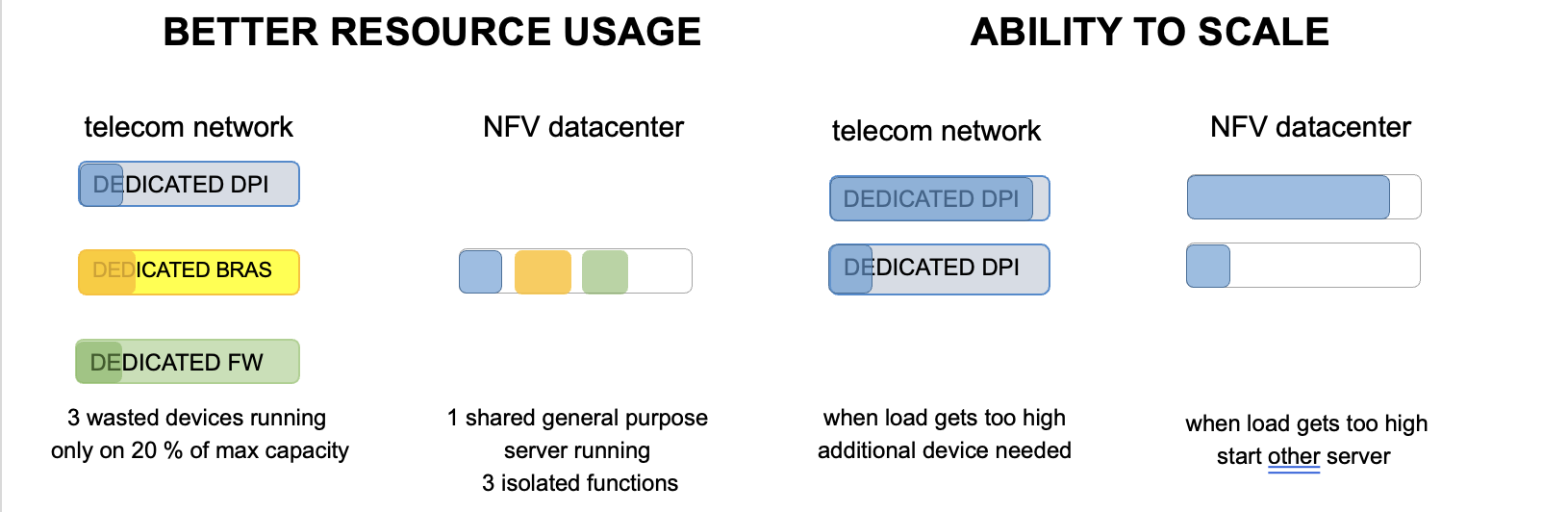

waarom telecom middleboxes virtualisere

BETTER RESOURCE USAGE

Telecom netwerk (links):

3 aparte fysieke toestellen (DPI, BRAS, Firewall) draaien elk op 20% capaciteit ⇒ verspilling.

NFV datacenter (rechts):

1 gedeelde server voert alle 3 functies uit via software ⇒ betere benutting van middelen.

ABILITY TO SCALE

Telecom netwerk:

Bij hoge belasting moet je een extra fysiek toestel toevoegen.

NFV datacenter:

Je start gewoon een extra virtuele instantie op een andere server ⇒ sneller & flexibeler schaalbaar.

hoe werkt NFV

service description & instantiation

Hardware & virtualization infrastructure

Management & orchestration

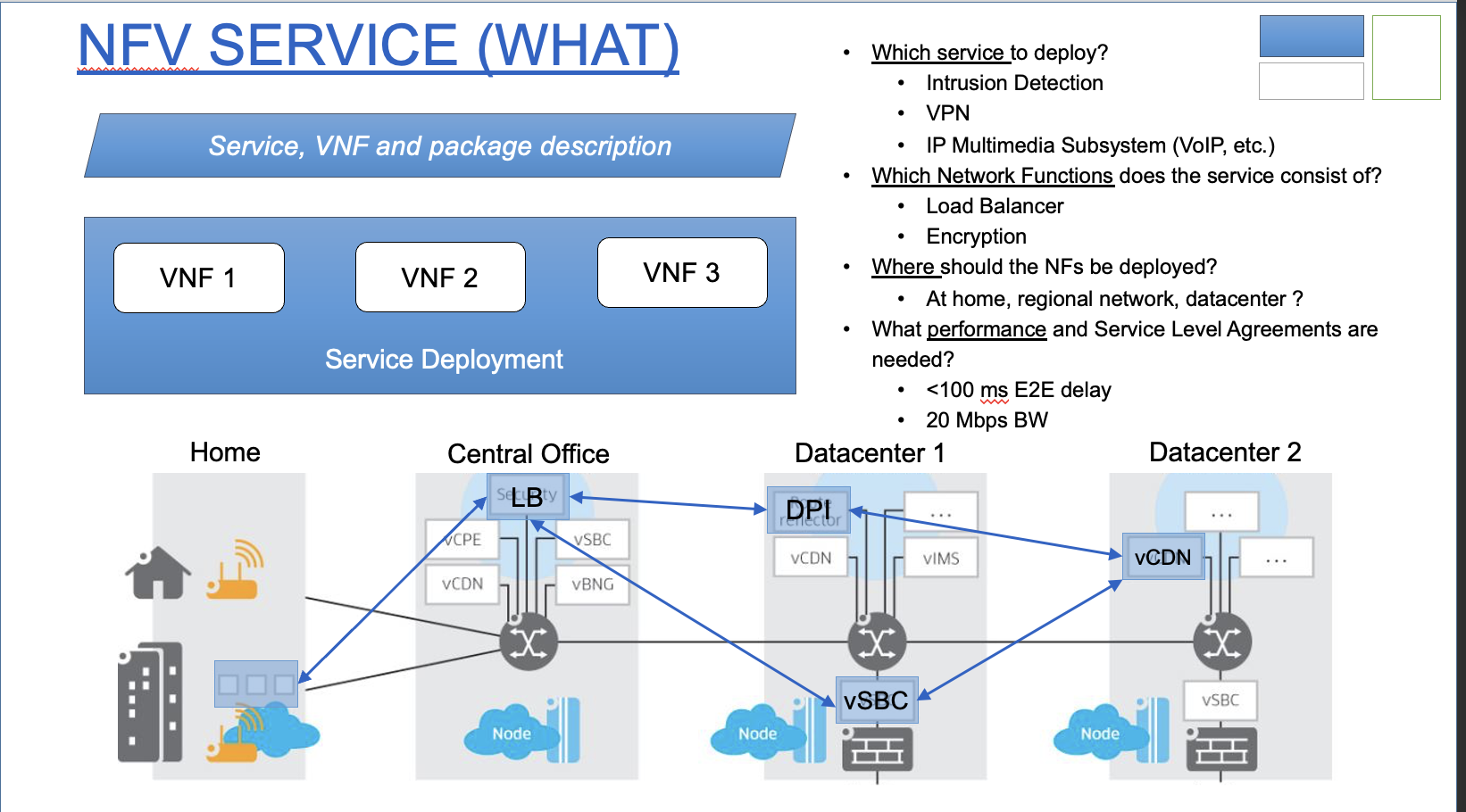

Service Description & Instantiation

Service Description & Instantiation

Service = combinatie van virtuele netwerkfuncties (VNFs), zoals:

Intrusion Detection, VPN, VoIP (IP Multimedia Subsystem)

VNF's = modules zoals Load Balancer, Encryptie

Vragen bij uitrol:

Welke service?

Welke functies (VNFs)?

Waar deployen? (thuis, centraal kantoor, datacenter)

Welke performantie nodig? (bv. < 100ms delay, 20 Mbps)

Hoe de VNF's verdeeld zijn over:

Home: toegang tot cloud services

Central Office: lokale VNF's (bv. load balancer)

Datacenter 1 & 2: meer rekenintensieve VNF's zoals DPI, vSBC, vCDN

Kort: je kiest een service, bepaalt de benodigde VNF's, en plaatst ze strategisch volgens de vereiste prestaties.

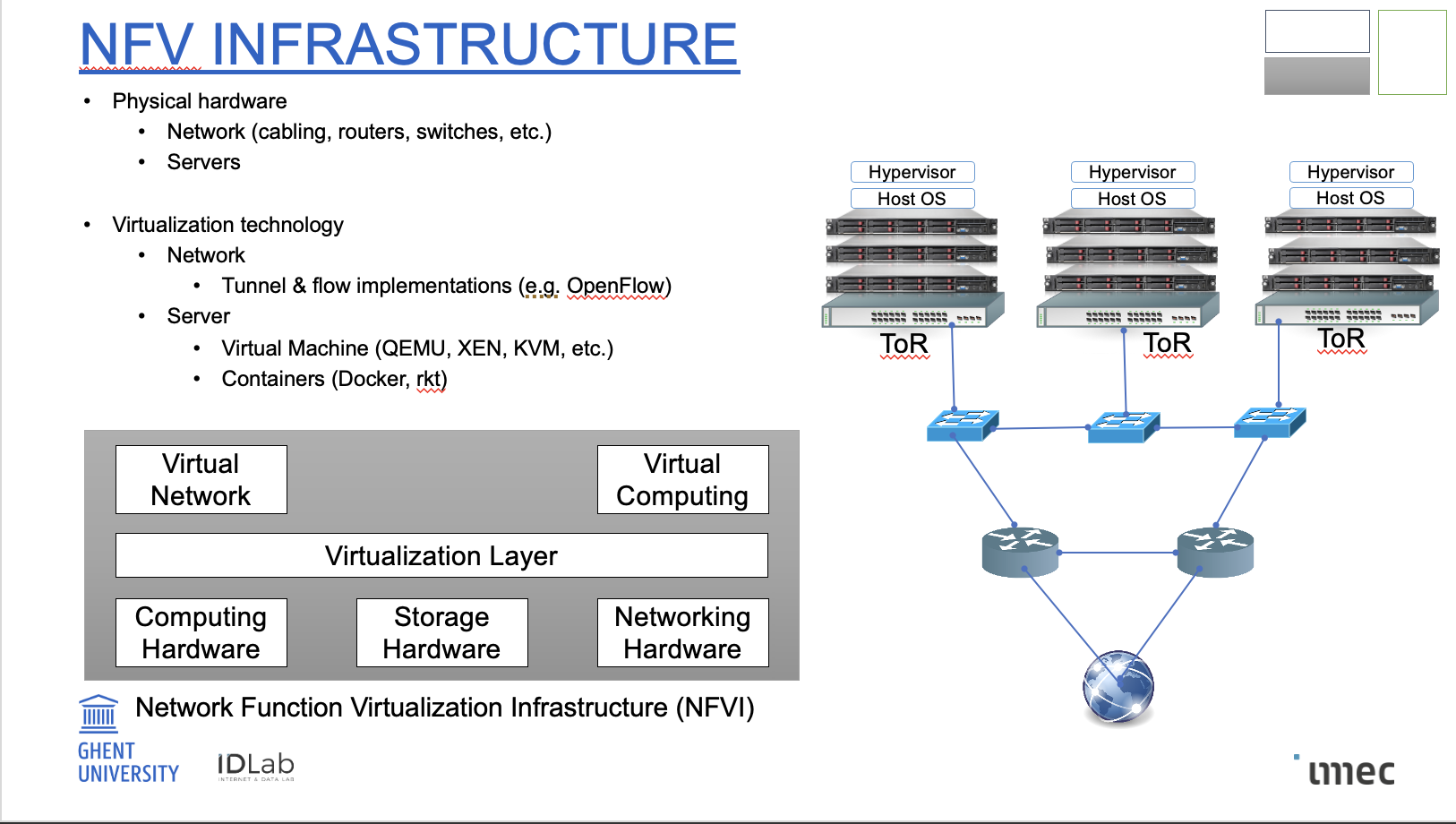

NFV infrastructuur

Fysieke componenten:

Netwerk: kabels, switches, routers (ToR = Top-of-Rack switch)

Servers: waarop virtuele netwerkfuncties (VNFs) draaien

Virtualisatielaag:

Netwerkvirtualisatie: via tunnels/flows (zoals OpenFlow)

Servervirtualisatie:

VM’s (bv. QEMU, XEN, KVM)

Containers (bv. Docker, rkt)

Blokdiagram onderaan:

Toont lagen van NFVI:

Onderaan: fysieke hardware (compute, opslag, netwerk)

Midden: virtualisatielaag

Bovenaan: virtuele netwerken & computing resources

Kort: NFVI is de basis waarop netwerkfuncties als software draaien, los van specifieke hardware.

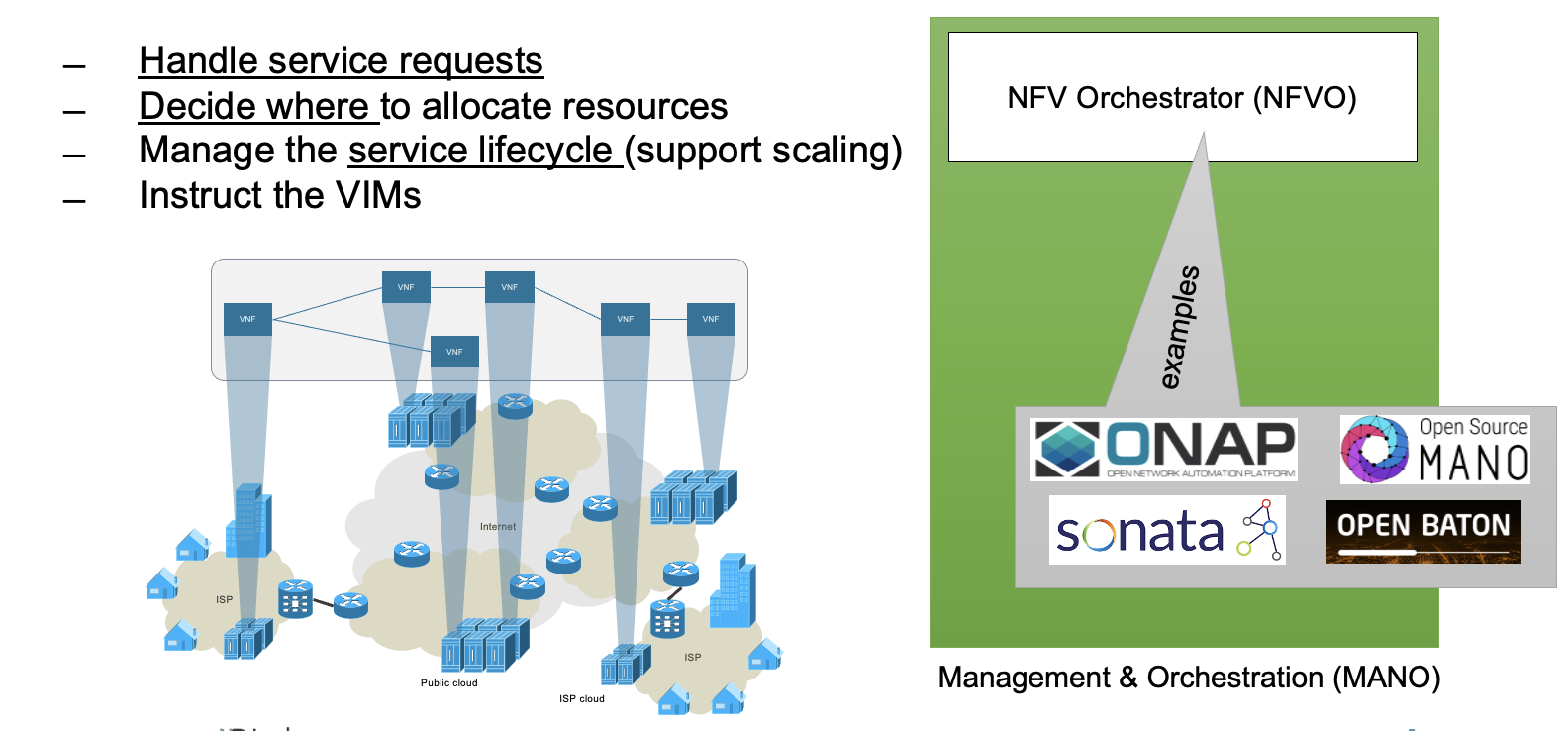

virtual infrastructure manager + nfv orchestrator

1. Virtual Infrastructure Manager (VIM)

Wat doet het?

Beheert netwerk- en serverresources in één domein.

Ontvangt instructies van de NFV Orchestrator.

Beheert:

Netwerk (via SDN controllers zoals ONOS, OpenDaylight): tunnels, connectiviteit (L2/L3).

Datacenter (via cloudcontrollers zoals OpenStack, Kubernetes): servers, containers/VMs.

2. NFV Orchestrator (NFVO)

"Het brein" van NFV

Behandelt servicerequests.

Beslist waar resources worden toegewezen.

Beheert de volledige levenscyclus van services (start, schaal, stop).

Stuurt de VIMs aan.

Voorbeelden van orchestrators: ONAP, Open Source MANO, Sonata, Open Baton.

Kort:

NFVO = beslist en coördineert.

VIM = voert uit en beheert resources.

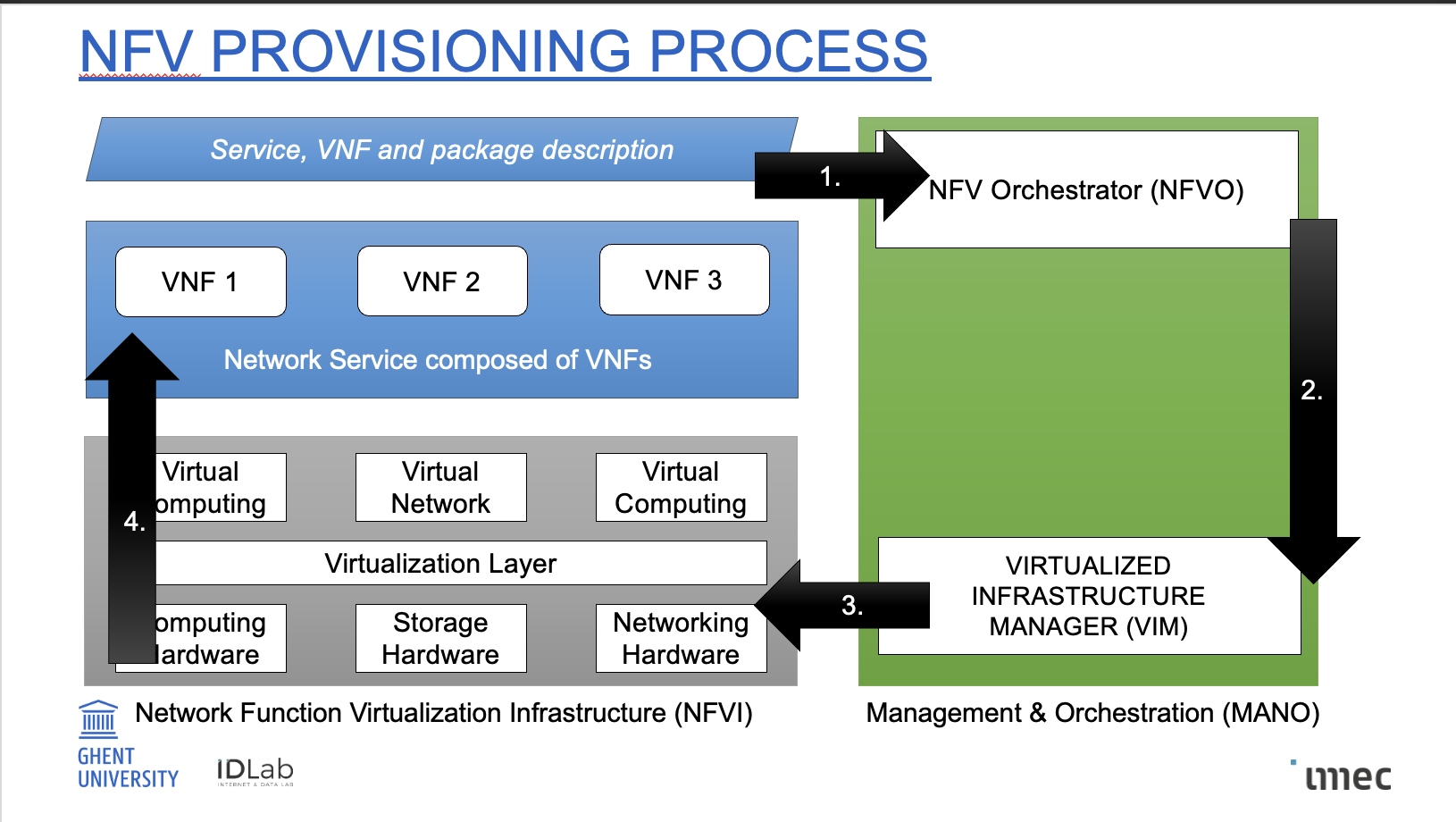

NFV proces in 4 stappen

Stap 1 – Service aanvraag

Een gebruiker of systeem vraagt een dienst aan (bv. VPN, firewall).

De NFV Orchestrator (NFVO) ontvangt deze aanvraag en beslist welke VNFs nodig zijn en waar ze geplaatst worden.

Stap 2 – Orchestrator instrueert VIM

NFVO stuurt instructies naar de Virtualized Infrastructure Manager (VIM).

VIM beheert de onderliggende infrastructuur en zorgt voor de nodige resources.

Stap 3 – VIM configureert de infrastructuur

VIM gebruikt de NFV Infrastructure (NFVI): servers, opslag, netwerk, virtualisatielaag.

Het zet de nodige virtuele machines of containers op waarin de VNFs draaien.

Stap 4 – VNFs worden actief

De gevraagde netwerkservice komt tot leven: VNF1, VNF2, VNF3 draaien op virtuele infrastructuur.

Deze vormen samen de gevraagde dienst.

NFVO = beslist,

VIM = voert uit,

NFVI = draait de software,

VNFs = de netwerkfuncties zelf.

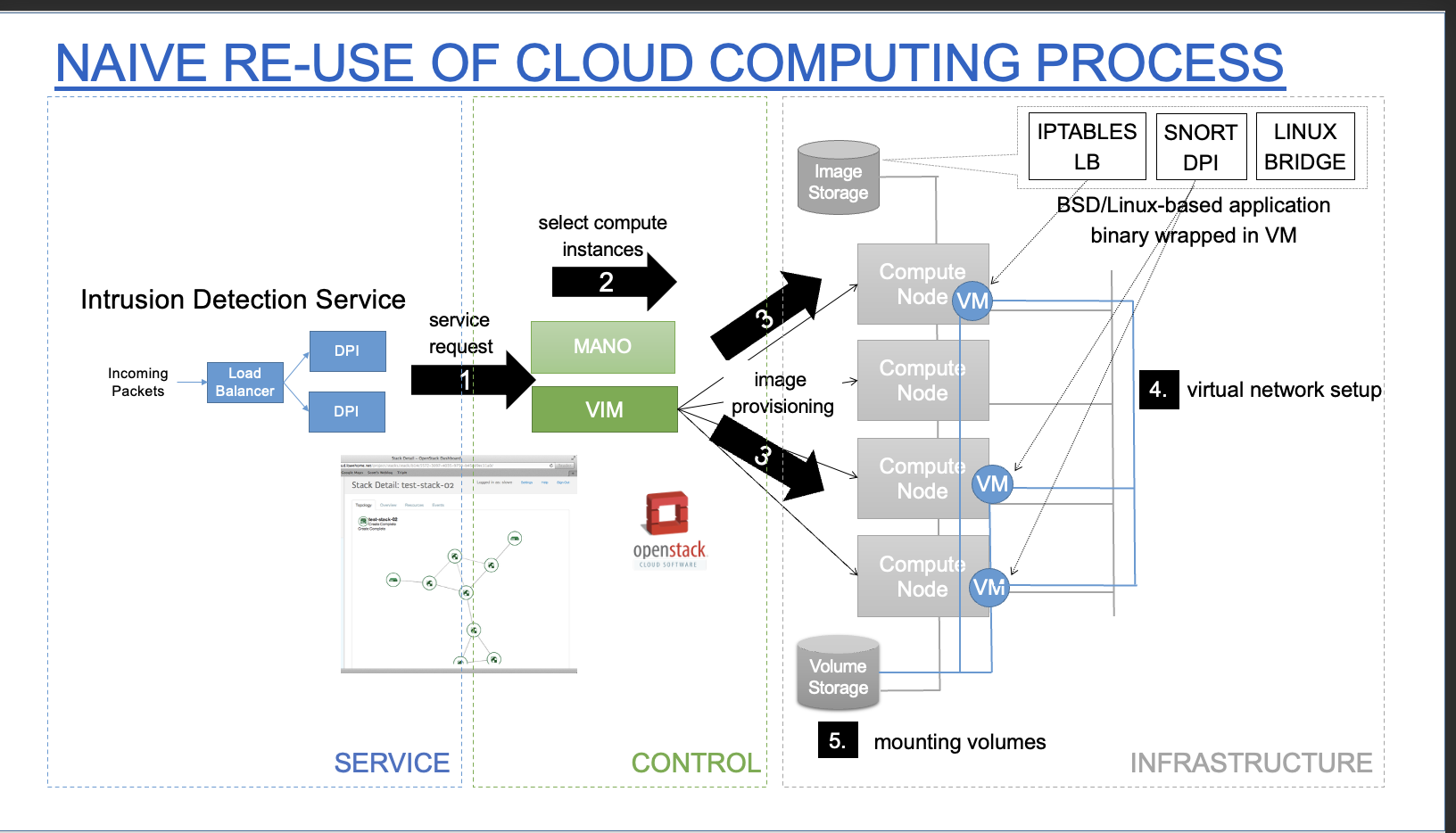

Hoe een cloud computing proces naïef hergebruikt wordt voor een Intrusion Detection Service in NFV

Hoe een cloud computing proces naïef hergebruikt wordt voor een Intrusion Detection Service in NFV

Service

Doel: DPI (Deep Packet Inspection) voor Intrusion Detection.

Werking:

Inkomende pakketten → Load Balancer → meerdere DPI-instanties.

Serviceaanvraag wordt doorgestuurd naar het controlevlak.

Control

Service request gaat naar MANO/VIM.

MANO selecteert geschikte compute nodes.

VIM vraagt aan de compute nodes om een VM te starten:

haalt image op uit image storage.

provisioning van VMs gebeurt.

Virtueel netwerk wordt opgezet, bv. via Linux bridge.

Volumes (bv. logs, config) worden gekoppeld vanuit volume storage.

Infrastructure

Compute nodes draaien VMs met standaard netwerktools (iptables, Snort, Linux bridge).

Tools zijn gewoon BSD/Linux binaries in VMs gewrapt, geen geoptimaliseerde netwerkfuncties.

Kernboodschap

Deze aanpak hergebruikt cloudprocessen, maar is niet ideaal voor netwerkdiensten:

Niet efficiënt.

Hoge overhead.

Niet ontworpen voor real-time packetverwerking.

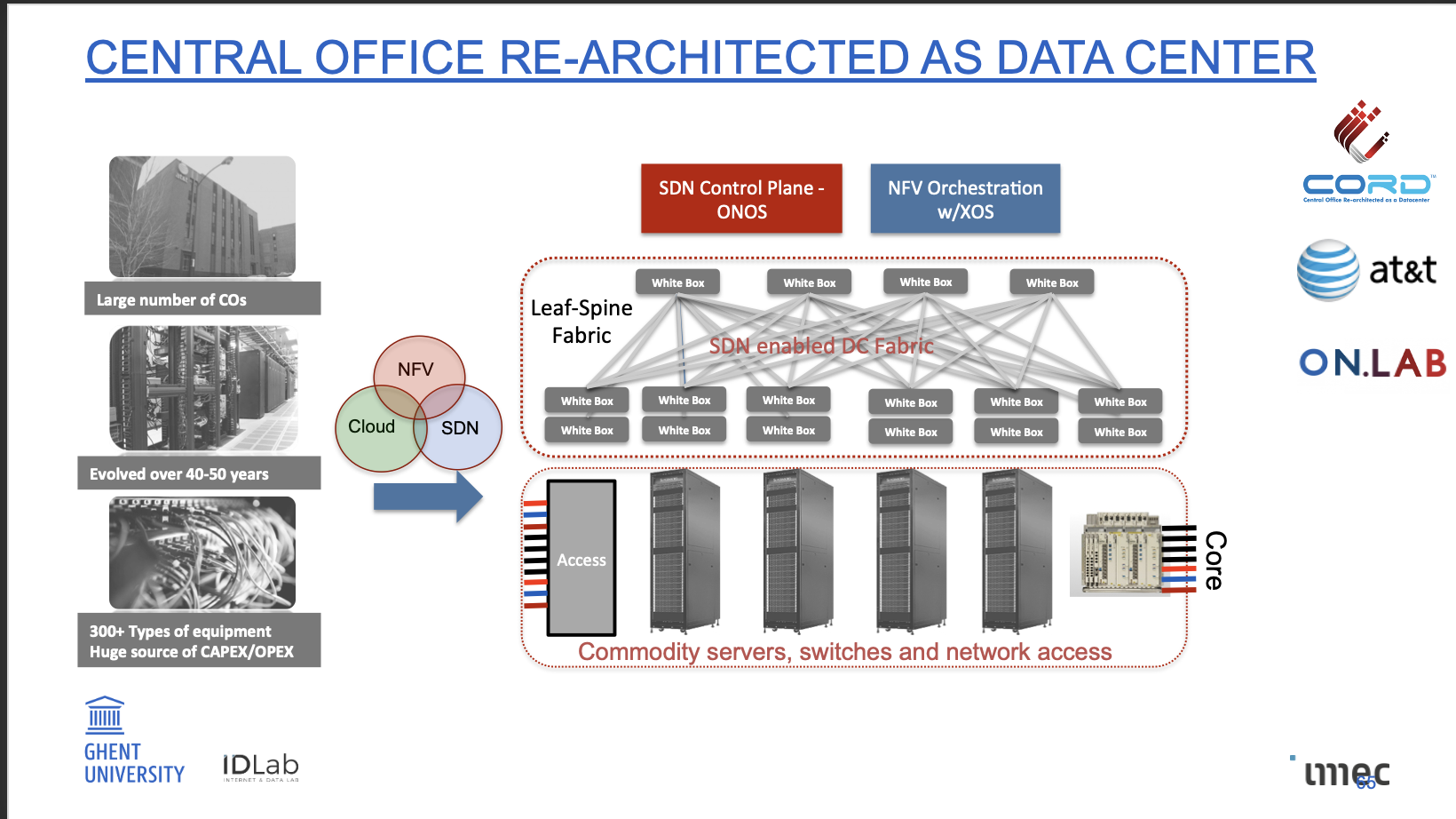

central office re-architected as datacenter

Central Office Re-Architected as Data Center (CORD)

Traditionele centrale kantoren (CO’s) zijn verouderd en bevatten honderden verschillende hardwaretypes.

CORD (van AT&T en ON.Lab) moderniseert CO’s tot een datacenterstructuur:

Gebaseerd op commodity servers en switches

Gebruikt NFV, SDN en cloudprincipes

Besturing via ONOS (SDN controller) en XOS (NFV orchestrator)

Doel: Goedkoper, flexibeler en eenvoudiger beheer van netwerkfuncties.

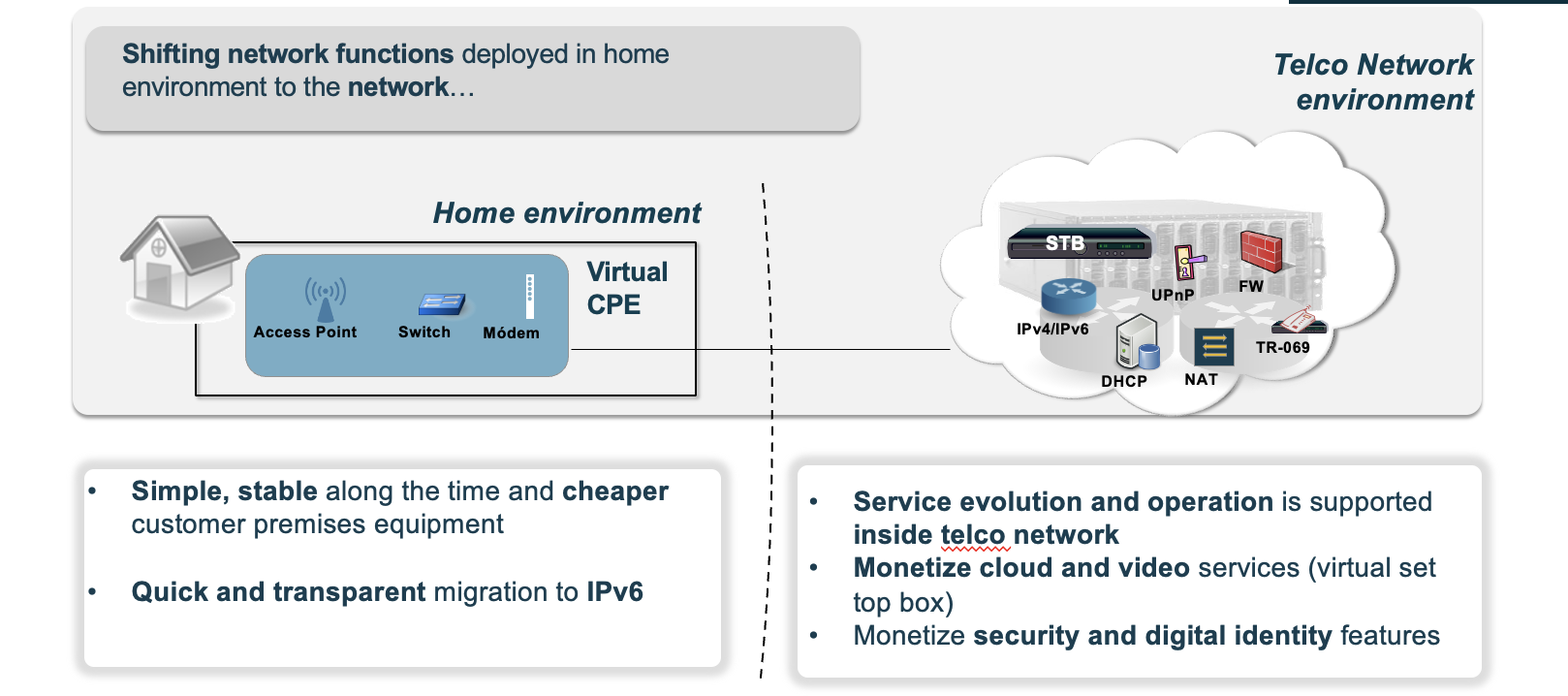

virtual residential cpe

Virtual Residential CPE

Functies die vroeger thuis liepen (bv. NAT, firewall, DHCP) worden nu verplaatst naar het netwerk.

Enkel basisapparaten (modem/switch/AP) blijven thuis.

Virtuele CPE in het netwerk zorgt voor:

Goedkoper en eenvoudiger thuisapparatuur

Snellere migratie naar IPv6

Nieuwe diensten monetiseren (cloud/video/security)

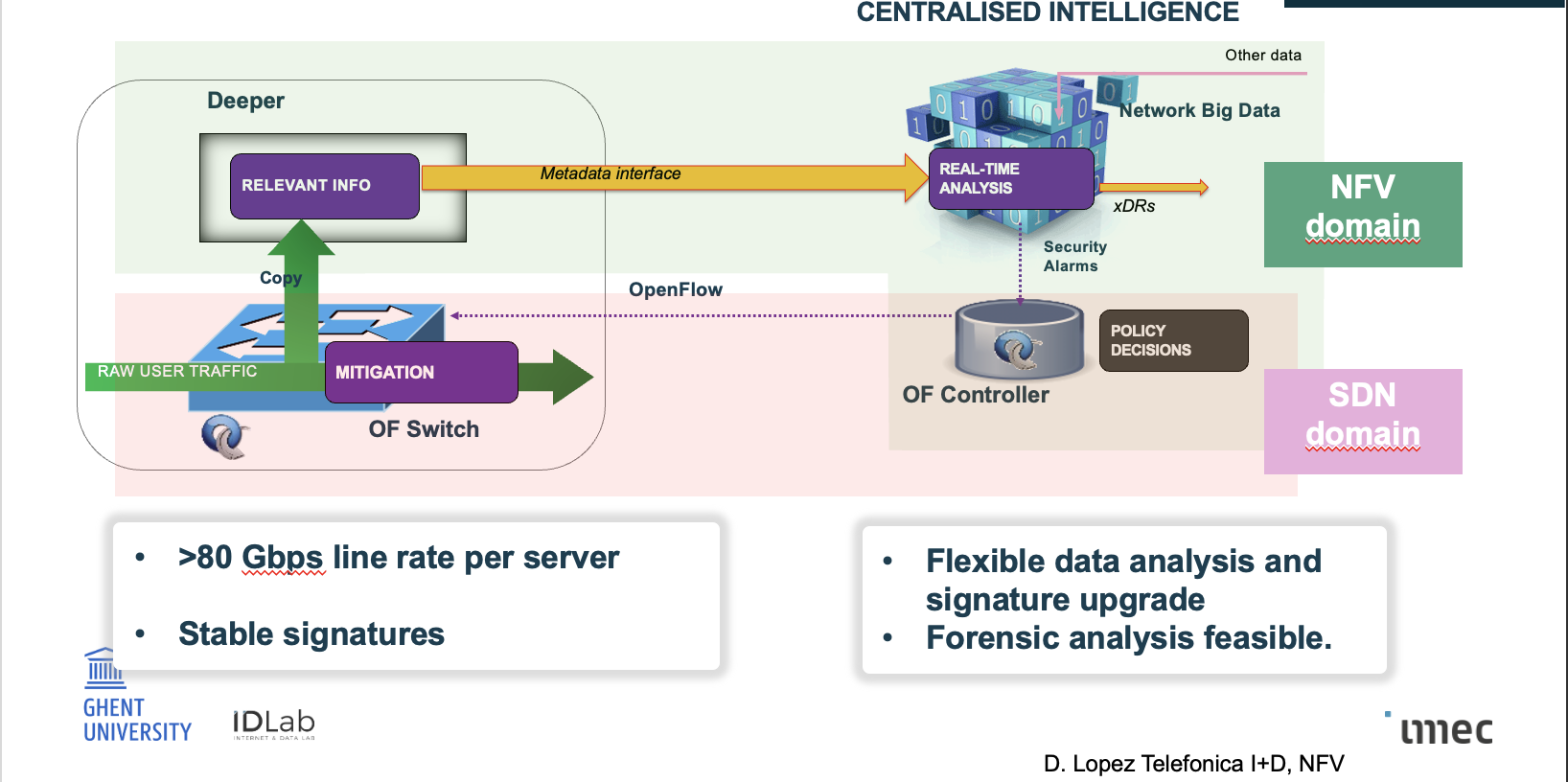

Elastic Intrusion Detection

Elastic Intrusion Detection

Intrusion Detection gebeurt met centrale intelligentie:

Raw traffic wordt gekopieerd via OpenFlow switch

Analyse in NFV-domein (big data + real-time engine)

Beslissingen via SDN-controller

Voordelen:

Hoge snelheid (>80 Gbps per server)

Flexibel: makkelijk upgraden van signatures en policies

Forensische analyse is mogelijk

kern

De kern van Software-Defined Networking (SDN) en Network Function Virtualization (NFV) :

Centrale idee: Software-Defined Network Control

Control Plane (Network OS): bestuurt het netwerk via software.

Denk aan functies zoals Access Control en Load Balancing.

Communiceert met de Data Plane via Open Interfaces zoals OpenFlow.