IN2120 - teorioppgave t02

1/66

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No analytics yet

Send a link to your students to track their progress

67 Terms

Hva er post-kvantekryptografi (PQC)?

PQC refererer til kryptografiske algoritmer som er designet for å være sikre mot angrep fra kvantedatamaskiner.

Eksempel: CRYSTALS-Kyber er en PQC-algoritme for asymmetrisk kryptering som er basert på lattice-problemer. Denne typen algoritme er designet for å være motstandsdyktig mot angrep fra både klassiske datamaskiner og kvantedatamaskiner.

Hva er en MAC (Message Authentication Code)

En MAC er en kode som brukes til å verifisere autentisiteten og integriteten til en melding, men beviser ikke for en tredjepart hvem som sendte meldingen. Kun mottakeren med den delte hemmelige nøkkelen kan verifisere MAC-en. Den genereres ved å bruke en nøkkelstyrt hashfunksjon og en hemmelig nøkkel som deles mellom avsender og mottaker.

Eksempel: Alice ønsker å sende en melding til Bob og sikre at den ikke er endret underveis. Hun bruker en MAC-funksjon (f.eks., HMAC-SHA256) og den delte hemmelige nøkkelen (K) for å generere en MAC for meldingen. Hun sender både meldingen og MAC-en til Bob. Bob bruker samme MAC-funksjon og nøkkel for å beregne en ny MAC for meldingen han mottok. Hvis de to MAC-ene er like, kan Bob være sikker på at meldingen kom fra Alice og er uendret.

Hva er symmetrisk kryptering?

Symmetrisk kryptering bruker samme nøkkel for både kryptering og dekryptering av en melding. Eksempel: Alice og Bob ønsker å utveksle hemmelige meldinger. De blir enige om en hemmelig nøkkel (f.eks., "hemmelig123"). Alice bruker nøkkelen til å kryptere en melding og sender den til Bob. Bob bruker samme nøkkel til å dekryptere meldingen.

Trinnene for å validere en digital signatur

1. Mottak: Bob mottar meldingen M' (merket som M' fordi avsenderen er uviss) og signaturen S(M).

2. Hashing: Bob bruker hashfunksjonen Hash på M' for å produsere hashverdien H(M').

3. Regenerering av hash: Bob regenererer hash H(M) fra signaturen S(M) ved hjelp av Alices offentlige nøkkel KPub(A) og signaturalgoritmen i valideringsmodus Val: H(M) = Val(S(M), KPub(A)).

4. Sammenligning: Bob sjekker om H(M) = H(M'). Hvis det stemmer, er signaturen gyldig, M' er autentisk (M = M'), og Bob kan være sikker på at Alice sendte M. Hvis det ikke stemmer, er signaturen ugyldig, M ≠ M', og Bob vet ikke hvem som sendte M'

Trinnene for å validere en meldingsautentiseringskode (MAC)

1. Mottak: Bob mottar meldingen M' (merket som M' fordi avsenderen fortsatt er uviss) og MAC(M).

2. MAC-beregning: Bob bruker den nøkkelstyrte hashfunksjonen Hash på M' og den delte nøkkelen K for å produsere MAC(M') = Hash(M', K).

3. Sammenligning: Bob sjekker om MAC(M) = MAC(M'). Hvis det stemmer, er MAC(M) gyldig, M' er autentisk (M = M'), og Bob er overbevist om at Alice sendte M. Hvis det ikke stemmer, er MAC(M) ugyldig, M ≠ M', og Bob vet ikke hvem som sendte M'

Hvordan sender Alice en melding (M) til Bob med digital signatur (S(M))?

1. Klargjøring: Alice klargjør meldingen M.

2.

Hashing: Alice bruker hash-funksjonen Hash for å lage en unik "fingeravtrykk" av meldingen, kalt hash-verdi H(M).

3.

Signering: Alice bruker sin private nøkkel KPriv(A) og signaturalgoritmen i signeringsmodus Sig for å lage signaturen: S(M) = Sig(H(M), KPriv(A)). Denne signaturen er matematisk knyttet til meldingen og kan bare genereres med Alices private nøkkel.

4.

Sending: Alice sender meldingen M og signaturen S(M) til Bob. Hun inkluderer også sin identitet og informasjon om algoritmene hun brukte.

Symmetrisk kryptering:

krypteringsmetode som bruker samme nøkkel for både kryptering og dekryptering. Effektiv for store datamengder, men krever sikker nøkkelutveksling. Eksempel: Alice og Bob avtaler en hemmelig nøkkel. Alice bruker den til å kryptere en melding, og Bob bruker samme nøkkel for å dekryptere den.

Hva er forskjellen mellom svak og sterk kollisjonsresistens i hashfunksjoner

Svak kollisjonsresistens: Gitt en melding M1, er det vanskelig å finne en annen melding M2 som har samme hash-verdi.

Sterk kollisjonsresistens: Det er vanskelig å finne to vilkårlige meldinger M1 og M2 som har samme hash-verdi. Eksempel: En angriper forsøker å forfalske en digital signatur. Med svak kollisjonsresistens må angriperen finne en melding med samme hash-verdi som den originale meldingen som ble signert. Med sterk kollisjonsresistens kan angriperen velge to vilkårlige meldinger som har samme hash-verdi, noe som gjør det lettere å lage en forfalskning.

Hva er fremoverhemmelighold (Forward Secrecy)?

Fremoverhemmelighold betyr at tidligere økter ikke kan dekrypteres, selv om en angriper får tilgang til en langsiktig privat nøkkel i fremtiden.

Eksempel: Alice og Bob bruker Diffie-Hellman nøkkelutveksling for å etablere en sikker økt. Selv om en angriper senere skulle få tilgang til Bobs private nøkkel, vil angriperen ikke kunne dekryptere kommunikasjonen fra den tidligere økten.

Merk: Eksemplene på MAC-funksjoner og PQC-algoritmer i flashcards 1 og 4 er ikke hentet fra kildene. Du kan ønske å verifisere denne informasjonen uavhengig.

Trinnene Alice må følge for å kryptere en melding (M) med symmetrisk kryptering og sende den til Bob.

1. Klargjøring: Alice klargjør meldingen M.

2. Kryptering: Alice krypterer meldingen ved hjelp av den symmetriske krypteringsalgoritmen med krypteringsfunksjonen E og den delte nøkkelen K: C = E(M, K).

3. Sending: Alice sender chifferteksten C til Bob.

Trinnene Bob må følge for å dekryptere den mottatte chifferteksten (C).

1. Mottak: Bob mottar chifferteksten C.

2. Dekryptering: Bob dekrypterer chifferteksten ved hjelp av den symmetriske krypteringsalgoritmen med dekrypteringsfunksjonen D og den delte nøkkelen K: M = D(C, K).

3. Tolkning: Bob leser/tolker meldingen M

Trinnene for å sende en melding (M) med meldingsautentiseringskode (MAC(M))

1. Klargjøring: Alice klargjør meldingen M.

2. MAC-generering: Alice bruker en nøkkelstyrt hashfunksjon Hash med inndataparametere M og den delte nøkkelen K for å produsere MAC(M) = Hash(M, K).

3. Sending: Alice sender meldingen M og MAC(M) til Bob, sammen med sin identitet og spesifikasjon av MAC-funksjonen hun brukte.

Hash-funksjon:

enveisfunksjon som konverterer data til en unik hash-verdi (fingeravtrykk). Brukes for å verifisere dataintegritet.

Eksempel: SHA-256 er en hash-funksjon som genererer en 256-bit hash-verdi for en gitt data. Endringer i data vil resultere i en helt annen hash-verdi.

Digital signatur

En kryptografisk metode for å verifisere avsenderens identitet og sikre at en melding ikke har blitt endret. Bruker asymmetrisk kryptering.Eksempel: Alice signerer en melding med sin private nøkkel. Bob kan verifisere signaturen med Alices offentlige nøkkel for å bekrefte at meldingen kom fra Alice og ikke er endret.

MAC (Message Authentication Code):

Kode generert med en nøkkelstyrt hash-funksjon for å autentisere en melding og verifisere dens integritet. Bruker symmetrisk kryptering.

Eksempel: Alice genererer en MAC for en melding med en hemmelig nøkkel som hun deler med Bob. Bob kan verifisere MAC-en med samme nøkkel for å bekrefte at meldingen er autentisk.

Fremoverhemmelighold (Forward Secrecy):

Sikkerhetsegenskap som sikrer at tidligere kommunikasjon forblir hemmelig selv om langtidsnøkler kompromitteres i fremtiden.

Eksempel: Diffie-Hellman nøkkelutveksling brukes for å etablere en sikker økt med en unik øktnøkkel. Selv om en angriper får tak i langtidsnøklene senere, kan de ikke dekryptere tidligere økter.

Hva er kryptografi?

Vitenskapen om hemmelig skrift med det formål å skjule betydningen av en melding

Hva er kryptanalyse?

Vitenskapen om å knekke kryptografi

Hva er kryptologi?

Dekker både kryptografi og kryptanalyse

Nevn fire sikkerhetsmål som støttes av kryptografi:

Konfidensialitet

Dataintegritet

Autentisering

Digital signatur og PK

Hva er konfidensialitet?

Gjøre data uleselige for enheter som ikke har de riktige kryptografiske nøklene

Hva er dataintegritet?

Sikre at data er korrekt og ikke er blitt endret av uautoriserte

Hva er autentisering?

Få visshet om at identiteten til den andre brukeren/entiteten eller avsenderen av en melding er det den påstår å være.

Hva er digital signatur og PKI?

- Sterkt bevis på dataautentisitet som kan verifiseres av tredjeparter.

- Skalerbar sikker distribusjon av kryptografiske nøkler.

Hva er de to hovedtypene krypteringsalgoritmer?

asymmetrisk og symmetrisk

Hva er forskjellen mellom symmetriske og asymmetriske chiffer

Symmetriske chiffer: bruker samme hemmelige nøkkel for både kryptering og dekryptering.Asymmetriske chiffer: bruker et nøkkelpar med en offentlig nøkkel og en privat nøkkel.

Hva er en hashfunksjon?

En kryptografisk funksjon som komprimerer data til en hash-verdi med fast størrelse.

Nevn fem krav til en hashfunksjon:

lett å beregne

Komprimering

Enveis

Kollisjonsresistens (svak)

Kollisjonsresistens (sterk)

Nevn tre kjente hashfunksjoner:

MD5

SHA-1

SHA-2

Hva er en meldingsautentiseringskode (MAC)?

En autentisert hash-verdi som inkluderer en hemmelig nøkkel for beregning

Hva er forskjellen mellom en MAC og en digital signatur?

En MAC kan ikke brukes som bevis for data-autentisitet som skal verifiseres av en tredjepart.

Digitale signaturer kan valideres av tredjeparter og gir ubenektelig data-autentisering.

Hva er hovedprinsippet bak asymmetrisk kryptering?

Bruker et nøkkelpar: en offentlig nøkkel for kryptering og en privat nøkkel for dekryptering

Hva er hybrid kryptering?

Kombinerer en asymmetrisk og en symmetrisk algoritme for effektiv nøkkeldistribusjon og rask kryptering av data.

Hva er Diffie-Hellman nøkkelutveksling?

En metode for å etablere en felles symmetrisk hemmelig nøkkel over en usikker kanal uten å utveksle nøkkelen direkte.

Diffie-Hellman ikke støtter autentisering i seg selv. Diffie-Hellman er en metode for nøkkelutveksling, og protokollen i seg selv inkluderer ikke informasjon om identitet

Hva er postkvantekryptografi (PQC)?

Kryptografi som er designet for å være sikker mot angrep fra kvantecomputere.

Hvorfor er PQC viktig?

Kvantecomputere kan potensielt knekke tradisjonelle asymmetriske kryptoalgoritmer som RSA og Diffie-Hellman.

Hvilke hovedtyper av PQC-algoritmer finnes?

Lattice-baserte algoritmer

Multivariate algoritmer

Hash-baserte algoritmer

Hva er svakheten ved Cæsar-chifferet?

Kan knekkes med statistisk kryptanalyse, da det ikke skjuler statistiske ujevnheter i chiffertekst

Hvordan kan man kryptanalysere Cæsar-chiffer?

Telle bokstavfrekvenser i chifferteksten og sammenligne med kjente bokstavfrekvenser i språket

Hva er ubenektelighet i forbindelse med digitale signaturer?

Avsender kan ikke benekte å ha signert meldingen.

Begrepet er ikke absolutt, da private nøkler kan bli stjålet.

Hva er svakheten ved strømchiffer uten meldingsintegritet

Angriper kan endre deler av meldingen uten å knekke krypteringen

Hvordan oppnår man fremoverhemmelighold?

Diffie-Hellman nøkkelutveksling med digital signering av de hemmelige nøklene.

Hva er forskjellen på svak og sterk kollisjonsresistens?

Svak: Vanskelig å finne en kollisjon for en gitt hash-verdi.

Sterk: Vanskelig å finne noen kollisjon i det hele tatt.

hvilke datatilstander kan kryptografi brukes?

Lagring, overføring, prosessering.

Hva er homomorf kryptografi?

tillater beregninger på krypterte data.

Hvordan fungerer blokkchiffer og strømchiffer forskjellig?

blokkchiffer: Krypterer data i blokker med fast størrelse. Bruker SP-nettverk for å blande data.

Strømchiffer: Krypterer data bit for bit ved å bruke en nøkkelstrøm. Kan være raskere enn blokkchiffer, men mer sårbar for manipulering.

Hvilke forskjeller er det mellom ECB, CTR, og CBC modus for blokkchiffer?

ECB: Den enkleste, men usikre modusen. Like klartekstblokker gir like chiffertekstblokker.

CTR: Tellermodus. Hver blokk krypteres med en unik tellerverdi, noe som gir god sikkerhet.

CBC: Cipher Block Chaining. Hver blokk XOR-es med forrige chiffertekstblokk før kryptering, noe som øker sikkerheten

Hva er forskjellen på en MAC og en digital signatur?

MAC: Meldingsautentiseringskode. Bruker en hemmelig nøkkel for å generere en hashverdi. Gir autentisering, men kan ikke verifiseres av tredjepart.

Digital signatur: Bruker et nøkkelpar (offentlig/privat) for å signere en hashverdi. Gir ubenektelig autentisering som kan verifiseres av tredjepart.

Hvorfor er post-kvantekryptografi viktig?

Tradisjonell asymmetrisk krypto: Sårbar for angrep fra kvantedatamaskiner.

Post-kvantekrypto: Designet for å være sikker mot angrep fra kvantedatamaskiner. Viktig for å sikre fremtidig datasikkerhet.

Hvilken nøkkel bruker Bob for å sende en kryptert melding til Alice med asymmetrisk krypto?

Bob bruker Alice sin offentlige nøkkel for å kryptere meldingen.Forklaring: Asymmetrisk kryptering bruker et nøkkelpar. Den offentlige nøkkelen kan gis til hvem som helst, mens den private nøkkelen må holdes hemmelig. Kun Alice kan dekryptere meldinger som er kryptert med hennes offentlige nøkkel.

Hvilken nøkkel bruker Alice for å dekryptere meldingen?

Alice bruker sin private nøkkel for å dekryptere meldingen.Forklaring: Asymmetrisk kryptering bruker et nøkkelpar. Den offentlige nøkkelen kan gis til hvem som helst, mens den private nøkkelen må holdes hemmelig. Kun Alice kan dekryptere meldinger som er kryptert med hennes offentlige nøkkel.

Systemet krever at nye passord ikke skal være for like de gamle. Hva forteller det om hvordan systemet lagrer passord?

Lagret i klartekst.I dette tilfellet, siden systemet gjenkjenner likheten mellom "JuleferienHytte2022" og "JuleferienHytte2023", må det lagre passordene i klartekst for å kunne sammenligne dem direkte. Dette er svært dårlig sikkerhetspraksis! Passord bør alltidlagres hashet for å beskytte dem mot tyveri.

En MAC er brukt på en melding. Beviser dette for en tredjepart at en spesifikk avsender sendte meldingen?

NEI. En MAC gir autentisering og integritet, men ikke ubenektelighet. En tredjepart kan ikke verifisere en MAC uten å ha den delte hemmelige nøkkelen. Kun mottakeren som deler nøkkelen med avsenderen kan bekrefte at meldingen er autentisk og uendret.

Er SHA-2 algoritmen fortsatt sikker?

Ja, SHA-2 anses fortsatt som sikker.

Forklaring: Selv om det har vært noe forskning på potensielle svakheter, er det ingen kjente praktiske angrep som kan knekke SHA-2

Hva er forskjellen på CBC (Cipher Block Chaining) og CTR (Counter Mode) modus for blokkchiffer?

CBC: Hver chiffertekstblokk XOR-es med neste klartekstblokk før kryptering, og skaper en "kjede" av avhengigheter mellom blokkene.

CTR: En inkrementerende tellerverdi krypteres og XOR-es med hver klartekstblokk, uavhengig av andre blokker.

Forklaring: Begge modusene sikrer at like klartekstblokker gir ulike chiffertekstblokker, men CTR har fordelen av å kunne parallelliseres, noe som gjør kryptering/dekryptering raskere.

Dersom øktnøkler utveksles kryptert med en mottakers offentlige nøkkel, gir dette fremoverhemmelighold?

Nei.

Forklaring: Hvis en angriper på et senere tidspunkt får tak i mottakerens private nøkkel, kan de dekryptere alle tidligere øktnøkler som ble utvekslet med den offentlige nøkkelen. For å oppnå fremoverhemmelighold, må øktnøkler etableres på en måte som ikke avhenger av langtidsnøkler, for eksempel ved å bruke Diffie-Hellman nøkkelutveksling.

krypteringsmodus for blokchiffer

Krypteringsmoduser spesifiserer hvordan et blokkchiffer, som typisk krypterer blokker på 128 bits, kan brukes til å kryptere data som er større enn en blokk. Ulike moduser har ulike egenskaper og sikkerhetsnivåer. ECB, CTR og CBC.

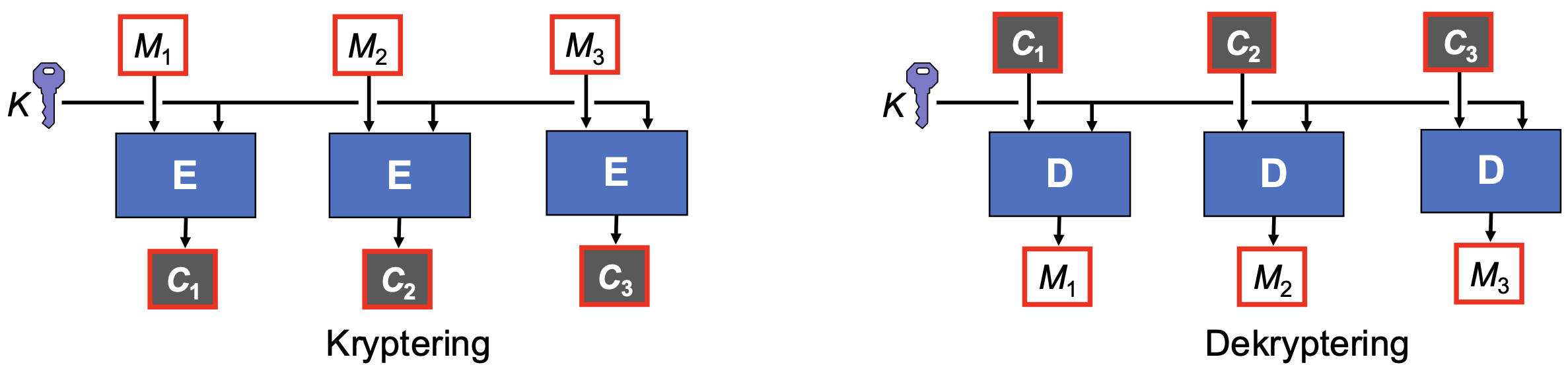

ECB: elektronisk kodebok

ECB (Electronic Code Book) er den enkleste krypteringsmodusen for blokkchiffer, men også den minst sikre. I ECB-modus blir hver klartekstblokk kryptert uavhengig av de andre blokkene, ved å bruke samme nøkkel. Dette fører til et betydelig sikkerhetsproblem: like klartekstblokker vil resultere i identiske chiffertekstblokker. Tenk deg et bilde som krypteres med ECB. Fordi like fargepikselverdier i bildet vil bli kryptert til samme verdi, vil mønstre i bildet være synlige selv i den krypterte versjonen.

kryptering = C1 = E(M1, K)

dekryptering = M1 = D(C1, K)

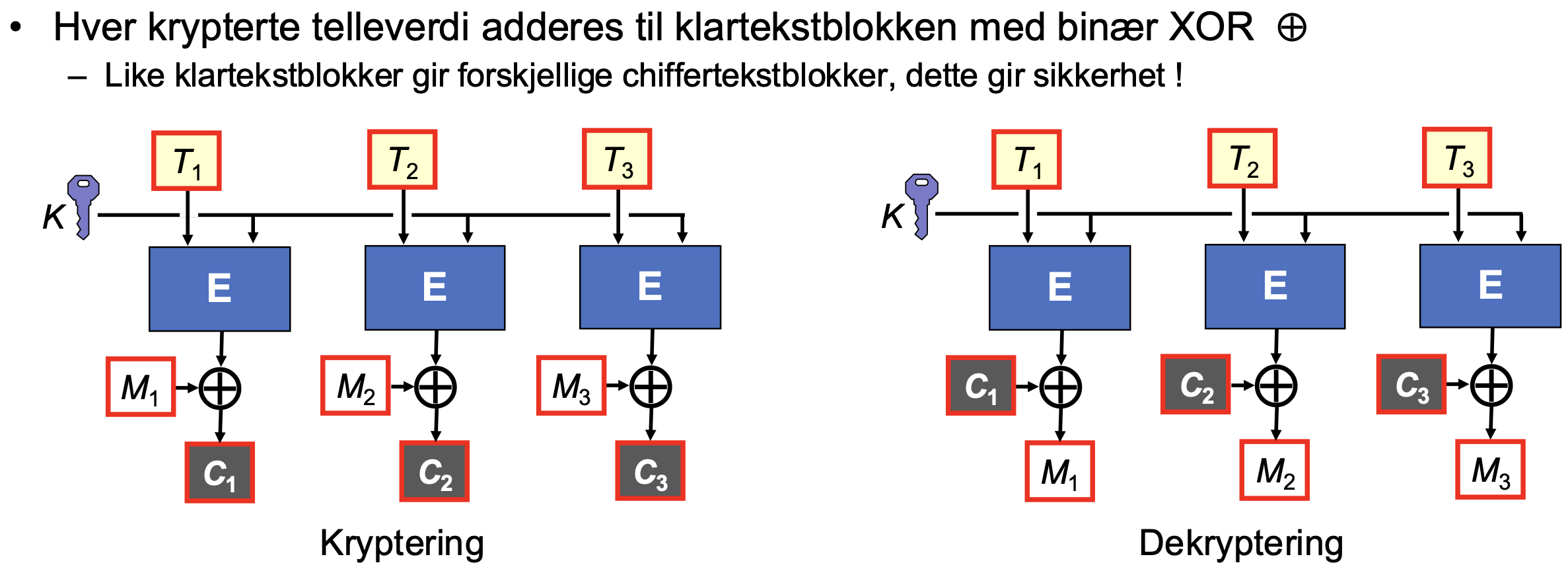

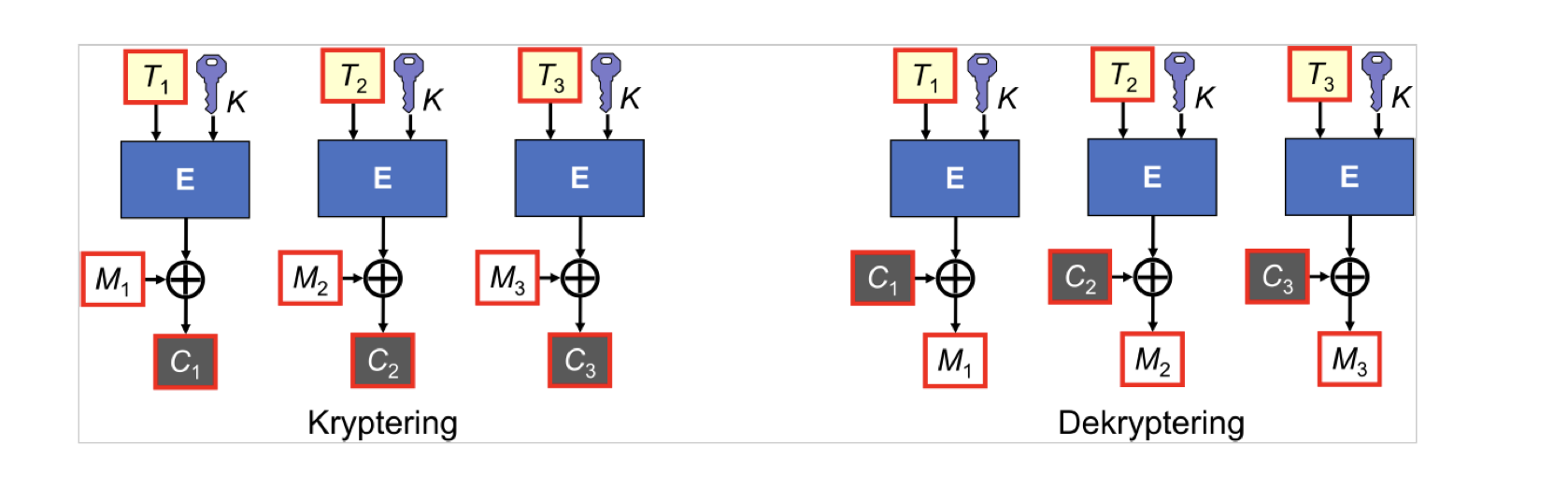

CTR : tellermodus

CTR-modus er en krypteringsmodus for blokkchiffer, I motsetning til ECB, som vi diskuterte tidligere, sikrer CTR at like klartekstblokker krypteres til forskjellige chiffertekstblokker, noe som gjør den betydelig sikrere.

Klarteksten deles opp i blokker: Akkurat som i andre moduser, deles klarteksten (M) opp i blokker av en fast størrelse (typisk 128 bits).

En tellerverdi krypteres: En tellerverdi (T), som øker for hver blokk, krypteres med den hemmelige nøkkelen (K). Resultatet er en kryptert tellerverdi (E(T, K)).

XOR-operasjon: Den krypterte tellerverdien XOR-es (⊕) med den tilsvarende klartekstblokken for å produsere chiffertekstblokken (C).

EKSEMPEL: C1 = E(T1, K) ⊕ M1

For dekryptering brukes samme prosess, men i motsatt rekkefølge. Den krypterte tellerverdien XOR-es med chiffertekstblokken for å få tilbake klartekstblokken.

EKSEMPEL: M1 = E(T1, K) ⊕ C1 = E(T1, K) ⊕ E(T1, K) ⊕ M1

eksamenoppgave: tellermodus

a) Kryptering Hemmelig nøkkel K = 0111 Telleverdi T1 = 0001 Kryptert telleverdi E(T1,K) = 1101 Klartekstblokk M1= 0101

blokkchiffer = 1000. de bruker xor og den blir kun en hvis en av bitene er en ellers blir det ikke det.

eksamen høst 2022 5.1 digital signatur:

Alice ønsker å sende en digitalt signert melding til Bob slik at en tredjepart (f.eks. en dommer) kan verifisere signaturen. Velg riktig eier og type nøkkel for signering og verifisering. Poeng: 0,5 for hvert riktig, -0,5 for hver feil, 0 for ubesvart, 2 for alle riktig, minimum 0.

For å signere meldingen må Alice bruke 1 (bobs, sin egen, dommerens ) 2 (symmetrisk, private, offentlige) nøkkel. For å verifisere den digitale signaturen må Bob bruke 3(dommerens, alices, sin egen ) 4 (offentlige, private, symmetrisk) nøkkel.

For å signere meldingen må Alice bruke sin egen private nøkkel. For å verifisere den digitale signaturen må Bob bruke Alices offentlige nøkkel.

eksamen høst 2022 5.5 hash funksjoner:

Her er fire utsagn om hashfunksjoner - velg om de er sanne eller usanne? Poeng: 0.5 for hver riktig, -0,5 for hver feil, 0 for ubesvart, 2 for alle riktig, minimum 0.

Når man har hashsverdien av en streng er det enkelt å finne tilbake til strengen.

Hashfunksjoner kan brukes til å kryptere og dekryptere tekst.

MD5 er en sikrere hashfunksjon enn SHA-1.

SHA-512 er sikrere enn SHA-256.

Når man har hashsverdien av en streng er det enkelt å finne tilbake til strengen. Velg ett alternativ: Usant Hashfunksjoner er enveisfunksjoner, noe som betyr at det er praktisk talt umulig å finne tilbake til den opprinnelige strengen (input) når man bare har hashverdien.

Hashfunksjoner kan brukes til å kryptere og dekryptere tekst. Velg et alternativ: Usant Hashfunksjoner brukes til å lage en unik "fingeravtrykk" av data, men de kan ikke brukes til å kryptere og dekryptere informasjon. Kryptering krever bruk av krypteringsalgoritmer med nøkler.

MD5 er en sikrere hashfunksjon enn SHA-1. Velg et alternativ: Usant MD5 er en eldre hashfunksjon som er kjent for å ha svakheter og er ikke sikker. SHA-1 er også en eldre hashfunksjon som regnes som usikker, men den er fortsatt sikrere enn MD5.

SHA-512 er sikrere enn SHA-256. Velg et alternativ: Sant SHA-512 produserer en lengre hashverdi (512 bits) enn SHA-256 (256 bits). Generelt sett, jo lengre hashverdi, desto vanskeligere er det å finne kollisjoner, noe som gjør SHA-512 sikrere.

eksamen høst 2022 5.4 asymmetrisk kryptering:

Hvilke nøkler benyttes i forbindelse med asymmetrisk kryptering og dekryptering av en hemmelig melding som skal sendes fra en avsender til en mottager?

For å kryptere og dekryptere en hemmelig melding med asymmetrisk kryptering benyttes følgende nøkler:

For å kryptere meldingen bruker avsender mottakers offentlige nøkkel.

For å dekryptere meldingen bruker mottaker sin egen private nøkkel.

Dette prinsippet sikrer at bare mottakeren, som er den eneste som har tilgang til den tilsvarende private nøkkelen, kan dekryptere meldingen.

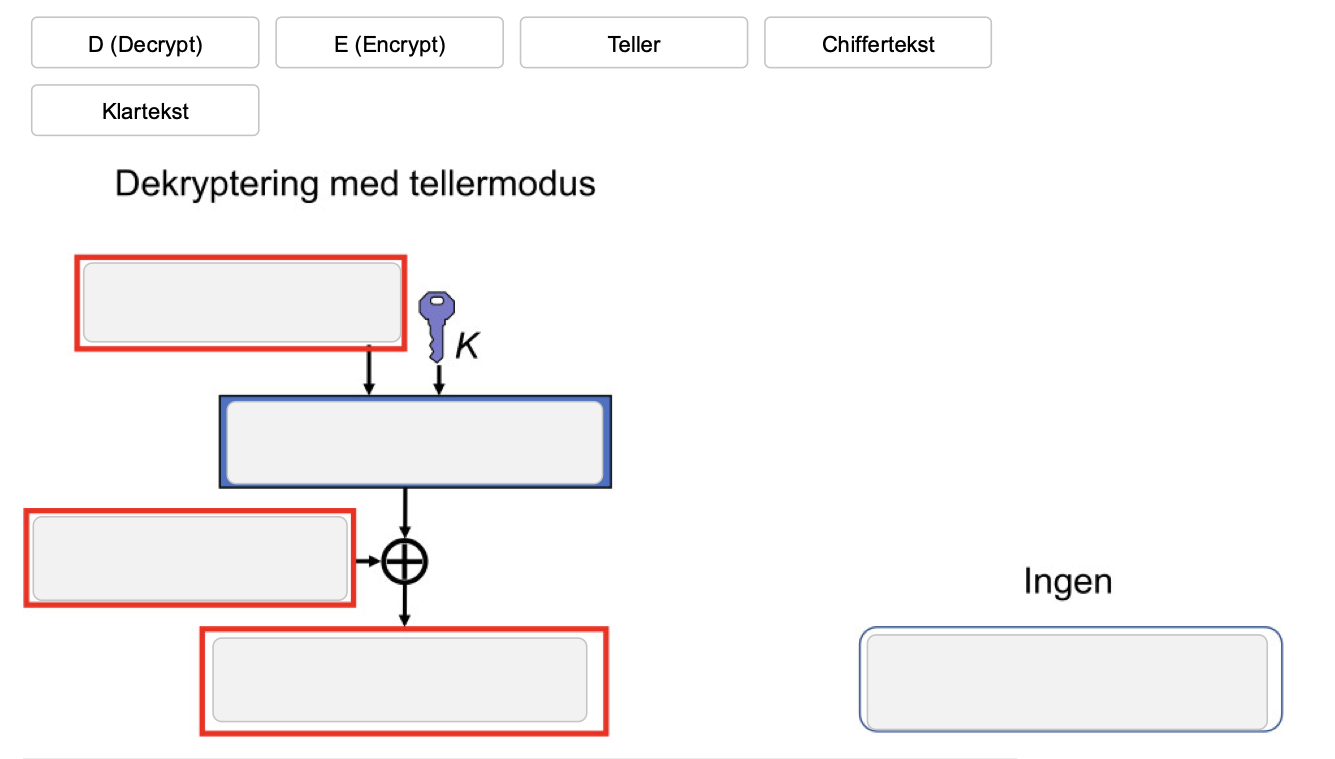

eksamen høst 2021 kryptografi

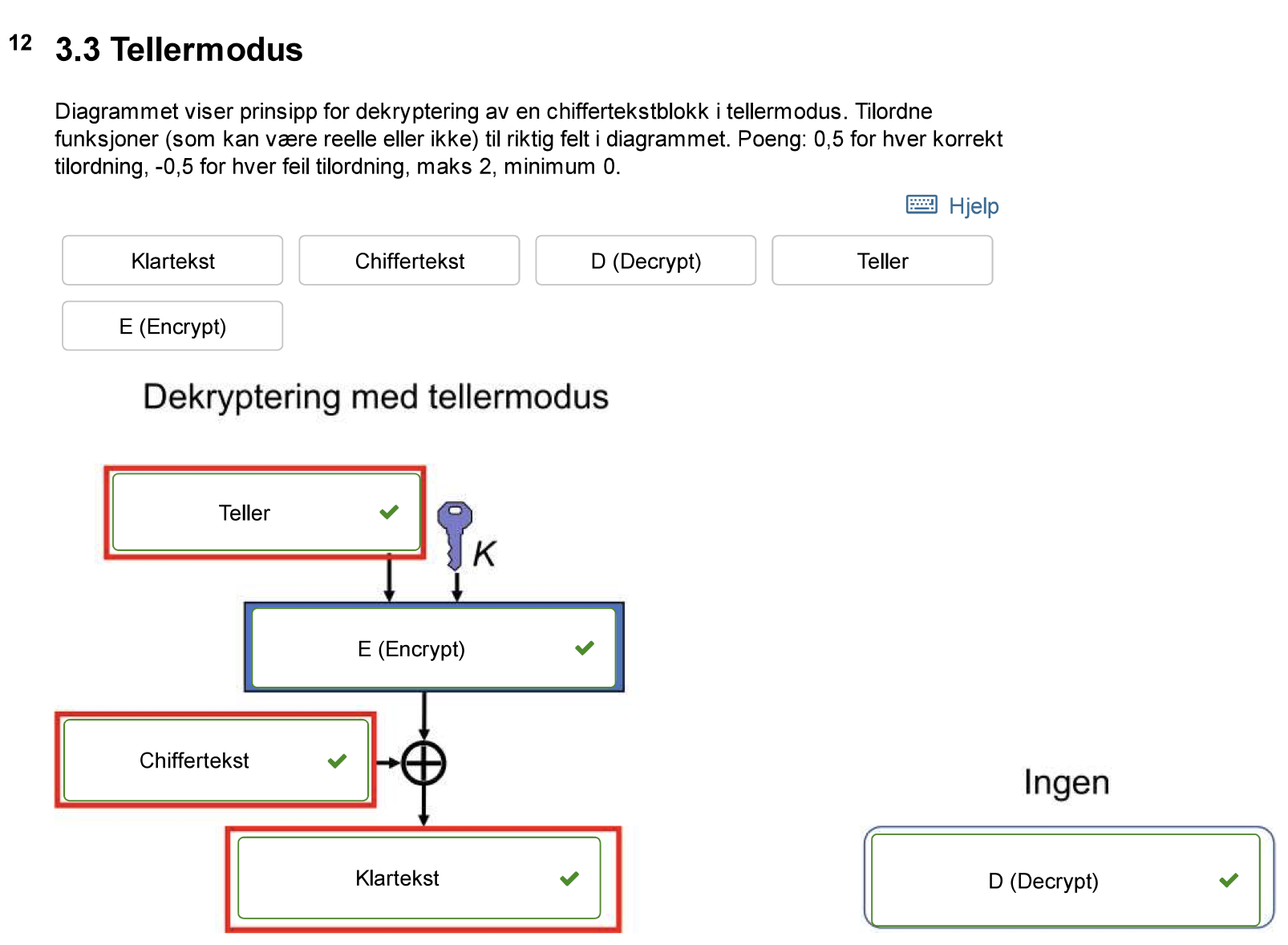

Diagrammet viser prinsipp for dekryptering av en chiffertekstblokk i tellermodus. Tilordne funksjoner (som kan være reelle eller ikke) til riktig felt i diagrammet.

Rekkefølgen for å dekryptere i tellermodus

For å dekryptere en chiffertekstblokk i tellermodus, må du følge denne rekkefølgen:

1.

Teller (T): Hver chiffertekstblokk har en tilhørende tellerverdi. Denne telleren øker for hver blokk.

2.

Kryptering (E): Bruk den samme krypteringsfunksjonen (E) og hemmelige nøkkelen (K) som ble brukt til kryptering for å kryptere tellerverdien (T).

3.

Chiffertekst (C): Hent chiffertekstblokken som skal dekrypteres.

4.

XOR (⊕): XOR den krypterte tellerverdien med chiffertekstblokken (C) for å få klartekstblokken (M). Denne XOR-operasjonen reverserer krypteringen som ble gjort under krypteringsprosessen.

a) Nevn en sikkerhetsprotokoll for nøkkelutveksling/nøkkeletablering som støtter perfekt fremoverhemmelighold/fremoversikkerhet (perfect forward secrecy)?

b) Hva menes med perfekt fremoverhemmelighold?

c) Hvordan oppnås perfekt fremoverhemmelighold?

d) Nevn en sikkerhetsprotokoll som ikke støttet perfekt fremoverhemmelighold, og si hvorfor ikke (dvs. hvordan den etablerer øktnøkler/sesjonsnøkler).

a) 1 poeng for: f.eks. En sikkerhetsprotokoll som gir perfekt fremoverhemmelighold er f.eks. TLS (1.3)

b)0,5 poeng for: Dreier seg om tilfellet der servers private nøkkel (langtidsnøkkel) blir kompromittert en gang i fremti 0,5 poeng for: Tidligere øktnøkler som er utvekslet/etablert ved hjelp av langtidsnøkkelen forblir hemmelige fremover i tid, dvs blir ikke kompromittert, selv om langtidsnøkkel blir lekket.

c)1 poeng for: f.eks. med DH (Diffie-Hellman)

d)0,5 poeng for: f.eks. I TLS 1.2 var DH bare en opsjon for nøkkeletablering, slik at TLS 1.2 ikke alltid støttet

perfekt fremoverhemmelighold. SSL er en tidligere versjon av TLS som ikke støttet perfekt fremoverhemmelighold 0,5 poeng for: Fordi hemmelig (frø-verdi for) øktnøkkel ble oversendt kryptert med tjeners offentlige nøkkel.

AES krypteringsalgoritme

Symmetrisk blokkchiffer: AES er en symmetrisk krypteringsalgoritme, noe som betyr at den samme nøkkelen brukes til både kryptering og dekryptering. Den er en blokkchiffer, som betyr at den opererer på blokker med data av en fast størrelse, vanligvis 128 bits.

Basert på Shannons prinsipp: AES er designet i henhold til Shannons prinsipp for SP-nettverk (substitusjon og permutasjon). Dette innebærer gjentatte runder med substitusjon og permutasjon for å skjule statistiske mønstre i klarteksten og gjøre kryptanalysen vanskeligere.

Sterk og utbredt: AES er ansett som en veldig sterk krypteringsalgoritme og brukes i en rekke applikasjoner, inkludert Wi-Fi-sikkerhet, datakryptering og TLS/SSL.

Nøkkelstørrelser: AES støtter nøkkelstørrelser på 128, 192 og 256 bits. Jo større nøkkelstørrelse, desto vanskeligere er det å knekke krypteringen.

RSA krypteringsalgoritme

Asymmetrisk algoritme: RSA er en asymmetrisk krypteringsalgoritme, noe som betyr at den bruker et nøkkelpar: en offentlig nøkkel for kryptering og en privat nøkkel for dekryptering.

Basert på faktorisering: RSAs sikkerhet er basert på vanskeligheten ved å faktorisere store tall.

Brukes for kryptering og digitale signaturer: RSA kan brukes både til å kryptere data for å sikre konfidensialitet og til å lage digitale signaturer for å sikre autentisitet og integritet.

Nøkkelstørrelser: RSA-nøkler er vanligvis mye større enn AES-nøkler, ofte 2048 bits eller mer, for å opprettholde sikkerhet.

Sårbar for kvantedatamaskiner: Tradisjonell asymmetrisk kryptografi, inkludert RSA, kan potensielt knekkes av kraftige kvantedatamaskiner. Dette har ført til utvikling av postkvantekryptografi (PQC), som skal være sikker selv mot angrep fra kvantedatamaskiner.