5 - malware

1/9

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No study sessions yet.

10 Terms

List and briefly explain the six Indicators of Compromise that the security community has defined for malware analysis (Section 4.1).

Zes Indicators of Compromise (IOCs) volgens Section 4.1:

Hashes

Cryptografische vingerafdrukken van bestanden, gebruikt om malware eenduidig te identificeren en te blokkeren.IP addresses (IPs)

Netwerkadressen waarmee malware communiceert, typisch gebruikt voor command-and-control of datalekken.Domain Names (DNs)

Domeinnamen die door malware gebruikt worden voor communicatie of het ophalen van payloads.Network and Host Artifacts (NHAs)

Waarneembare sporen op het systeem of netwerk, zoals processen, bestanden, registry-wijzigingen, mutexen en netwerkverkeer.Tools (Ts)

Hulpmiddelen, libraries of exploit-tools die door aanvallers of malware gebruikt worden tijdens de aanval.Techniques, Tactics and Procedures (TTPs)

De manier waarop malware opereert: gebruikte aanvalstechnieken, strategieën en uitvoeringspatronen, vaak gekoppeld aan MITRE ATT&CK.

List and briefly explain the five main objectives of malware analysts (Section 4.1).

Vijf hoofddoelstellingen van malware-analisten (Section 4.1):

Blacklist

Bepalen of malware schadelijk is en deze blokkeren via hashes, IP-adressen en domeinnamen (bv. blacklists, VirusTotal, endpoints).Extract malicious behavior

Identificeren van kwaadaardige acties door host- en netwerkactiviteit te analyseren (processen, bestanden, registry, netwerkcommunicatie).Label malware families

Groeperen van malware met gelijkaardig gedrag of communicatie om heranalyse van gekende malware te vermijden.Generate report

Opstellen van technische rapporten voor klanten of interne teams met analyse-resultaten en malwarecapaciteiten.Track tactics, techniques and procedures (TTPs)

Volgen en analyseren van aanvalstechnieken en werkwijzen over tijd om campagnes, actoren en defensieve maatregelen te ondersteunen.

List and briefly explain the three tiers of malware analysts (Section 4.2).

Drie tiers van malware-analisten (Section 4.2):

Tier 1 – String-Based IOC(indicator of compromise)s Extraction (SB)

eenvoudige IOC extraheren

hashes

ip-adressen

domeinnamen

om bekende malware snel te herkennen in grootschalige analyses

Tier 2 – Potentially Malicious Activity Identification (PMA)

identificeren van mogelijk kwaadaardig gedrag via network- en host-artifacts en tools

zo malware capaciteiten begrijpen

robuustere detectiemethoden te ondersteunen

Tier 3 – Tactics, Techniques, and Procedures Comprehension (TTP)

Analisten die malware analyseren om aanvalstrategieën en intenties van dreigingsactoren te begrijpen door TTPs te identificeren en te correleren over meerdere aanvallen.

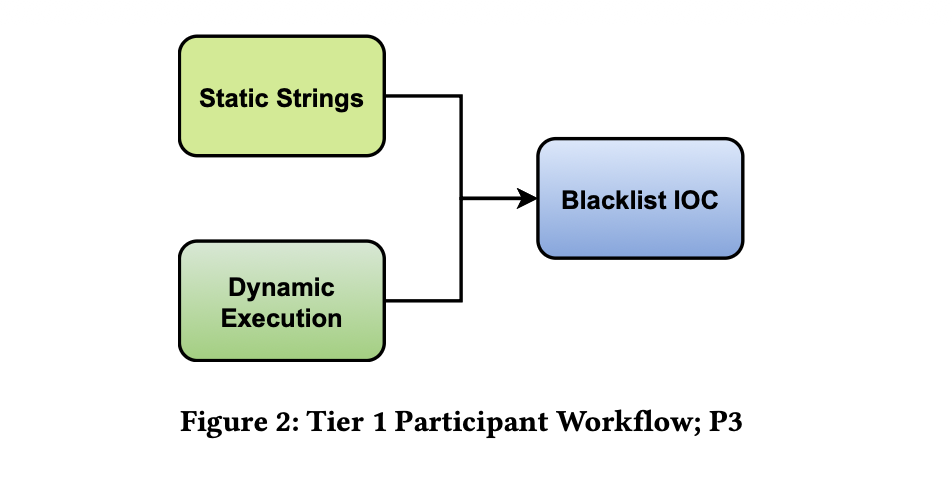

Draw the workflows that are used in practice for each of the three tiers (Section 5.2, figures 2-4).

Tier 1 – String-Based IOCs Extraction (Figure 2)

Workflow:

Static strings extractie

(Optioneel) Dynamic execution

Extract IOCs (hashes, IPs, domains)

Vergelijken met blacklist → Blacklist IOC

Doel: snelle herkenning van gekende malwarevarianten.

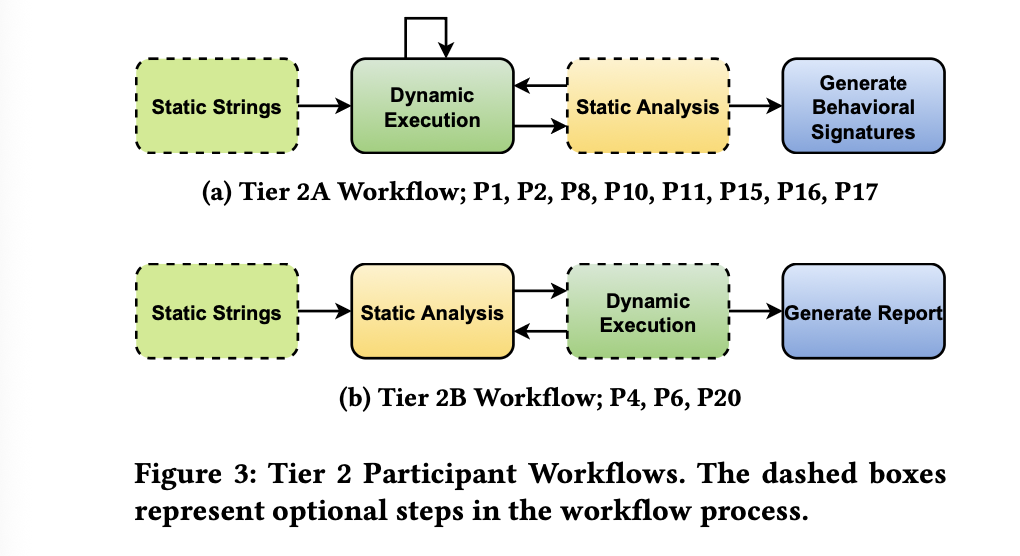

Tier 2 – Potentially Malicious Activity Identification (Figure 3)Tier 2A workflow

Static strings

Dynamic execution

(Optioneel) Static analysis

Generate behavioral signatures

Tier 2B workflow

Static strings

Static analysis

Dynamic execution

Generate report

Kenmerk: combinatie van static en dynamic analyse om gedrag en capaciteiten te begrijpen.

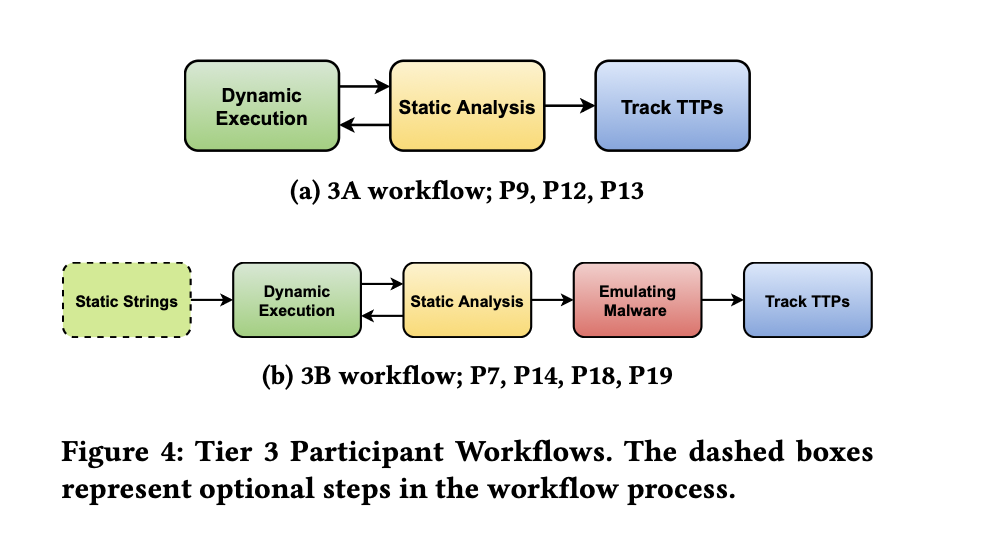

Tier 3 – TTP Comprehension (Figure 4)Tier 3A workflow

Dynamic execution

Static analysis

Track TTPs

Tier 3B workflow

Static strings

Dynamic execution

Static analysis

Emulating malware

Track TTPs

Kenmerk: diepgaande analyse om aanvalstechnieken en strategieën over meerdere samples te correleren.

Dit is een correcte, volledige weergave van de workflows zoals in de cursusfiguren.

You need to be able to list and briefly describe the four different tasks in a malware analyst's working day.

Vier taken in de werkdag van een malware-analist:

Informed that (potential) malware is detected

De analist krijgt een melding via AV, verdachte bestanden/e-mails of abnormaal systeem- of netwerkgedrag.Decide to analyze or not

Beslissen of verdere analyse nodig is, o.a. door prioritisatie, het verkrijgen van het sample en eventueel incident response-context.Analyze malware

Uitvoeren van malwareanalyse via online research, statische analyse, dynamische analyse of een combinatie daarvan.Action

Acties op basis van de analyse: rapporteren, repositories updaten, systemen reinigen/herstellen en defensieve of proactieve aanbevelingen formuleren.

9 types of malware (VWTREMRMI)

Negen types malware (zoals voorgesteld in de cursus):

Virus

Malware die zich verspreidt door zich aan andere bestanden te hechten en uitgevoerd wordt wanneer het geïnfecteerde bestand wordt gestart.Worm

Zelfverspreidende malware die zich autonoom via netwerken verspreidt, zonder tussenkomst van de gebruiker.Trojan

Programma dat legitiem lijkt maar bij uitvoering kwaadaardige acties uitvoert.Ransomware

Malware die toegang tot systemen of bestanden blokkeert (bv. door encryptie) en losgeld eist om de toegang te herstellen.Exploit Kit

Exploit kit = malware installed op een compromised webserver die web clients probeert te compromisen door exploits.Malicious Documents

Kwaadaardige documenten (bv. Word, PDF) die code uitvoeren via exploits of feature-misbruik (macro’s, scripts). A maldoc is vaak de vector vor malware zoals banking tojans or ransomwareRootkit

Malware die zich diep in het systeem verbergt om detectie te vermijden en langdurige, verborgen controle te behouden.Mobile Malware

Malware specifiek gericht op mobiele toestellen, vaak via apps, sms of permissiemisbruik.IoT Malware

Malware die IoT-toestellen aanvalt, vaak via zwakke authenticatie of standaardconfiguraties, en gebruikt wordt voor botnets of DDoS.

Bron: A day in the life of a malware analyst slides – Types of Malware

You need to know the three (actually) forms of analysis, and, at a conceptual level, what they entail:

online research;

static analysis;

dynamic analysis;

combined static & dynamic.

Vier vormen van malwareanalyse (conceptueel):

Online research

Opzoeken van bestaande informatie over het sample of gerelateerde IOCs via mailinglijsten, repositories en publieke bronnen om snel context te krijgen.Static analysis

Analyseren van het malwarebestand zonder het uit te voeren, bv. via strings, disassembly en decompilatie, om structuur en mogelijke functionaliteit te begrijpen.Dynamic analysis

Uitvoeren van het sample in een gecontroleerde omgeving (sandbox) om runtime-gedrag te observeren zoals processen, netwerkverkeer en systeemwijzigingen.Combined static & dynamic analysis

Combinatie waarbij dynamische analyse gedrag blootlegt en statische analyse daarna wordt gebruikt om de onderliggende code en logica te begrijpen (bv. na memory dump).

Bron: A day in the life of a malware analyst – analyse-secties

You need to know the pros and cons of static and dynamic analysis.

Static analysis – pros

Analyse kan niet gedetecteerd worden, geen risico op infectie.

Volledig zicht op de interne structuur van de applicatie.

Interessante code-delen snel identificeerbaar.

Static analysis – cons

Obfuscatie en encryptie bemoeilijken analyse.

Ziet geen malware die pas tijdens uitvoering wordt gedownload.

Kan verborgen gedrag missen dat enkel tijdens runtime zichtbaar is.

Dynamic analysis – pros

Observeert effectief runtime-gedrag in een gesimuleerde omgeving.

Werkt ook bij geobfusceerde of versleutelde samples.

Dynamic analysis – cons

Vereist een aparte, veilige analyse-omgeving.

Niet alle codepaden worden noodzakelijk uitgevoerd.

Kan gedetecteerd worden door malware (anti-sandbox).

Vaak trager dan statische analyse.

You need to know the discussed ways malware tries to defend against the different forms of analysis:

be able to list them

briefly describe them.

Note that mosat of those ways (methods) have been discussed in other parts of the course, such as the anti-emulation and anti-sandboxing techniques described in other modules.

Packers

Malware wordt verpakt/compressed zodat de originele code niet rechtstreeks zichtbaar is bij statische analyse.

Obfuscation

Code wordt opzettelijk moeilijk leesbaar gemaakt om statische analyse en begrip te bemoeilijken.

Encryption

Code en/of data zijn versleuteld en pas tijdens uitvoering ontsleuteld, waardoor statische analyse weinig oplevert.

Anti-debugging techniques

Malware detecteert debuggers en past gedrag aan of stopt uitvoering om dynamische analyse te verhinderen.

Anti-analysis / sandbox / VM detection

Malware detecteert of het in een sandbox of virtuele omgeving draait en verbergt dan zijn kwaadaardig gedrag.

You need to be able to list, and briefly describe the possible actions that a malware analysis can take after their analysis.

Report

Opstellen van een analyseverslag met bevindingen over het malware-sample.

Update internal repository

Interne databanken bijwerken met nieuwe informatie (bv. IOCs, analyse-resultaten).

Refer to CIA

Impact inschatten op Confidentiality, Integrity en Availability

Clean

Malware verwijderen van het geïnfecteerde systeem.Rebuild

Systeem opnieuw opbouwen indien reinigen niet betrouwbaar is.

Recommendations

Aanbevelingen formuleren voor:

Defense (mitigaties, detectie)

Proactive maatregelen (preventie, hardening)