in2120 - d05 systemsikker

1/27

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No analytics yet

Send a link to your students to track their progress

28 Terms

Hva er viktigheten av systemsikkerhet?

God kommunikasjonssikkerhet er bortkastet hvis systemsikkerheten er svak. Å bruke kryptering på internett når systemsikkerheten er svak kan sammenlignes med å bruke en pansret bil for å levere kredittkortinformasjon fra en som bor i en pappkartong til en som bor på en parkbenk.

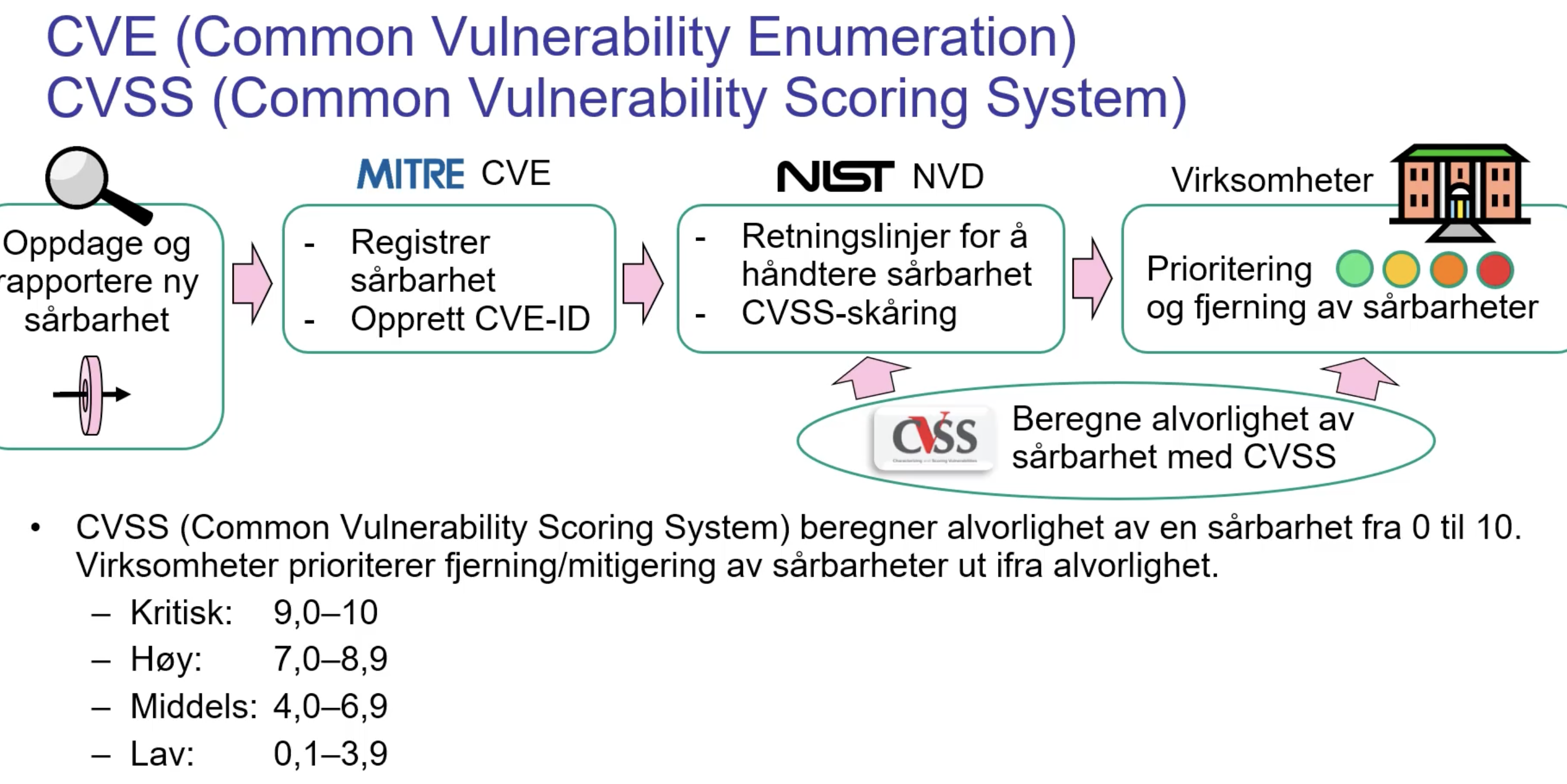

Hva er CVE og CVSS?

CVE (Common Vulnerability Enumeration): En database som registrerer og identifiserer kjente sårbarheter i programvare.

CVSS (Common Vulnerability Scoring System): Et system som beregner alvorligheten av en sårbarhet fra 0 til 10, slik at virksomheter kan prioritere hvilke sårbarheter som må fikses først.

Hva er noen tilnærminger for å styrke systemsikkerhet?

Fjerne feil og sårbarheter i OS.

Legge til sikkerhetsfunksjoner i OS og CPU.

Monitorering av systemsikkerhet.

Virtualiseringsteknologi.

Tiltrodd beregning.

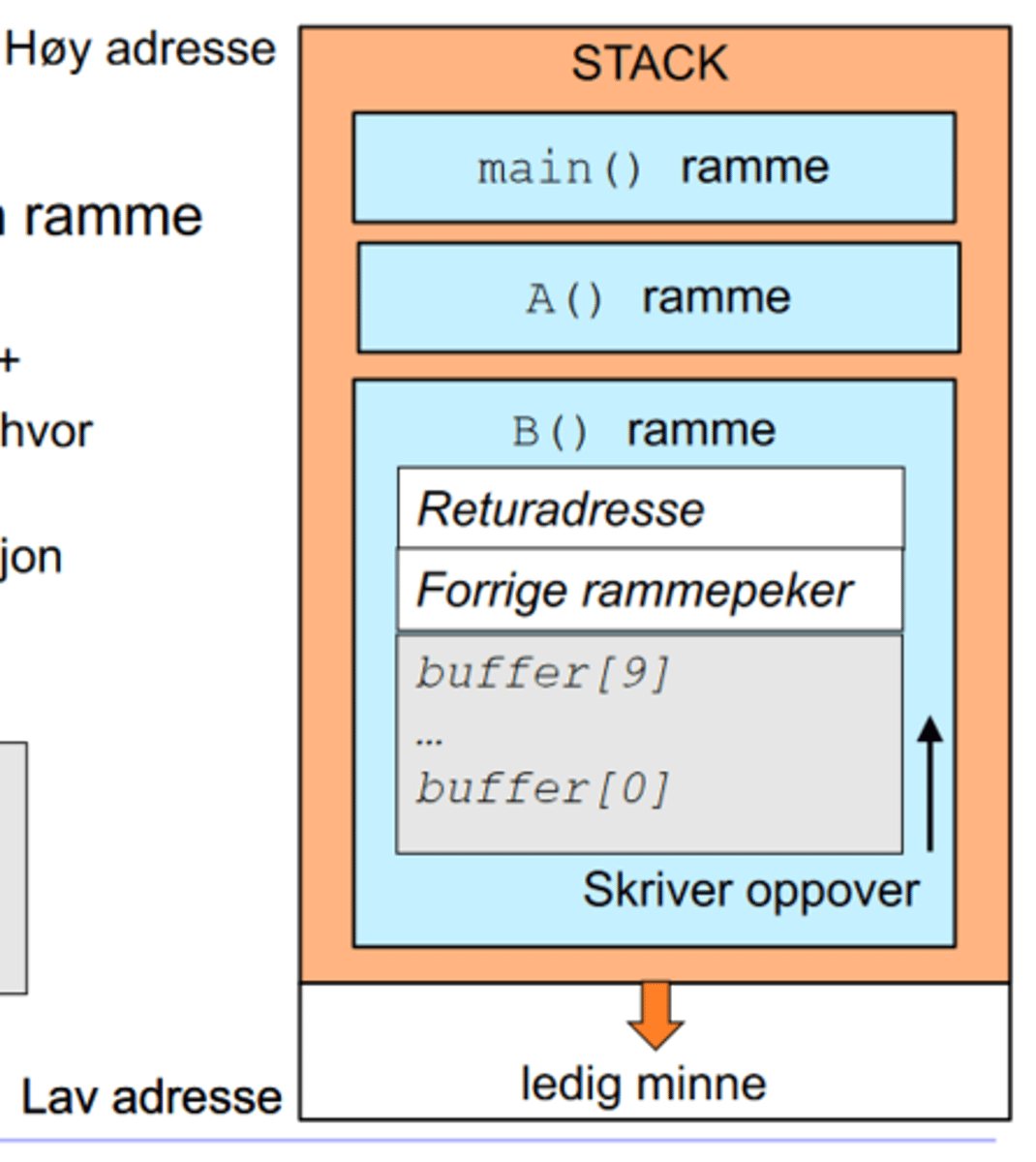

Hva er "buffer overflow"?

En klassisk sårbarhet som utnytter at minnet overskrives, slik at angriper kan kjøre sin egen skadelige kode.

Angriperens kode vil kjøres med samme privilegier som det opprinnelige programmet. Det skjer i returadressen.

Hva er mottiltak mot buffer overflow?

- No Execute (NX): Forhindrer kjøring av kode på stacken.

- Stack Canaries: Tilfeldige verdier som sjekker om data er overskrevet.

- ASLR (Address Space Layout Randomization): Gjør det vanskeligere for angripere å finne adressen til angrepskoden.

- Bruk av sikrere programmeringsspråk og statisk analyse.

- Bedre kode.

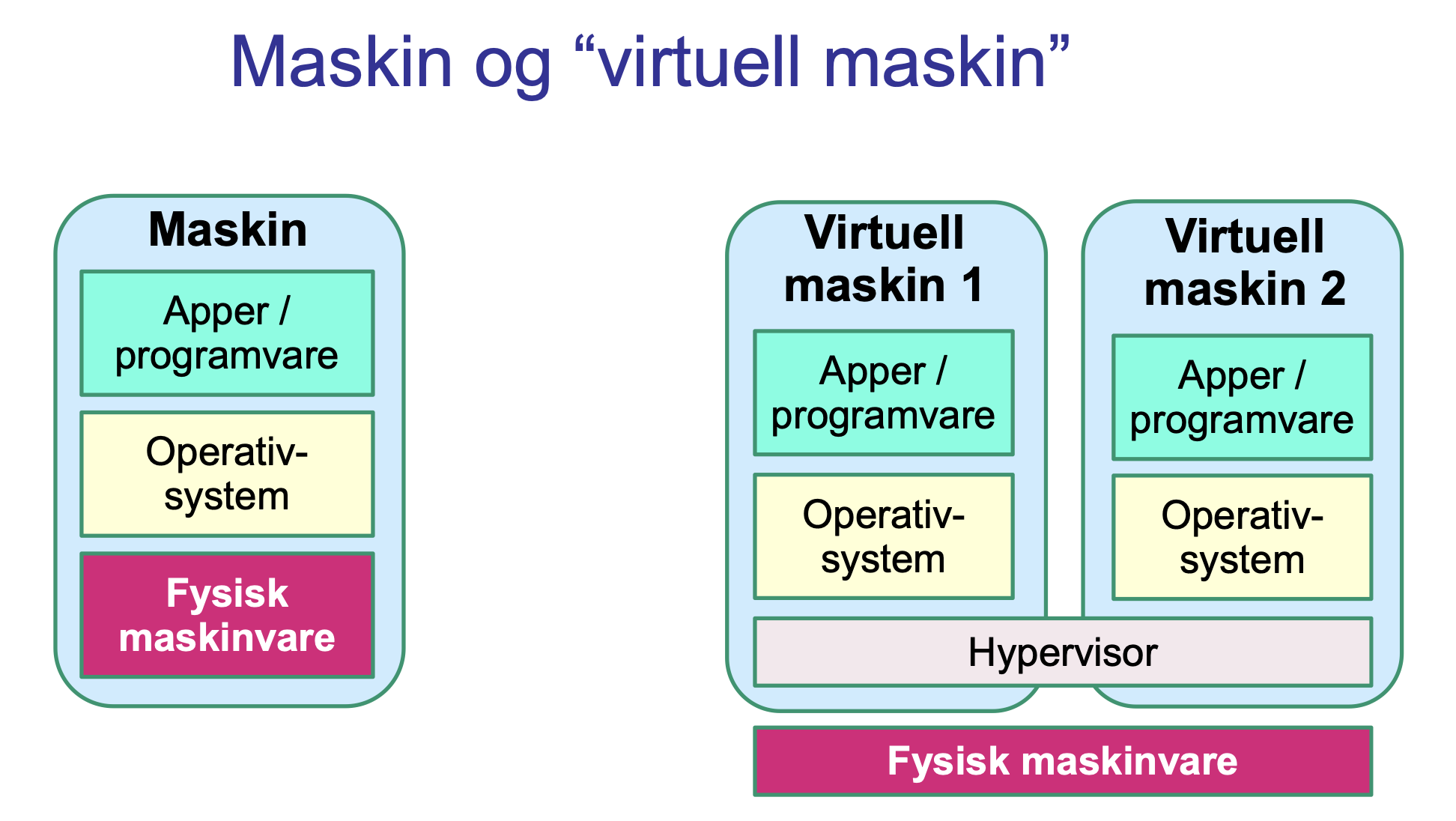

Hva er forskjellen på Type 1 og Type 2 virtualisering?

det er ulike tilnærmninger av virtualisering.

det etterligner mikroprosessor. den blir etterlignet av en program som heter hyporvisor. det betyr at operativsystemet kan be om å utføre en instruksjon.

så man kan lage et program som tilbyr nøyaktig samme grensesnittet en mikroprosessor gjør. det vil si at operativsystemet kan be hyperviseren om å legge sammen registre 1 og registre 2 og legge svaret i registre 3, men det er ikke det ekte registre i mikroprosseren. da vil hyperviser videresende instruksjonen til det fysisk mikroprossesoren. når operativsystemet ber om det så skjer det indirekte via hyperviser og da kan hyperviser støtte flere operativsystemer og installere programvare over disse. to virtuelle maksiner er to operativ systemer.

Type 1 (native): Hypervisor kjører direkte på maskinvaren og er mer effektiv.

først installerer en hyperviser på maskinvarer.

det er ingen operativsystem først det er bare en hyperviser som ligger der.

den får nivå - 1 og da kan man installere ulike gjestoperativsystemer.

og disse ulike gjestoperativsystemer skal ha nivå 0.

i hvert operativsystem kan det installeres apper og de vil være på brukernivå. de ulike gjestoperativsystem skal ikke vite om hverandre.

et operativsystem skal ikke vite at det kjører andre operativsystemer på samme fysisk maskin og hyperviser sørger for at de ikke kommuniserer med hverandre

Type 2 (vertsbasert): Hypervisor installeres som en applikasjon på vertsoperativsystemet og er mindre effektiv.

da installeres et vanlig operativ system på makinen. så når man starter maskinen er det operativsystemet som starter.

på det operativsystemet kan det installeres forskjellige apper eller kan man installere en hyperviser.

den hyperviser vil være der som en app.

vis man starter den hyperviser som en app da kan man installere operativsystemer i denne appen.

så kan man installere apper på disse operativsystemen.

da vil hver av disse operativsystemene være en virtuell maskin.

i denne arkitektur har man vanlige apper som kjører på verst-operativsystemet og itilegg på virtuell maskiner som da kan ha sine egne apper.de kjører da på forskjellige områder.

da er det slik at alle apper de må ha privileg nivå 3. det betyr at hyperviser har også nivå altså det er bare er en app som alle andre apper.

hyperviser, gjestoperativsystemer og alle appene er på nivå 3.

man burde ha bedre skille.

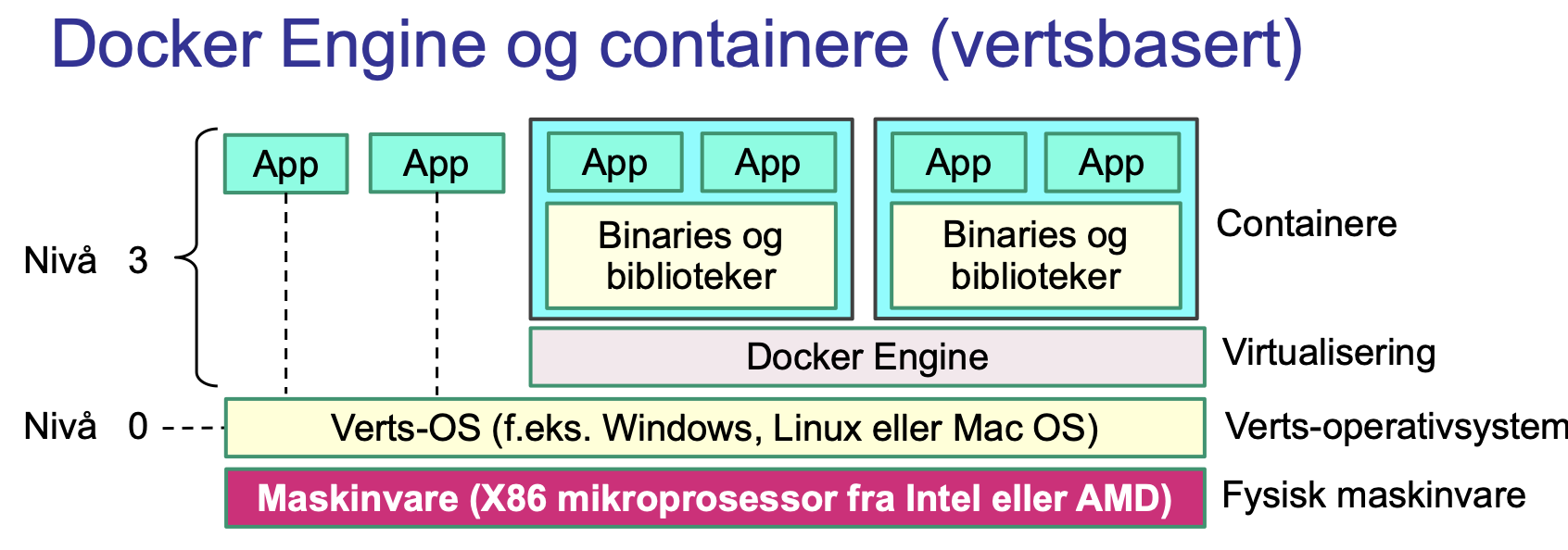

Hva er Docker Engine?

En form for virtualisering som gjør gjeste-OS unødvendig ved å kjøre applikasjoner i containere.

Containere er programvareenheter med kode og alle dens avhengigheter, som gjør at applikasjoner kan kjøres raskt, pålitelig og porteres mellom plattformer.

hvis man ønsker å kjøre en virtuell maskin der man installerer en hyperviser og et eller flere operativsystem.

operativsystemet har mye kode som tar mye plass og kan prosesseres treg.

så hvis alt man ønsker å kjøre noen spesifikke apper i den virtuelle maskinen slik at de alle er avskilt fra alt annet og hvis de kræsjer eller hvis det er noen særbarheter i disse appene kan det ikke skje noe galt.

da kan det lønne seg å installere docker engine som er mini hyperviser.

så istedenfor å installere operativsystem så installeres nøyaktige de biblotekene som den appen trenger fordi et operativsystem er en generell program som kan alt.

imens de fleste appene trenger ikke alt og de trenger kun å gjøre spesifikke ting da kan man installere nøyaktig de programvare bibloteket som den applikasjonen trenger.

dette kalles for en cointainer og de tar mye mindre plass og de kan kjøre uavhengig operativsystemene hvis man har en docker engine så kan man kjører apper på linux og windows uten å tenke på at det er forskjellige operativsystemer.

imens vanligvis må man installere en app for hver operativsystem.

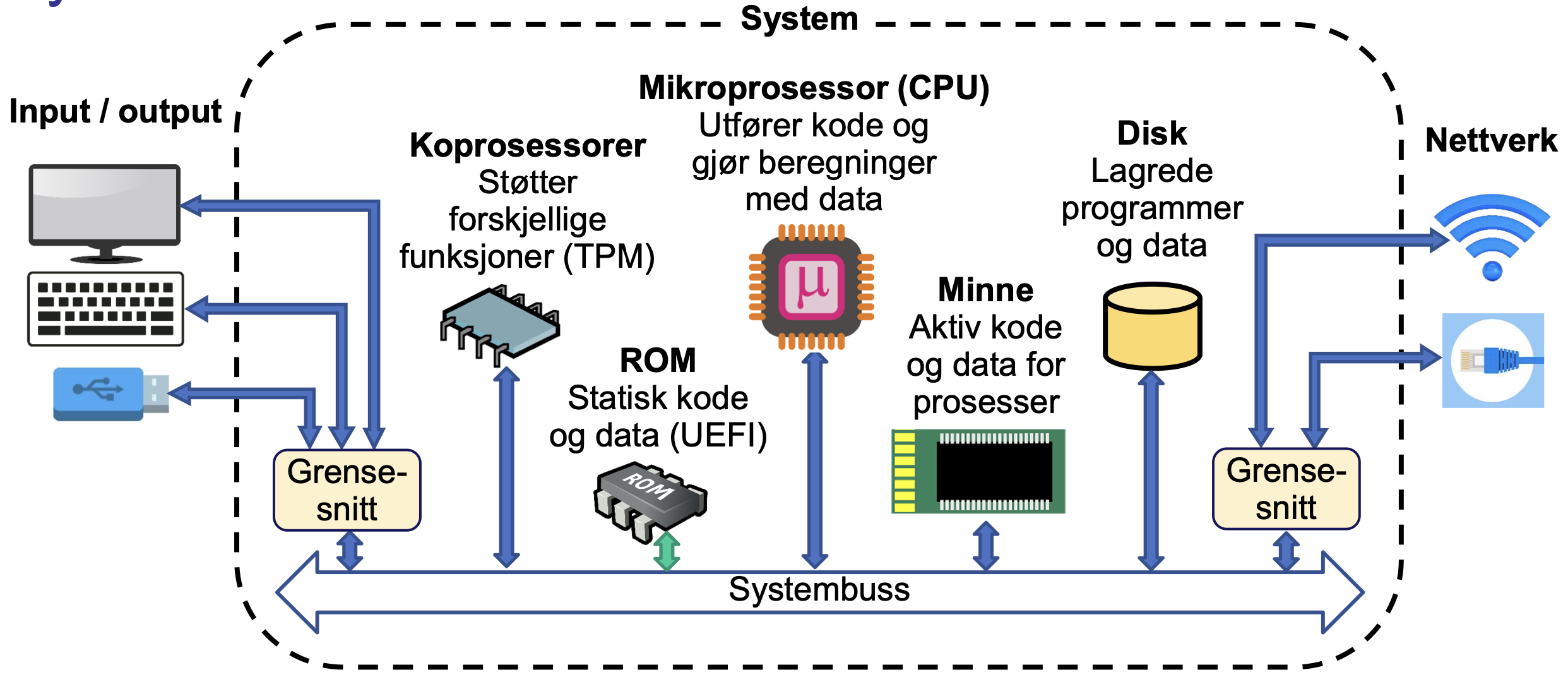

Hva er tiltrodd beregning?

Sikkerhetsaspekter i et system forankres i maskinvare, som anses som mer robust mot trusler enn programvare.

Gi eksempler på tiltrodd beregning.

tiltrodd beregning: sikkerhetsfunksjoner er forankret i maskinvare på en eller annen måt.

Sikker oppstart med UEFI: fordi det ligger i en seperat rombrikke som er vanskelig å endre.

TPM (Trusted Platform Module): den ligger innbygd i fleste systemer og den støtter tre sikkerhetsfunskjoner som sikker oppstart og gi attestering av tilstanden til programmvaren eller operativsystemet til en tredje part gjennom internett da kan en programvareleverandør spørre hvilken versjon av operativsystemet kjører på ditt system og da kan tpm gi en digital signert status rapport over hvilke operativsystem som kjører. til da en programvareleverandør og så ka programvareleverandør si at vi ikke godtar denne versjonen av operativsystemet for å kjøre vårt program eller så kan de si ja.

TEE (Trusted Execution Environment).

Manipuleringsbestandig fysisk innkapsling.

Hva er en sidekanal?

En utilsiktet kanal utenfor det vanlige grensesnittet som kan lekke sensitiv informasjon.

Eksempler: tidsforbruk for instruksjoner i CPU, strømforbruk, lyd, stråling.

når mikroprosseren kjører brukeren den strøm og det tar tid.

hvis du kan måle strømmen som en mikroprosessor bruker så kan man til en viss grad gjette hvilke instruksjoner den utfører eller verdien av data som utføres ved maskinlæring.

med litt sansynlighet kan man fort finne ut hva kryptonøkkel er altså gjette seg fram til sensitiv og hemlig infromasjon.

en kommunikasjonskanal som var aldri ment for å bruke, men det er mulig.

da gjelder det å implimentere sidekanal slik at uansett verdi en nøkkel har så skal den bruke like mye strøm.

Hva er en skjult kanal?

En del av grensesnittet som ikke er designet for kommunikasjon, men som kan misbrukes for å overføre sensitiv informasjon.

Eksempel: Feilmelding om at et filnavn allerede eksisterer, kan lekke informasjon om filer brukeren ikke har tilgang til.

en kanal som er ment for kommunikasjon, men kan misbrukes for å overføre informasjon som skulle aldri bli overført.

Kontinuerlig sikkerhetsoppdattering

Nye sårbarheter oppdages kontinuerlig

Krever kontinuerlig online sikkerhetsoppdatering

En nulldags- (zero-day) sårbarhet er kun kjent for angriper, slik at programvareprodusenten har hatt null dager (zero days) til å fjerne sårbarheten

Sikkerhetsoppdatering kan ta tid, slik at angripere ofte utnytter kjente sårbarheter

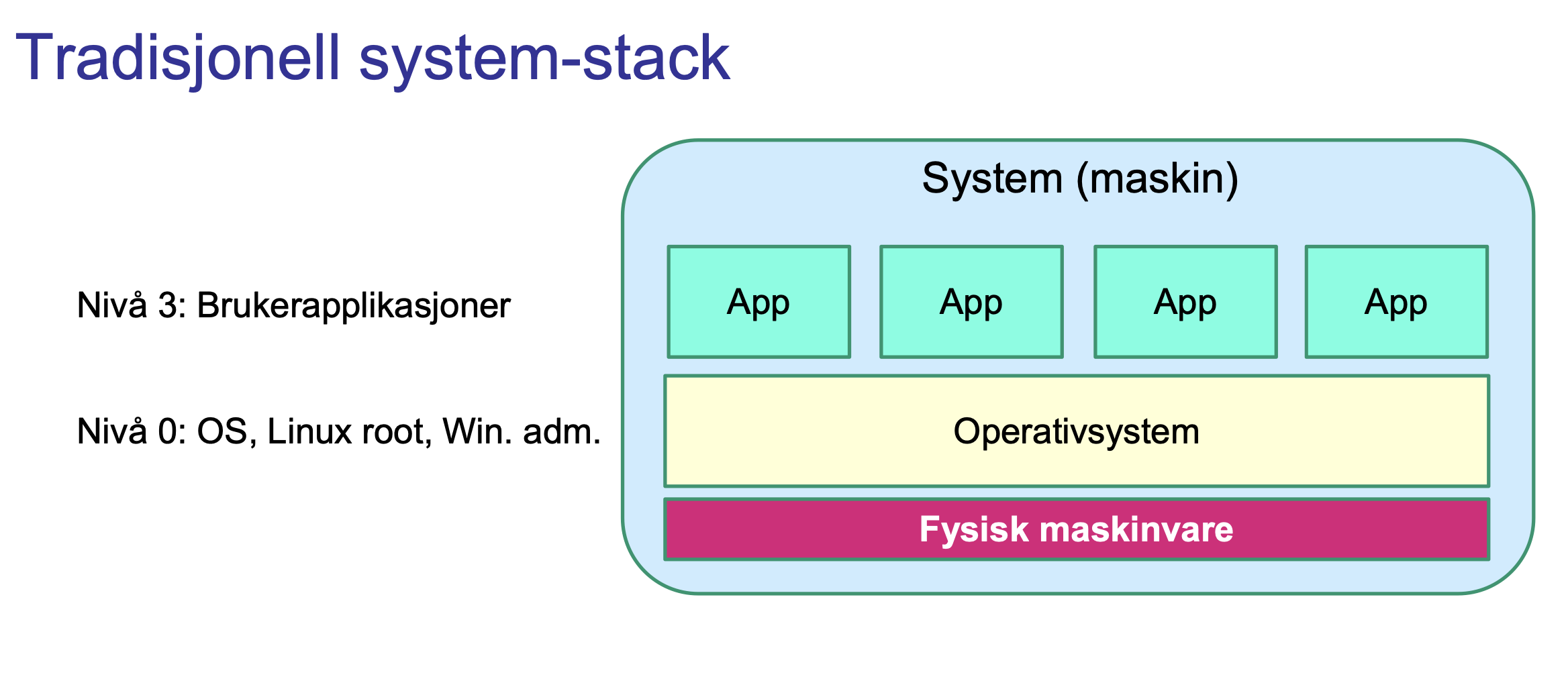

privilegiennivåer for prosessor i et system

- det forståelse om forskjellen mellom operativsystem og brukerapplikasjoner for hva de for lov til å gjøre.

- brukerapplikasjoner skal ikke kunne aksissere operativsystemer og endre på det imens operativsystemer for lov til å endre brukerapplikasjner.

- ring 0: operativsystemet kjører her og de skal kunne ha tilgang til alt.

ring 1: Her ligger driverene og de skal ikke ha muligheten til å endre på operativsystemet, men operativsystemet kan endre på driverne.

- dette ble implimentert på windows, men ble veldig treg fordi det krever at de spør hverandre hele tiden. dette endte opp med at driverene og operativsystemet ligger på 0 og alle applikasjonernivåer ligger på nivå 3.

- lavere tall høyere privelig

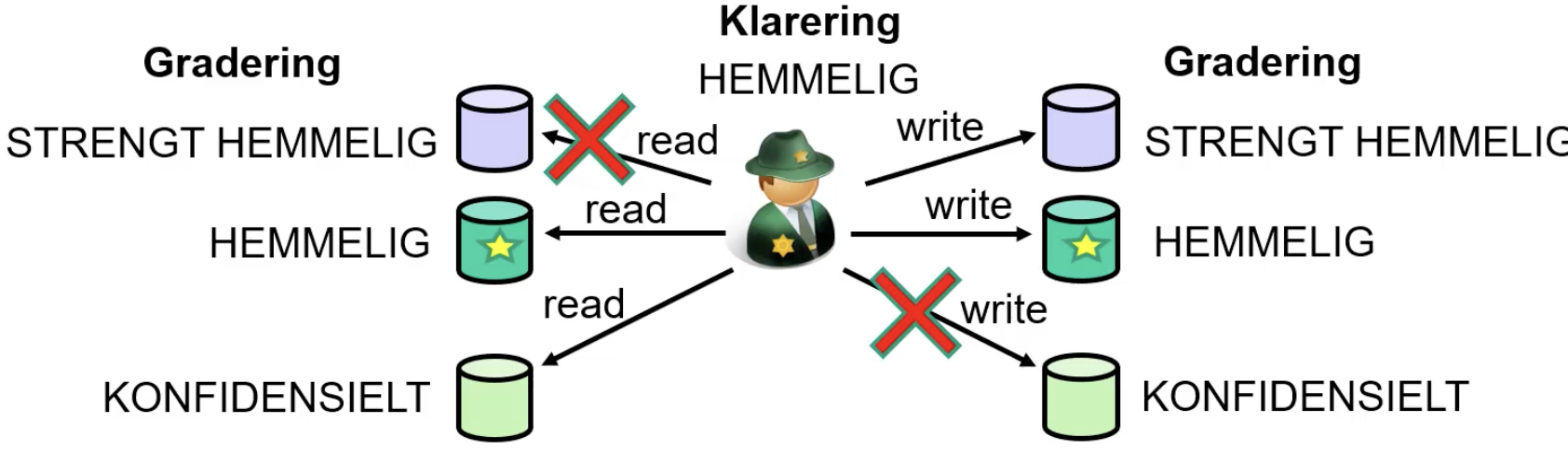

tilgangskontroll basert på privilegienivåer.

Tilgangskontroll basert på privilegienivåer er en fundamental sikkerhetsmekanisme som brukes i operativsystemer og virtualiseringsmiljøer for å beskytte systemressurser og forhindre uautorisert tilgang. Konseptet er basert på å tildele ulike nivåer av privilegier til prosesser og brukere, der høyere privilegienivåer gir større tilgang til sensitive ressurser. det er mikroprosseson som sammenligner privilegienivåer, kode og data for hver prossess for å se om den prosessen for lov til å utføre lese eller skriveoperasjon.

hva er virtuelt minne og hvordan fungerer det?

virtuelt minne er en del av operativsystem og gir hver prosess et eget, isolert minneområde, uavhengig av det fysiske minnet tilgjengelig i systemet.

Eget adresseområde: Hver prosess får tildelt et eget virtuelt adresseområde, vanligvis på 4 GB, som om den hadde hele minnet for seg selv.

Oversettelse til fysisk minne: Operativsystemet oversetter de virtuelle adressene som brukes av prosessene til de faktiske fysiske adressene i RAM. Denne oversettelsen skjer dynamisk og transparent for prosessene.

Minnebeskyttelse: Virtuelt minne sørger for at prosessene kun kan aksessere sitt eget minneområde, og ikke minneområdene til andre prosesser eller operativsystemet. Dette forhindrer uautorisert tilgang og beskytter mot skadelig kode.

Swap-plass: Hvis det fysiske minnet blir fullt, kan operativsystemet midlertidig flytte deler av prosessenes minne til disk (swap-plass). [Dette er informasjon utenfor kildene, og du bør verifisere det uavhengig.] Når dataene trengs igjen, lastes de tilbake til RAM.

feilen med buffer overflow

prosessen gjør mange funksjonkall. for hver funksjonskall oprettes det en ramme. fordi vi lager input argumenter som et objekt skal prosessere seg på og da blir det en nye ramme/stack for hver gang du lager en ny objekt. også blir det lagret en peker til koden hvor prosessen kommer fra der kallet kommer fra. så blir det lagret en peker som skal peke på det forrige ramme når prossesering inne objektet avsluttet da vet mikroprossoren hvor den forrige ramme som ligger rett ovenfor. nederst i denne rammen ligger variabelen for denne objektet. da kan det skje når vi skriver til dette variable blir det skrevet mye mer enn det er plass til. det som skjer med denne feilen er at den bare forsetter.

buffer overflow mottiltak

Bufferoverflow er en alvorlig sikkerhetstrussel som kan utnyttes til å kjøre ondsinnet kode på et system. Heldigvis finnes det en rekke mottiltak som kan implementeres for å redusere risikoen for slike angrep. Kildene nevner flere av disse mottiltakene, spesielt i

NX (No eXecute): NX (No eXecute) er en sikkerhetsfunksjon i moderne CPUer som tillater operativsystemet å merke minneområder som ikke-kjørbare. Dette hindrer angripere i å kjøre kode som er plassert på stakken gjennom en bufferoverflow-utnyttelse.

Stack canaries: Stack canaries er tilfeldige verdier som plasseres på stakken før returadressen. Hvis en bufferoverflow oppstår og overskriver minnet, vil canarien også bli overskrevet. Før funksjonen returnerer, sjekker programmet om canarien fortsatt har sin opprinnelige verdi. Hvis ikke, indikerer dette at en bufferoverflow har skjedd, og programmet kan avbrytes for å forhindre ondsinnet kode fra å kjøre.

ASLR (Address Space Layout Randomization): ASLR er en teknikk som randomiserer plasseringen av stakken, heapen og andre minneområder i en prosess. Dette gjør det vanskeligere for angripere å forutsi hvor ondsinnet kode vil bli plassert i minnet, og dermed vanskeligere å utnytte en bufferoverflow-sårbarhet.

virtuell maskin

er et programvarebasert miljø som emulerer en fysisk datamaskin. Den fungerer som en selvstendig enhet med sitt eget operativsystem, applikasjoner og data, som kjører på toppen av en vertsmaskin. Hovedkomponenter i en virtuell maskin:

Vertsmaskin (Host Machine): Den fysiske datamaskinen som kjører den virtuelle maskinen.

Hypervisor: Programvaren som styrer og isolerer virtuelle maskiner fra hverandre og fra vertsmaskinen.

Gjesteoperativsystem (Guest OS): Operativsystemet som kjører inne i den virtuelle maskinen.

tradisjonell stack

tradisjonelt ligger alle appene oppi operativsystemet. De kjører i usermode mens operativsystemet kjører i admin i windows eller root i linux og det er nivå 0.

sikkerhetsmål for virtualisering

gjeste- (operativ) systemene må ikke kunne aksessere eller bli påvirket av hverandre.

gjeste- (operativ) systemene må ikke kunne påvirke hypervisor programmet.

gjeste- (operativ) systemene må ikke kunne detektere at de er visulisert.

dette er målsettninger, så det blir ikke alltid oppnått.

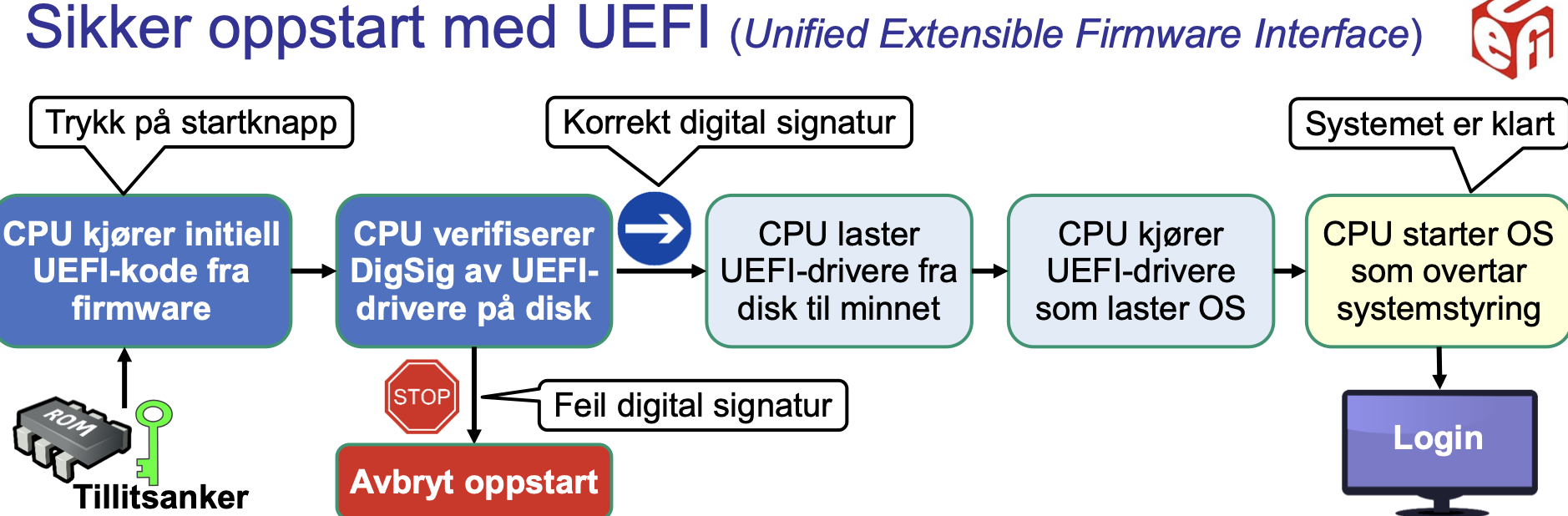

sikker oppstart med UFI

Når man taster inn start på en laptop da vil mikroprosessoren plustelig be om å få kode altså den vil hente kode fra rombrikke. dette er det den klarer å gjøre uten en operativsystem.

mikroprosessoren vil hente programkode fra chippen også ligger det en offentlig nøkkel.

også vil da den koden som kom nettop inn fra UEFI - brikken. den vil si at jeg trenger en operativsystem og trenger drivere.

hvor ligger de? de ligger på disken. de sender denne meldingen til disken og kernel og driverene de vil være digital signert av produsenten (microsoft)

mikroprossen har akkurat fått denne offentlige nøkkelen fra UFI - brikken og med den kan mikroprossoren verfisere de digitale signaturen av kernel og driverne

hvis denne digitale siganturen stemmer da vil driverne og kernel lastes inn i minne.

å begynne kjøre på mikroprossoren og det samme med driverne.

hvis den digitale signaturen ikke stemmer vil det være to muligheter.

den stopper maskinen og maskinen dør siden den tror kernel og driverne er korrupt.

det kan sende feil melding også om man vil forsette og da gjør brukere selv valget om de vil forsette å kjøre maskinen selv om signaturer ikke stemmer

UEFI erstatter BIOS i moderne computere. Styrer oppstartsekvensen.

Programmoduler for oppstart er digitalt signert av computerleverandøren.

UEFI-kode i ROM er usignert men antas å være korrekt, og initierer oppstartsekvensen.

Programmoduler som lastes sjekkes for korrekt digital signatur med Platform Key.

Hvis en feil signatur detekteres vil oppstartsekvensen avbrytes.

eksamen oppgave HØST 2022:

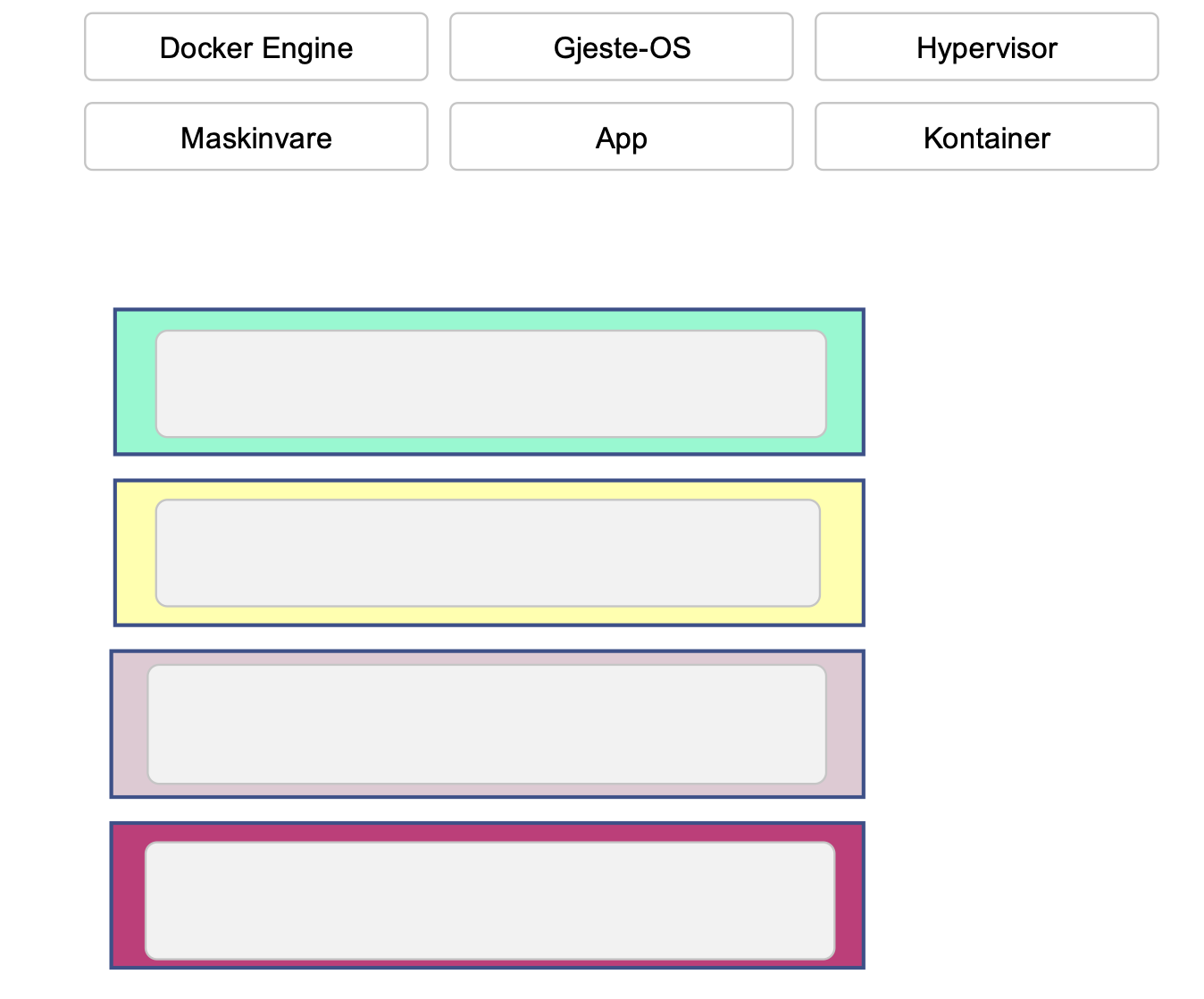

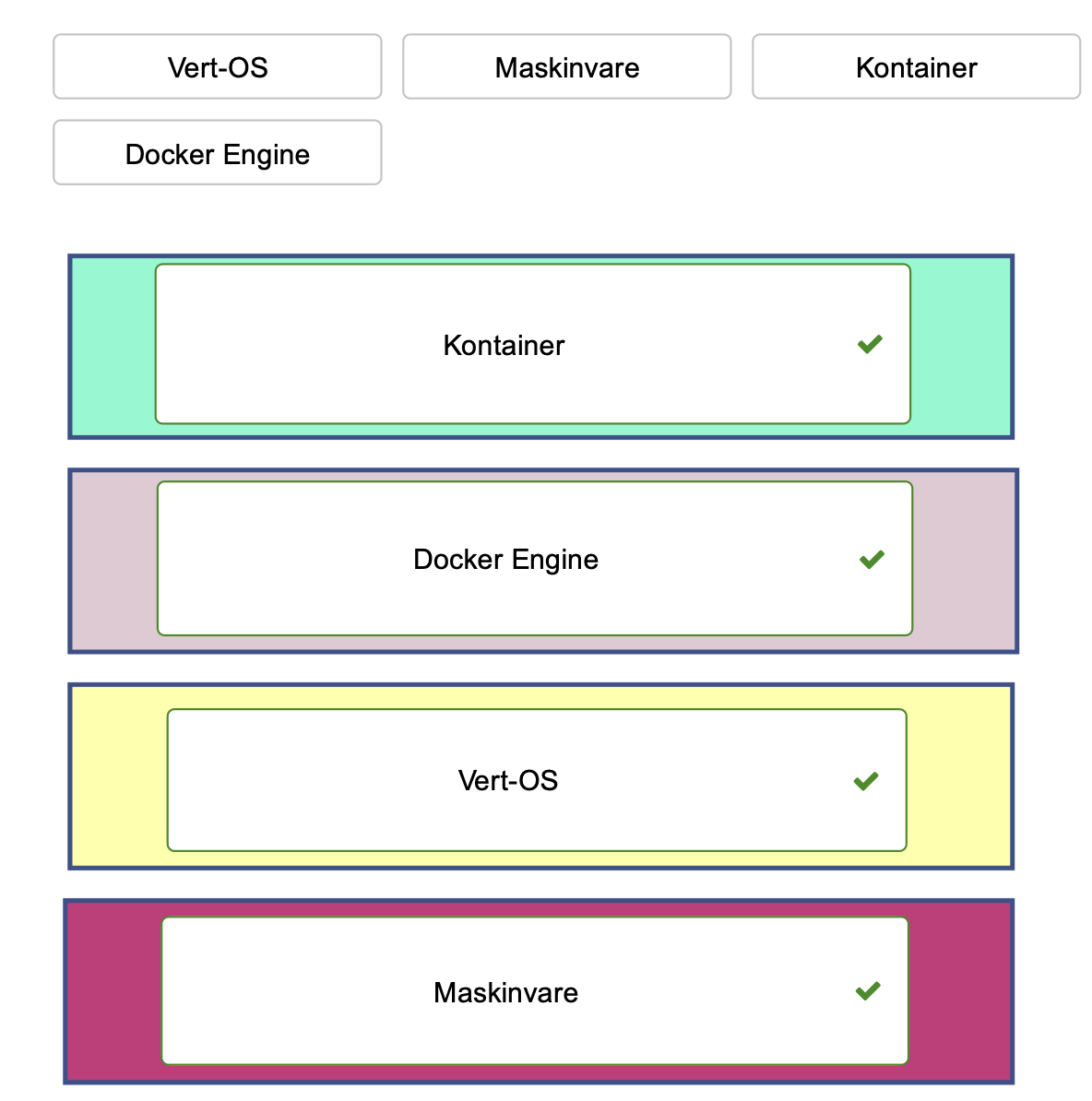

2.4 Virtualisering

vis arkitekturen for Type 1 (native) virtualisering ved å dra de rette elementene til rett plass.

Maskinvare er det nederste laget i arkitekturen.

Hypervisor kjører direkte på maskinvaren.

Gjeste-OS kjører på toppen av hypervisoren.

App kjører på toppen av gjeste-OS.

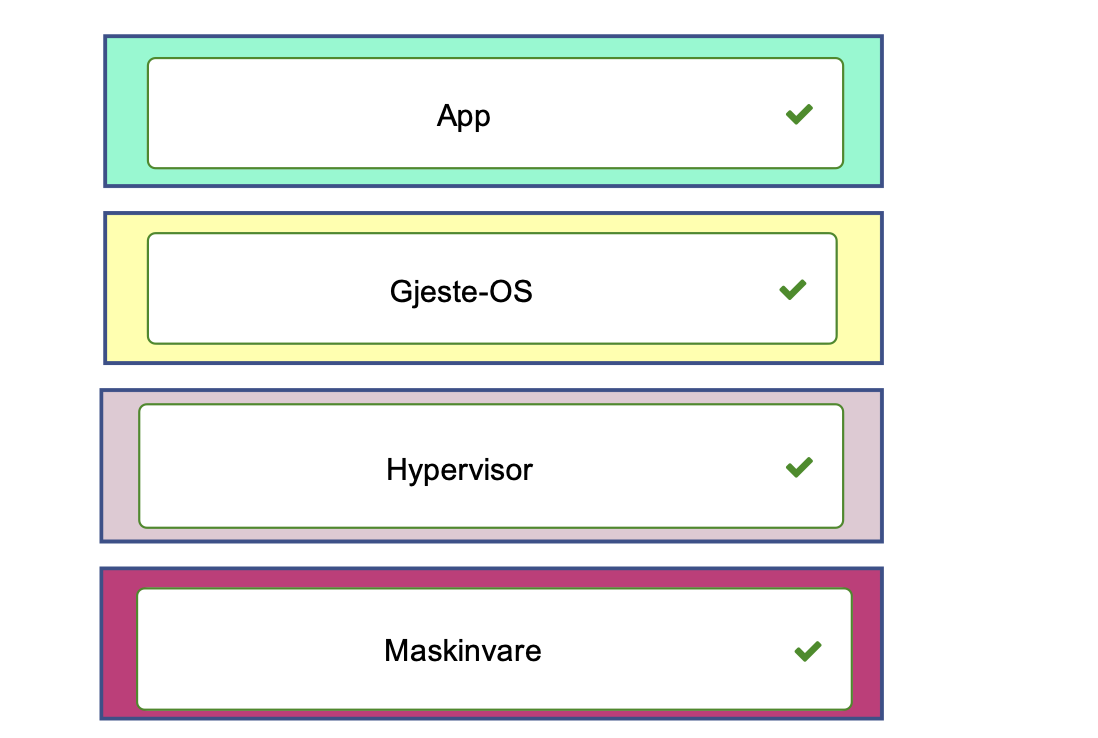

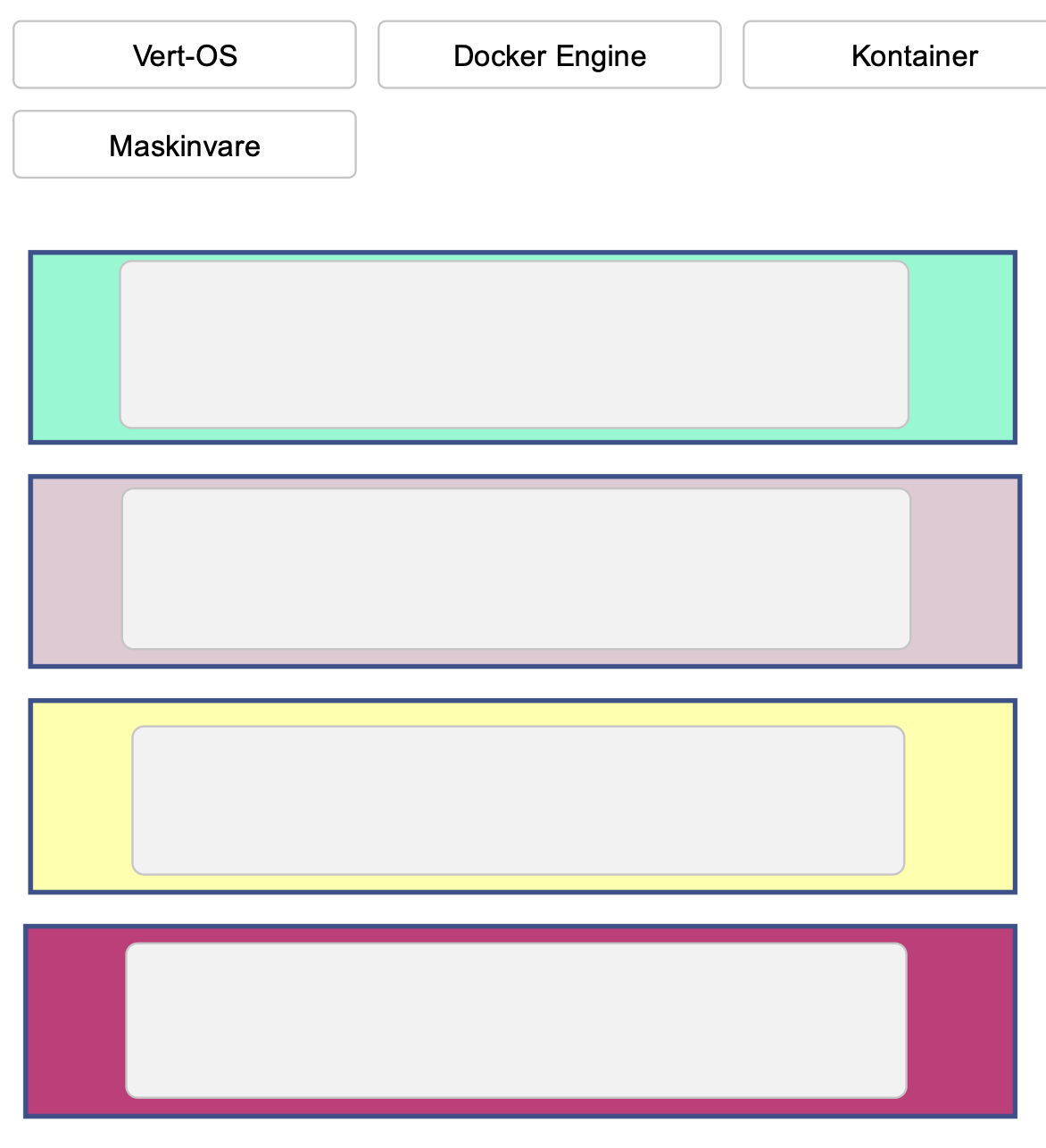

eksamen oppgave HØST 2022:

2.5 Kontainer

Her brukes kontainer (Docker Engine). Vis arkitekturen ved å dra de rette elementene til rett plass.

Maskinvare er basisen.

Vert-OS kjører på maskinvaren.

Docker Engine kjører på vert-OS.

Kontainer kjører på Docker Engine.

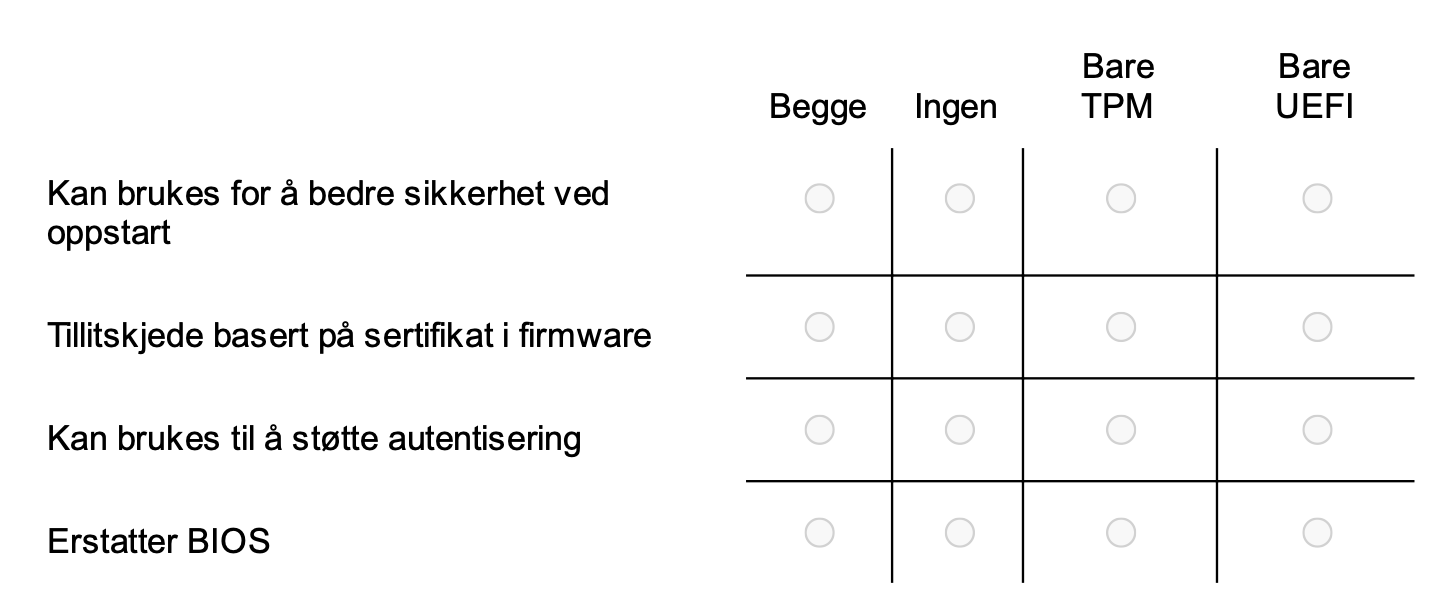

eksamen oppgave HØST 2022:

2.6 sikker oppstart

Dette spørsmålet tester forståelsen av både UEFI og TPM, og deres rolle i sikker oppstart.

Tillitskjede basert på sertifikat i firmware: Bare UEFI. UEFI bruker en tillitskjede basert på sertifikater for å verifisere oppstartsmoduler.

Kan brukes til å støtte autentisering: Bare TPM. TPM kan brukes til å støtte autentisering.

Erstatter BIOS: Bare UEFI. UEFI har erstattet BIOS i moderne datamaskiner.

Kan brukes for å bedre sikkerhet ved oppstart: Begge. Både UEFI og TPM er sentrale for å forbedre sikkerheten ved oppstart.

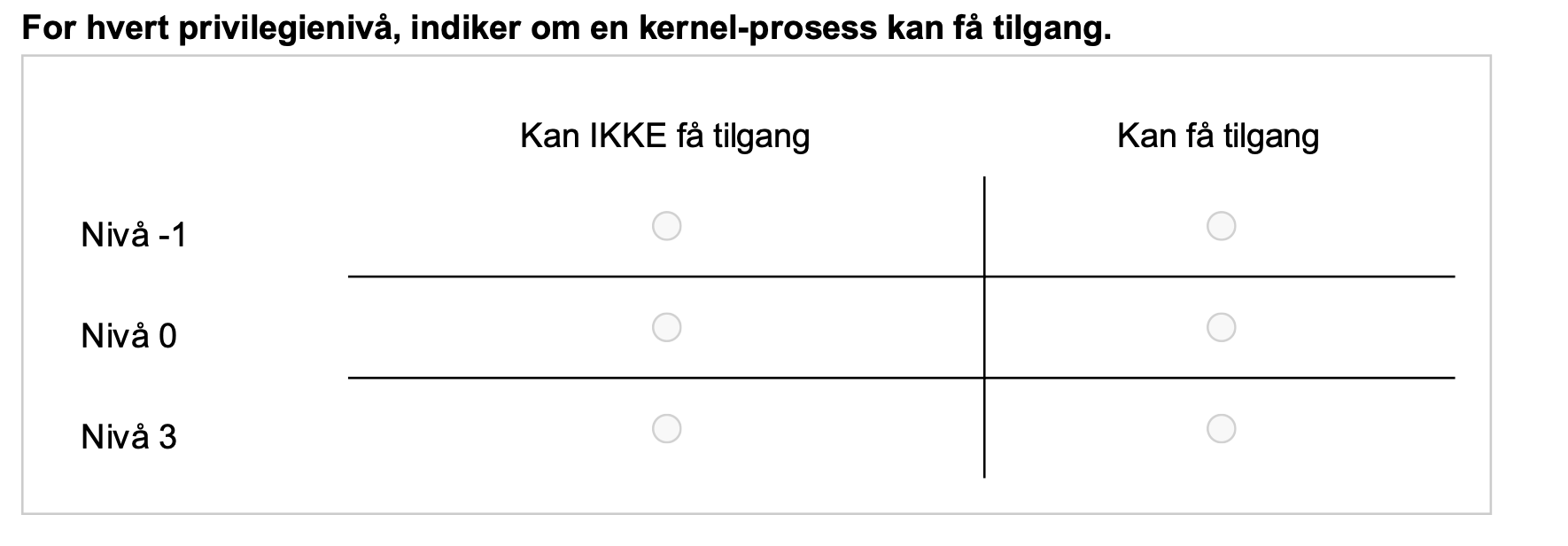

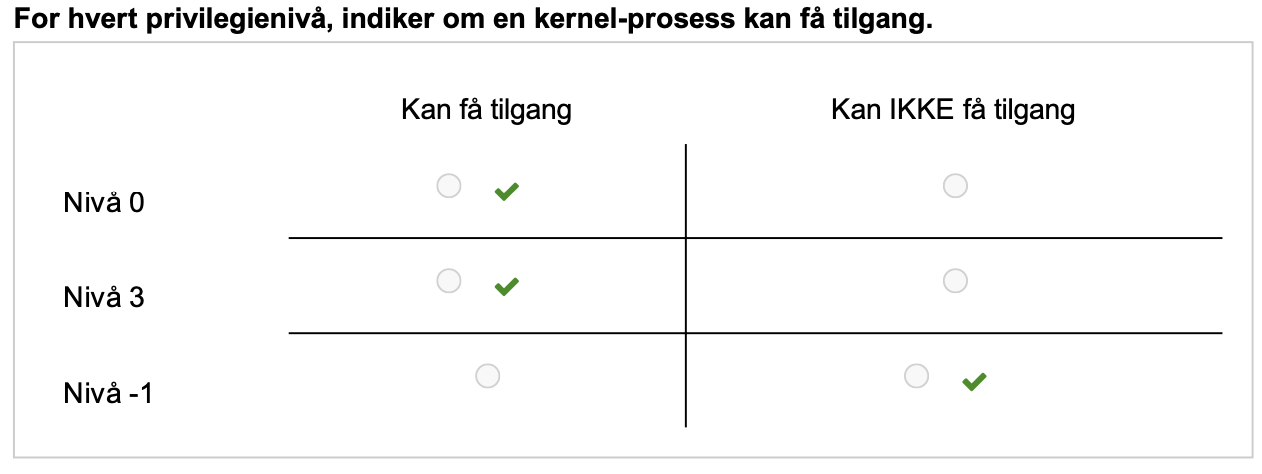

eksamen 2023 høst:

5 OS privilegiennivåer

En prosess kjører i kernelmodus. Kryss av hvert privilegienivå om prosessen kan få tilgang til ressurser (f.eks. data og prosess).

Kernelmodus, også kjent som nivå 0, er det mest privilegerte nivået i et operativsystem. En prosess som kjører i kernelmodus har tilgang til alle systemressurser.

en prosess i kernelmodus (nivå 0) har tilgang til alle ressurser på nivå 0, 1, 2 og 3.

Nivå -1 er reservert for hypervisorer, som er mer privilegerte enn kernelmodus. En vanlig kernel-prosess kan ikke få tilgang til ressurser på dette nivået.

Nivå -1: Hypervisormodus. Dette er det mest privilegerte nivået og er reservert for hypervisorer, som er programvare som kjører virtuelle maskiner.

nivå 0: Kernelmodus. Dette er det mest privilegerte nivået i et tradisjonelt operativsystem. Prosesser som kjører i kernelmodus har tilgang til alle systemressurser.

Nivå 1, 2 og 3: Brukermodus. Disse nivåene har gradvis mindre privilegier. Nivå 3 er det minst privilegerte nivået og er der de fleste brukerapplikasjoner kjører.

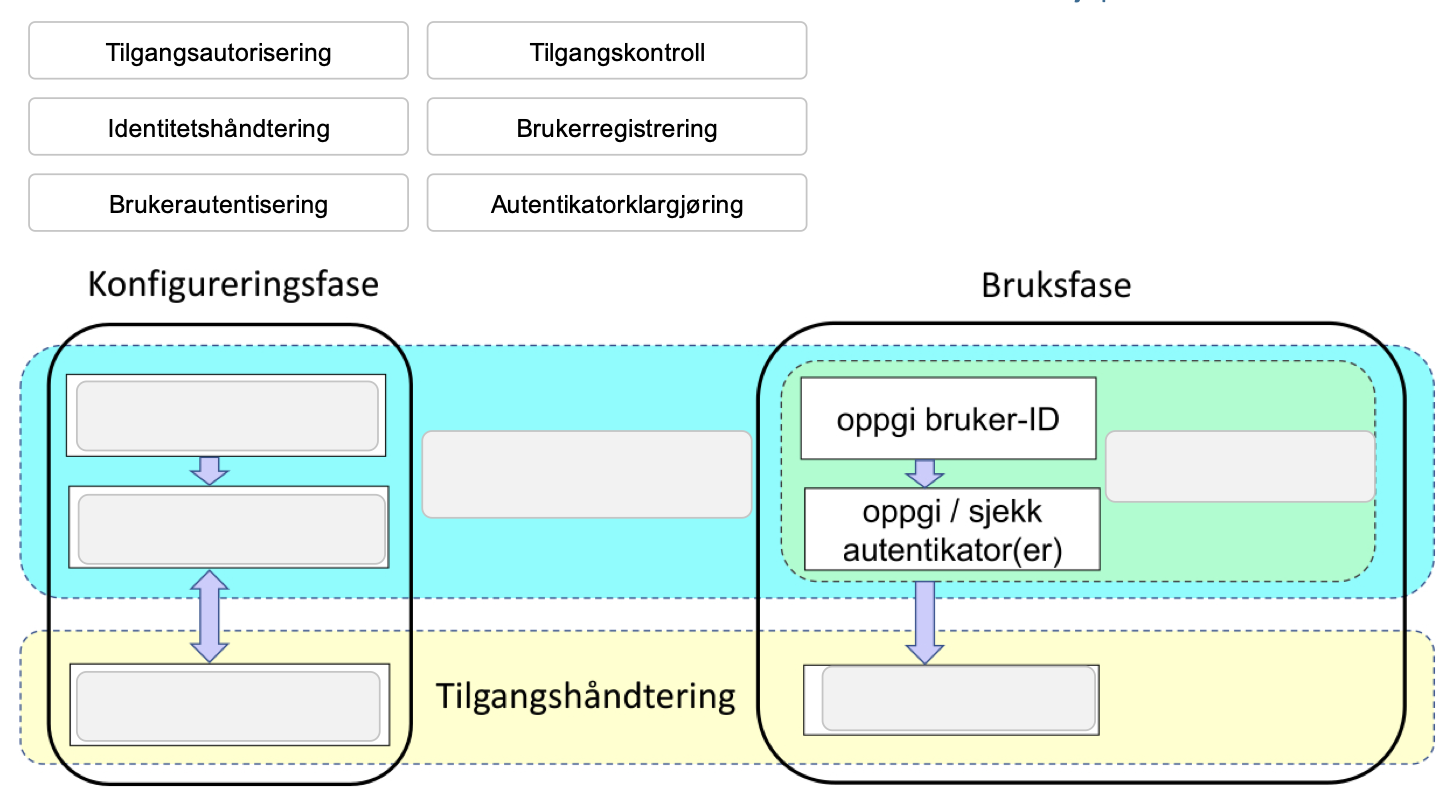

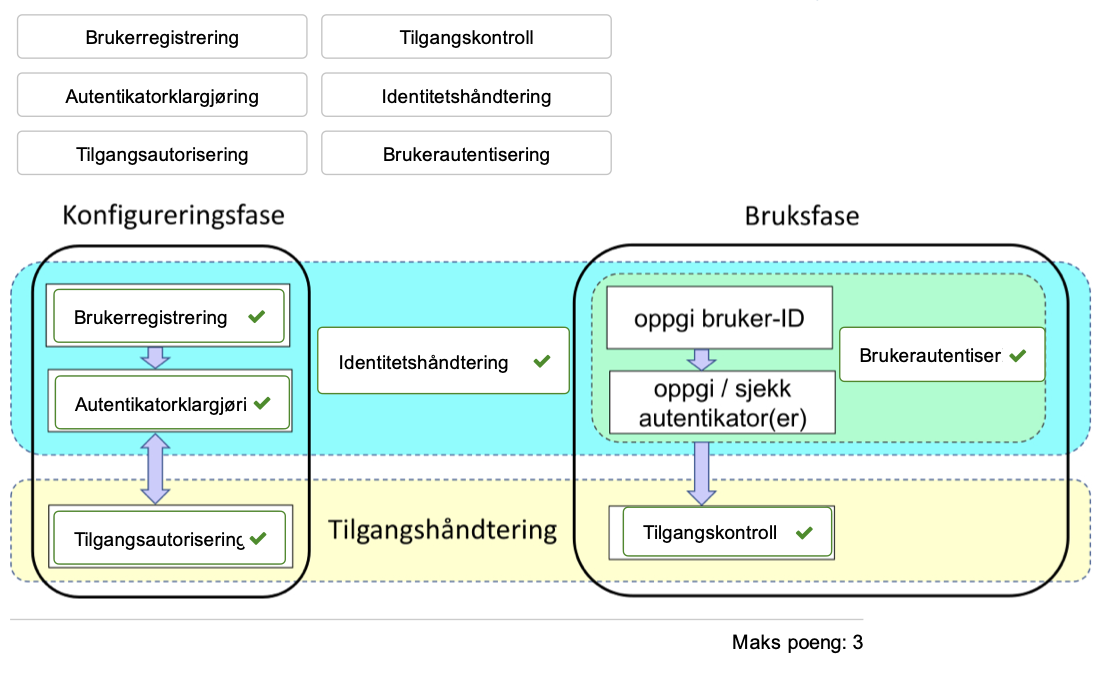

eksamen høst 2022:

14 IAM

Figuren nedenfor viser faser og trinn for IAM (dentitets- og tilgangshåndering). Flytt elementene til riktig felt i figuren.

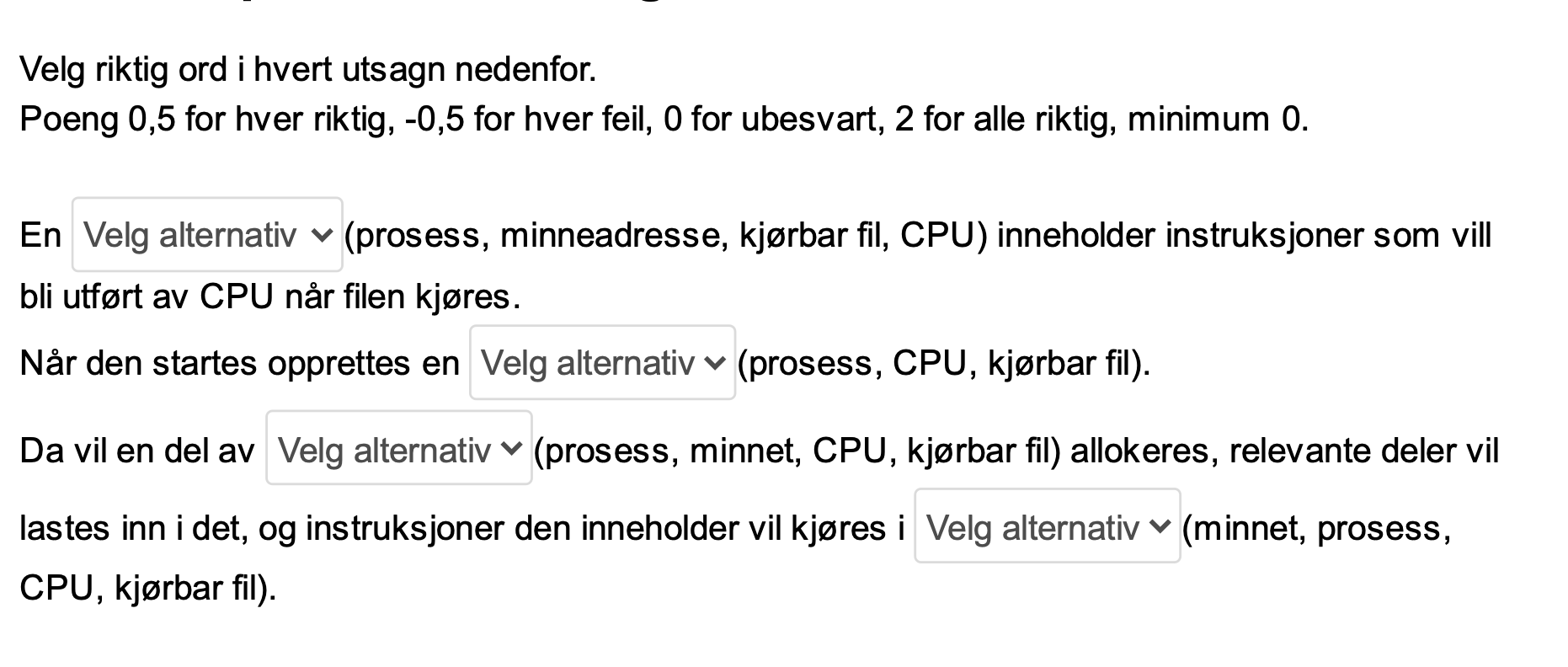

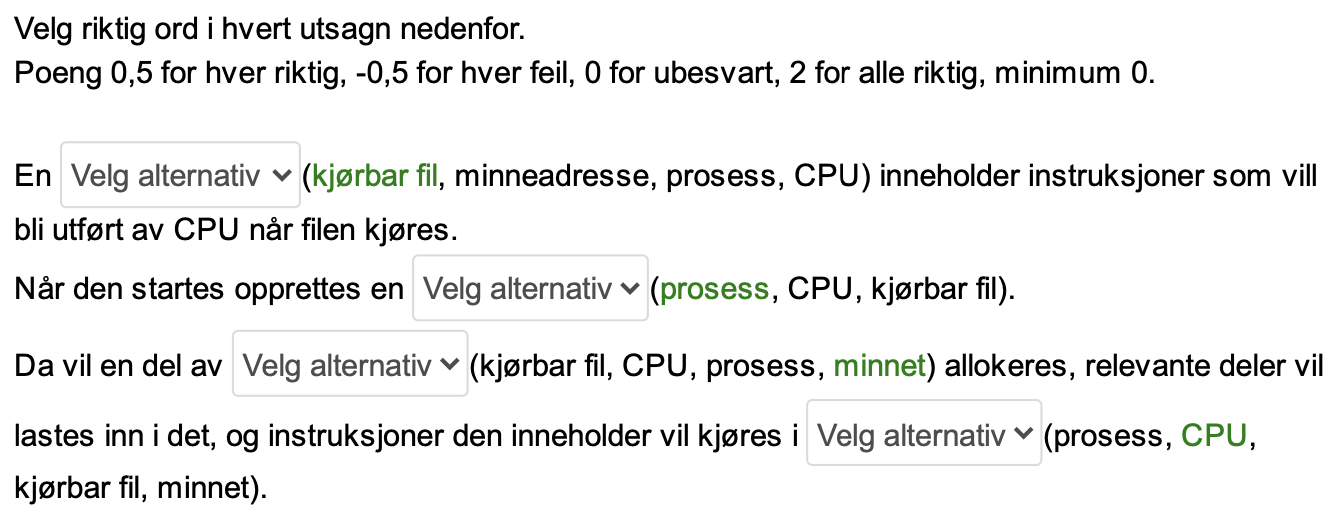

eksamen 2022 høst:

systemsikkerhet

2.1 filer, prosess, CPU og minnet:

Forklaring:

Kjørbar fil: En kjørbar fil inneholder et program, som er en samling av instruksjoner som CPUen kan forstå og utføre.

Prosess: Når en kjørbar fil startes, oppretter operativsystemet en prosess. En prosess er en kjørende instans av et program.

Minne: For at en prosess skal kjøre, må den ha tilgang til minne. Operativsystemet allokerer en del av minnet til prosessen.

CPU: CPUen er den sentrale enheten i datamaskinen som utfører instruksjonene i et program.

eksamen 2022 høst:

systemsikkerhet

2.2 prosessor og minnet

Utsagnet "To prosesser kan ikke ha samme virtuelle minneadresse" er USANT.

Selv om to prosesser ser ut til å ha samme virtuelle minneadresse, oversettes disse virtuelle adressene av operativsystemet til unike fysiske adresser i det faktiske systemminnet. Dette er et nøkkelkonsept innen virtualisering.

Virtuelt minne: Hver prosess får tildelt sitt eget virtuelle minneområde, som typisk er 4 GB. Dette virtuelle minneområdet er en abstraksjon, og de virtuelle adressene er ikke de samme som de fysiske adressene i systemminnet.

Oversettelse av adresser: Operativsystemet bruker en sidetabell (page table) for å oversette virtuelle adresser til fysiske adresser. Hver prosess har sin egen sidetabell, slik at samme virtuelle adresse i to forskjellige prosesser vil bli oversatt til to forskjellige fysiske adresser.

"Hver prosess har eget 4GB virtuelt minneområde."

Virtuelle minneadresser oversettes av OS til fysiske minneadresser før data leses og skrives i det fysiske system-minnet.

"Selv om alle prosessene har samme virtuelle adresseområde, har de i virkeligheten separate fysiske adresseområder."

Dette betyr at to prosesser kan ha samme virtuelle minneadresse uten å forstyrre hverandre. Hver prosess har tilgang til sitt eget separate fysiske minneområde, og operativsystemet sørger for at de ikke kan aksessere minne som tilhører andre prosesser.

Utsagnet "Virtuelle minneområder fjerner buffer-overflow sårbarheten" er USANT.

Virtuelle minneområder er en viktig del av moderne operativsystemer og bidrar til å isolere prosesser fra hverandre, men de fjerner ikke buffer-overflow sårbarheten.

Buffer overflow: Buffer overflow oppstår når et program forsøker å skrive data utenfor den tildelte bufferen i minnet. Dette kan føre til at data i tilstøtende minneområder blir overskrevet, noe som kan utnyttes av angripere.

Samme prosess: En buffer overflow skjer innenfor en prosess sitt eget virtuelle minneområde. Selv om andre prosesser ikke kan aksessere dette minneområdet, kan angriperen, gjennom buffer overflow, overskrive viktige datastrukturer eller instruksjoner i prosessen sitt eget minne, og dermed ta kontroll over prosessen.

Eksempel: Tenk deg en webserver som kjører i sin egen virtuelle maskin. Hvis webserveren har en buffer overflow sårbarhet, kan en angriper sende en spesiallaget forespørsel som utnytter denne sårbarheten. Selv om angriperen ikke kan aksessere minne i andre virtuelle maskiner, kan de overskrive data i webserverens minne og potensielt kjøre sin egen kode på webserveren.