IN2120

1/250

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No analytics yet

Send a link to your students to track their progress

251 Terms

Verdier

Ting som er av verdi for orgnisasjonen

Trussel

Et potensielt angrepsscenario som kontrolleres av en trusselaktør, som kan skade organisasjonens verdier

Sikkerhetstiltak

metoder for å forhindre trusler eller redusere konskevenser.

Sårbarhet

Fravær av sikkerhetstiltak mot trusler.

Risikoreduksjon

Risiko vil man alltid ha, det handler om å redusere den ved ulike tiltak.

-Redusere sårbarhet:

patching, oppdatere programvare, utdanne mennesker

-Redusere verdier:

gjerne verdier som må beskyttes, lage en mindre angrepsflate

-Redusere trusler

avskrekking, mindre relevant mål, geopolitikk

Ulike faser av sikkerhetstiltak

-Preventive tiltak

Forhindre og avskrekke angrepsforsøk

Eks: kryptering av filer for konfidensialitet

Dektetive tiltak:

Varsle angrep som forsøkes eller som allerede har skjedd. EKS inntreningsdeteksjon

Korrigerende tiltak:

Gjenopprette skade på dataressuser etter angrp.

EKS hente backup av programmer

Sikkerhet

Sikkerhet er beskyttelse av verdier (eiendom, infrastruktur, demokrati, lov og orden, liv og helse, miljø, informasjon) mot skade

Fysisk sikkehet, samfunnsikkerhet, nasjonal sikkerhet, sivil sikkerhet og rettsikkerhet, trygghet, miljø sikkerhet, informasjonsikkerhet

Informasjonsikkerhet

Beskytte informasjonsverdier mot skade.

"Beskyttelse av informasjonens konfidensialitet, integritet og tilgjengelighet. I tillegg kan andre egenskaper, f.eks. autentisitet, sporbarhet, uavviselighet og pålitelighet omfattes" (ISO 27000:2016)

Synonymer: Datasikkerhet, IT-sikkerhet, Cybersikkerhet , Digital sikkerhet

Målsetting for informasjonsikkerhet

Kan ikke løse alle sikkerhetsproblemer fordi hurtig innovasjon skaper nye sårbarheter, utvikling av angrepsverktøy, økende mengde trusler

Det er en kontinuerlig prosess for å forhindre trusler og fjerne sårbarheter.

MÅL: Oppnå god risikostyring gjennom balanse mellom sikkerhetstrusler og sikkerhetstiltak

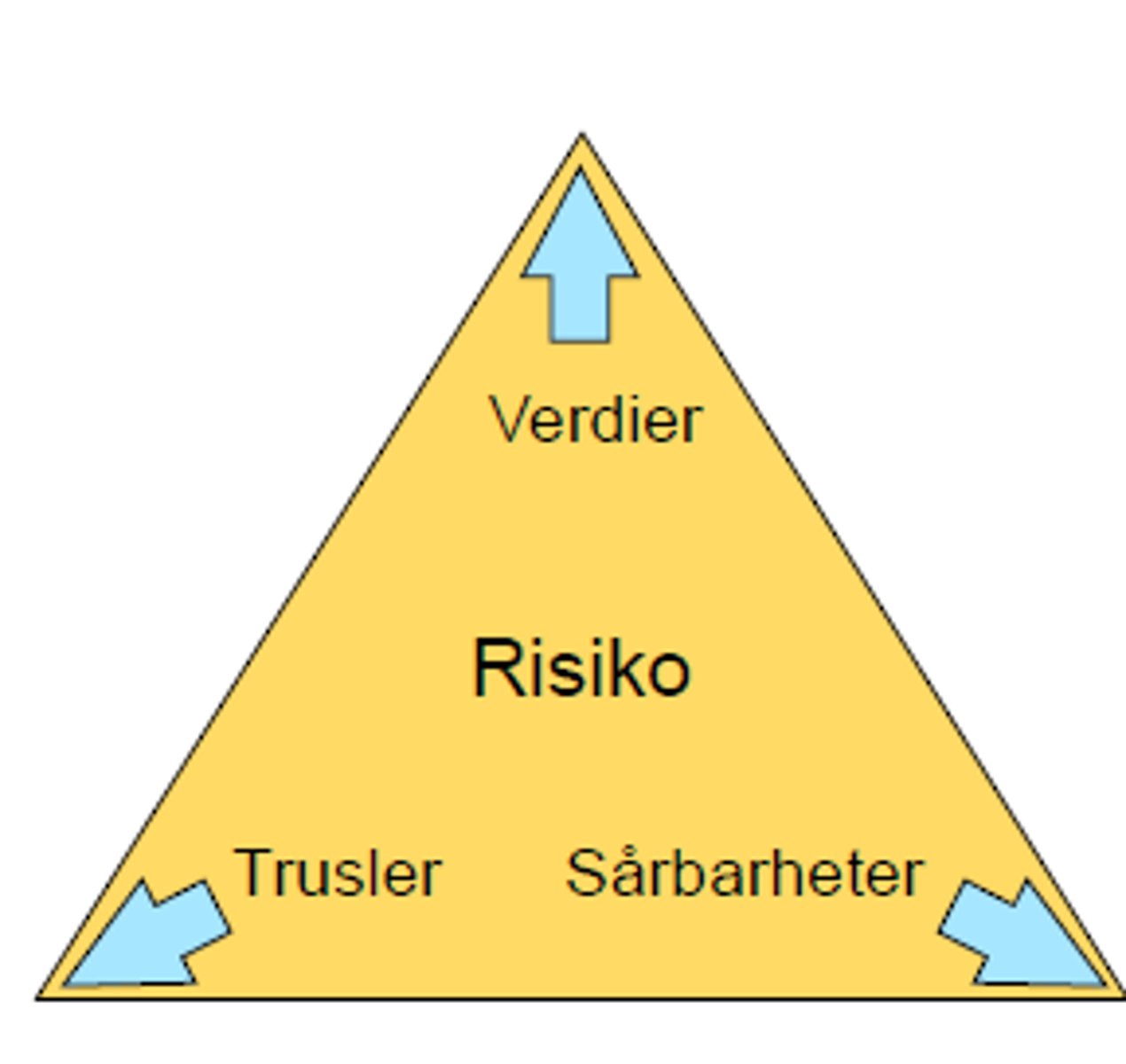

Generell risikomodell

-Verdier

-Sårbarheter

-Trusler

Jo større og flere verdier du har, jo større og flere trusler du er utsatt for og jo mer sårbar du er, jo større risikoeksponering har du

Tiltak for sikkerhet

Fysiske tiltak

(kameraovervåking, adgangskontroll, vektere, låser, alarmer)

Tekniske tiltak

(brukerautentisering, tilgangskontroll, systemsikkerhet, nettverkssikkerhet, kryptering)

Organisatoriske tiltak

(ISMS, Policyer, hendelshåndtering, sikkerhetskultur, utdanning)

Ulike datatilstander av sikkerhetstiltak

Informasjon befinner seg i ulike tilstander

UNDER LAGRING

-Media for lagring av informasjon

-Tiltak: adgangs/tilgangskontroll, kryptering, taushet

UNDER OVERFØRING

- Tiltak: Skjerming eller kryptering

UNDER PROSSERING (BRUK)

-Tiltak: adgangs/tilgangskontroll, OS sikkerhet

KIT+P

Konfidensialitet

Integritet

Tilgjengelighet

(Personvern)

Konfidensialitet

Egenskapen av at informasjon ikke blir gjort tilgjengelig eller vist til uautoriserte individer, entiteter eller prosesser.

Trusler: Datatyveri, datalekkasje

Tiltak:

- Kryptering,

- Kryptografiske kommunikasjonsprotokoller, f.eks. TLS

- Autentisering og tilgangskontroll,

- Anonymisering, f.eks. gjennom pseudonym eller VPN

- Skallsikring

- Bevissthet

Integritet

Dataintegritet: Egenskapen av at data ikke har blitt endret eller slettet på en

uautorisert måte. (X.800)

Systemintegritet: Egenskapen av å opprettholde korrekthet og kompletthet

av dataressurser (ISO 27000)

Trusler: Ødelagte data og miskonfigurerte systemer

Sikkerhetstiltak eksempler:

- Kryptografisk integritetssjekk, hashing

- Konfigurasjonsstyring

- Endringsledelse

- Tilgangskontroll

- Skallsikring

- Sertifisert programvare

- Bevissthet

Tilgjengelighet

Egenskapen av at data og tjenester er tilgjengelige og anvendbare ved forespørsel fra en autorisert entitet. (ISO 27000)

Trusler:

- Tjenestenekt (DoS / DDoS)

- Hindring av autorisert tilgang til ressurser

- Forsinkelse av tidskritiske funksjoner.

Sikkerhetstiltak eksempler:

- Redundans av ressurser,

- Backup

- Hendelsesrespons og beredskap,

- Failover-konfigurasjon

Personvern

Retten til et privatliv og retten til å bestemme over egne personopplysninger.

Typer autentisering, trusler og tiltak

Autentisering benyttes både om prosessen med å bekrefte en påstått identitet (entitetsautentisering) , og om prosessen med å bekrefte om informasjon er ekte og uendret. (dataautentisering)

ENTITETSAUTENTISERING

Bruker-autentisering

- selv-identifisering, autentisering med autentikatorer.

- trussel: falsk identitet, falsk innlogging

- sikkerhetstiltak: autentikatorer feks passord, biometri, brikke etc

System-autentisering

- Korrekt identifisering av systemer gjennom nettverk

- Trusler: Falske systemer, Falske transaksjoner, Man-in-the-middle angrep, Nettverksinnbrudd

- Sikkerhetstiltak: Kryptografiske protokoller for autentisering og integritet. For eksempel: TLS, IP-SEC

DATAAUTENTISERING

MAC (Enkel autentisering, felles hemmlig nøkkel)

PKI (Sterk/uavvislig autentisering, privat og offentlig nøkler)

Sportbarhet/Regnskapelighet; hva, trusler og tiltak

Formål: Å kunne spore hendelser og handlinger til bestemte brukere og

entiteter, slik at de kan stå til regnskap for sine handlinger (regnskapelighet)

(Logger må oppbevares og beskyttes, slik at handlinger som påvirker sikkerheten kan spores til rette vedkommende)

Trusler:

- Å ikke være i stand til å identifisere hvem som stod bak en handling

- Å mangle tilstrekkelig bevis for å kunne gjøre anmeldelse

Sikkerhetstiltak:

- Autentisering av alle brukere

- Logging av systemhendelser

- Elektroniske bevis

- Uavviselighet med digital signatur

- Digital etterforskning

Eksempler:

SolarWInds

Pålitelighet; hva, trusler og tiltak

Egenskapen at systemer ikke inneholder (mange) feil eller svakheter. Hvis feil likevel forekommer, betyr pålitelighet også at systemene kan tolerere visse feil uten at (all) funksjonalitet faller ut.

Fokuserer mest på å forhindre ikke-tilsiktede hendelser, men er også viktig for å forhindre eller redusere konsekvens av tilsiktede hendelser.

Trusler:

- Lav kvalitet i utvikling, konfigurering, feilretting og drift av systemer samt spesielt manglende oppmerksomhet på sikker systemutvikling.

Tiltak:

- God (eller beste) praksis for sikker utvikling og drift av systemer, som også kalles «innebygd informasjonssikkerhet».

Tilgangsautorisering

Tilgangsautorisering er å spesifisere tilgangsrettigheter for entiteter, dvs. for brukere, roller og prosesser

- Spesifiserer hvem som skal ha tilgang til hva

- Autoriseringspolicyen er vanligvis definert av mennesker

- Autoriseringspolicyen blir formalisert som regler og konfigureringer for tilgangskontroll i

systemer.

-Autorisering kan bli delegert (Leder → Sys.Admin → Bruker)

OBS

Noen steder defineres tilgangsautorisering som ekvivalent med tilgangskontroll. Dette er

fullstendig feil, fordi den gjør definisjonen på konfidensialitet meningsløs, på den måten

at det ikke ville være et brudd på konfidensialitet hvis en hacker logger inn med et cracket

passord og stjeler data.

Tilgangskontroll

Tilgangskontroll er når autoriserte og autentiserte entiteter praktisk får tilgang til forespurte informasjonsressurser.

FUNKSJON

Benytter autoriseringspolicy/regler for å beslutte om tilgang til ressurser skal gis eller ikke, når en bruker forsøker å bruke ressursen.

FORUTSETTNINGER

- Det er altså nødvendig at autoriseringspolicyen defineres forut for tilgangskontroll og bruk av systemer.

-Å definere autoriseringspolicy er en form for konfigurering, mens tilgangskontroll er en del av vanlig bruk.

-Brukeren/entiteten må også være autentisert for at systemet skal vite hvem som forespør tilgang.

Autentisering vs uavviselighet vs autorisering vs tilgangskontroll

Autentisering:

Autentisering benyttes både om prosessen med å bekrefte en påstått identitet (entitetsautentisering) , og om prosessen med å bekrefte om informasjon er ekte og uendret. (dataautentisering)

Uavviselighet:

Når en signatur er fremstilt på en slik måte at den som signerer (signataren) ikke kan benekte at det er hun/han som har signert.

Autorisering:

Tilgangsautorisering er å spesifisere tilgangsrettigheter for entiteter, dvs. for brukere, roller og prosesser

- Spesifiserer hvem som skal ha tilgang til hva

Tilgangskontroll:

Tilgangskontroll er når autoriserte og autentiserte entiteter praktisk får tilgang til forespurte informasjonsressurser.

Sammenheng

En person logger inn i en identitet ved at de autentiseres på en uavviselig måte, identiteten spør om tilgang til en fil og det blir gjort en tilgangskontroll, identiteten er autorisert for åpning av fil, dermed blir filen åpnet

Modeller for tilgangskontroll

Hvordan er dette modeller for tilgangskontroll og ikke modeller for tilgangsautorisering??

HENSIKT

Hvordan skal man definere hvilke subjekter (brukere) som skal ha tilgang til hvilke objekter (ressurser) med hvilken tilgangsmodus (lese, skrive, utføre)?

KLASSISKE MODELLER

-Discretionary Access Control (DAC) (Identitetsbasert tilgangskontroll)

-Mandatory Access Control (MAC) (Labelbasert tilgangskontroll)

- Role-Based Access Control (RBAC)

MODERNE MODELLER

- Attribute-Based Access Control (ABAC) (Generalisering av DAC, MAC og RBAC)

DAC

Tilgangsautorisering spesifiseres og håndheves basert på brukerens (subjekt) og ressursens (objekt) identitet.

- Implementeres vanligvis med ACL (Access Control Lists)

-Metadata for ACL kan lagres i subjektprofil eller objektprofil

DAC er «discretionary» i den betydning at eieren av ressursen etter eget skjønn (discretion) kan bestemme hvem som er autorisert for tilgang

Systemer som bruker DAC: - Windows og Linux

MAC (tilgangskontroll)

Tilgang autoriseres og håndheves basert på sikkerhets-labeler

- Sikkerhetsklarering for brukere (subjekter)

- Klassifiseringsnivåer for ressurser (objekter)

MAC sammenligner labeler for bruker (subjekt) og ressurs (objekt)

MAC er «mandatory» i den forstand at brukerne ikke definerer tilgangsautorisasjon til ressurser, det er bestemt av en «mandatory» (obligatorisk) policy.

Systemer som bruker MAC: - SE (Security Enhanced) Linux støtter MAC

- Brukt i militære systemer

No Read Up, No Write Down

RBAC

En bruker har tilgang til ressurser basert på brukerens arbeidsrolle.

Roller defineres ut fra jobbfunksjoner.

En bruker kan bli autorisert til å velge forskjellige roller.

Brukere har vanligvis kun en rolle om gangen.

FORDEL

forenkle tildeling av autorisasjoner.

PROBLEM

rolle-eksplosjon, dvs. at det defineres svært mange forskjellige roller.

(Brukere kommer og går, roller er stabile)

Kan konfigureres som DAC eller MAC

ABAC

Spesifiserer tilgangsautorisasjoner og håndhever tilgang gjennom policyer

kombinert med attributter.

HVILKE ATTRIBUTTER?

Policyer kan bruke alle typer attributter - brukerattributter (klarering, navn, rolle, avdeling)

- ressursattributt (type, navn, eier, samtykke, gradering)

- kontekstattributter (beredskapsnivå, tidspunkt)

HVORDAN DEFINERE ATTRIBUTTER?

XACML brukes tradisjonelt til å uttrykke ABAC-attributter og policyer.

• JSON Schema benyttes ofte (i stedet for XACML) i nye implementeringer,

XACML - eXtensible Access Control Markup Language

Definerer et språk for å spesifisere attributter for tilgangskontroll og policyer implementert i XML, og en modell som definerer hvordan

systemet skal ta beslutning om tilgang i henhold til reglene definert i policyer.

Identitets- og tilgangshåndtering (IAM)

Identitets- og tilgangshåndtering (IAM) er sikkerhetsdisiplinen som gjør det mulig for de rette individene å få tilgang til de riktige ressursene til rett tid, og for riktige hensikter.

Faser i Identitets- og tilgangshåndtering (IAM)

KONFIGURERINGSFASE

Identitetshåndtering

- registrering av ny identietet

-klargjøring av autentikator

Tilgangshåndtering

-tilgangsautorisering

BRUKSFASE

Identitetshåndtering

- oppgi bruker-ID

- autentisering med autentikator

Tilgangshåndtering

-tilgangskontroll

IAM scenario

En virksomhet har et system og en bruker er en ny ansatt i denne virksomheten.

KONFIGURASJONSFASE

-Bruker registrert

-Får en bruker i systemet

-Autentikatorerer klargjøres

-Virksomheten definerer rollen til brukeren, hvilke tilgangsrettigheter brukeren skal ha

BRUKSFASE

-Bruker logger inn

-Bruker blir autentisert

-Bruker forespør tilgang til en ressurs

-Systemet henter policyer om tilgangskontroll, og gir tilgang dersom bruker har tilgangsrettigheter

Ofte vil ressurser bare være synlig hvis man har tilgang til dem.

Identitet

Entitet

-System

-Personer

-Organisasjonene

Disse entitetene har ulike identiteter, som består av ulike attributter. En entitet kan ha mange ulike identiteter i flere domener og i samme.

HVA

En identitet er et sett med attributter, for eksempel bruker_ID, navn, profil.

Noen atributter er unike innenfor et domene (for eksempel bruker-ID), imens andre kan være felles som navn

Identitet - registrering

Identitet = samme som forrige gang

Må registrere identiteten først før man kan autentisere den.

Registrering skjer på to måter

-pre-autentisering, fra tidligere identitet, f.eks. pass

- opprettelse av ny identitet, f.eks. nyfødt baby

Identitetsdomener

Et identitetsdomene har et navnerom med unike navn

-Samme bruker kan ha separate identiteter i ulike domener

- Samme bruker har normal bare en identitet i et domene, men det er fullt mulig at samme bruker kan ha flere identiteter i et domene.

Silodomene

med én autoritet, f.eks. bedriftsnettverk

funker bare innenfor det ene domene

Føderert domene

-Identitetsdomenet kan brukes av mange forskjellige tjenestetilbydere

- Krever samarbeid om identitetspolicy mellom tjenestetilbydere

Silo-identitetshåndtering

SP (tjenestetilbyder)

IdP (autentiseringstjener)

- SP styrer navnerommet og foretar autentisering

-Entydig unike identifikatorer tildelt hver bruker

Fordeler

- Enkel å sette opp, lave startkostnader

- Potensielt godt grunnlag for sterkt personvern •

Ulemper

- Identitetsoverlast for brukere, dårlig brukervennlighet, dårlig integrasjon av tjenester mellom tilbydere

- Lav aksept av nye tjenester med separat ID og autentikator

- Brukere må oppgi samme informasjon til mange tjenesteleverandører

- For tjenesteleverandører: Barriere mot innsamling av brukerdata

Føderert identitetshåndtering

AKTØRER

Bruker

- Må ha bruker-ID og autentikator(er)

- Ønsker tilgang til ulike SP-er.

Tjenestetilbyder (SP)

- Må ha register for bruker-ID

- Må ha avtale med en eller flere IdP-er for autentisering

Autentiseringstjener (IdP) (Identity Provider)

- Må ha register for bruker-ID

- Må kunne autentisere bruker

- Må ha avtale med SP-er

Online kommunikasjon mellom disse tre aktørene

PROTOKOLLER

- OAuth (Open Authorization)

- OIDC (OpenID Connect), som er basert på OAuth

- SAML (Security Assertions Markup Language),

Føderert identitetshåndtering - fordeler/ulemper

Fordeler

- bedre brukervennlighet

- Lar SP-er samle tjenester og samle brukerinformasjon

- Skalerer godt, gir som regel sterk sikkerhet i autentisering

Ulemper

- Teknisk og juridisk kompleksitet

- Tillitskrav mellom aktører (Hver aktør kan potensielt kompromittere sikkerheten)

- Problemer for personvern (Massiv datainnsamling er en trussel mot personvernet)

- Begrenset skalerbarhet, (Begrenset av politiske og økonomiske begrensninger, Et føderert domene kan bli en ny form for silo)

Identitetsføderering med google, facebook og twitter

Forenklet IODC-scenario

1. Bruker forespør tjeneste

2. Rediriger nettleser til valgt IdP for autentisering

3. Presenter login-side fra IdP

4. Bruker oppgir ID og autentikator(er)

5. Bruker-ID og autentikator sendes til IdP som autentiserer

6. Token sendes til SP (egentlig via nettleser)

7. SP gir tjeneste til bruker

IdP-avhenighet

Facebook falt ut i 6 timer den 4. oktober 2021

- Millioner av brukere kunne ikke logge på online tjenester

-Antall IdP-er er svært lavt i forhold til antall SP-er

-IdP-avhengighet er et problem

-Behov for alternativ innlogging

OIDC

OpenID Connect is a simple identity protocol and open standard that is built using the OAuth 2.0 protocol

- Sp-er etablerer føderasjonsavtaler med IdP-er gjennom OAuth

(feks SP: AirBNB og IdP: facebook)

Brukes for:

- ID-porten

- altinn

- Feide

- HelseID

OAuth

The OAuth 2.0 authorization framework is a protocol that allows a user to grant a third-party web site or application access to the user's protected resources, without necessarily revealing their long-term credentials or even their identity.

Identitetsføderering - kategorier

Navnerom (identiteter?)

Sentralisert navnerom:

Service provideren har sine egne identiteter som bare er unike for dem

Distribuert navnerom

brukerenes identiteter (som epost-adresse) brukes av mange ulike service providers

Sentralisert autentisering

Service provideren foretar sin egen autentisering og bruker ikke forskjellige IdP-er

Distribuert autentisering

Service provideren står ikke for sin egen autentisering, men outsorcer dette til mange ulike IdP-er

Angrepsvektorer

Måter å angripe på

1. Drive-by-angrep fra kriminelle eller infiserte nettsider

2. Phishing-e-post, SMS og meldinger

3. Falske nettsiders om stjeler bruker-ID og passord.

4. Direkte angrep gjennom internett

5. Infisering og angrep gjennom leveransekjeden

6. Skadelig eksterne enheter

7. Installering av skadelige programmer fra internett eller andre lagringsmedia

Angrepsvektor: Drive-by-angrep

HVA

Generelt skjer drive-by-angrep uten at brukeren trenger å klikke på noe, eksplisitt laste ned noe eller åpne noe vedlegg for at klienten skal bli infisert. Brukeren trenger bare å besøke nettsiden for å bli angrepet.

Kan være en vanlig nettside infisert av trusselaktør, eller en falsk nettside kontrollert av trusselaktør.

Mulige scenarioer er:

- Direkte nedlastingav skadelige JavaScript

- Videresending til falsk nettside

Drive by angrep - scenario

Scenario med direkte nedlasting av

skadelig JavaScript, f.eks. som følge

av en XSS-sårbarhet på en nettside.

(XSS (Cross Site Scripting) er et angrep hvor et ondsinnet skript er injisert i en nettside (som ellers er godartet).)

1. Angriper injiserer skadelig skript

2. Offer besøker nettsiden

3. Skadeskript sendes til nettleser

4. Nettleser stjeler og sender sensitive data til angriper

Angrepsvektor: Phishing-angrep

HVA

Phishing er en type sosial manipulering.

Kan sendes som e-post, SMS eller andre meldinger.

En phishing-e-post er f.eks. designet for å lure mottageren til å oppgi sensitiv informasjon, til å besøke en falsk nettside eller til å installere skadevare.

STATUS

Fra omtrent år 2020 er phishingden desidert vanligste angrepsvektoren for cyberangrep og datakriminalitet på internett.

TILTAK

Sikkerhetskultur, kunnskap og bevissthet rundt phishinger viktig for å forhindre denne typen angrep.

TYPER

- Masse-phishing (Stort volum som er ment å nå flest mulig)

-Spyd-phishing (Målrettet mot bestemte personer eller virksomheter)

-Direktørsvindel (hval-phishing) (rettet mot store fisker, rike, høyprofilerte)

-Klone-phishing (Kopi av legitime melding/epost hvor lenker er erstattet av skadelige versjoner

Angrepsvektor: Falske nettsider

Nettsider som skal se ut som en ekte nettside, der målet er at bruker skal bli lurt til å oppgi bruker_ID og passord eller annen sensitiv informasjon.

Angripere bruker informajsonen hentet inn til å logge inn på den ekte siden.

Angrepsvektor: Direkte nettverksangrep

Automatisk spredning av skadevare kan skje f.eks. gjennom en dataorm som automatisk sprer seg til andre computere gjennom datanett og internett.

EN dataorm utnytter ukjente eller upatchede sårbarheter for å infisere en computer.

Angrepsvektor: Leveransekjedeangrep

HVA

Angriper infiltrerer systemer og nettverk gjennom en ekstern partner eller leverandør som har tilgang eller leverer komponenter med tilgang til systemer og data.

Jo lenger og mer kompleks leveransekjeden er, desto vanskeligere er det å få oversikt over trusler og sårbarheter, og desto vanskeligere er det å håndtere

Angrepsvektor: Skadelige eksterne enheter

Skadelige eksterne enheter kan f.eks. kobles til USB-

kontakten og brukes i angrep.

- Enheten kan f.eks. inneholde skadevare som brukeren kanskje installerer av nysgjerrighet.

- En USB-minnepinne konfigureres som en HID-enhet (Human Interface Device), som lurer computeren til å tro at den er et tastatur og sender en strøm av tastetrykk som utgjør skadelige kommandoer.

- Et drop-angrep er når angriperen legger igjen

skadelige USB-minnepinner f.eks. på kafeer, og venter på at noen finner dem og plugger dem inn i en computer.

Angrepsvektor: Uvitende innstallering av skadevare

Lure bruker til å installere skadelige programmer gjennom nettsteder eller andre lagringsmedier kan brukes som del av angrep

Skadevare: Datavirus

HVA

En datavirus infiserer andre programmer ved at skadelig kode legges til og flettes inn i et annet program. Viruset utføres bare når det infiserte programmet kjøres.

PROBLEMER

At et virus er flettet inn i et annet program gjør det spesielt vanskelig å fjerne, og selv de beste antivirusprogrammene sliter med å gjøre dette riktig

MENGDE

Rene datavirus er uvanlige i dag, og utgjør mindre enn 10 % av all skadevare.

OBS

Vær oppmerksom på at begrepet «virus» ofte brukes som et generelt navn på alle typer skadevare, noe som kan være forvirrende.

Skadevare: Trojaner

HVA

Trojanere maskerer seg som legitime programmer som faktisk (eller tilsynelatende) har nyttige funksjoner, men som samtidig har skjulte skadelige funksjoner.

FAREN

-Brukere tror programmet er nyttig og velger selv å installere det (kan faktisk også være nyttig men ha skjult skade)

-Veldig populært blant hackere

Skadevare: Løsepengevirus

HVA

Løsepengevirus er en type skadevare som i første trinn krypterer alle, eller et utvalg, kritiske data på offerets computer, slik at data og applikasjoner blir utilgjengelige.

Så foretar angriperen utpressing og krever løspenger for å utlevere dekrypteringsnøkkelen eller ikke offentliggjøre dataen.

TILTAK

-sikkerhetskopier

-gjenopprettelsesrutiner

Skadevare: Dataorm

HVA

Dataormer sprer seg selv til andre computere innen et datanett eller over hele internett på en automatisk måte, som regel uten brukerinteraksjon.

HVORDAN

Dataormen kobler seg til andre vertsnoder og utnytter sårbarheter i programmer som er eksponert til internett

Sprer seg uten brukerdeltakelse, det kan gjøre den verre enn virus og trojaner

Skadevare: Spionvare

HVA

Spionvare og reklamevare er programmer som spionerer på brukeren eller viser reklame til brukeren.

Keylogger er en type spionvare som logger tastetrykk, slik at angriperen kan stjele passord og annen sensitiv informasjon.

Blir ofte installert gjennom en form for sosial manipulering kombinert med en av angrepsvektorenee, og de starter som regel hver gang systemet starter

Skadevare: Rootkit

HVA

programvare som gjør at angriperen får uautoriserte root/admin tilgangsrettigheter, og dermed full kontroll over systemet.

HVORDAN

-spredning skjer ved sosial manipulering kombinert med angrepsvektor

-kan skjule annen skadevare, en exploit er ofte en rootkit

Skadevare: Exploit

HVA

lite program, en streng med data, en fil eller en sekvens med kommandoer som utnytter en eller flere feil eller sårbarheter i en programvare, maskinvare eller annet datautstyr for å trigge korrupt eller unormal oppførsel.

HENSIKT

-trigger en buffer overflow

-kontroll over et system, laste ned bakdører, få uautorisert tilgang eller å utføre et tjenestenektangrep.

Skadevare: Bott-programvare

HVA

En computer med bott-programvare kalles en bott (eng.: bot), fra «robot», altså noe som går automatisk.

HENSIKT

-Brukes til gode formål (som søkemotorer etc)

-Men kan også brukes som skadevare ved at den er selvreplikerende, og er i stand til å motta kommandoer fra en sentralisert eller distribuert bott-gjeter. Angripere infiserer computere i stort antall for å lage et bottnett som kan utføre forskjellige typer angrep.

Skadevare: Bakdør

HVA

skjult metode for å omgå normal autentisering og tilgangskontroll i et system.

kan være en skjult del av et program, et eget program, kode i fastvaren til maskinvare.

HENSIKT

-Har legitime bruksområder, gi produsent av system og programvare en måte å foreta vedlikehold

-Som skadevare: Gi angiper en uautorisert tilgang til systemer.

Skadevare: Skadelig JavaScript

HVA

Alle nettsider innholder JavaScript som automatisk lastes ned og kjører i nettleseren når en bruker besøker nettsiden.

Dette brukes helt legitimt, men kan også brukes som skadevare ved at en angriper injiserer skadevare i javascripten som en bruker da laster ned

Skadevare: Macro-virus

HVA

Angripere gjemme skadelige Office-makroer i Office-filer

HVORDAN

-Sendes for eksempel som vedlegg til phishing-e-post

- Navn som er ment å lokke eller skremme folk til å åpne dem

Skadevare: Logisk bombe

HVA

Kode innebygd i et legitimt program, eller et program som går i bakgrunnen

Den skadelige funksjonaliteten avktiveres når bestemte betingelser oppfylles. For eksempel bestemt bruker, dato, fil.

Hvordan styrke systemsikkerhet?

-Fjern feil og sårbarheter i operativsystemet (nye versjoner og sikkerhetoppdateringer)

-Legg til sikkerhetsfunksjoner i OS og mikroprosessoren (Privilegienivåer, NX, ASLR)

-Monitorering av systemsikkerhet

(antivirusverktøy, brannmur, inntrengingsdeteksjon)

-Virtualiseringsteknologi (Beskytte prosesser ved å separere virtuelle maskiner)

-Tiltrodd beregning

(Sikker oppstart med UEFI, Sikker maskinvare på platformen)

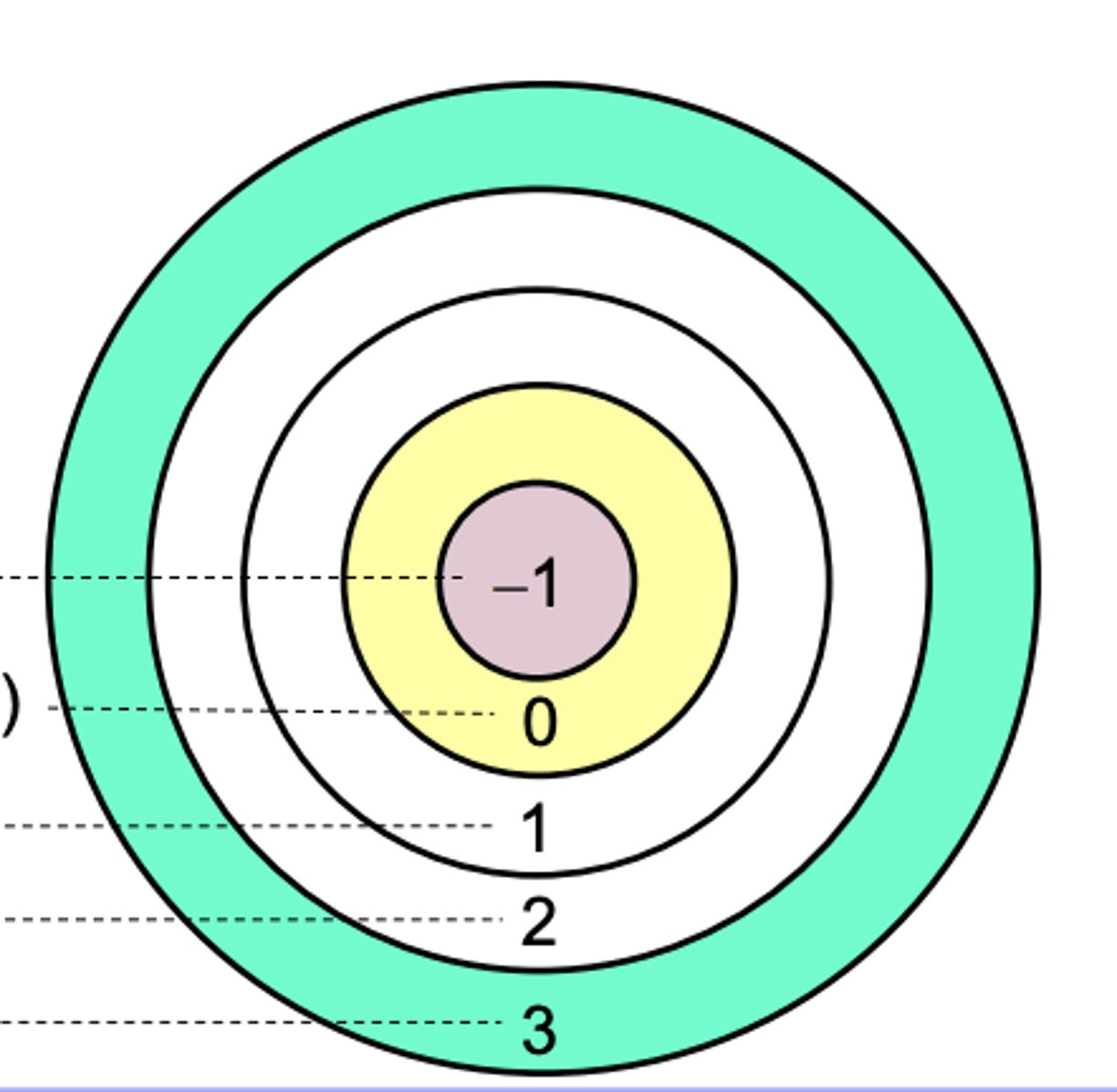

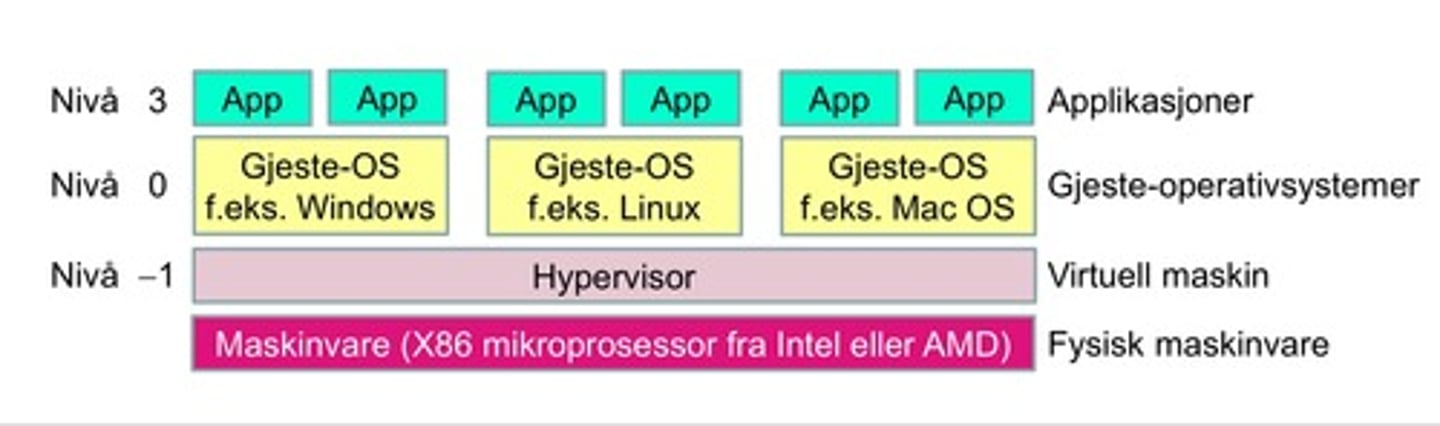

OS privilegienivåer

Hierarkisk privilegienivå.

Fungerer ved at en prosess bare kan få tilgang til og endre data og programvare på samme eller lavere privilegienivå som seg selv.

HISTORISK

- Ble introdusert X86 CPU arkitekturen til Intel (og

AMD) i1985 (Intel 80386), med 4 nivåer (Nivå 0-3)

-2006: Nivå -1 introdusert som det nyeste høye nivået.

-Nå brukes ikke nivå 1 og 2 lenger fordi, fordi å implementere OS med mange sikkerhetsnivåer viste seg å være en blindgate

Buffer overflow og virtuelt minne

-Klassisk sårbarhet

HVA

Går i prinsippet utpå at minnet overskrives og blir korrupt som får angriper til å kjøre egen kode, dette vil kjøre på samme privilegienivå som det originale programmet.

HVORDAN

-Hver funksjon har en egen ramme på stacken

-Eget rammeregister som inneholder adressen til hvor rammen begynner

-Returadresse til neste instruksjon

I sårbarheten fylles bufferet med mer enn allokert minne, det gjør at returadressen overskrides. Målet med dette er å få den til å peke på en plass i minnet hvor angrepskoden ligger.

MOTTILTAK

-No Execute(NX): OS tillater ikke å kjøre kode på stacken

• Stackcanaries: tilfeldig verdi lagret annet sted som sjekker om data har blitt skrevet over

• ASLR (AddressSpace Layout Randomization): angriper må vite hvor i minnet angrepskoden som skal kjøre ligger. ASLR gjør det vanskeligere å finne denne adressen

• Bruk av (sikrere) programmeringsspråk og statisk analyse

• Skriv bedre kode (innebygd sikkerhet / DevSecOps)

Buffer owerflow: virtuelt minne

OPPBYGGELSE

Stack

ledig minne

felles bibloteker

ledig minne

heap

data segment

kode segment

HVORDAN FUNKER DET

-Virtuelle minneadresser oversettes av OS til fysisk minneadresser før de leses og skrives i system minnet

-Selvom prosessene har samme virtuelle adresseområde, har de fysisk seperate adresseområder

-Dette gjør at en prosess ikke har tilgang til fysiske adresser for andre prosesser enn seg selv

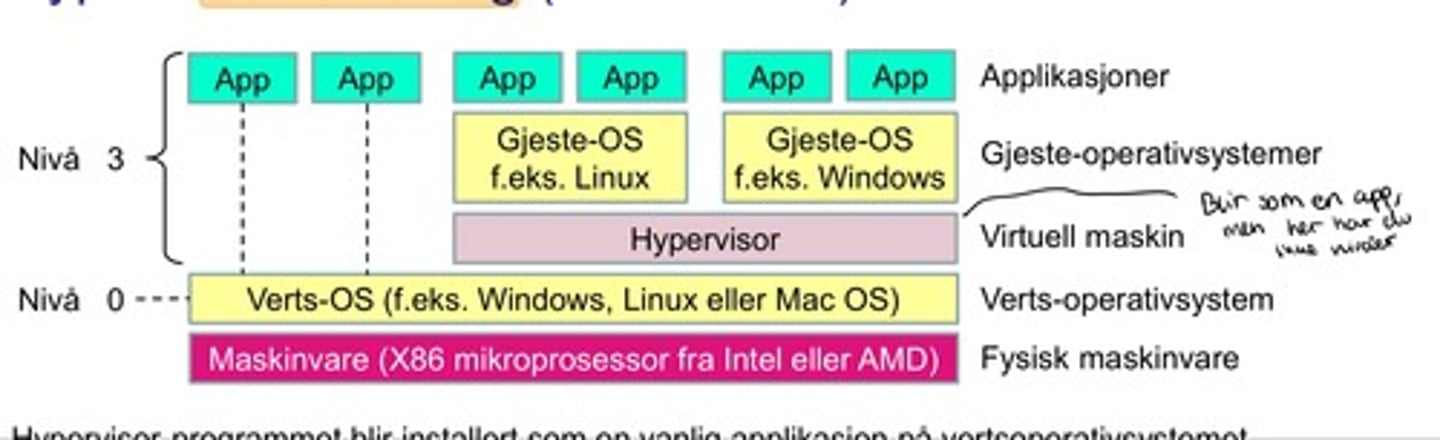

Virtualiseringsarkitektur: Type1

Mest direkte og effektive måten å kjøre en virtuell maskin på.

Type1 gir en logisk stuktur på privilegienivåene ved at hypervisoren (den virtuelle maskinen) er mer priviligert enn gjeste-oprativsystemet som den styrer

Gjeste-opreativsystemene kjører med privilegienivå 0 som de er designet for

Virtualiseringsarkitektur: Type2

Hypervisor programmet blir installert som en vanlig applikasjon på vertsOS-et.

Nivå -1 brukes ikke: hypervisoer og gjeste-OS kjører som vanlig applikasjoner på nivå 3.

Privligerte funksjoner må kalles gjennom vertsOS som forårsaker ekstra forsinkelse som gjør den ineffektiv.

Bruk av virtualisering

Skyleverandører driver store serverparker

-hver kunde får sin egen VM

-mange kunder deler den samme maskinvaren

-lett å migrere VM mellom servere for å øke/redusere kapasiteten

Testing og programvareanalyse

- Potensielt skadelige eksperimenter kan trygt utføres i isolerte omgivelser

- Ta et snapshot av den nåværende tilstanden til operativsystemet

- Systemet kan til enhver tid settes tilbake til snapshot-tilstanden

- Analyse av skadevare

Tiltrodd beregning

Tiltrodd beregning (trustedcomputing) betyr at aspekter ved sikkerheten i et system er forankret i maskinvare på en eller annen måte

Maskinvare anses som mer robust mot sikkerhetstrusler enn programvare.

Eksempler:

- Sikker oppstart (secureboot) med UEFI.

- TPM (Trusted Platform Module)

- TEE (TrustedExecutionEnvironment)

Manipuleringsbestandig fysisk innkapsling er vanskelig å trenge gjennom for en angriper. En innkapsling er manipuleringssikker hvis den i tillegg kan detektere forsøk på fysisk

manipulering, og eventuelt automatisk slette sensitiv informasjon som kryptonøkler. Et eksempel er IBM 4765 Secure Coprocessor

TPM

Trusted Platform Module

cryptoprosessor bygget inn i mange ulike systemer, TPM støtter tre spesifikke sikkerhetsfunksjoner:

1) sikker oppstart (secureboot),

2) attestering av sikker tilstand til tredjeparter (remote attestation),

3) disk-kryptering (sealed storage).

Sikker oppstart med TPM er forskjellig fra sikker oppstart med UEFI.

TEE

data og beregninger til en prosess beskyttes med maskinvareteknologi i mikroprosessoren, ikke bare av sikkerhetsfunksjoner i operativsystemet. Intel SGX er et eksempel på slik teknologi.

Sikker oppstart med UEFI

UEFI: Unified Extensible Firmware Interface

HVORDAN

1. CPU kjører initiell

UEFI-kode fra firmware

2. CPU verifiserer DigSigav UEFI-drivere på disk, hvis det er feil signatur avbrytes oppstarten

3.CPU laster UEFI-drivere fra disk til minnet

4. CPU kjører UEFI-drivere som laster OS

5. CPU starter OS som overtar systemstyring

BRUK

-UEFI erstatter BIOS i moderne datamaskiner

-Styrer oppstartsekvensen

Sidekanaler og skjulte kanaler

En sidekanal er en utilsiktet kanal som avgir informasjon som skyldes den fysiske implementering av et system.

Eksempel:

tidsforbruk for instruksjon i CPU kan si noe om verdi (f.eks. av

enkelte bits i krypteringsnøkkel), strømforbruk, lyd, stråling

Sjult kanal er en mekanisme som ikke er designet for kommunikasjon, men som misbrukes (med vilje) for å overføre informasjon (på en måte som bryter med sikkerhetspolicy)

Kryptologi

Kryptologi er en samle betegnelse for krytografi og kryptanalyse.

Kryptografi er vitenskapen om hemmelig skrift med det formål å

skjule betydningen av en melding.

Kryptanalyse er vitenskapen om å knekke kryptografi.

Krytografi og sikkerhetsmålene

Konfidensialitet:

• Gjør data uleselige for enheter som ikke har de riktige kryptografiske nøklene, selv om de har dataene.

Dataintegritet:

• Enheter med riktige kryptografiske nøkler kan bekrefte at data er korrekt og ikke er

blitt endret av uautoriserte.

Autentisering:

• Entiteter som kommuniserer kan få visshet om at identiteten til den andre brukeren/entiteten eller avsenderen av en melding er det den påstår å være.

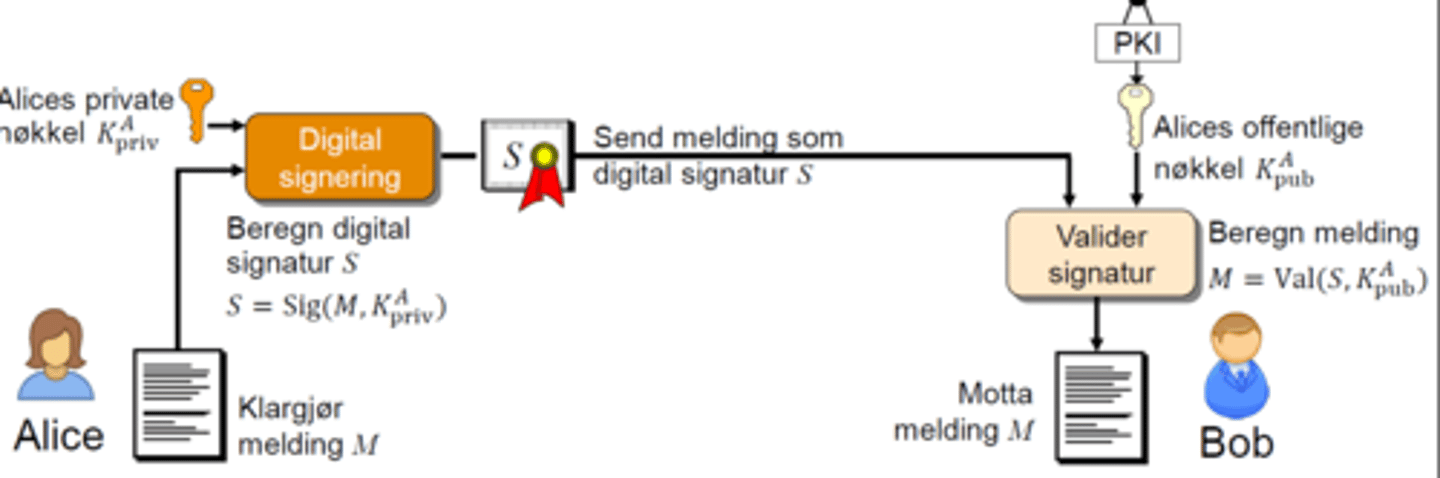

Digital Signatur og PKI (Public-Key Infrastructure):

• Sterkt bevis på dataautentisitet som kan verifiseres av tredjeparter.

• Skalerbar (til hele Internett) sikker distribusjon av kryptografiske nøkler.

Krytografiske funksjoner

KRYPTERINGS ALGORITMER

Symmetrisk chiffer

Samme hemmelig nøkkel brukes for både kryptering og dekryptering

Asymmetrisk algoritmer

Bruker nøkkelpar med offentlig nøkkel og privat nøkkel

- Kryptering =

kryptering = offentlig nøkkel

dekryptering = privat nøkkel

-Digital signatur

signering = privat nøkkel

validering = offentlig nøkkel

HASHFUNKSJONER

Chiffer

kryptografisk algoritme som entydig oversetter en beskjed (klarteksten) til kryptert form (chifferteksten) ved hjelp av en krypteringsnøkkel, samt en tilsvarende algoritme som går motsatt vei. Den første prosessen kalles kryptering, den andre dekryptering.

Kryptering

klartekst M transformeres med krypteringsfunksjon E til chiffertekst C styrt av krypteringsnøkkel k.

C = E(M, k).

Dekryptering

chiffertekst C transformeres med dekrypteringsfunksjon D

til klartekst M styrt av krypteringsnøkkel k.

M = D(C, k).

Chiffer styrke

Hva bestemmer hvor sterkt et chiffer er?

Nøkkelstørrelsen

-Nødvendig tid for fullstendig søk blant alle nøkler avhenger av størrelse.

- Typisk størrelse for symmetrisk blokkchiffer er 256 bits.

- Angriper må gjennomsnittlig prøve 2^(256)/2 forskjellige nøkler for å finne den

riktige, noe som ville ta millioner av år og som derfor ikke er praktisk.

- Hvis det fins N ulike nøkler vil nøkkelstørrelse være: log2(N).

Algoritmens styrke.

-Å finne nøkkelen ved kryptanalyse kan utnytte statistiske ujevnheter i

chifferteksten.

- For å forhindre kryptanalyse bør bitmønstrene / tegnene i chifferteksten ha

en uniform/jevn fordeling, det vil si at alle bitmønstre / tegn skal være like sannsynlige.

Statistisk kryptanalyse

Dersom det finnes statistiske ujevnheter i chifferteksten, slik som for eksempel i Cæsar chifferet, kan man gjøre en kryptanalyse for å lettere knekke chifferet.

Shannon's SP-nettverk

Claude Shannon - Informasjonsteoriens far

SP_NETTVERK

Visker ut statistiske ujevnheter

-Repeter substitusjon og permutasjon et

tilstrekkelig antall ganger, typisk 10-20 runder.

Substitusjon

- Klartektsblokk deles opp i sub-blokker

- Substitusjon av bits i hver sub-blokk f.eks.

0001 substitueres med 0110

- Gir «confusion» dvs. skjuler sammenheng

mellom klartekstblokk og chiffertekstblokk.

Permutasjon

- Sub-blokker flyttes rundt omkring i blokken.

- Gir "diffusion", dvs. at endring av en enkelt

klartekstbit (eller nøkkelbit) forårsaker endring av mange chiffertekstbits.

Nøkkelen inngår i S eller P eller i separat funksjon

AES

Advanced Encryption Standard

DES (Data Encryption Standard) fra 1977 hadde en 56-bits nøkkel

og en 64-bits blokk. På midten av 1990-tallet kunne DES bli knekket med fullstendig nøkkelsøk.

I 1997 kunngjorde NIST en åpen konkurranse om å designe et nytt blokkchiffer for å erstatte DES.

Det beste forslaget kalt "Rijndael" (designet av Vincent Rijmen og

Joan Daemen fra Belgia) ble ansett som best, og nominert til å bli AES (Advanced Encryption Standard) i 2001.

AES har nøkkelstørrelser på 128, 192 eller 256 bit og

blokkstørrelse på 128 bit.

Blokkchiffer og strømchiffer

BLOKKCHIFFER

Blokk med klartekst, n bits +

Nøkkel for å kryptere

= Blokk med chiffertekst, n bits

-Blokkchiffer krypterer en blokk på 128 bits, som er 16 bokstaver.

-Ulike moduser for mer, CTR, CBC, OFB, CFB, ECB

STRØMCHIFFER

Strøm av klartekst + Nøkkelstrøm fra en nøkkelstrøm generator = strøm av chiffertekst

Electronic Code Book, ECB

Blokkchiffer som ikke er sikkert

Enkleste krypteringsmodus

• Klarteksten deles opp i blokker M1, M2, ..., Mn

• Hver blokk krypteres separat.

- Notasjon kryptering:

C1 = E(M1, K)

- Notasjon dekryptering: M1 = D(C1, K)

- Like klartekstblokker gir like chiffertekstblokker, dette er problemet fordi angiper kan se at to klartekster er like fordi chifferteksten er lik

Counter Mode, CTR

Klarteksten deles opp i blokker M1, M2, ..., Mn

• En inkrementerende tellerverdi T krypteres

• Hver krypterte telleverdi adderes til klartekstblokken med binær XOR

- Like klartekstblokker gir forskjellige chiffertekstblokker, dette gir sikkerhet !

Kryptering: C1 = E(T1, K) XOR M1

Dekryptering: M1 = E(T1, K) XOR C1 = E(T1, K) XOR E(T1, K) XOR M1

- Krypteringsfunksjonen E benyttes til både kryptering og dekryptering

XOR

0+0 = 0

1+1 = 0

0 + 1 = 1

1 + 0 = 1

Hashfunksjoner

Hashfunksjon er en funksjon som kan bli brukt til å forvandle data fra en tilfeldig størrelse til en fastsatt størrelse. Verdiene som returneres av denne funksjonen kalles hashverdier.

Krav til hashfunksjoner

Krav til en hashfunksjon Hash:

1. Lett å beregne: Gitt inputdata x, det skal være lett å beregne Hash(x).

2.Komprimering: Komprimerer vilkårlig stor x til en hash-verdi Hash(x) med fast størrelse n (typisk 256 bits eller 512 bits).

3.Enveis: Gitt hash-verdi y, det skal være praktisk umulig å finne

inputdata x slik at Hash(x) = y.

4. Kollisjonsresistens (svak): Gitt inputdata x og tilhørende hash-verdi

Hash(x), det skal være praktisk umulig å finne et annet datasett x' slik at Hash(x) = Hash(x') (svak kollisjonsresistens).

5. Kollisjonsresistens (sterk): Det skal være praktisk umulig å finne to

ulike datasett x og x' slik at Hash(x) = Hash(x') (sterk

kollisjonsresistens).

Kjente hashfunksjoner

SHA - Secure Hash Algorithm

SHA-1 (ikke lenger sikker, lett å finne kollisjoner), SHA-2 og SHA-3 (lite brukt fordi SHA-2 fortsatt er relevant)

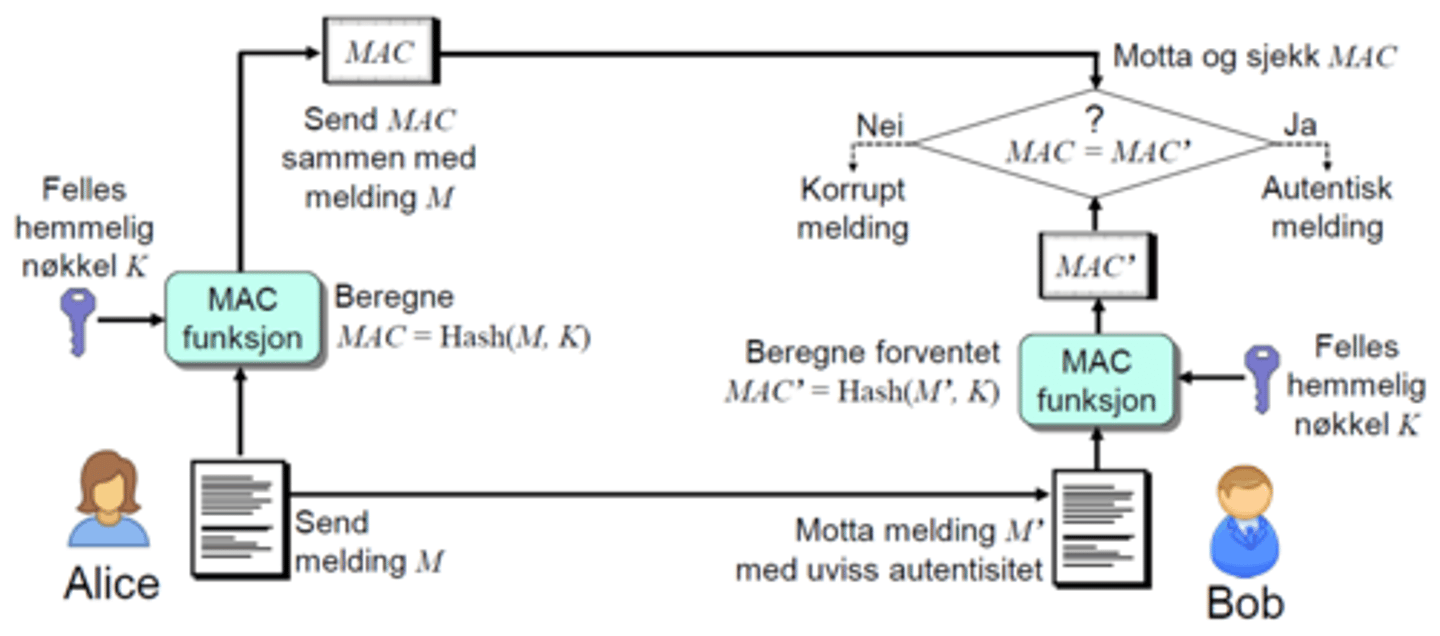

Meldingsautentiseringskode - MAC

MOTIVASJON

En melding M med en enkel hash-verdi Hash(M) kan lett endres av angriper.

• For å hindre angrep er det nødvendig å bruke en autentisert hash-verdi.

HVA

MAC (meldingsautentiseringskode) inkluderer en hemmelig nøkkel k for beregning av hashfunksjon, som gir en autentisert hash-verdi MAC=Hash(M, k) .

For å validere og autentisere en melding må mottakeren ha den samme hemmelige nøkkel k som ble brukt av avsender til å beregne MAC.

HVORFOR

• En tredjepart som ikke kjenner nøkkelen kan ikke validere MACverdien

Asymmetrisk kryptering

Grunleggende prinsipp

Mottaker har en offentlig og en privat nøkkel, når avsender skal sende melding til mottaker krypteres meldingen med den offentlig nøkkelen. Og bare mottaker har sin private nøkkel som kan brukes for å dekryptere.

Dette krever tung beregning og brukes ikke til direkte kryptering. I praksis brukes hybrid kryptering som kombinerer asymmetrisk og symmetrisk

Hybrid kryptering

HVA

Kombinasjon av symmetriske og asymmetriske chiffer

HVORDAN

Asymmetriske chifferet:

distribuere en hemmelig symmetrisk

nøkkel.

Hemmelige symmetriske nøkkel og symmetriske chiffer:

kryptere dataset og meldinger.

HVORFOR

Symmetriske chiffer er mye raskere enn asymmetriske chiffer (fordi

symmetriske chiffere har enkel matematisk beregning)

Asymmetriske chiffer forenkler nøkkeldistribusjonen og er mer sikkert

Diffie-Hellman nøkkelutveksling

HVA

metode for å sikkert bytte kryptografiske nøkler over en offentlig kanal

HVORDAN

1. Alice og Bob har hver sin private delnøkkel (a og b), og en felles g og p verdi de er enige om

2. Alice og Bob beregner sine egne offentlige nøkler ved A = g^a [mod p] og B = g^b [mod p]

3. Alice sender offentlig nøkkel til Bob, og Bob sender offentlig nøkkel til Alice

4. Bergener felles offentlig nøkkel ved at Alice regner c = B^a [mod p] og Bob regner c = A^b [mod p]

PROBLEM

- Gir ingen autentisering

- Alice og Bob kan ikke vite hvem de kommuniserer med

- Mann-i-midten angrep mulig

LØSNING:

-Kombinering med digital signatur

Diffie-Hellman nøkkelutveksling analogi

-A og B har en felles offentlig start farge.

-Hver person har sin egen farge som er hemmlig, så mikser de sin farge med den offentlig og sender til hverandre.

-Så mikser begge personer sin private farge med den tilsendte, og da får de den samme fargen.

For en tredjepart vil bare den offentlige fargen og de første miksene være tilgjengelig, men den siste hemmlige fargen vil være vanskelig å finne

Digital signatur

GRUNNLEGGENDE

Digital signatur (kombinasjon av meldingen M og avsenders private nøkkel)

Mottaker validerer signaturen med den offentlige nøkkelen. Og beregner meldingen med den.

Krever tung beregning så er ikke sånn i praksis.