CyberSecurity Hogent 2024 - 2025

1/228

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No study sessions yet.

229 Terms

Wat zijn de drie mogelijke staten van data?

Data in rust/opslag 2. Data tijdens het verzenden (in RAM-geheugen) 3. Data tijdens het verwerken (in RAM-geheugen)

Wat zijn de drie principes van de CIA-driehoek?

Confidentiality (vertrouwelijkheid) 2. Integrity (integriteit) 3. Availability (beschikbaarheid)

Wat betekent Confidentiality (vertrouwelijkheid) in de CIA-driehoek?

Het voorkomt de bekendmaking van informatie aan onbevoegde personen, bronnen en processen, zoals chatgesprekken, bedrijfsgeheimen, en medische informatie.

Hoe kan vertrouwelijkheid worden verkregen?

Vertrouwelijkheid kan worden verkregen door encryptie.

Wat betekent Integrity (integriteit) in de CIA-driehoek?

Het verwijst naar de nauwkeurigheid, consistentie en betrouwbaarheid van data zolang die data bestaat, zoals bij financiële transacties en contracten.

Wat is integriteitscontrole en hoe wordt het uitgevoerd?

Integriteitscontrole is een manier om te verifiëren of gegevens nog correct zijn (niet corrupt of beschadigd), vaak uitgevoerd met behulp van een hashfunctie.

Wat betekent Availability (beschikbaarheid) in de CIA-driehoek?

Informatiesystemen moeten op elk moment beschikbaar zijn, zoals bij 112-noodcentrales, Chamilo tijdens online examens, en e-mailservers.

Noem enkele maatregelen om beschikbaarheid te waarborgen.

Redundantie - Backups - Verhoogde weerstand - Onderhoud

Wat is de Cybersecurity Kubus?

De Cybersecurity Kubus is een model waarbij cybersecurityspecialisten data in al zijn staten beschermen voor elk aspect van de CIA-driehoek via beveiligingsmaatregelen op het vlak van technologie, beleid en personeel.

Waarom is verlies van integriteit schadelijk?

Verlies van integriteit kan enorme schade toebrengen aan personen en organisaties, en kan databronnen onbruikbaar of onbetrouwbaar maken.

Wat is een voorbeeld van een situatie waar beschikbaarheid cruciaal is?

Een voorbeeld is de 112-noodcentrale, waar toegang tot het systeem levensreddend kan zijn.

Welke rol speelt personeel in het waarborgen van vertrouwelijkheid?

Organisaties moeten hun personeel opleiden om goed om te gaan met gevoelige informatie, zodat ze zichzelf en hun organisaties kunnen beschermen tegen aanvallen.

Wat zijn enkele voorbeelden van nationale en internationale cyberwetten?

In België: wetgeving rond 'ethisch hacken'; In Europa: NIS en NIS2 directives; In VS: NIST framework; Wereldwijd: ISO/IEC cybersecurity model.

Wat is het NIST Framework?

Een raamwerk ontwikkeld in de VS om organisaties te helpen bij het verbeteren van hun cybersecurity. Het NIST Cybersecurity Framework biedt richtlijnen voor het identificeren, beschermen, detecteren, reageren en herstellen van cyberdreigingen.

Wat is het ISO/IEC cybersecurity model?

Een internationaal model dat controle doelstellingen biedt in de vorm van checklists, bruikbaar voor elk type organisatie.

Wat is het ISO 27000 model?

Een model dat organisaties helpt bij het bepalen van controle doelstellingen voor informatiebeveiliging.

Wat zijn de drie soorten hackers?

White hat hackers 2. Gray hat hackers 3. Black hat hackers.

Wat doen white hat hackers?

Ze breken in op netwerken of computersystemen om zwakke punten te ontdekken en de beveiliging te verbeteren.

Wat doen gray hat hackers?

Ze bevinden zich tussen white en black hat hackers en kunnen kwetsbaarheden melden als dit past bij hun agenda.

Wat doen black hat hackers?

Ze zijn onethische criminelen die systemen aanvallen voor persoonlijk gewin of kwaadaardige redenen.

Wie zijn cybercriminelen?

Black hat hackers die zelfstandig werken of voor grote cybercrime-organisaties, verantwoordelijk voor het stelen van miljarden dollars.

Wat zijn state sponsored hackers?

Hackers die door een staat worden betaald om andere landen of overheden te hacken.

Wat zijn de verdedigers tegen hackers?

Vulnerability databases

early warning systems

Share cyberthreat intelligence

ISM normen

Wat zijn vulnerability databases?

Publiek beschikbare databases van bekende kwetsbaarheden in systemen.

Wat zijn early warning systems?

Systemen die vroegtijdig waarschuwen voor cyberdreigingen.

Wat is het doel van het delen van cyberthreat intelligence?

Het verbeteren van cybersecurity door samenwerking tussen de publieke en private sector.

Wat zijn ISM-normen?

Standaarden zoals ISO 27000 die een kader bieden voor het implementeren van beveiligingsmaatregelen.

Wat is CTF (Capture The Flag)?

Een oefening waarbij deelnemers proberen een 'vlag' te verkrijgen door te hacken, om zo hun vaardigheden te testen.

Wat zijn enkele organisaties tegen computermisdaad in België?

Federal Computer Crime Unit (FCCU), Centre for Cyber Security Belgium.

Wat zijn enkele wereldwijde organisaties tegen computermisdaad?

Europol, ENISA, Interpol.

Wat is het verschil tussen security en privacy?

Security gaat over hoe goed iets beveiligd is, terwijl privacy gaat over het recht op toegang tot bestanden.

Wat is een voorbeeld van een eeuwig strijdtoneel in cybersecurity?

De politie strijdt tegen criminaliteit zoals terrorisme en fraude, terwijl burgers recht hebben op privacy en briefgeheim.

Wat is GDPR?

De Algemene Verordening Gegevensbescherming (AVG), een Europese wet voor de bescherming van privacy, ingevoerd in 2018.

Welke rechten biedt GDPR?

Recht op inzage, correctie, vergeten worden, overdracht van gegevens en beveiliging.

Wat zijn interne aanvallen?

Aanvallen afkomstig van een interne gebruiker, zoals een medewerker of contractpartner. Ze kunnen per ongeluk of opzettelijker zijn en veroorzaken vaak grotere schade dan externe aanvallen omdat interne gebruikers directe toegang hebben tot systemen en gevoelige informatie

Wat zijn externe aanvallen?

Aanvallen van buitenaf, uitgevoerd door amateurs of ervaren aanvallers, die misbruik maken van kwetsbaarheden in netwerkapparaten of social engineering gebruiken om toegang te krijgen.

Wat is BYOD (Bring Your Own Device)?

Een trend waarbij werknemers hun eigen mobiele apparaten, zoals smartphones en tablets, gebruiken op de werkvloer. Dit kan een bedreiging vormen omdat het moeilijk is om deze apparaten centraal te beheren en te updaten.

Wat is het Internet of Things (IoT)?

Een verzameling technologieën die het mogelijk maakt om verschillende apparaten, zoals lichten, sloten en entertainmentapparaten, met het internet te verbinden. Dit vergroot het aantal apparaten en netwerken dat moet worden beschermd.

Wat is Big Data?

Grote en complexe datasets die traditionele dataverwerking ontoereikend maken. Het wordt gekenmerkt door de 3 V's: Volume (hoeveelheid), Variety (verscheidenheid) en Velocity (snelheid).

Wat is het cascade-effect bij federatief identiteitsbeheer?

Als je toegang hebt tot een federatief account (bijv. Google), heb je ook toegang tot alle toepassingen die dat inlogsysteem gebruiken, zoals Notion.

Wat is een computervirus?

Een kwaadaardig stukje code dat zich vasthecht aan een uitvoerbaar bestand en actie van de gebruiker nodig heeft om te activeren.

Wat is een worm?

Een kwaadaardig programma dat zichzelf repliceert door gebruik te maken van netwerkkwetsbaarheden en geen interactie van de gebruiker nodig heeft.

Wat is een Trojan Horse?

Malware die verborgen zit in gewenste bestanden, zoals foto's of games, en schade veroorzaakt wanneer de gebruiker deze opent.

Wat is een logic bomb?

Een kwaadaardig programma dat wordt geactiveerd door een specifieke trigger, zoals een datum of actie.

Wat is ransomware?

Malware die een computersysteem of data blokkeert of versleutelt totdat het slachtoffer een losgeld betaalt.

Wat is een backdoor?

Een methode om toegang te krijgen tot een systeem zonder authenticatie, vaak gecreëerd door een rootkit.

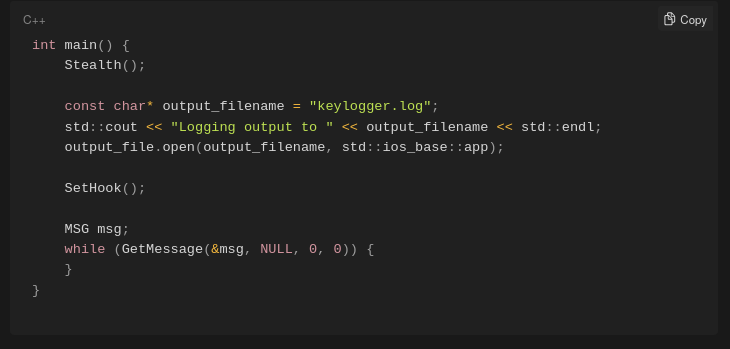

Wat is keylogging?

Een programma dat toetsaanslagen registreert en gevoelige informatie, zoals wachtwoorden, vastlegt.

Wat is social engineering?

Een methode waarbij het vertrouwen van het slachtoffer wordt gewonnen om gevoelige informatie te verkrijgen, zonder technologische hoogstandjes.

Wat is phishing?

Een vorm van fraude waarbij aanvallers proberen logingegevens of creditcardinformatie te verkrijgen via misleidende e-mails of websites.

Wat is pretexting?

Een techniek waarbij het slachtoffer wordt opgebeld en gevraagd om gevoelige informatie vrij te geven om identificatie mogelijk te maken. Er wordt bvb. een credit card nummer gevraagd aan het slachtoffer.

Wat is vishing?

voice phishing is een vorm van criminele telefoonfraude, waarbij gebruik wordt gemaakt van social engineering via de telefoon om toegang te krijgen tot persoonlijke en financiële informatie met het oog op een financiële beloning.

Wat is quishing?

QR-phishing, waarbij slachtoffers worden gelokt naar kwaadaardige websites via QR-codes.

Wat is cat phishing?

Het creëren van een valse identiteit om het vertrouwen van een slachtoffer te winnen, vaak op datingplatforms.

Wat is spear phishing?

Phishing gericht op een specifieke persoon, doelgroep of organisatie.

Wat is whaling?

Een vorm van spear phishing gericht op zeer belangrijke personen, zoals CEO's.

Wat is pharming?

Een aanval waarbij gebruikers zonder hun medeweten worden omgeleid naar kwaadaardige websites, vaak via een man-in-the-middle-aanval.

Wat is typosquatting?

Het misbruiken van veelvoorkomende typefouten in URLs om gebruikers naar valse websites te leiden.

Wat is shoulder surfing?

Het aflezen van gevoelige informatie, zoals pincodes, door over de schouder mee te kijken.

Wat is dumpster diving?

Het zoeken naar gevoelige informatie in afval.

Wat is impersonation?

Zich voordoen als iemand anders om toegang te krijgen tot systemen of informatie.

Wat is piggybacking/tailgating?

Het meeglippen met iemand die toegang heeft tot een beveiligde locatie.

Wat is SEO poisoning?

Het misbruiken van zoekmachineoptimalisatie (SEO) om kwaadaardige websites hoog in zoekresultaten te laten verschijnen.

Wat is browser hijacking?

Het wijzigen van browserinstellingen om gebruikers naar kwaadaardige websites te leiden.

Wat is spam?

Ongewenste e-mails, vaak met advertenties of kwaadaardige links.

Wat is een hoax?

Een leugen of valse informatie die wordt verspreid om mensen te misleiden.

Wat is spyware?

Software die informatie over een gebruiker verzamelt en doorstuurt naar een externe partij.

Wat is adware?

Software die ongewenste advertenties weergeeft, vaak in de vorm van pop-ups.

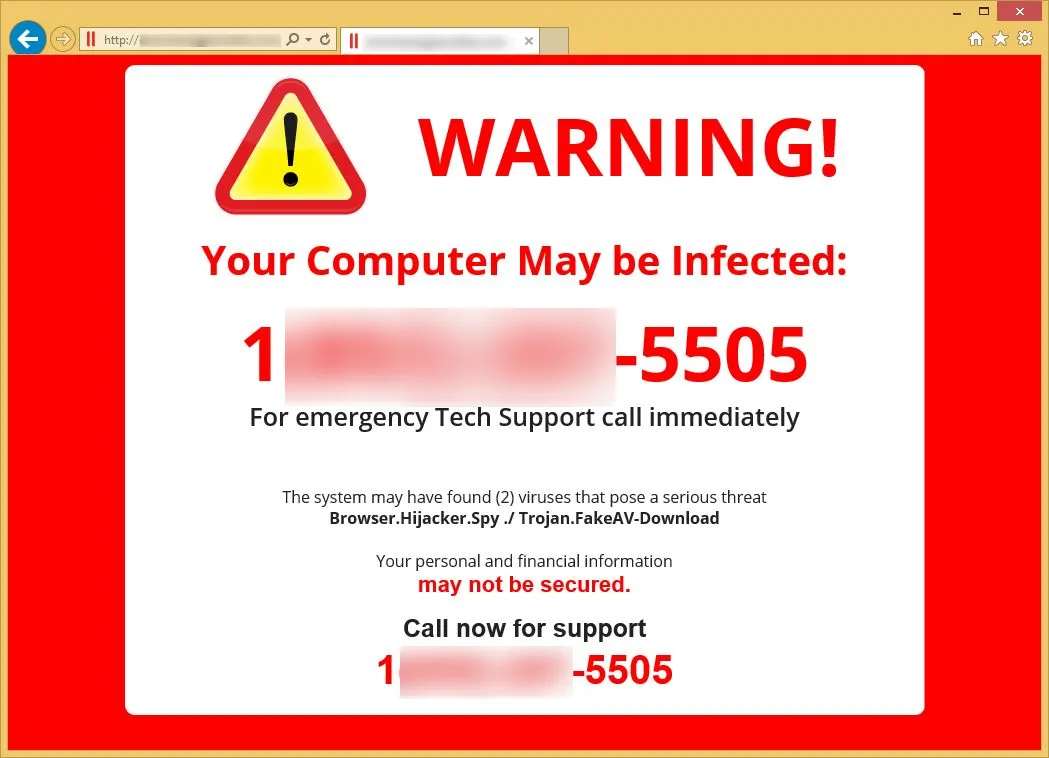

Wat is scareware?

Software die gebruikers bang maakt om hen te overtuigen actie te ondernemen, zoals het kopen van software. voorbeeld: zich voordoen als een dialoogvenster van het besturingsysteem

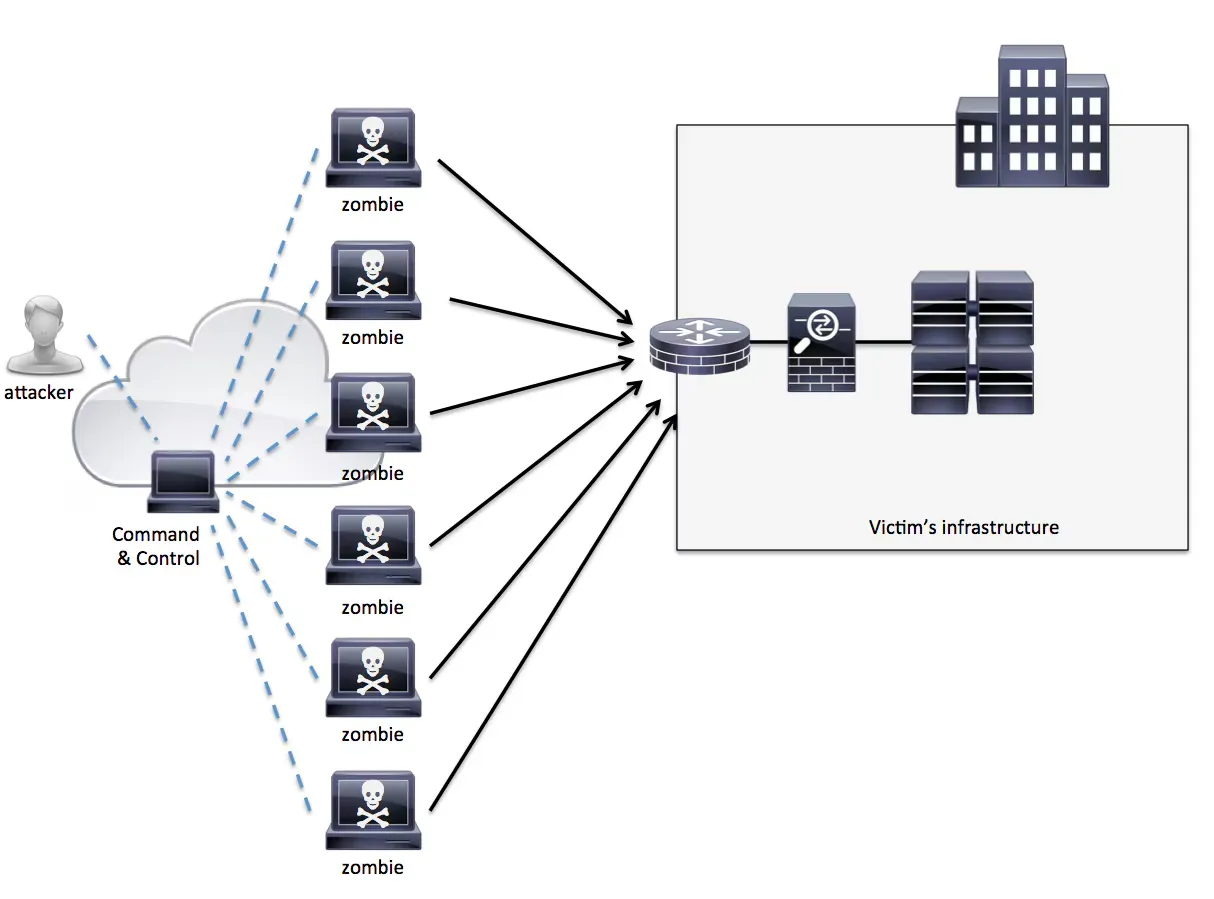

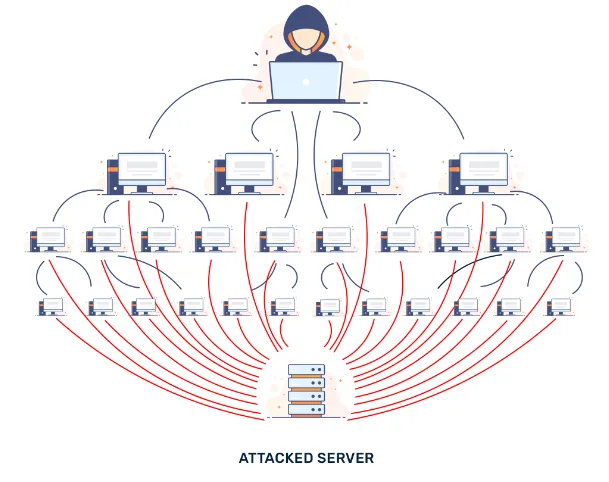

Wat is een botnet?

Een netwerk van geïnfecteerde apparaten die onder controle staan van een aanvaller en worden gebruikt voor kwaadaardige activiteiten.

Wat is een DDoS-aanval?

Een Distributed Denial-of-Service-aanval waarbij een netwerkservice wordt overbelast en onbeschikbaar wordt gemaakt.

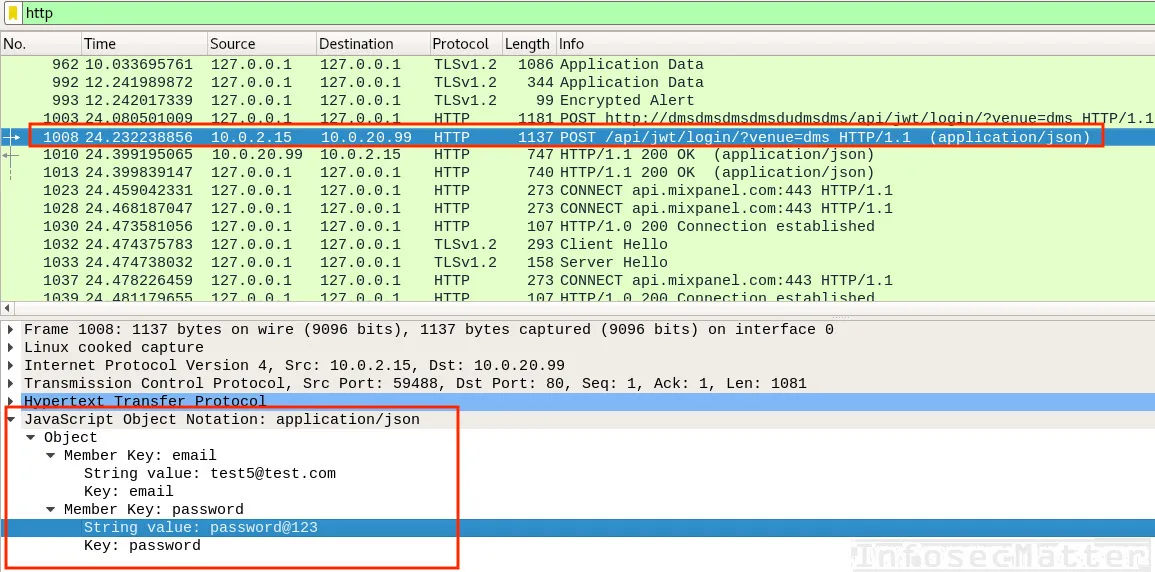

Wat is sniffing?

Het afluisteren van netwerkverkeer om gevoelige informatie te verzamelen.

Wat is spoofing?

Het vervalsen van kenmerken, zoals e-mailheaders of IP-adressen, om iemand anders voor te doen.

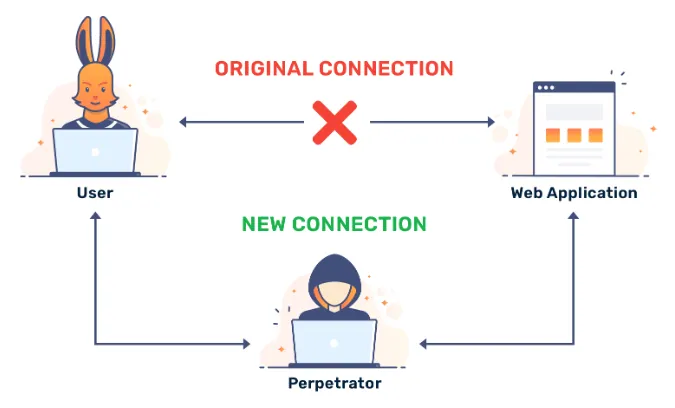

Wat is een man-in-the-middle-aanval?

Een aanval waarbij een aanvaller het netwerkverkeer tussen twee partijen onderschept en mogelijk wijzigt.

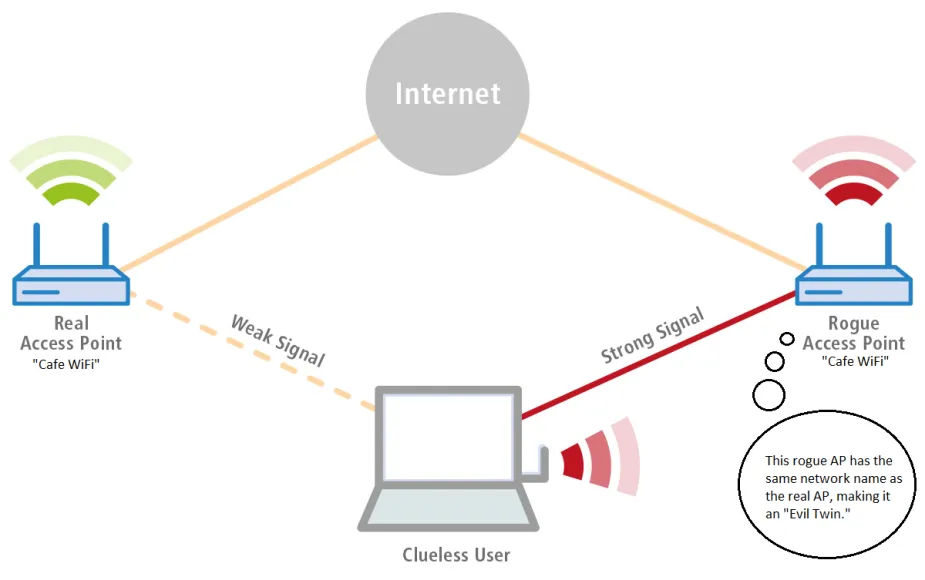

Wat is een rogue access point?

Een frauduleus toegangspunt dat zich voordoet als een vertrouwd apparaat om netwerkverkeer te onderscheppen.

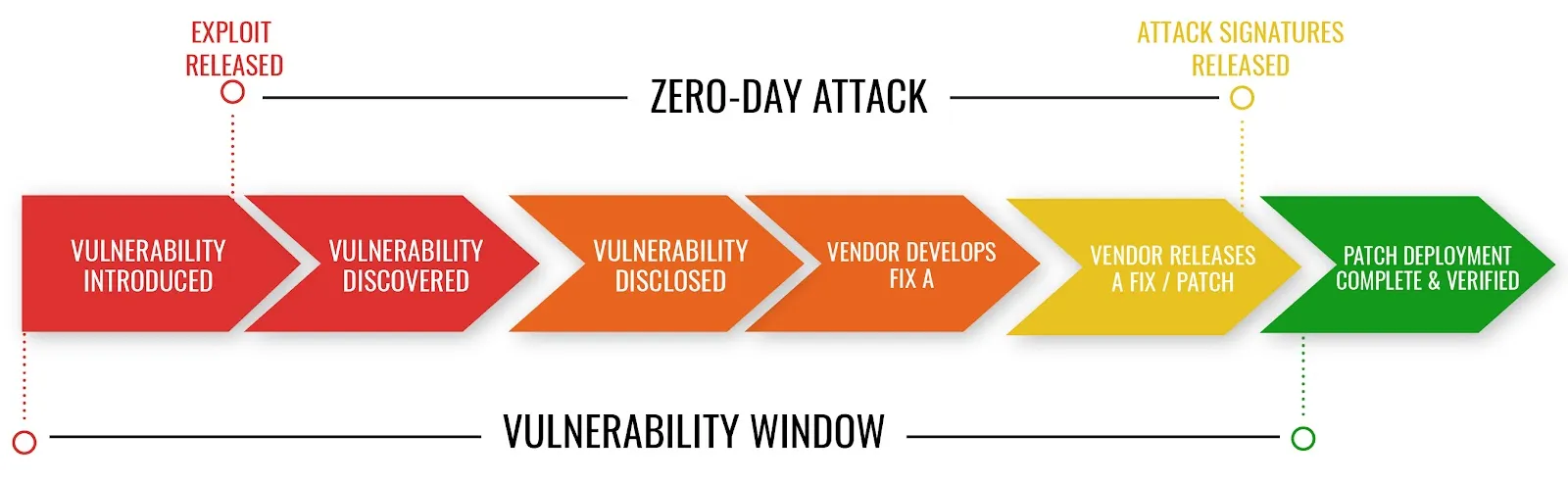

Wat is een zero-day-aanval?

Een aanval die misbruik maakt van een nog onbekende kwetsbaarheid in software.

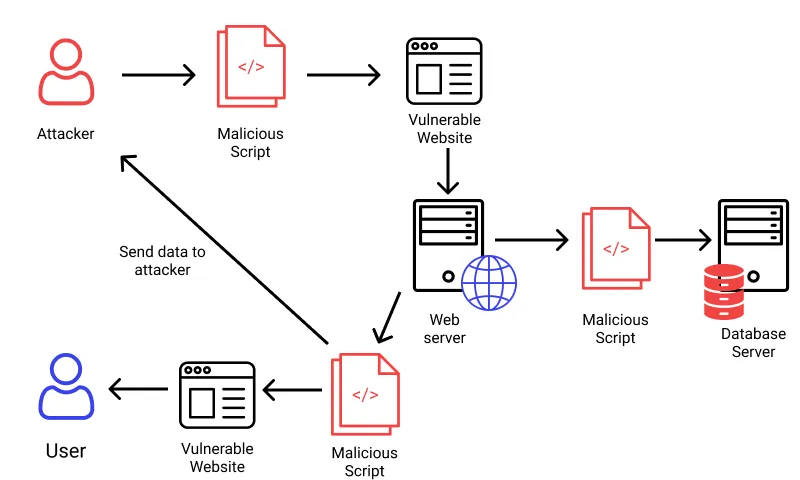

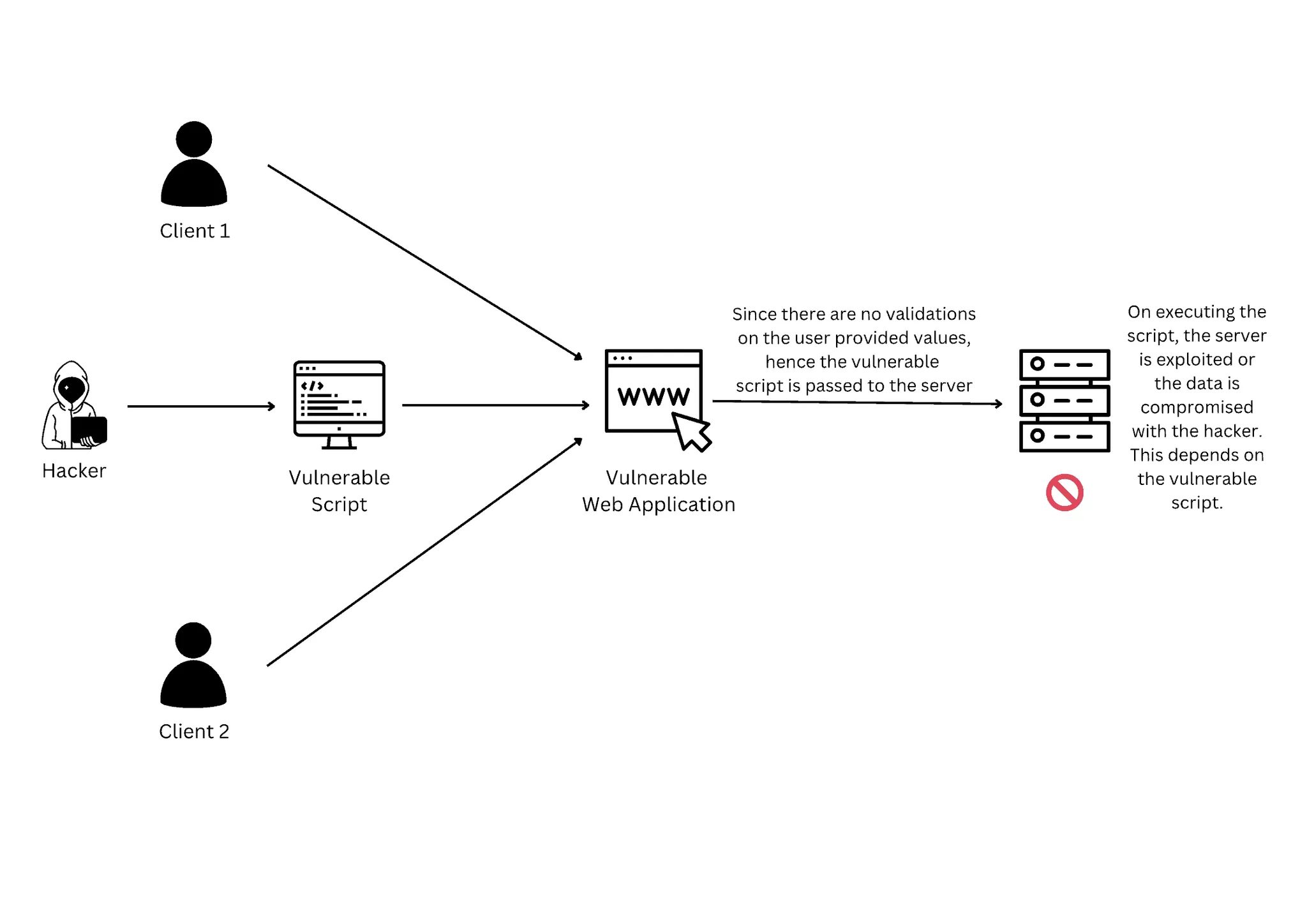

Wat is cross-site scripting (XSS)?

Een kwetsbaarheid waarbij kwaadaardige scripts worden geïnjecteerd in een webpagina.

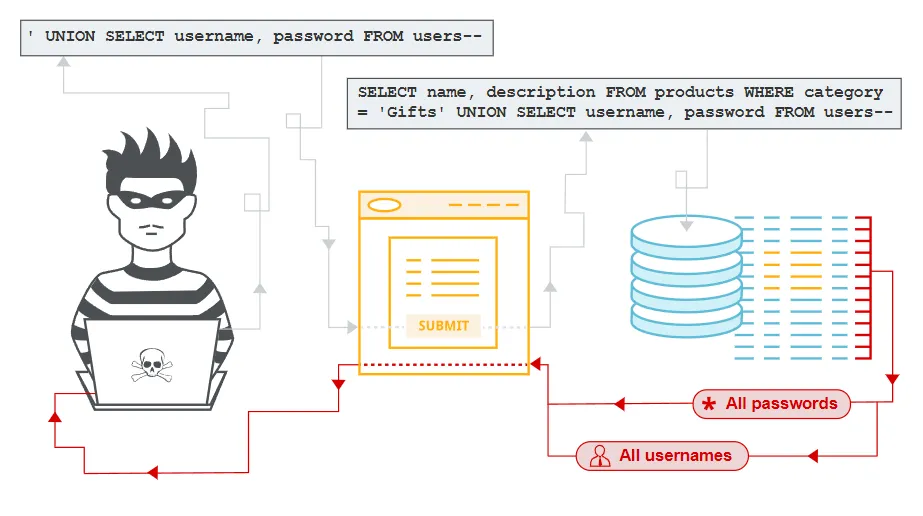

Wat is een SQL-injectie?

Een aanval waarbij kwaadaardige SQL-code wordt geïnjecteerd in een databasequery om ongeautoriseerde toegang te krijgen.

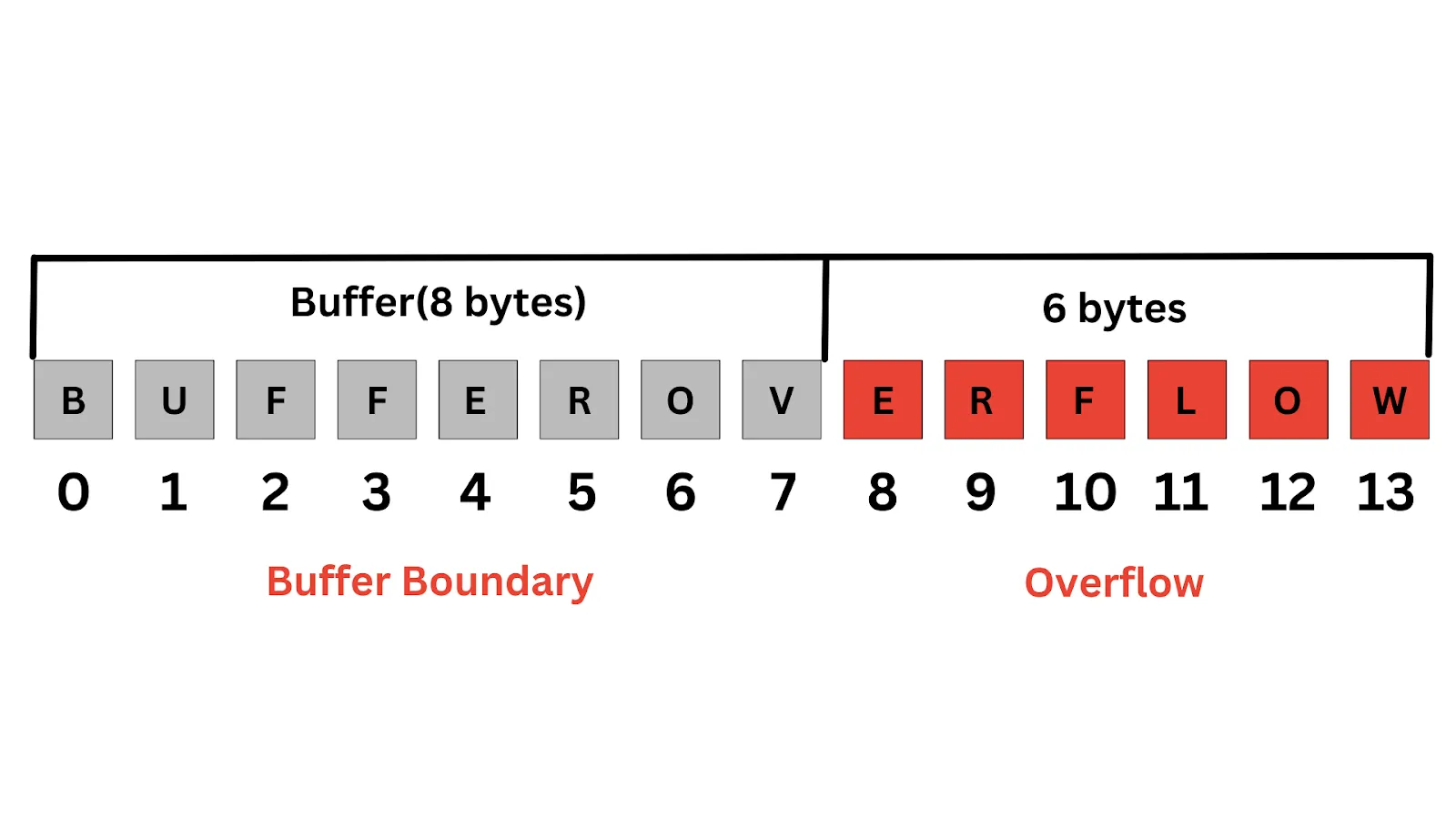

Wat is een buffer overflow?

Een aanval waarbij data de buffer overschrijdt, wat kan leiden tot applicatiecrashes of gegevensverlies.

Wat is Remote Code Execution (RCE)?

Een aanval waarbij een aanvaller code op afstand kan uitvoeren op een systeem.

Wat is een APT (Advanced Persistent Threat)?

Een langdurige en doelgerichte cyberaanval waarbij een aanvaller onopgemerkt toegang houdt tot een netwerk om gegevens te stelen.

hoe bescherm je je tegen deze aanvallen?

First-line defense: programmeurs moeten stabiele code schrijven

Alle user input van buitenaf beschouwen als vijandige of kwaadaardige code

Alle user input valideren en controleren

Alle software waaronder plug-ins up-to-date houden door updates regelmatig uit te voeren

Niet alle updates worden automatisch uitgevoerd, dus controleer zelf manueel ook altijd eens of er geen updates kunnen worden uitgevoerd

Wat is cryptologie?

De wetenschap van het maken en breken van geheime codes.

Wat is cryptografie?

Een methode om gegevens op te slaan en te verzenden, zodat alleen de ontvanger deze kan lezen. Het maakt gebruik van algoritmen om gevoelige data te beschermen.

Wat is crypto-analyse?

Het kraken van cryptografie.

Wat is encrypteren?

Het omzetten van een leesbaar bericht (plaintext) naar een onleesbaar bericht (ciphertext) met behulp van een algoritme en een geheime sleutel.

Wat is decrypteren?

Het omzetten van een onleesbaar bericht (ciphertext) terug naar het originele leesbare bericht (plaintext).

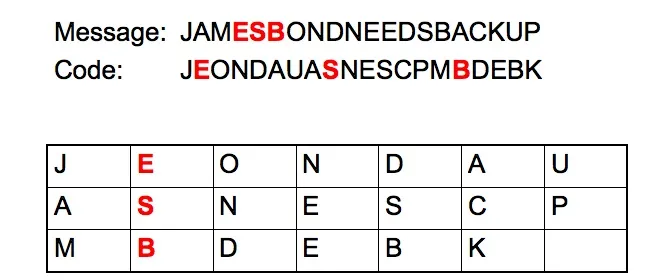

Wat is transpositie in cryptografie?

Een techniek waarbij de volgorde van karakters in een bericht wordt gewijzigd.

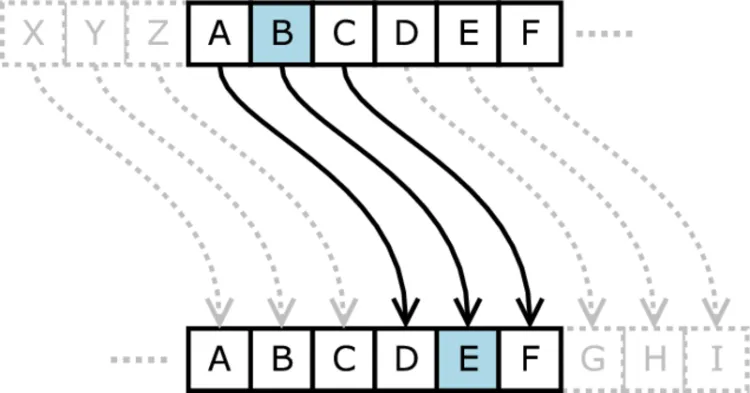

Wat is substitutie in cryptografie?

Een techniek waarbij karakters worden vervangen door andere karakters, zoals bij het Caesar-algoritme.

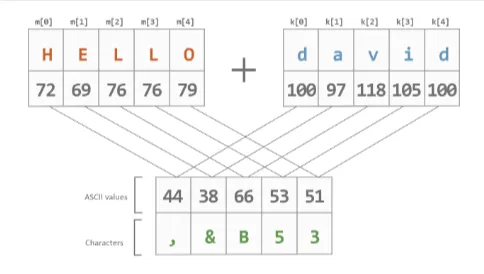

Wat is een one-time pad?

Een encryptiemethode waarbij een willekeurige sleutel (pad) wordt toegevoegd aan de plaintext om een ciphertext te creëren.

Waarom moet een one-time pad volledig random zijn?

Omdat een patroon in de sleutel het mogelijk maakt om de encryptie te kraken.

Wat is pseudorandom?

Schijnbaar willekeurige getallen gegenereerd door een computer op basis van een startgetal (seed).

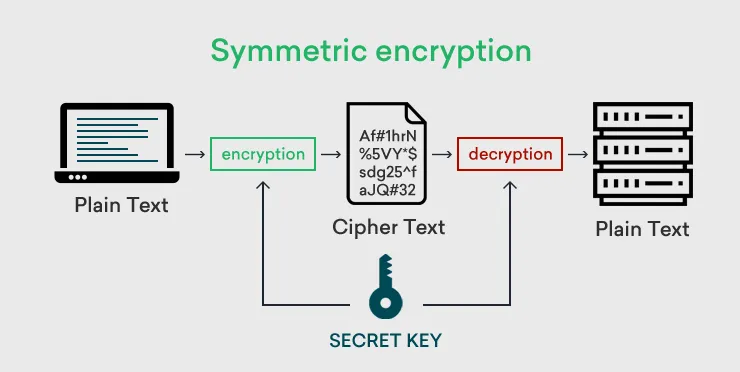

Wat zijn symmetrische algoritmen?

Algoritmen die dezelfde sleutel gebruiken voor zowel encrypteren als decrypteren.

Wat is een nadeel van symmetrische algoritmen?

De sleutel moet veilig worden uitgewisseld tussen verzender en ontvanger.

Wat is DES (Data Encryption Standard)?

Een symmetrisch algoritme dat 64-bits blokken versleutelt met een 56-bits sleutel. Het wordt niet meer als veilig beschouwd.

Wat is Triple DES (3DES)?

Een verbeterde versie van DES die drie keer versleutelt met verschillende sleutels, maar wordt ook niet meer als veilig beschouwd.

Wat is AES (Advanced Encryption Standard)?

Een symmetrisch algoritme dat 128-bits blokken versleutelt met sleutels van 128, 192 of 256 bits. Het wordt momenteel als veilig beschouwd.

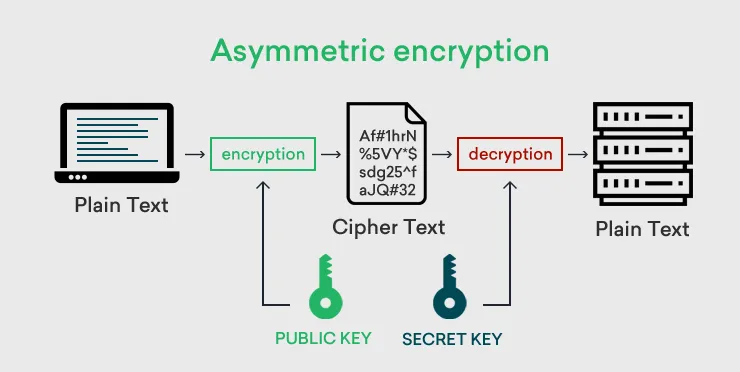

Wat zijn asymmetrische algoritmen?

Algoritmen die gebruikmaken van een sleutelpaar: een publieke sleutel voor encrypteren en een private sleutel voor decrypteren.

Wat is RSA (Rivest Shamir Adleman)?

Een asymmetrisch algoritme dat gebruikmaakt van het product van twee grote priemgetallen. Het wordt vaak gebruikt in browsers en is momenteel veilig.

Wat is ECC (Elliptic Curve Cryptography)?

Een asymmetrisch algoritme dat elliptische curven gebruikt in plaats van priemgetallen. Het wordt steeds vaker gebruikt vanwege kleinere sleutels.

Wat is Diffie-Hellman?

Een methode om een geheime sleutel veilig uit te wisselen tussen twee partijen, vaak gebruikt in SSL, TLS, SSH en IPSec.