in2120 - to3 pki og nøkkelhåndtering

1/44

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No analytics yet

Send a link to your students to track their progress

45 Terms

Hvorfor er det viktig å ha relativt begrensede kryptoperioder for nøkler, og hvorfor bør kryptoperioden for noen nøkler heller ikke være for kort?

Viktig med begrenset kryptoperiode:

Begrenser datamengden tilgjengelig for kryptoanalyse.

Begrenser skadeomfanget ved kompromittering.

Begrenser bruken av en algoritme til dens estimerte levetid.

Begrenser tiden for beregningsintensive angrep.

Begrenser tiden for angrep mot sikkerhetsmekanismer.

Begrenser perioden for potensiell informasjonskompromittering.

Viktig med lang kryptoperiode: Unngår kompleksitet og tidsbruk ved nøkkelbytte.

Eksempel: Et rotsertifikat med en gyldighetsperiode på 20 år (2016-2036) er et eksempel på en lang kryptoperiode. Et serversertifikat med 3 måneders gyldighet (28.08.2024-26.11.2024) er et eksempel på en kort kryptoperiode.

Hva menes med beskyttelsesperiode ved bruk av kryptonøkler?

Perioden en nøkkel brukes for kryptering og generering av digitale signaturer.

Eksempel: NIST anbefaler en beskyttelsesperiode på 3 år for private signaturnøkler.

Hva menes med prosesseringsperiode ved bruk av kryptonøkler?

Perioden en nøkkel brukes til dekryptering og validering av digitale signaturer.

Eksempel: Prosesseringsperioden kan fortsette etter at beskyttelsesperioden er utløpt.

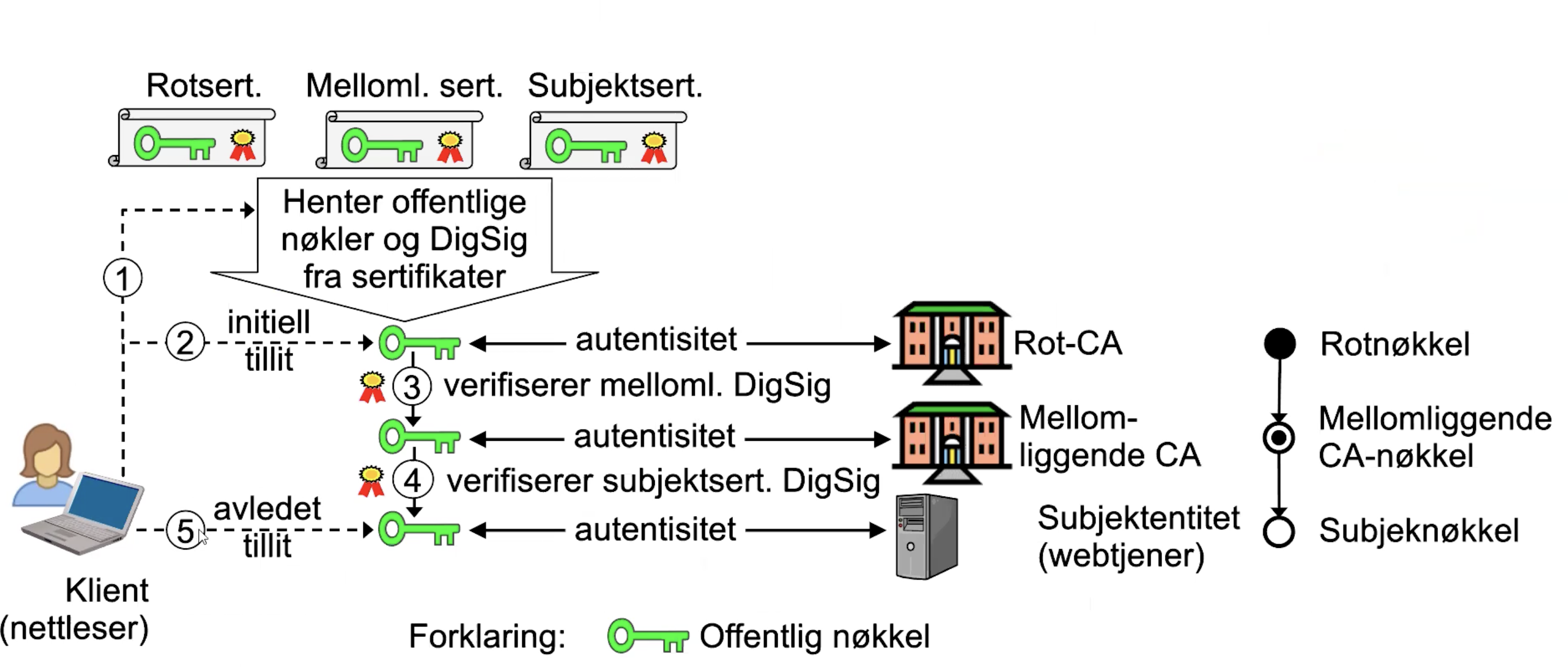

Beskriv tillitsmodellen for PKI'en som brukes av nettlesere

Tillitsmodellen er basert på forhåndsinstallerte rotsertifikater (ca. 100) som fungerer som tillitsanker. Brukeren stoler implisitt på nettleserleverandøren og dermed indirekte på rot-CA'ene. Nettleseren validerer automatisk serversertifikater som kan lenkes tilbake til et rotsertifikat.

Eksempel: Chrome og Firefox har lister over rotsertifikater som brukes for å validere nettstedsertifikater.

Nevn fordeler og ulemper ved tillitsmodellen som brukes av nettlesere.

Fordeler: Brukervennlighet, automatisk validering av sertifikater.

Ulemper:

Svak beskyttelse av rotsertifikater.

Brukere ignorerer ofte valideringsadvarsler.

Kompromittering av en CA kan true hele infrastrukturen.

Man sier at nøkkelsertifikater og PKI skaper tillit. Hva menes med dette?

PKI og sertifikater skaper tillit til kryptert og autentisk kommunikasjon, men ikke til pålitelighet eller rettskaffenhet. Et sertifikat bekrefter identiteten, men garanterer ikke god oppførsel.

Eksempel: Et nettsted med et gyldig sertifikat kan fortsatt være drevet av kriminelle som forsøker å spre skadevare eller utføre phishing

Hvorfor er nøkkelhåndtering viktig for kryptografiske sikkerhetsløsninger?

Nøkkelhåndtering er avgjørende for å sikre sikker generering, lagring, distribusjon og destruksjon av nøkler. Svak nøkkelhåndtering er ofte det svakeste leddet i et sikkerhetssystem.

Eksempel: DigiNotar-hacket illustrerer konsekvensene av dårlig nøkkelhåndtering.

Tre viktige nøkkelkategorier er: i) symmetriske hemmelige nøkler, II) asymmetriske offentlige nøkler og III) asymmetriske privatnøkler. Forklar hvilken type sikkerhetstjenester/beskyttelse (dvs. konfidensialitet, integritet og autentisitet) som kreves for hver nøkkelkategori.

Symmetriske hemmelige nøkler og asymmetriske privatnøkler: Må beskyttes av konfidensialitet (mot uautorisert tilgang) og integritet/autentisitet (mot forfalskning).

Asymmetriske offentlige nøkler: Må beskyttes av integritet/autentisitet (mot forfalskning), men krever ikke konfidensialitet.

Beskriv sikkerhetstiltak som kan brukes til å beskytte kryptografiske nøkler.

fysisk sikring og tilgangskontroll: Spesielt viktig for rotnøkler.

Manipuleringsresistente enheter: For generering, lagring og arkivering.

Kryptografiske teknikker:

Sertifikater for å beskytte offentlige nøklers integritet.

Kryptering for å beskytte nøkler under distribusjon.

Hvilket problem er løst med CA-autorisering (CAA) og sertifikat-transparens?

CAA og sertifikat-transparens bidrar til å forhindre at kompromitterte CA'er utsteder falske sertifikater.

Eksempel: CAA tillater domeneeiere å spesifisere hvilke CA'er som har tillatelse til å utstede sertifikater for domenet.

Rotsertifikater er selvsignert. Gir det tillit, eller hvordan skal man få tillit til rotsertifikater?

Selvsignering gir ingen tillit i seg selv. Tillit til rotsertifikater avhenger av sikkerheten i distribusjonskanalen.

Eksempel:

Lav sikkerhet: Rotsertifikater for nettlesere distribueres og oppdateres sammen med nettleseren.

Høy sikkerhet: Rotsertifikater for pass utveksles personlig mellom myndighetsrepresentanter hos ICAO.

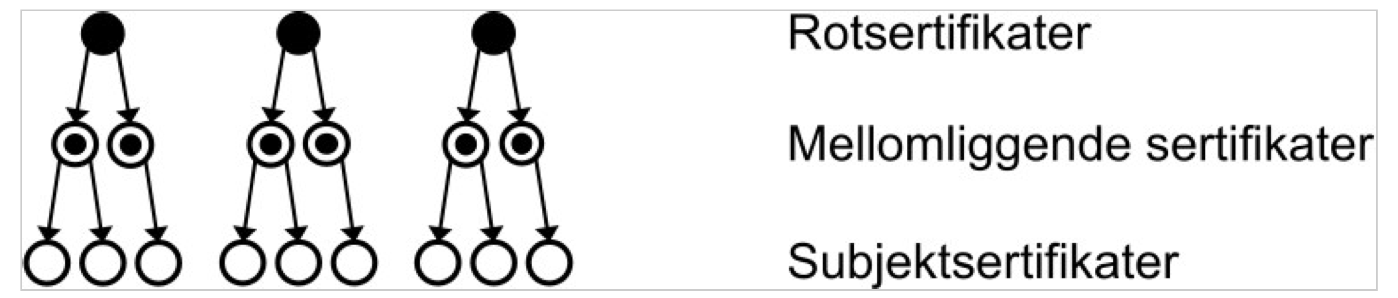

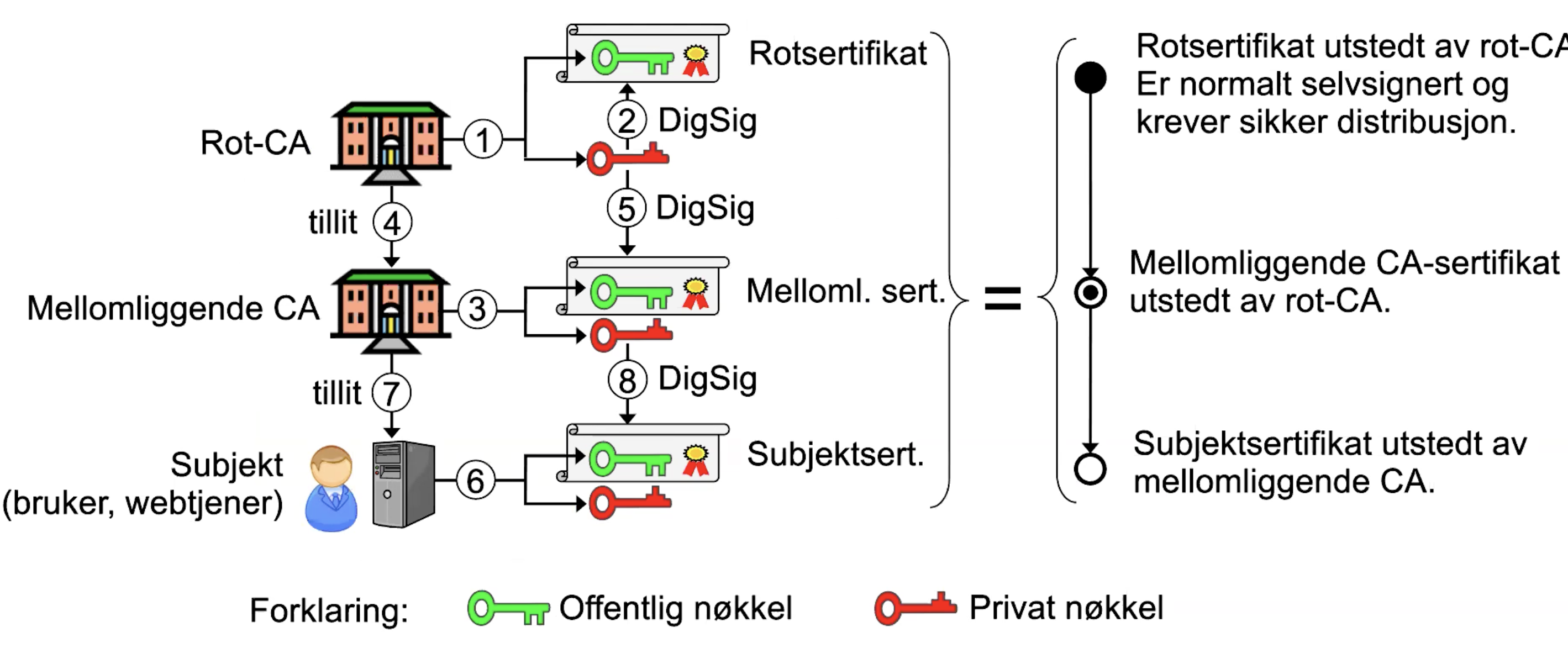

Sertifikatkjede

Definisjon: En serie sertifikater som knytter et rotsertifikat til et sluttbrukersertifikat.

Funksjon: Tillater validering av et sertifikat ved å følge kjeden opp til et rotsertifikat som er forhåndsinstallert i nettleseren.

Eksempel: Sertifikatstien fra rotsertifikatet GTS Root R4 til serversertifikatet for nsm.no

Rotsertifikat

Definisjon: Sertifikatet øverst i en sertifikatkjede.

Egenskap: Selvsignert, og danner grunnlaget for tillit i PKI.

Tillit: Tillit til et rotsertifikat avhenger av sikkerheten i distribusjonskanalen.

Lav sikkerhet: Rotsertifikater for nettlesere distribueres med nettleseren.

Høy sikkerhet: Rotsertifikater for pass utveksles personlig mellom myndighetsrepresentanter.

Eksempel: GTS Root R4 fra Google Trust Services

CA-autorisering (CAA)

Formål: Forhindre at kompromitterte CA'er utsteder falske sertifikater og utsteder digitale sertifikater.

Metode: Domeneeiere spesifiserer i DNS hvilke CA'er som har tillatelse til å utstede sertifikater for domenet.

Selvsignerte rotsertifikater

Behov: Noen ganger må sertifikater tilbakekalles før utløpsdatoen, for eksempel hvis den private nøkkelen er kompromittert.

Must-staple protokollen: En mekanisme som forbedrer sikkerheten og personvernet ved sertifikatrevokering.

Forhindrer at nettlesere må kontakte OCSP-servere for å sjekke sertifikatstatus, noe som kan lekke informasjon om brukerens nettleseraktivitet.

Krever at webtjenere inkluderer et oppdatert OCSP-sertifikat (et "stempel") sammen med serversertifikatet.

Sertifikater og tillit

Påstand: PKI og sertifikater skaper tillit.

Nøyaktighet: PKI og sertifikater skaper tillit til at:

Kommunikasjon er kryptert.

Identiteten er autentisk.

Begrensning: Sertifikater garanterer ikke at en part er:

Pålitelig.

Rettskaffen.

Eksempel: Et nettsted med et gyldig sertifikat kan fortsatt drives av kriminelle.

Sikkerhet for ulike nøkkeltyper

Sikkerhet for ulike nøkkeltype

symmetriske hemmelige nøkler og private asymmetriske nøkler:

Krav: Konfidensialitet og integritet/autentisitet.

Forklaring: Må beskyttes mot både uautorisert tilgang og forfalskning.

Offentlige asymmetriske nøkler:

Krav: Integritet/autentisitet.

Forklaring: Må beskyttes mot forfalskning, men trenger ikke å holdes hemmelig.

Beskyttelsesperiode (Originator Usage Period - OUP)

Definisjon: Perioden en nøkkel brukes til å beskytte data, for eksempel ved:

Kryptering (med symmetriske eller asymmetriske nøkler)

Generering av digitale signaturer (med private asymmetriske nøkler)

Eksempel: NIST anbefaler en beskyttelsesperiode på 3 år for private signaturnøkler.

Prosesseringsperiode

Definisjon: Perioden en nøkkel brukes til å prosessere data, for eksempel ved:

Dekryptering (med symmetriske eller private asymmetriske nøkler)

Validering av digitale signaturer (med offentlige asymmetriske nøkler)

Egenskap: Prosesseringsperioden kan vare lenger enn beskyttelsesperioden.

Nøkkelhåndtering

Definisjon: Prosessene og praksisene som sikrer sikker generering, lagring, distribusjon og destruksjon av nøkler.

Viktighet:

Avgjørende for sikkerheten til alle kryptografiske systemer.

Dårlig nøkkelhåndtering kan gjøre kryptering verdiløs.

Eksempel: DigiNotar-hacket i 2011 skyldtes dårlig nøkkelhåndtering, som tillot utstedere å lage falske sertifikater.

Asymmetrisk kryptering

Definisjon: Kryptering der et nøkkelpar brukes:

Offentlig nøkkel: For kryptering.

Privat nøkkel: For dekryptering.

Eksempel: RSA er en mye brukt asymmetrisk krypteringsalgoritme og den bruker 1024 bits.

Symmetrisk kryptering

Definisjon: Kryptering der samme nøkkel brukes til både kryptering og dekryptering.

Egenskap: Nøkkelen må holdes hemmelig mellom partene.

Eksempel: AES (Advanced Encryption Standard) er en mye brukt symmetrisk krypteringsalgoritme. som bruker 128 bits.

Kryptoperiode

er tidsrommet en kryptografisk nøkkel er godkjent for bruk. Dette er et sentralt konsept innen nøkkelhåndtering og PKI, og har stor betydning for sikkerheten til kryptosystemer.

Formål:

Begrense mengden data som beskyttes av én nøkkel, og dermed redusere risikoen for kryptoanalyse.

Minimere skadeomfanget hvis en nøkkel kompromitteres.

Sikre at algoritmer brukes innenfor sin forventede sikre levetid.

Redusere tiden en angriper har til rådighet for å knekke krypteringen.

Minimere risikoen for at en nøkkel kompromitteres over tid

Hvorfor er det nødvendig å tillate revokering / tilbakekallelse av sertifikater?

Sertifikat revokering er nødvendig for eksempel hvis eieren av et sertifikat har mistanke om at den private nøkkelen er kompromittert.

Hva menes med periodene for beskyttelse og prosessering ved bruk av kryptonøkler?

Perioden der en nøkkel brukes for beskyttelse er når nøkkelen brukes for kryptering og for digital digital signatur. NIST kaller denne perioden «Originator Usage Period» (OUP). Perioden der en nøkkel brukes for prosessering er når nøkkelen brukes for dekryptering og for å validere digitale signaturer. NIST kaller denne perioden «Recipient Usage Period» (RUP).

For hver egenskap, angi hvilken mekanisme som har egenskapen, ved å velge blant mekanismene MAC (Message Authentication Code), DigSig (Digital Signatur), Begge (både MAC og DigSig) eller Ingen (hverken MAC eller DigSig)

Mottaker kan autentisere meldingen: Begge.

Tredjeparter kan autentisere meldingen: DigSig.

Mekanismen beskytter konfidensialitet: Ingen.

Mekanismen beskytter integritet: Begge.

Mekanismen benytter en symmetrisk kryptoalgoritme: MAC.

Mekanismen benytter an asymmetrisk kryptoalgoritme: DigSig.

Eksempel: Både MAC og digitale signaturer brukes til å sikre dataintegritet og autentisering, men de fungerer på litt ulike måter. En MAC bruker en delt hemmelig nøkkel for å generere en kode som legges til meldingen, mens en digital signatur bruker avsenders private nøkkel for å lage en signatur. Digitale signaturer kan verifiseres av en tredjepart, mens en MAC krever at mottakeren kjenner den delte hemmelige nøkkelen.

Våre venner Alice og Bob kommuniserer begge med Charlie, og kommunikasjonen krypteres ved hjelp av offentlig/private nøkkelpar. Anta at alle meldinger kan ses, mottas og sendes på tvers av alle parter (som i en lokal wifi - alle parter kan altså se all kommunikasjon som går mellom alle parter) uavhengig av hvem kommunikasjonen faktisk er ment for. Anta at Alice har stjålet Bobs private nøkkel - hvilke utsagn er da korrekte?

Alice kan lese (dekryptere) meldinger sendt fra Charlie til Bob.

Alice kan signere forfalskede meldinger fra Bob til Charlie. eksempel: Hvis Alice har Bobs private nøkkel, kan hun dekryptere alle meldinger som er kryptert med Bobs offentlige nøkkel. Hun kan også lage digitale signaturer som ser ut til å være fra Bob. Dette viser viktigheten av å holde private nøkler hemmelige og sikre.

For hver beskrivelse, angi riktig sertifikat (der Ingen også er et alternativ).

Inneholder webtjeners offentlige nøkkel: Subjektsertifikater.

Inneholder webtjeners private nøkkel: Ingen.

Er signert av webtjener: Ingen.

Er selvsignert: Rotsertifikater.

Er signert av rot-CA (ikke selvsignert): Mellomliggende sertifikater.

Brukes til signering av subjektsertifikater: Mellomliggende sertifikater.

Eksempel: Et rot-CA-sertifikat er øverst i sertifikathierarkiet og er selvsignert. Mellomliggende CA-sertifikater signerer andre CA-sertifikater eller sluttbrukersertifikater. Et subjektsertifikat identifiserer en spesifikk enhet, for eksempel en webtjener eller en person, og inneholder den offentlige nøkkelen.

Angi 4 korrekte utsagn om PKI og tillit.

Et server-sertifikat gir en garanti for at nettsidens domenenavn er autentisk.

Server-sertifikater gjør det mulig for klient å autentisere tjener ved opprettelse av en øktnøkkel.

En CA sjekker identiteten til eieren av et domene før det utstedes serversertifikat for domenet.

Tillitsmodellen for internett-PKI har flere enn bare én rot-CA.

Eksempel: En PKI er basert på tillit til en rot-CA. En CA utsteder sertifikater som bekrefter identiteten til en enhet, for eksempel en webtjener. Ved å stole på CA'en, stoler vi også på sertifikatene som CA'en har utstedt.

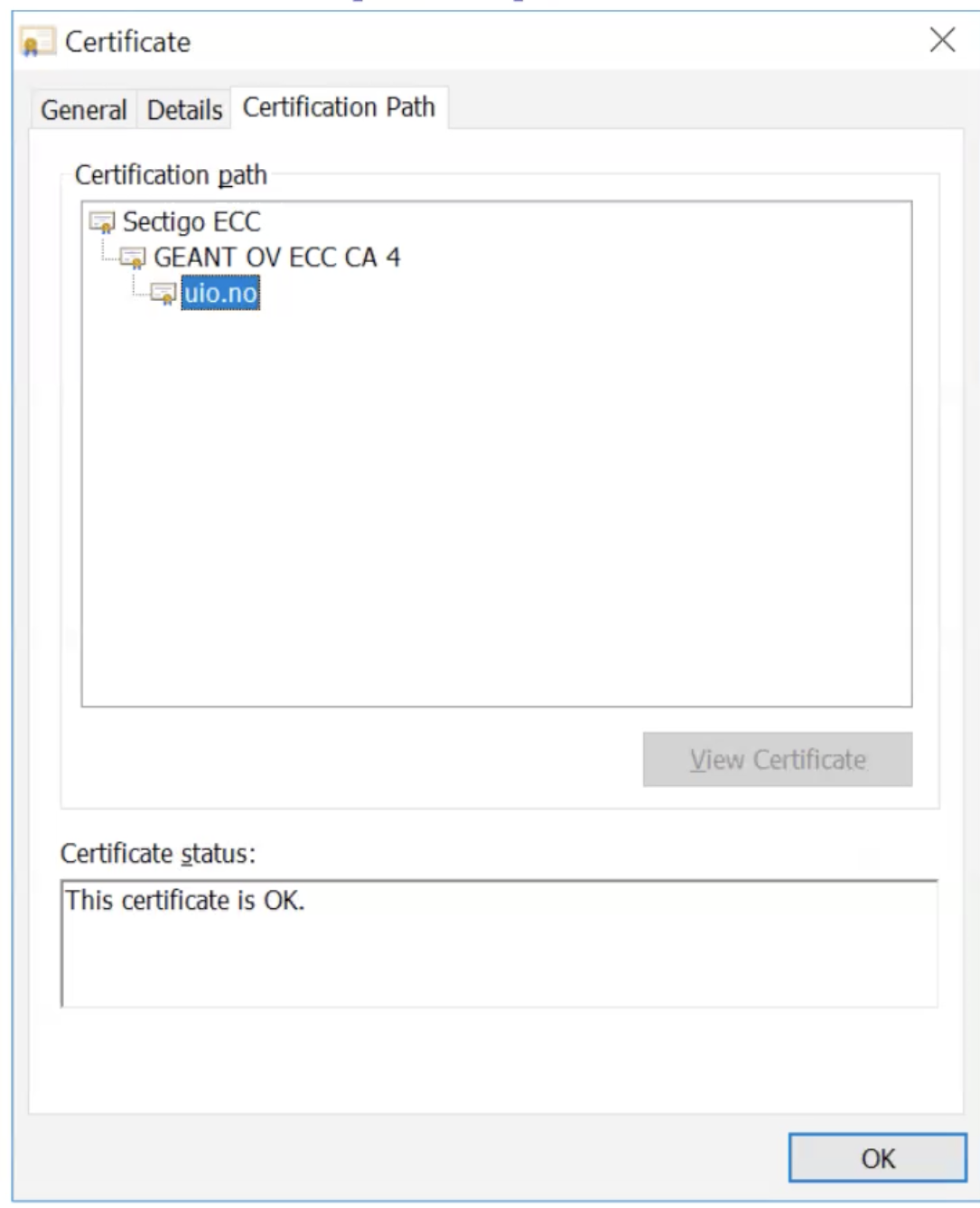

Spørsmål: Bildet viser utdrag av tjener-sertifikatet for uio.no. Angi hvilke utsagn nedenfor som er korrekt vedrørende sertifikatet.

Sertifikatet inneholder tjenerens offentlige nøkkel.

Sertifikatet kan brukes til å kryptere.

Eksempel: Et server-sertifikat for en nettside inneholder nettsidens offentlige nøkkel. Denne nøkkelen kan brukes av en klient for å kryptere data som sendes til nettsiden. Nettsiden kan deretter bruke sin private nøkkel for å dekryptere dataene.

Public Key Infrastructure (PKI)

En PKI, eller Public Key Infrastructure (offentlig nøkkelinfrastruktur), er et system som brukes til å administrere og distribuere digitale sertifikater. Disse sertifikatene brukes til å bekrefte identiteten til enheter, for eksempel personer, organisasjoner eller datamaskiner, og knytte dem til deres offentlige nøkler. PKI er et viktig verktøy for å sikre kommunikasjon på internett og andre åpne nettverk.

Hvordan fungerer PKI?

En PKI består av flere komponenter, inkludert:

Sertifiseringsautoritet (CA): En CA er en pålitelig tredjepart som utsteder og administrerer digitale sertifikater.

Registreringsautoritet (RA): En RA verifiseser identiteten til enheter som søker om sertifikater.

Sertifikatlager: En database som lagrer sertifikater og annen informasjon knyttet til PKI.

Valideringstjeneste: En tjeneste som brukes til å validere sertifikater, det vil si å bekrefte at et sertifikat er gyldig og at det er utstedt av en pålitelig CA.

VALIDERING AV SERTIKATER

En nettleser/klient som kobler seg til en nettside

deretter får den subjektsert sertifikatet nøkkel, mellom sertifikat og rotsertifikat nøkkel

bruker den rotsertifikat offentlige nøkkel for autentiserer mellomliggende nøkkel og bruker mellom sertifikat

for å validere selve nettsiden

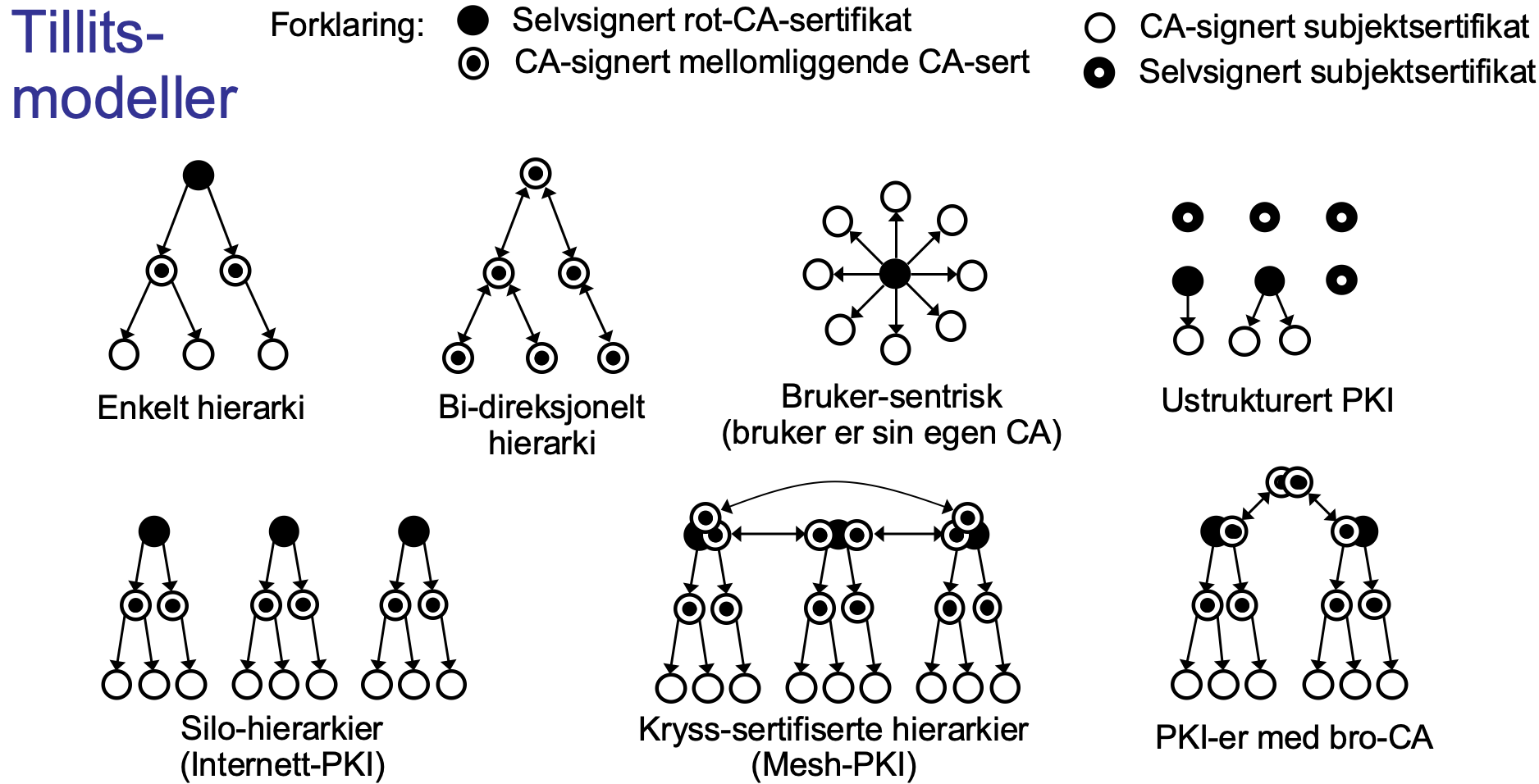

tillitsmodeller

Tillitsmodeller i en Public Key Infrastructure (PKI) definerer hvordan tillit etableres og forvaltes mellom ulike parter i systemet. De beskriver hvordan sertifikater er knyttet til hverandre og hvordan tillit forplanter seg gjennom sertifikatkjeden.

Ulike Typer Tillitsmodeller

enkelt hieraki

• Fordeler:

– fungerer godt i høyt strukturerte organisasjoner som militære nett

– Enkel tillitsstruktur

– Fungerer godt i lukket/isolert datanett

• Ulemper:

– Alle subjekt-entiteter må ha tillit til samme rot-CA– Kompromittering av rot-CA fører til totalt sammenbrudd av sikkerhet – Skalerer ikke til åpne datanett

For hver beskrivelse, angi riktig sertifikat (der Ingen også er et alternativ).

Inneholder webtjeners offentlige nøkkel

Inneholder webtjeners private nøkkel

Er signert av webtjener

Er selvsignert

Er signert av rot-CA (ikke selvsignert)

Brukes til signering av subjektsertifikater

inneholder webtjeners offentlige nøkkel: Subjektsertifikater

Inneholder webtjeners private nøkkel: Ingen

Er signert av webtjener: Ingen. Subjektsertifikat signeres av privat nøkkel til mellomliggende CA

Er selvsignert: Rotsertifikater

Er signert av rot-CA (ikke selvsignert): Mellomliggende sertifikater

Brukes til signering av subjektsertifikater: ingen. husk at subjektsertifikat, signeres av privat nøkkel, ikke sertifikat, fra mellomliggende CA

Forklaring:

Subjektsertifikater inneholder den offentlige nøkkelen til en bestemt enhet, for eksempel en webtjener. De blir utstedt av en mellomliggende CA og signert med den mellomliggende CA-ens private nøkkel.

Rotsertifikater er øverst i sertifikathierarkiet og er selvsignerte. De brukes til å signere mellomliggende CA-sertifikater.

Mellomliggende sertifikater sitter mellom rotsertifikater og subjektsertifikater. De signerer subjektsertifikater og er selv signert av et rotsertifikat.

6.3 PKI og tillit

høst 2022 eksamen

angi 4 korrekte utsagn om PKI og tillit. Poeng: 0,5 for hver riktig, -0,5 for hver feil, 0 for ubesvart, 2 for alle riktig, minimum 0.

Et server-sertifikat gir en garanti for at nettsidens domenenavn er autentisk. Et server-sertifikat utstedes av en CA (Certificate Authority) etter at CAen har verifisert at eieren av sertifikatet faktisk kontrollerer domenenavnet.

En CA sjekker identiteten til eieren av et domene før det utstedes serversertifikat for domenet. For å kunne garantere autentisitet, må en CA verifisere identiteten til den som søker om et sertifikat.

Tillitsmodellen for internett-PKI har flere enn bare én rot-CA. Internett-PKI er basert på et stort antall rotsertifikater fra ulike CAer. Hver nettleser har en liste over rotsertifikater som den stoler på.

server-sertifikater gjør det mulig for klient å autentisere tjener ved opprettelse av en øktnøkkel. I TLS (Transport Layer Security) brukes server-sertifikatet til å autentisere serveren og til å etablere en sikker øktnøkkel som brukes til å kryptere kommunikasjonen mellom klient og server

Utsagn som er feil:

Selv-signering av rot-sertifikater gir en garanti for at rot-sertifikatet er autentisk.Selvsignering betyr bare at sertifikatet er signert med sin egen private nøkkel. Det gir ingen garanti for autentisitet. Tillit til et rotsertifikat er avhengig av sikker distribusjon av rotsertifikatet, for eksempel forhåndsinstallert i nettleseren eller operativsystemet.

PKI gjør det mulig å utveksle private nøkler mellom klient og server. PKI brukes til å distribuere og garantere autentisitet av offentlige nøkler. Private nøkler skal aldri utveksles.

Korrekt validering av et server-sertifikat gir en garanti for at nettsiden er pålitelig. et sertifikat gir bare en garanti for at nettsidens domenenavn er autentisk. Det gir ingen garanti for at innholdet på nettsiden er pålitelig eller at nettstedet ikke er kontrollert av kriminelle.

Server-sertifikater gjør det umulig å spoofe nettsider. Kriminelle kan lage falske nettsider som bruker legitime sertifikater. Det er derfor viktig å være oppmerksom på phishing-angrep og å sjekke at man er på riktig nettsted før man oppgir sensitiv informasjon.

nøkkelrommet

Nøkkelrommet refererer til settet av alle mulige nøkler som kan brukes i et kryptosystem. Størrelsen på nøkkelrommet er en viktig faktor for å bestemme sikkerheten til et kryptosystem. Jo større nøkkelrom, desto vanskeligere er det for en angriper å gjette den riktige nøkkelen ved å bruke brute-force-metoder.

eksamen høst 2021 kryptografi:

4.1 Anta et chiffer med krypteringsnøkkler med størrelse 8 bits. Hvor mange ulike nøkler fins det? Svar med et heltall:

Anta et chiffer med krypteringsnøkler der det fins 1024 forskjellige nøkler. Hva er nøkkelstørrelsen i antall bits. Svar med et heltall:

For å finne antall mulige nøkler gitt en nøkkelstørrelse, bruker vi formelen:

Antall nøkler = 2 ^ (nøkkelstørrelse i bits)

I dette tilfellet er nøkkelstørrelsen 8 bits. Dermed blir utregningen:

Antall nøkler = 2 ^ 8 = 256

Dette betyr at det finnes 256 ulike kombinasjoner av 0-er og 1-ere som kan brukes til å lage en 8-bits nøkkel.

Eksempel fra kildene:

I kildene er det et eksempel på et modifisert Caesar-chiffer med et 30-tegns alfabet. Kilden viser at antall mulige nøkler i dette tilfellet er 30! (30 fakultet), som er et enormt tall. Dette illustrerer hvordan antall mulige nøkler øker eksponentielt med nøkkelstørrelsen.

Betydning for sikkerhet:

Antall mulige nøkler er en viktig faktor for sikkerheten til et kryptosystem. Med en større nøkkelstørrelse, og dermed et større antall mulige nøkler, blir det vanskeligere for en angriper å knekke krypteringen ved å bruke brute-force-metoder (prøve alle mulige nøkler).

Nøkkelstørrelsen er 10 bits.

For å finne nøkkelstørrelsen i bits når du vet antall mulige nøkler, kan du bruke følgende formel:

nøkkelstørrelse (bits) = log2(antall nøkler)

I dette tilfellet er antall nøkler 1024. Logaritmen med base 2 av 1024 er 10, siden 2^10 = 1024.

Dette prinsippet for å beregne nøkkelstørrelse er forklart og illustrert i kildene, spesielt i vår samtale om forholdet mellom nøkkelstørrelse og antall mulige nøkler, og eksemplet i kilde der nøkkelstørrelsen til et modifisert Caesar-chiffer beregnes.

hva er snort?

Snort er et eksempel på en signaturbasert IDS (Intrusion Detection System). En IDS overvåker nettverkstrafikk for mistenkelig aktivitet og varsler administratorer om potensielle angrep.

I motsetning til en brannmur, som blokkerer uønsket trafikk, oppdager en IDS angrep og gir informasjon som kan brukes til å reagere på dem.

En signaturbasert IDS, som Snort, bruker et sett med forhåndsdefinerte regler, kalt signaturer, for å identifisere kjente angrepsmønstre i nettverkstrafikken. Når en signatur samsvarer med trafikken, genererer IDS-en et varsel.

Hva er X.509?

X.509 er en standard som definerer formatet for offentlige nøkkelsertifikater som brukes på internett.

Sertifikatene skaper en logisk binding mellom et domenenavn og den offentlige nøkkelen som tilhører domenet. Bindingen sikres ved at sertifikatet er digitalt signert av en sertifiseringsinstans (CA). For å validere sertifikatet, må man ha en autentisk kopi av CA-ens offentlige nøkkel.

hvordan distribuerer man rotsertifikatet?

det er viktig at vi stoler på disse rotsertifikatene.

rotsertifikatet er en del av nettleseren så når du laster ned Google Chrome så vil den komme med en liste over godkjente rotsertifikater.

det kan tildele mellomliggende sertifikater som kan da lage sertifikater for nettsider.

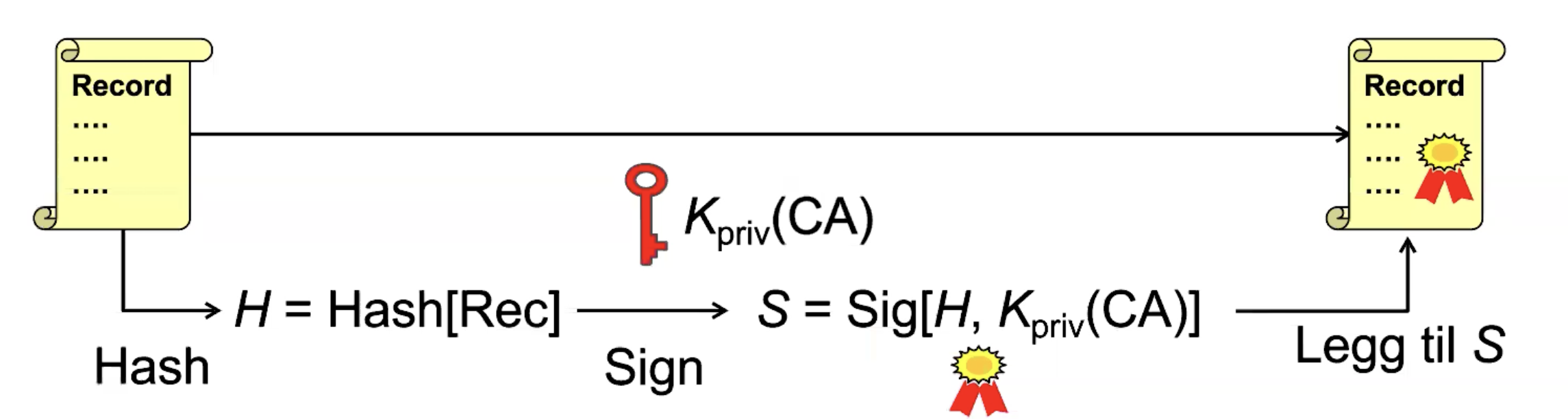

hvordan å generere en offentlig nøkkelsertifikat?

prosessen starter med en Record som inneholder mange verdier. For å verifisere integriteten til denne Recorden beregner man en hash ut av den. Dette er en vanlig praksis for å sikre at data ikke har blitt endret underveis.

Videre kan man signere denne hashen med en CA (Certificate Authority) privat nøkkel. Dette skaper en digital signatur som kan valideres med CA's offentlige nøkkel. den blir signert og record blir validert hvis CA sier record er gyldig og vi kan sjekke om den er gyldig ved å se på deres offentlig nøkkel.

kjede av sertifikater

vi har et rot-CA som har et offentlig nøkkel og et privat nøkkel.

den offentlige nøkkel legges på selve rot - sertifikatet.

denne da signeres med dens private nøkkel i det som kalles selvsignerer.

da kan du verifisere det sertifikatet med den offentlige nøkkel som er på sertifikatet. den gir ingen sikkerhet. det som gjør at vi stoler på rot - CA er ikke signaturen, men det er at den kommer med når vi lastet ned nettleseren.

siden den private nøkkel rot-CA blir også brukt til å signerer mellomliggende sertifikat.

som inneholder det mellomliggende CA nøkkel. som betyr at hvis vi vil sertifisere tilliten til mellomliggende CA så kan vi bruke offentlig nøkkel til å validere.

mellomliggende CA bruker sin private nøkkel til å validere subjektet eller webtjeneren (uio) sin sin sertifikat.

og sertifikatet inneholder webtjener sin offentlige nøkkel.

webtjener kan bruke sin private nøkkel til å signere en nettside og da vi får denne nettsiden og lurer på om dette er webtjeneren så må begynner vi da å sjekke oppover.

og om den offentlige nøkkel kan brukes til å sjekke verifisere nettsiden.

validering av sertifikater

det er en nettleser som kobler seg til en nettside.

og vil få da subjektsertifikatet sitt nøkkel, mellomliggende sitt og rotsertifikatet sitt offentlige nøkkel.

bruke rot CA sitt offentlige nøkkel til å autentisere mellomliggende CA og bruker mellomliggende CA til å autentisere domene sertifikat og bruker dette til å validere nettsiden.

dette skjer automatisk inni nettleseren.