Netzwerk-Technologien und IoT

1/38

Earn XP

Description and Tags

Diese Flashcards decken die grundlegenden Konzepte der Netzwerk-Technologien und IoT sowie relevante Cybersecurity-Themen ab.

Name | Mastery | Learn | Test | Matching | Spaced |

|---|

No study sessions yet.

39 Terms

Layer 1

Layer 1: Physikalisch (Übertragungsmedien / Fehlererkennung)

Aufgabe: Physikalische Übertragung der Bits (0/1) über das Medium.

Technologien (die du angegeben hast):

Elektrische Übertragung (Kabel): Kupferkabel (z. B. Twisted Pair), elektrische Signale.

Optische Übertragung (Glasfaser): Lichtimpulse durch Glasfaser — hohe Bandbreite, lange Reichweite.

Funkübertragung (Wellen): Drahtlose Übertragung (z. B. WLAN, Mobilfunk) mittels elektromagnetischer Wellen.

Beziehung zu Layer 2: Layer 1 überträgt die Bitsequenzen, die Layer 2 in Frames organisiert.

Fehlererkennung (Erwähnung):

Die physikalische Schicht selbst kann auch physikalische Fehlerquellen haben (Rauschen, Dämpfung).

Die konkrete Fehlerprüfung der Frame-Integrität erfolgt üblicherweise durch CRC/Checksumme im Frame-Trailer (Layer 2), nicht nur durch Layer 1. Trotzdem beeinflussen Medium-Störungen die CRC-Ergebnisse.

Layer 2

Layer 2: Data Link (Ethernet Frame / MAC)

Aufgabe: Verpackt IP-Pakete in Frames für das lokale Übertragungsmedium und adressiert Geräte im lokalen Segment per MAC.

MAC-Adresse:

Eindeutige Hardware-Adresse eines Netzwerkadapters (z. B. 48 Bit bei Ethernet).

Source = Absender, Destination = Empfänger im lokalen Segment.

Wird zur lokalen Zustellung verwendet — Router-MAC ist Ziel, wenn Paket außerhalb liegt.

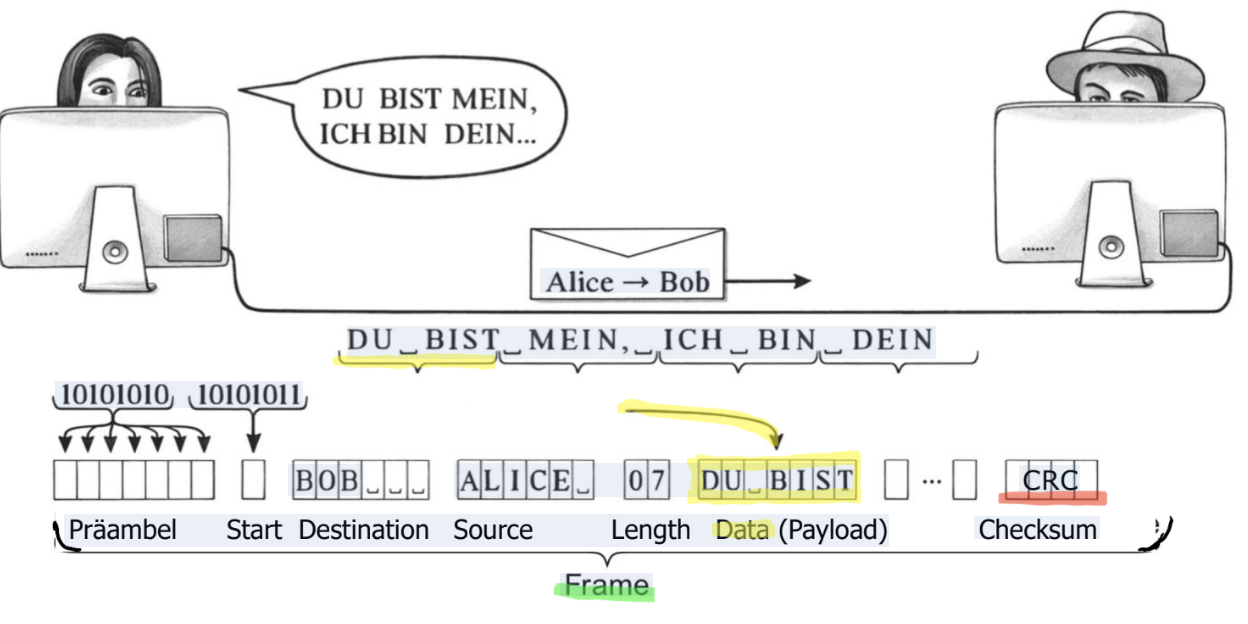

Ethernet Frame — Aufbau (Felder, in Reihenfolge):

Präambel: Synchronisationsbits, damit Empfänger den Frame-Beginn erkennt.

Start Frame Delimiter (SFD): Markiert Ende der Präambel / Start des eigentlichen Frames.

Ziel-MAC (Destination MAC): MAC des Empfängers im lokalen Segment (oder Router-MAC).

Quell-MAC (Source MAC): MAC des sendenden Adapters.

Typ/Länge: Gibt ggf. an, welcher Protokolltyp im Payload sitzt (z. B. IPv4) oder Länge.

Daten (Payload): Enthält das IP-Paket (Layer-3).

Frame Check Sequence (FCS): Meist CRC (Cyclic Redundancy Check) — zur Fehlererkennung am Frameende.

Fehlererkennung auf Layer 2: CRC/Checksumme in Trailer prüft die Integrität des gesamten Frames. Wenn CRC nicht stimmt → Frame verworfen.

Layer 3

Layer 3: Netzwerk (IP-Adresse / Routing)

IP-Adresse:

Logische, hierarchische Adresse (z. B. IPv4 = 32 Bit → Netzwerkteil + Hostteil).

Wird im IP-Header als Source IP und Destination IP genutzt — für End-zu-End-Adressing.

Zuweisung: Geräte bekommen IPs meist dynamisch via DHCP (Dynamic Host Configuration Protocol).

Routing / Default Gateway:

Wenn Ziel innerhalb des eigenen lokalen Netzsegments liegt → Paket kann direkt an die Ziel-MAC geschickt werden.

Wenn außerhalb des Segments: Paket wird an den Default Gateway (Router) gesendet.

Auf Frame-Ebene: Der Ethernet-Frame, der das Paket trägt, hat als Ziel-MAC die MAC des Routers (also wird das Paket im lokalen Segment zum Router adressiert).

Zusammenfassung: Layer 3 bestimmt wohin (weltweite Adressierung) und lässt Router entscheiden, wie es weitergeleitet wird.

Layer 4

Layer 4: Transport (TCP vs. UDP)

Aufgabe: Segmentierung der Anwendungsdaten und zuverlässige bzw. schnelle Zustellung sichern.

TCP (Transmission Control Protocol):

Zuverlässig: Empfang wird bestätigt (ACKs), fehlende Segmente werden erneut gesendet.

Verbindungsorientiert: Handshake (z. B. 3-Way Handshake) vor dem Datentransfer.

Reihenfolge & Fehlerkorrektur: Pakete werden sortiert und verloren gegangene retransmittiert.

Nachteil: Meist langsamerer Durchsatz durch Overhead.

UDP (User Datagram Protocol):

Unzuverlässig / verbindungslos: Es gibt keine Empfangsbestätigung oder automatische Neuübertragung.

Schneller / leichter: Geringerer Overhead, sinnvoll z. B. für Echtzeit-Audio/Video oder DNS.

Beide: übernehmen die Segmentierung der Daten von den höheren Layern und fügen Transport-Header (Source/Destination Port etc.) hinzu.

Weitergabe an Layer 3: Jedes Segment wird in ein IP-Paket „eingekapselt“.

Layer 5-7

Layer 7 → 5: Anwendung / Präsentation / Sitzung (Web-Browser-Protokoll — kurz)

Was passiert: Die Anwendung (z. B. ein Webbrowser) erzeugt die zu sendenden Nutzdaten (z. B. eine HTTP-GET-Anfrage).

Protokoll: Webbrowser nutzen HTTP oder HTTPS (HTTPS = HTTP über TLS/SSL, also verschlüsselt).

Output an Layer 4: Die Browserdaten werden an das Transportschicht-Protokoll übergeben (z. B. TCP oder UDP).

Merkpunkt: Hier beginnt die Segmentierung — große Daten werden in vom Transportlayer handhabbare Blöcke zerlegt.

Layer zusammenfassung

Layer 1: Übertragungswege — Elektrisch, Optisch, Funk. Überträgt rohe Bits.

Layer 2: Ethernet Frame + MAC-Adressen für lokale Adressierung. CRC/Checksumme im Frame-Trailer prüft Datenintegrität.

Layer 3: IP-Adresse = logische, hierarchische Adresse; DHCP bringt oft die IP; wenn Ziel außerhalb → Paket an Default Gateway (Router), Frame-Ziel = Router-MAC.

Layer 4: TCP = zuverlässig, verbindungsorientiert; UDP = unzuverlässig, verbindungslos, schneller. Beide segmentieren.

Layer 5–7: Anwendung — Webbrowser benutzt HTTP/HTTPS.

Für was wird ARP-Auflösung verwendet und Wie funktioniert die ARP-Auflösung?

Wird verwendet um bei bekannter IP-Adresse die zugehörige MAC-Adresse zu finden. Ein Gerät sendet eine ARP(Address Resolution Protocol)-Anfrage, und das Gerät mit der gesuchten IP antwortet mit seiner MAC-Adresse. Gespeichert wird es in ARP-Cache

Was ist die Funktion/Ablauf eines Routers?

Funktion: Verbindet verschiedene IP-Netzwerke und leitet Datenpakete basierend auf der Ziel-IP-Adresse weiter , nutzt dazu Routing-Tabellen .

Ablauf: Empfängt Frame, extrahiert IP-Paket, prüft Ziel-IP, entscheidet über nächsten Hop (Router), erstellt neuen Layer-2-Frame mit MAC des nächsten Hops als Ziel und sendet diesen weiter .

Router vs. Switch vs. Bridge

Router: Layer 3 (IP), verbindet unterschiedliche Netze, trifft Routing-Entscheidungen, hat pro Interface eine eigene MAC .

Switch: Layer 2 (MAC), verbindet Geräte im gleichen Netz, leitet Frames anhand der Ziel-MAC weiter (lernt Port-MAC-Zuweisung), hat idR keine (oder eine Management-) MAC pro Port . Ist eine "intelligente Bridge".

Bridge: Layer 2 (MAC), verbindet zwei Segmente, filtert/leitet Frames, reduziert Kollisionen, älter/langsamer als Switch, hat pro Interface eine eigene MAC .

Was ist der Unterschied zwischen einem WLAN Access Point und einem Router?

Ein WLAN Access Point (AP) arbeitet meist auf Layer 2 und verbindet drahtlose Geräte mit einem kabelgebundenen Netzwerk (ähnlich einem Switch für Funk) .

Ein Router arbeitet auf Layer 3 und verbindet verschiedene IP-Netzwerke . Heim-WLAN-Router integrieren oft Router, Switch, AP und Modem-Funktionen.

Unterschiede: Layer (AP=L2, Router=L3), Funktion (AP=Zugangspunkt, Router=Netzverbindung).

Was zeigt die ipconfig/ifconfig Ausgabe an?

Zeigt Netzwerkkonfiguration: IP-Adresse des Geräts, Default Gateway (IP des Routers für externe Kommunikation), MAC-Adresse (Physische Adresse) des Netzwerkadapters (NIC) . Skizze: Eigener PC ist mit einem Netzwerk (Switch/AP) verbunden, das über einen Router (Gateway) Zugang zu anderen Netzen (Internet) hat.

Was ist der Zweck von DNS?

DNS (Domain Name System) übersetzt menschenlesbare Domainnamen (z.B. www.hslu.ch) in IP-Adressen, die Computer verstehen .

Was macht DHCP im Netzwerk?

DHCP (Dynamic Host Configuration Protocol) weist Geräten beim Verbinden mit einem Netzwerk automatisch eine IP-Adresse und andere Netzwerkinformationen (Gateway, DNS-Server) zu .

Was bedeutet „IoT (Internet of Things)“ in eigenen Worten?

IoT beschreibt die Vernetzung von physischen Geräten (Alltagsgegenstände, Maschinen, Sensoren) über das Internet, damit sie Daten erfassen, austauschen und automatisch reagieren können – meist ohne direkte menschliche Steuerung.

Nenne mindestens drei kommerzielle IoT-Anwendungen aus dem Alltag.

Smart Home: vernetzte Lampen, Heizungen, Türschlösser (z. B. Philips Hue, Nest).

Wearables: Fitnessarmbänder, Smartwatches (z. B. Apple Watch, Fitbit).

Smart Cars: Fahrzeuge mit Online-Diagnose, Verkehrsinfos oder automatischen Notrufen.

Wie könnte ein „Alltagsgegenstand“ als IoT-Gerät umgesetzt werden? Nenne ein Beispiel mit Vor- und Nachteilen.

Beispiel: IoT-Zahnbürste – misst Putzdauer, Druck und sendet Daten an eine App.

Vorteile: Bessere Mundhygiene, Feedback, Motivation.

Nachteile: Datenschutzrisiko, höhere Kosten, Abhängigkeit von Strom & App.

Welche 6 IoT-Kommunikationsschnittstellen kennst du?

Wi-Fi – hohe Geschwindigkeit (bis 1 Gbps), Reichweite ca. 30 m, großer Stromverbrauch.

Bluetooth Low Energy (BLE) – ~1 Mbps, Reichweite bis 10 m, energiesparend.

ZigBee – 250 kbps, Reichweite 10–100 m (Mesh-Netzwerke).

LoRaWAN – bis 50 kbps, Reichweite bis 15 km, sehr energiesparend.

NB-IoT (Narrowband IoT) – bis 250 kbps, Reichweite mehrere Kilometer, für kleine Datenmengen.

LTE-M / 4G IoT – bis 1 Mbps, hohe Reichweite, geeignet für mobile Geräte.

Vergleiche am Beispiel einer smarten Wetterstation drei Schnittstellen hinsichtlich Datenvolumen, Geschwindigkeit und Reichweite.

Wi-Fi: Hohe Datenrate (z. B. 100 KB/s für Sensordaten), kurze Reichweite (~30 m).

LoRaWAN: Niedriges Datenvolumen (~50 Bytes/Sekunde), extrem große Reichweite (~10 km).

Bluetooth: Mittel, geeignet für lokale Übertragung an ein Smartphone (~1 Mbps, <10 m).

Nenne und erkläre drei technologische Herausforderungen bei IoT-Geräten.

Sicherheit & Datenschutz: Viele Geräte = viele Angriffsflächen; Daten können abgefangen oder missbraucht werden.

Energieversorgung: Batteriebetriebene Sensoren müssen jahrelang laufen → energieeffiziente Kommunikation nötig.

Kompatibilität / Standardisierung: Unterschiedliche Hersteller & Protokolle → Geräte oft schwer integrierbar.

Was bedeuten drei der 5Vs im Zusammenhang mit IoT?

Volume: Enorme Datenmenge, die durch viele Sensoren entsteht.

Velocity: Hohe Geschwindigkeit, mit der Daten erzeugt und übertragen werden.

Variety: Unterschiedliche Datentypen (Text, Audio, Sensordaten, Bilder).

Nenne zwei Pro-Argumente, ein Herausforderungs-Argument und eine Anwendung von Open Data Projekten.

✅ Pro: Transparenz & Nachvollziehbarkeit, Förderung von Innovationen.

⚠ Herausforderung: Datenschutz / Datenmissbrauch.

💡 Anwendung: Offene Verkehrsdaten (z. B. ÖV-Fahrplandaten für Navigations-Apps).

Nenne zwei Embedded Plattformen, die für IoT-Prototypen geeignet sind.

Arduino → einfache Mikrocontroller-Plattform für Sensorsteuerung.

Raspberry Pi → Mini-Computer für komplexere IoT-Anwendungen (z. B. Datenverarbeitung, Webserver).

Nenne 3 Sensoren, 3 Aktoren und 3 Lokalisierungsmethoden im IoT, mit jeweiliger Beschreibung.

Sensoren:

Temperatur-Sensor → misst Umgebungstemperatur (analog → digital).

Bewegungssensor (PIR) → erkennt Bewegungen.

Feuchtigkeitssensor → misst Luft-/Bodenfeuchte.

Aktoren:

Relais → schaltet Stromkreise.

Servo-Motor → bewegt mechanische Teile.

LED → visuelle Ausgabe.

Lokalisierung:

GPS: Global, outdoor.

Wi-Fi Positioning: indoor eingeschränkt nutzbar.

Bluetooth Beacons: gut für indoor-Ortung.

Was ist eine Netzwerktopologie und welche Eigenschaften haben drei typische Topologien?

Eine Netzwerktopologie beschreibt die Anordnung und Verbindungsstruktur der Geräte (Knoten) in einem Netzwerk – also wer mit wem verbunden ist und wie Daten übertragen werden.

Beispiele:

Bus-Topologie:

Alle Geräte teilen sich ein gemeinsames Übertragungsmedium (ein Kabel).

→ Einfach, günstig – aber störanfällig und schwer erweiterbar.Stern-Topologie:

Alle Geräte sind über ein zentrales Gerät (Switch/Hub) verbunden.

→ Leicht wartbar, einzelne Geräteausfälle unkritisch, aber Zentrale ist kritischer Punkt.Ring-Topologie:

Geräte sind kreisförmig miteinander verbunden, Daten laufen im Ring herum.

→ Keine Datenkollisionen, aber Ausfall eines Knotens kann gesamten Ring stören.

Was versteht man unter Cybersecurity und welches Ziel verfolgt sie?

Cybersecurity umfasst alle Maßnahmen zum Schutz von Computersystemen, Netzwerken und Daten vor Angriffen, Verlust oder Manipulation.

Ziel: Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherstellen.

Was bedeuten die Begriffe DoS/DDoS, MitM, Social Engineering/Phishing und Malware/Ransomware?

DoS/DDoS: Überlastangriff durch massenhafte Anfragen.

MitM (Man-in-the-Middle): Angreifer hört Kommunikation ab oder verändert sie.

Social Engineering / Phishing: Täuschung von Menschen zur Herausgabe sensibler Daten.

Malware / Ransomware: Schadsoftware, die Daten stiehlt oder verschlüsselt und Lösegeld fordert.

Welche Motivation steckt hinter Cyberangriffen, und wie kann man sich schützen?

Motivation: Meist finanziell, teils politisch oder aus Neugier.

Gegenmaßnahmen: Firewalls, Verschlüsselung, regelmäßige Updates, Mitarbeiterschulung, starke Passwörter.

Nenne wichtige Stationen der Kryptographie-Geschichte.

Cäsar-Chiffre: einfache Buchstabenverschiebung.

Vigenère: Verschlüsselung mit Schlüsselwort.

Enigma: mechanische Verschlüsselungsmaschine im 2. Weltkrieg.

DES/AES: moderne symmetrische Verfahren.

Public-Key-Verfahren: Grundlage asymmetrischer Kryptographie.

Was ist eine Einwegfunktion bzw. ein Hash?

Ein Hash ist eine Einwegfunktion, die Eingaben beliebiger Länge auf einen festen Wert abbildet.

Sie ist nicht umkehrbar und wird zur Integritätsprüfung oder Passwortspeicherung genutzt.

Wie funktioniert die symmetrische Verschlüsselung und was sind ihre Vor- und Nachteile?

Funktionsweise: Ein gemeinsamer Schlüssel dient zum Ver- und Entschlüsseln.

Vorteile: Schnell, effizient.

Nachteile: Sicherer Schlüsselaustausch ist schwierig.

Wie funktioniert die asymmetrische Verschlüsselung?

Public Key: öffentlich, zum Verschlüsseln.

Private Key: geheim, zum Entschlüsseln.

Ermöglicht sichere Kommunikation ohne gemeinsamen geheimen Schlüssel.

Was sind die Vorteile und Nachteile asymmetrischer Verfahren?

Vorteile: Kein sicherer Schlüsselaustausch nötig, ermöglicht digitale Signaturen.

Nachteile: Langsamer, rechenintensiver als symmetrische Verfahren.

Was bedeutet „Signieren“ im kryptografischen Sinn?

Der Sender signiert Daten mit seinem Private Key, um Authentizität und Integrität zu gewährleisten.

Der Empfänger verifiziert die Signatur mit dem Public Key des Senders.

Wie wird beim asymmetrischen Verfahren ein Schlüssel sicher ausgetauscht?

Über Verfahren wie Diffie-Hellman:

Zwei Parteien berechnen unabhängig denselben geheimen Schlüssel über öffentliche Werte — ohne dass dieser im Klartext übertragen wird.

Was ist ein Zertifikat und was enthält es?

Ein Zertifikat bindet einen Public Key an eine Identität (z. B. Servername, Person).

Ausgestellt und signiert von einer Certificate Authority (CA).

Enthält: Namen, Gültigkeitsdauer, Public Key, Aussteller, Signatur.

Was ist TLS (Transport Layer Security) und wie funktioniert es?

Beim Handshake wird mit asymmetrischer Kryptografie ein Session Key ausgetauscht.

Danach erfolgt schnelle symmetrische Verschlüsselung.

Einsatz: HTTPS, sichere E-Mails, VPNs etc.

Was ist der Unterschied zwischen HTTP und HTTPS?

HTTP: unverschlüsselt, keine Authentifizierung.

HTTPS: HTTP über TLS/SSL, bietet Verschlüsselung, Integrität und Authentizität (erkennbar am Schloss-Symbol).

Was ist ein VPN und welche Grundeigenschaften hat es?

VPN (Virtual Private Network) erstellt einen verschlüsselten Tunnel über ein öffentliches Netz.

Eigenschaften:

Vertraulichkeit: Daten verschlüsselt

Authentifizierung: nur berechtigte Nutzer

Integrität: Schutz vor Manipulation

Welche VPN-Typen gibt es, wofür werden sie verwendet und was sind die OWASP Top 10?

Remote Access VPN: Nutzer ↔ Firmennetz.

Site-to-Site VPN: zwei ganze Netzwerke.

Privat: Anonymisierung, Umgehung von Geoblocking.

OWASP Top 10: Liste der kritischsten Sicherheitsrisiken in Webanwendungen.

Beispiele:Broken Access Control

Cryptographic Failures

Injection