week8 firewall

1/11

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No analytics yet

Send a link to your students to track their progress

12 Terms

wat is mapping + wat er tegen doen?

1. Mapping

Doel: In kaart brengen van netwerkservices voor een aanval.

Technieken:

Ping: achterhalen welke hosts bereikbaar zijn.

Port-scanning: controleren welke poorten open staan.

nmap: tool voor netwerkscans en security audits.

Countermeasures:

Verkeer loggen dat binnenkomt op het netwerk.

Verdacht gedrag detecteren zoals opeenvolgende IP/poort-scans.

wat is packet sniffing? + countermeasures

Packet sniffing betekent dat een aanvaller netwerkverkeer afluistert en analyseert zonder toestemming.

Hoe werkt het?

Netwerk gebruikt broadcast media zoals:

coax-kabel

hub

draadloos netwerk

→ elk pakketje dat wordt verzonden, wordt zichtbaar voor alle apparaten op dat netwerk

Aanvaller zet zijn Network Interface Card (NIC) in promiscuous mode:

Normaal gezien negeert een netwerkkaart pakketten die niet voor haar bedoeld zijn.

In promiscuous mode vangt ze alle pakketten op, ongeacht de bestemming.

Aanvaller leest alle niet-versleutelde data: denk aan wachtwoorden, gevoelige informatie, enz.

Countermeasures (tegenmaatregelen)

1. Software controleren:

Laat alle apparaten regelmatig controleren of hun netwerkkaart in promiscuous mode staat.j

Meld dat aan de IT-verantwoordelijke als dat verdacht is.

2. Netwerk verbeteren:

Gebruik switched Ethernet in plaats van hubs: switches sturen pakketten enkel naar het juiste toestel, niet naar iedereen.

Versleutel het netwerkverkeer (bv. HTTPS, VPN) zodat zelfs als iemand het opvangt, het onleesbaar is.

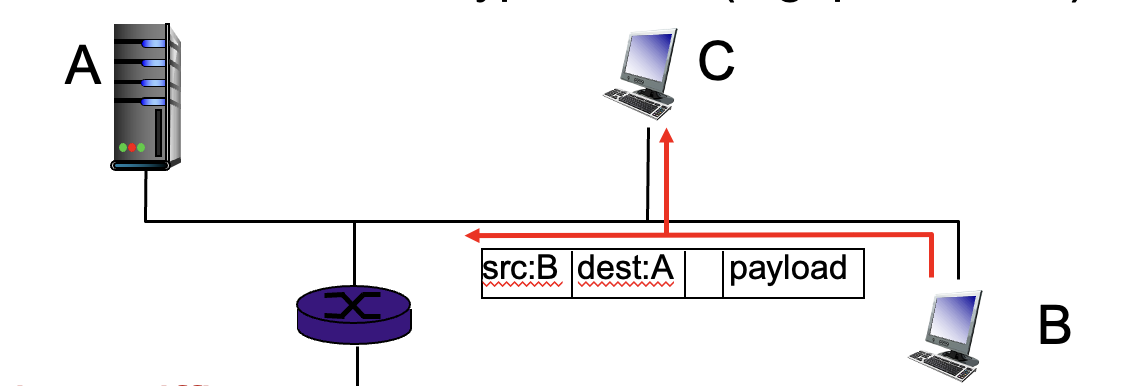

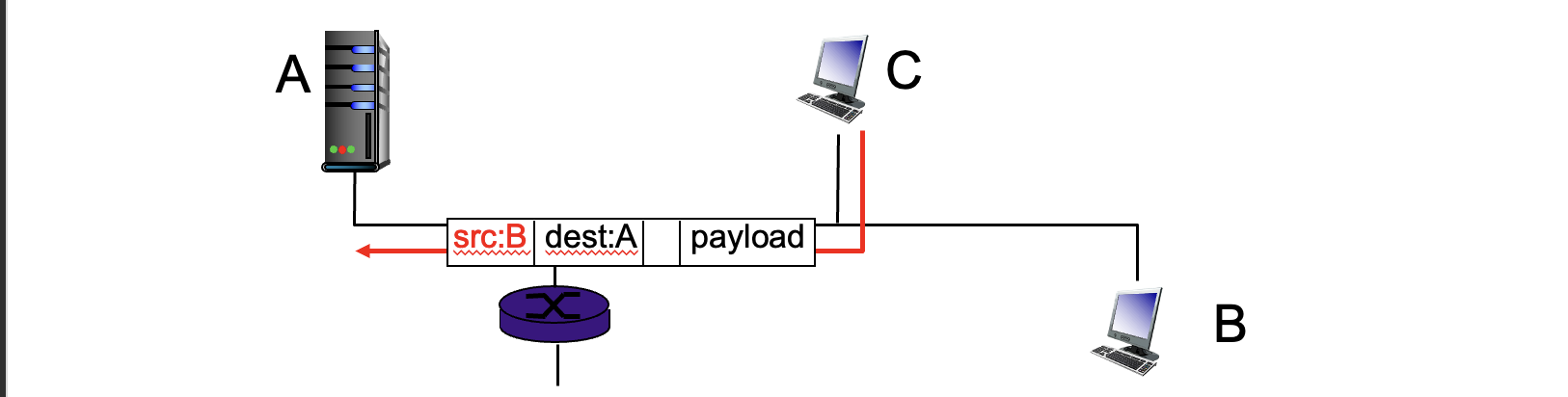

wat is ip spoofing + countermeasures

3. IP Spoofing

IP Spoofing betekent dat een aanvaller een vals IP-bronadres gebruikt om zich voor te doen als een ander toestel. raw ip pakketten met any value in src ip adres invullen

Hoe werkt het?

C (de aanvaller) maakt een pakket aan, maar vult het bronadres in van B.

Dit pakket wordt verstuurd naar A (het slachtoffer), die denkt dat het van B komt.

A vertrouwt mogelijk de inhoud van het pakket omdat het lijkt te komen van een bekende bron.

Belangrijk: ontvanger A heeft geen manier om te controleren of het IP-adres echt klopt.

Countermeasure: Ingress Filtering

routers mogen geen pakketten forwarden met onjuiste src adressen

bv datagram src niet in het netwerk van de router

Dit voorkomt dat spoofed pakketten het internet op kunnen

denial of service + counter measures

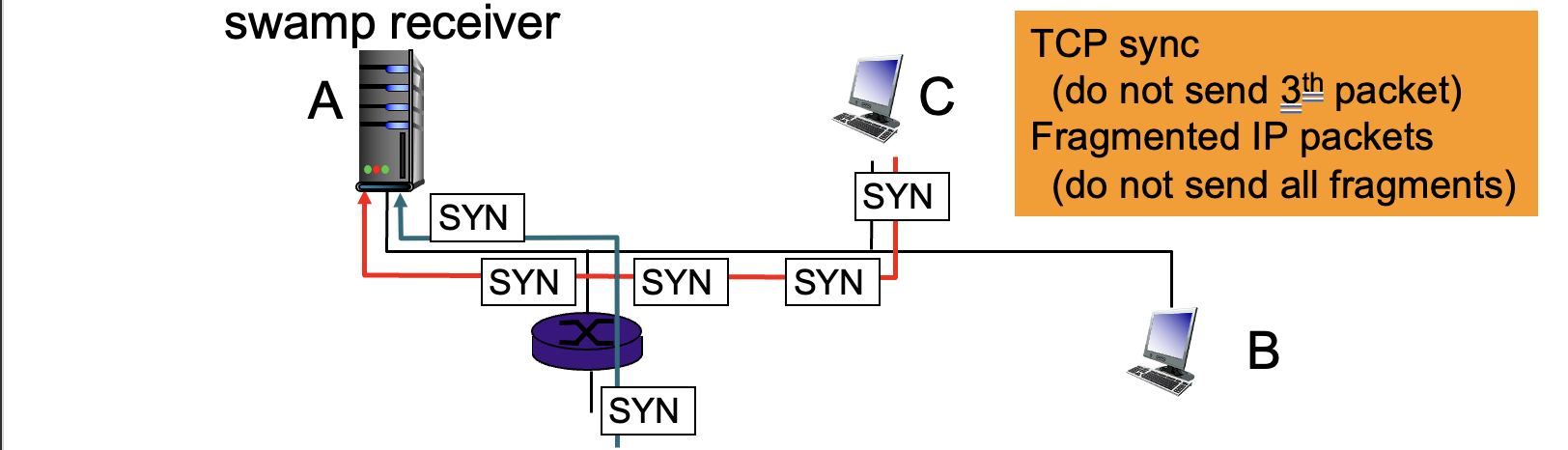

4. Denial of Service (DoS / DDoS)

Een DoS-aanval probeert een server of netwerk onbruikbaar te maken door het te overladen met verkeer.

Hoe werkt het?

SYN Flooding (TCP sync-aanval):

Aanvaller stuurt veel SYN-pakketten (start van TCP-handshake).

Doelserver (A) wacht op het 3e pakket (ACK), maar dat komt nooit.

Hierdoor blijven er half-open verbindingen open, waardoor het systeem uitput.

Fragmented IP-aanvallen:

Aanvaller stuurt IP-pakketten op in fragmenten, maar niet allemaal.

Server wacht tevergeefs op de rest → verbruikt geheugen/tijd.

DDoS (Distributed DoS):

Meerdere machines (zoals C én B in de afbeelding) worden tegelijk gebruikt om A aan te vallen.

Moeilijker te stoppen, want verkeer lijkt te komen van meerdere, legitieme bronnen.

Afbeelding verduidelijkt:

Meerdere SYN-pakketten (van o.a. C) overspoelen A.

A raakt overbelast en kan geen echte verzoeken meer verwerken.

Countermeasures

1. Filteren van SYN floods:

Herken overmatig SYN-verkeer en blokkeer het vroegtijdig, vóór het de host bereikt.

Let op: dit kan ook goede pakketten raken (false positives).

2. Bron traceren:

Analyseer waar het verkeer vandaan komt.

Vaak komt het van geïnfecteerde toestellen die door een aanvaller worden misbruikt.

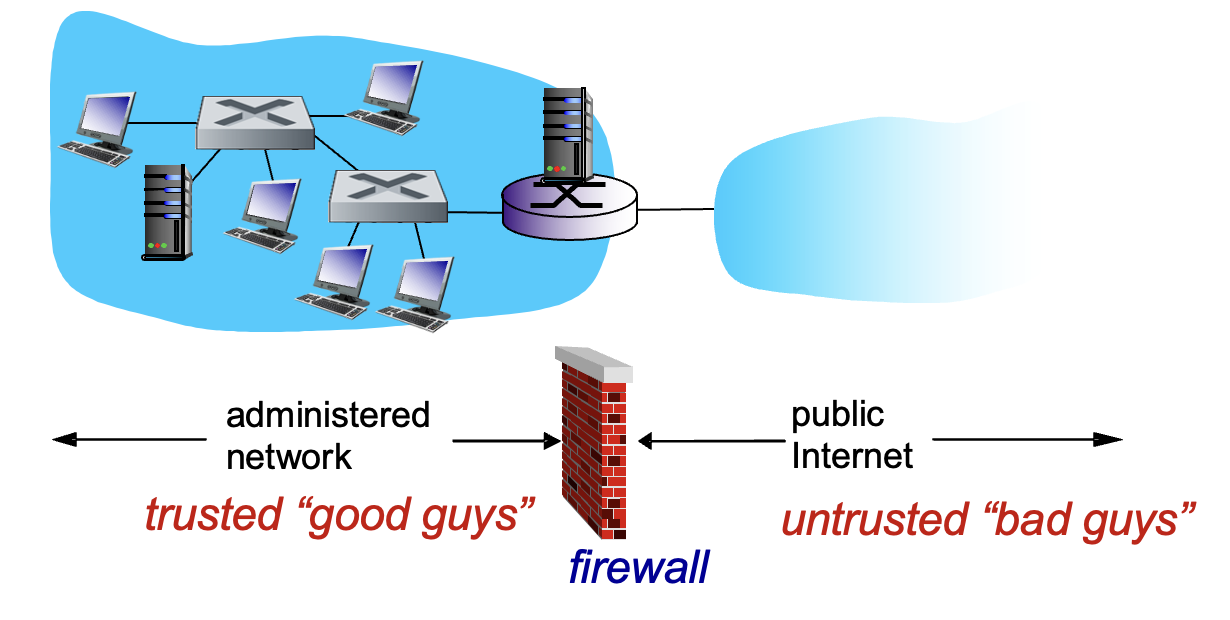

wat is een firewall + waarom gebruik je een firewal + soorten

Wat is een firewall?

Een firewall is een beveiligingssysteem dat het interne netwerk (vertrouwde omgeving) isoleert van het internet (onvertrouwde omgeving). Het laat sommige datapakketten door en blokkeert andere.

Waarom gebruik je een firewall?

Voorkomt DoS-aanvallen

Zoals SYN flooding, waarbij een aanvaller zoveel valse verbindingen opzet dat echte gebruikers geen toegang meer krijgen.Beschermt tegen ongewenste aanpassingen

Bijvoorbeeld een hacker die een website vervangt door iets anders.Laat enkel geautoriseerde toegang toe

Enkel wie gemachtigd is, mag binnen in het interne netwerk.

Soorten firewalls:

Stateless packet filters: filteren enkel op basis van regels (zoals IP-adressen).

Stateful packet filters: houden ook de status van verbindingen bij.

Application gateways: controleren verkeer op applicatieniveau (bv. HTTP, FTP).

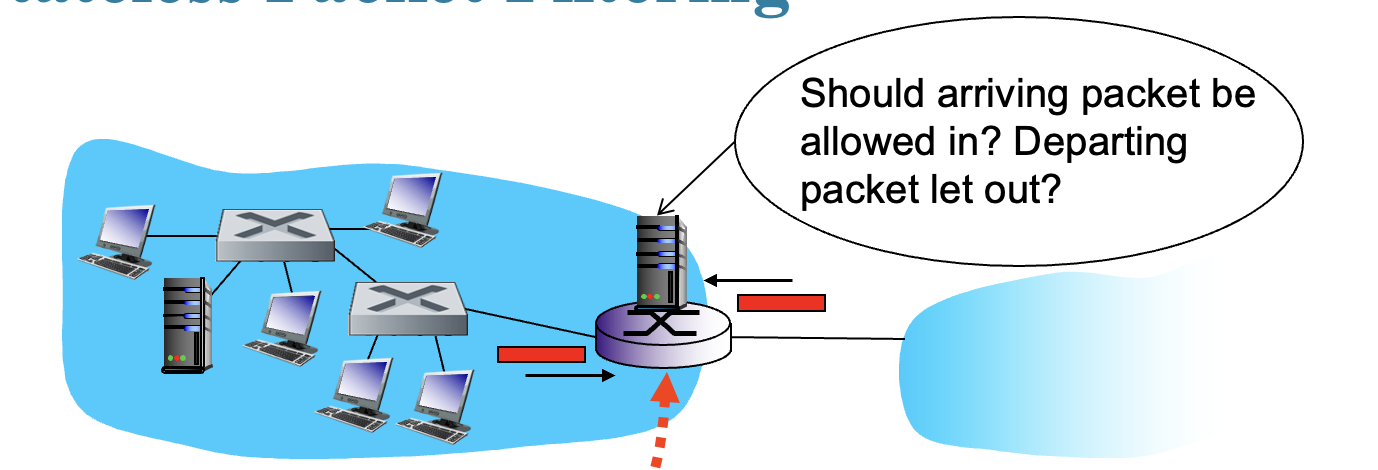

wat is stateless packet filtering

beslist per individueel pakket of het doorgelaten of geblokkeerd wordt zonder context of geheugen van eerdere pakketten, kijkt enkel naar de inhoud van elk pakket

ip/bron/bestemmingsadres

tcp/udp bron-bestemmingspoort

icmp bericht types

tcp syn en ack shit

werking:

elk pakket wordt vergeleken met een set regels (ACL - access control list)

de regels worden van boven naar onder toegepast

als er een match is wordt het pakket geaccepteerd / geweigerd

voordelen:

snel, eenvoudig

weinig systeembronnen nodig

nadelen:

geen context: weet niet of een antwoord hoort bij een verzoek

minder veilig bij complexe aanvallen

wat is stateful packet filtereing

houdt de status bij van elke tcp-verbinding bij, het bepaalt of een pakket logisch is in de context van bestaande verbindingen,

het beslist per individueel pakket of het doorgelaten of geblokkeerd wordt. Kijkt enkel naar de inhoud van elk pakket

wat doet het?

volgt connecties: volgt syn en fin

bewaart actieve sessies in een connection state table

verwerpt pakketten die niet bij een bekende sessie horen

sluit inactieve sessies automatisch af

beter dan stateless?

voorkomt dat onlogische pakketen bv ack zonder connectie doorgelaten worden

kan beslissen of een inkomend pakket geldig is op baiis van de sessiegeschiedenis

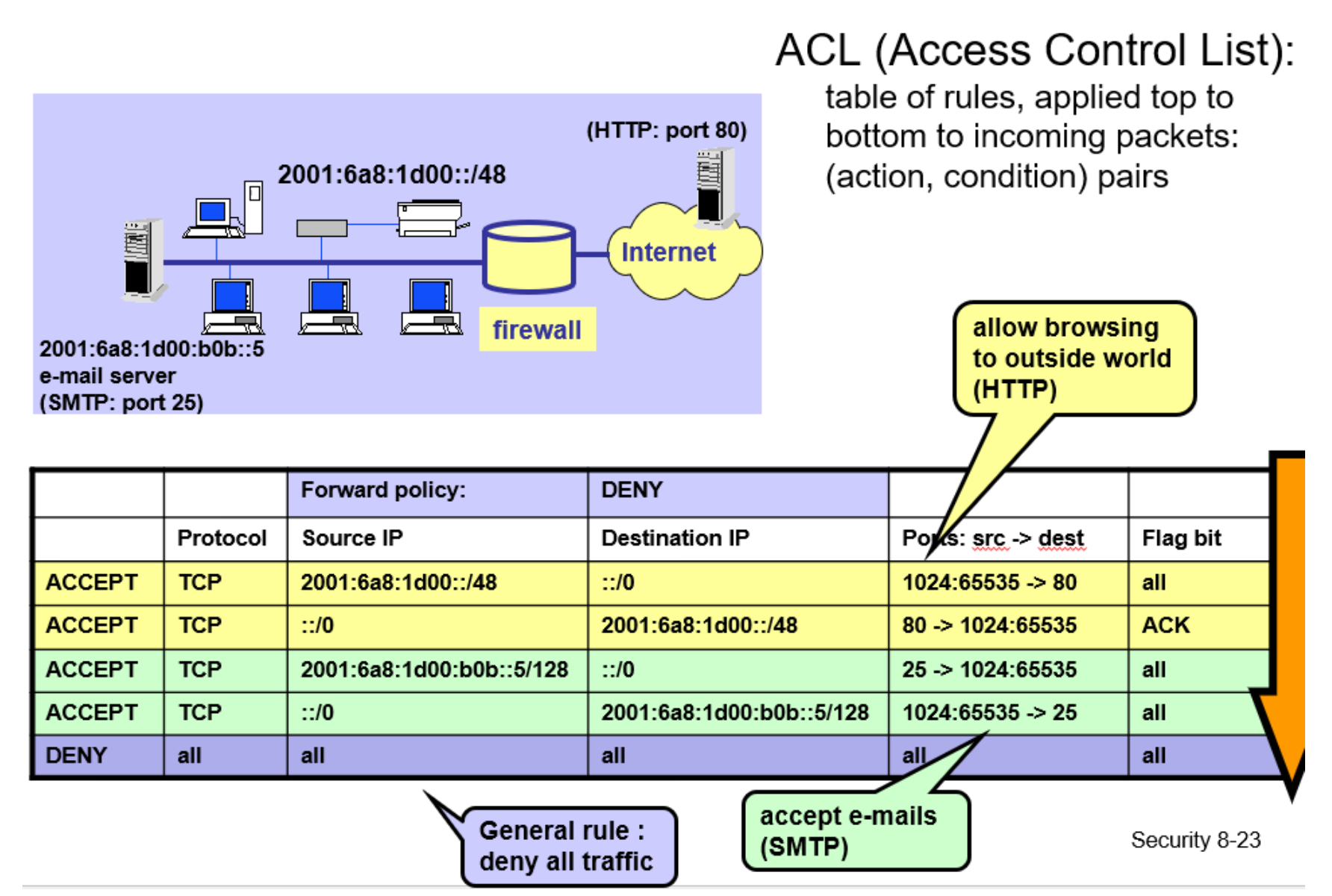

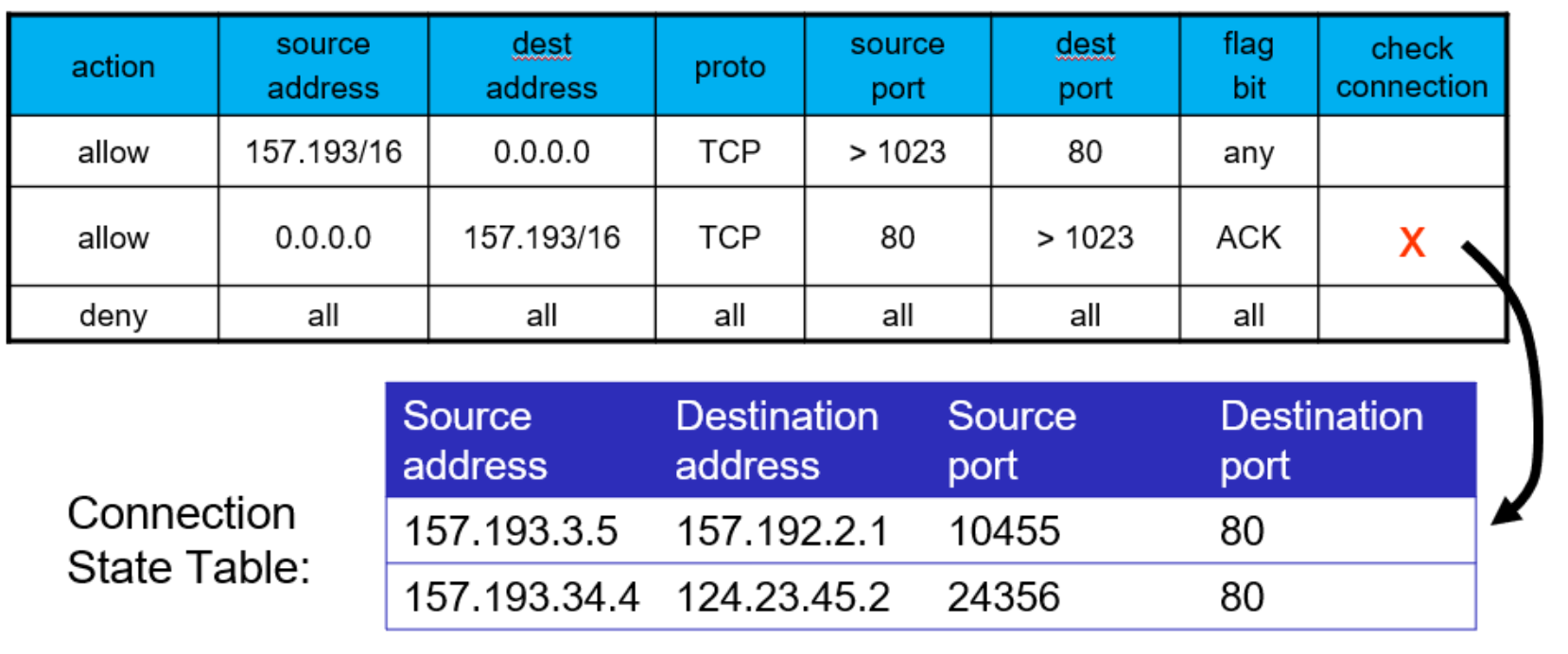

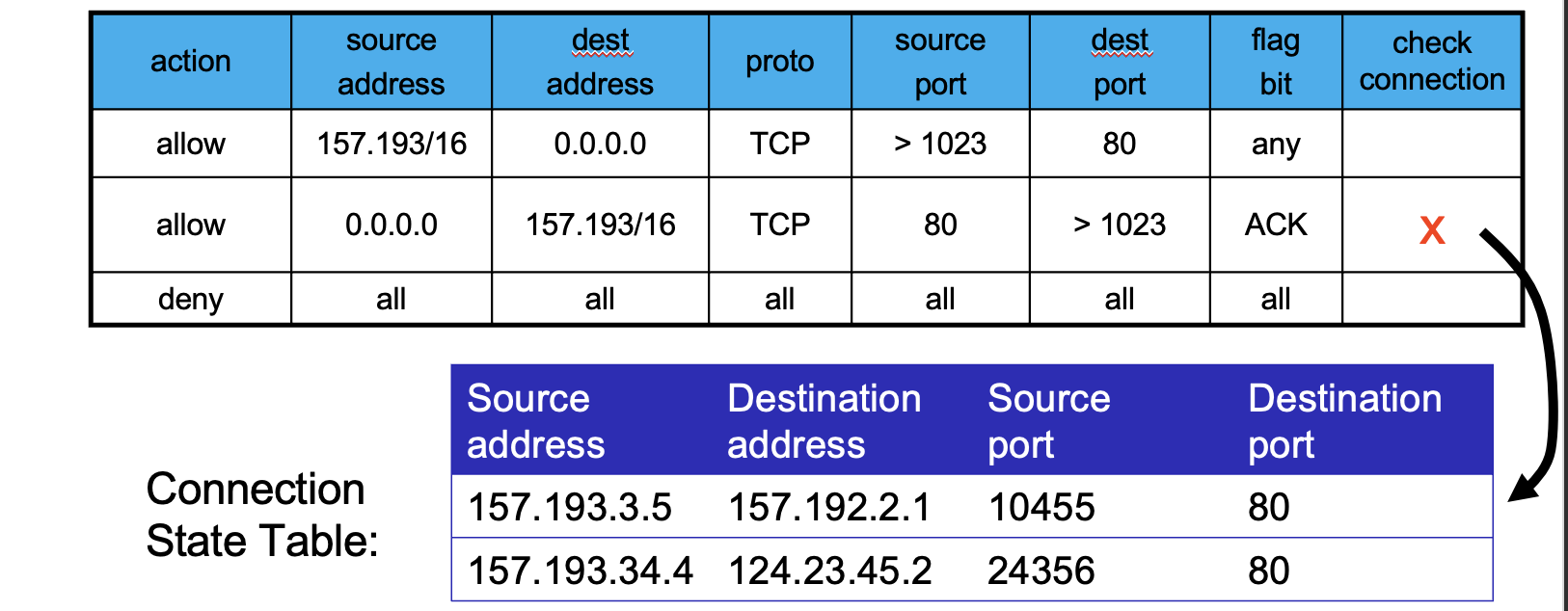

voorbeeld connection state table + ACL

Een Access Control List (ACL) en een Connection State Table.

De ACL beslist op basis van regels of een pakket wordt toegelaten.

De "check connection" kolom bepaalt of het systeem eerst in de Connection State Table moet kijken.

Regel per regel (bovenste tabel):

Regel | Beschrijving | Uitleg |

|---|---|---|

| Toegang tot bv. websites | Staat toe als iemand binnen het netwerk surft |

| Antwoordpakketten van webservers | Mag alleen binnen als er eerder een sessie gestart is (moet dus in connection table staan) |

| Alles wat niet hierboven expliciet toegelaten is, wordt geweigerd | Catch-all |

Voorbeeld: Allowed

Source IP: 157.192.2.1

Dest IP: 157.193.3.5

SP: 80, DP: 10455, ACKDeze hoort bij de eerste connectie in de table → toegelaten

Voorbeeld: Not Allowed

Source IP: 130.12.5.12

Dest IP: 157.193.3.5

SP: 80, DP: 20345, ACKGeen match in de table → geblokkeerd

Connection State Table

Deze bevat actieve connecties:

157.193.3.5 → 157.192.2.1, poort 10455 → 80

157.193.34.4 → 124.23.45.2, poort 24356 → 80

Samengevat: ACK-pakketten van buitenaf worden alleen toegelaten als er een geldige connectie in de state table staat.

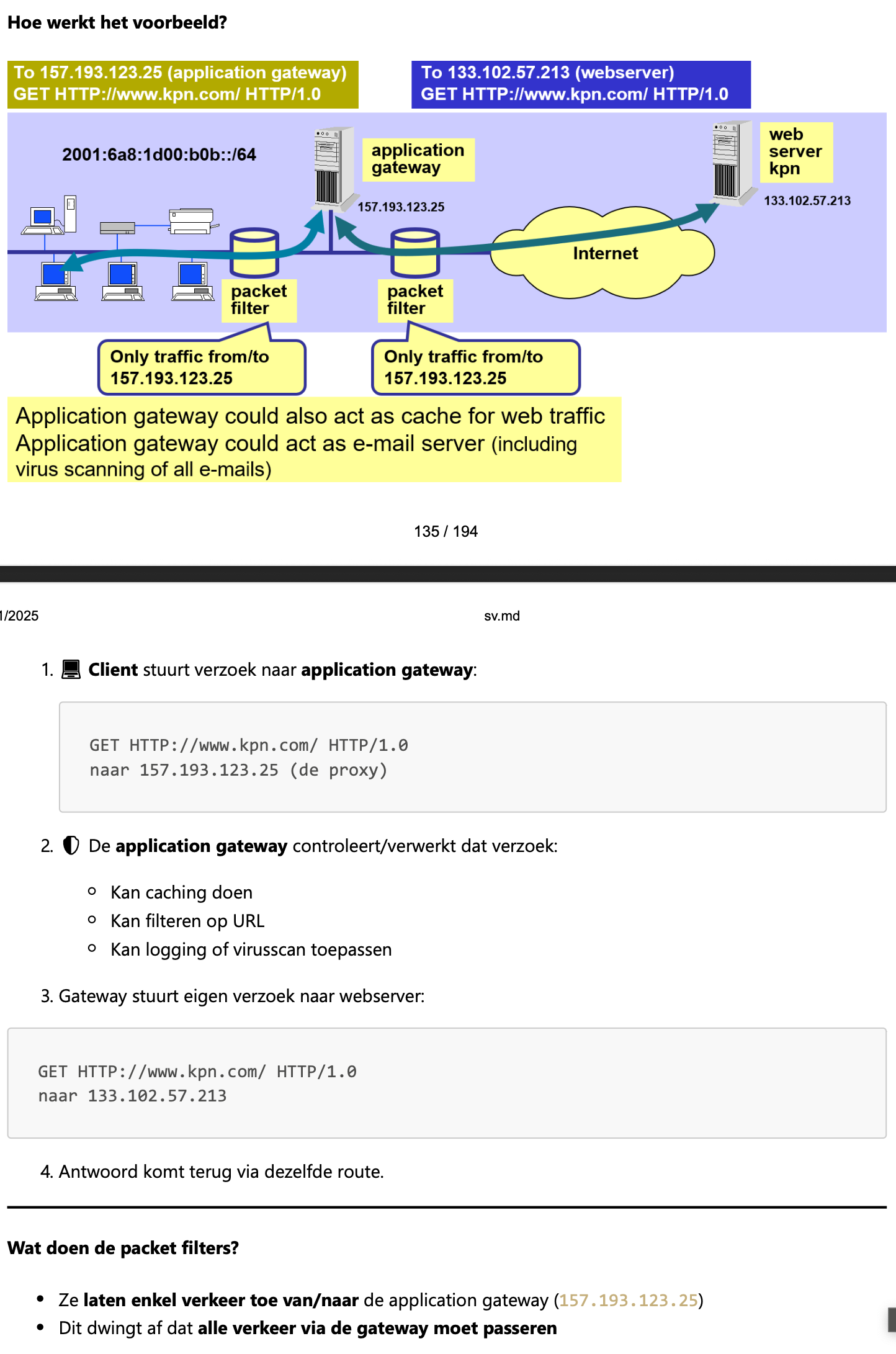

wat doet een application gateway

aka proxy: filtert netwerkverkeer op applicatieniveau (zoals http, email, ftp)

het kijkt naar de inhoud van verzoeken, niet enkel ip-adressen / poorten

beperkingen van firewalls en gateweys

ip spoofing: routers kunnen niet controleren of data echt van de opgegeven bron komt

speciale behandeling per applicatie: als meerdere ammlicaties speciale behandeling nodig hebben, vereist elke app zijn eigen gateway

client moet gateway kunnen bereiken: de software moet weten hoe verbinding te maken met de gateway

udp beleid zegt vaak alles of neits

Afweging: communicatie < — > beveiliging: Hoe meer externe communicatie je toestaat, hoe lager de veiligheid (en omgekeerd)

Zelfs goed beschermde sites kunnen nog aangevallen worden: Firewalls bieden geen volledige bescherming tegen alle aanvallen.

intrusion detection systems

Packet filtering

Werkt alleen op TCP/IP headers

Houdt geen verbanden bij tussen sessies

IDS (Intrusion Detection System)

Deep packet inspection: inhoud van pakketten wordt geanalyseerd op gekende virussen of aanvalspatronen

Correlatie over meerdere pakketten wordt onderzocht om aanvallen te detecteren zoals:

Port scanning

Netwerk mapping

DoS-aanval

IDS kijkt dus dieper dan gewone filtering en zoekt naar verdacht gedrag in de communicatie.

IDS op meerdere locaties

Meerdere IDS'en worden geplaatst op verschillende plekken in het netwerk.

IDS-sensoren controleren zowel het interne netwerk als de DMZ (Demilitarized Zone) waar servers zoals web-, FTP- en DNS-servers staan.

Hierdoor kunnen verschillende soorten aanvallen op verschillende plekken worden gedetecteerd.

De firewall zit tussen de interne netwerken en het internet, maar IDS biedt extra controle voor en achter de firewall.

IDS op meerdere plekken = betere dekking tegen indringers.

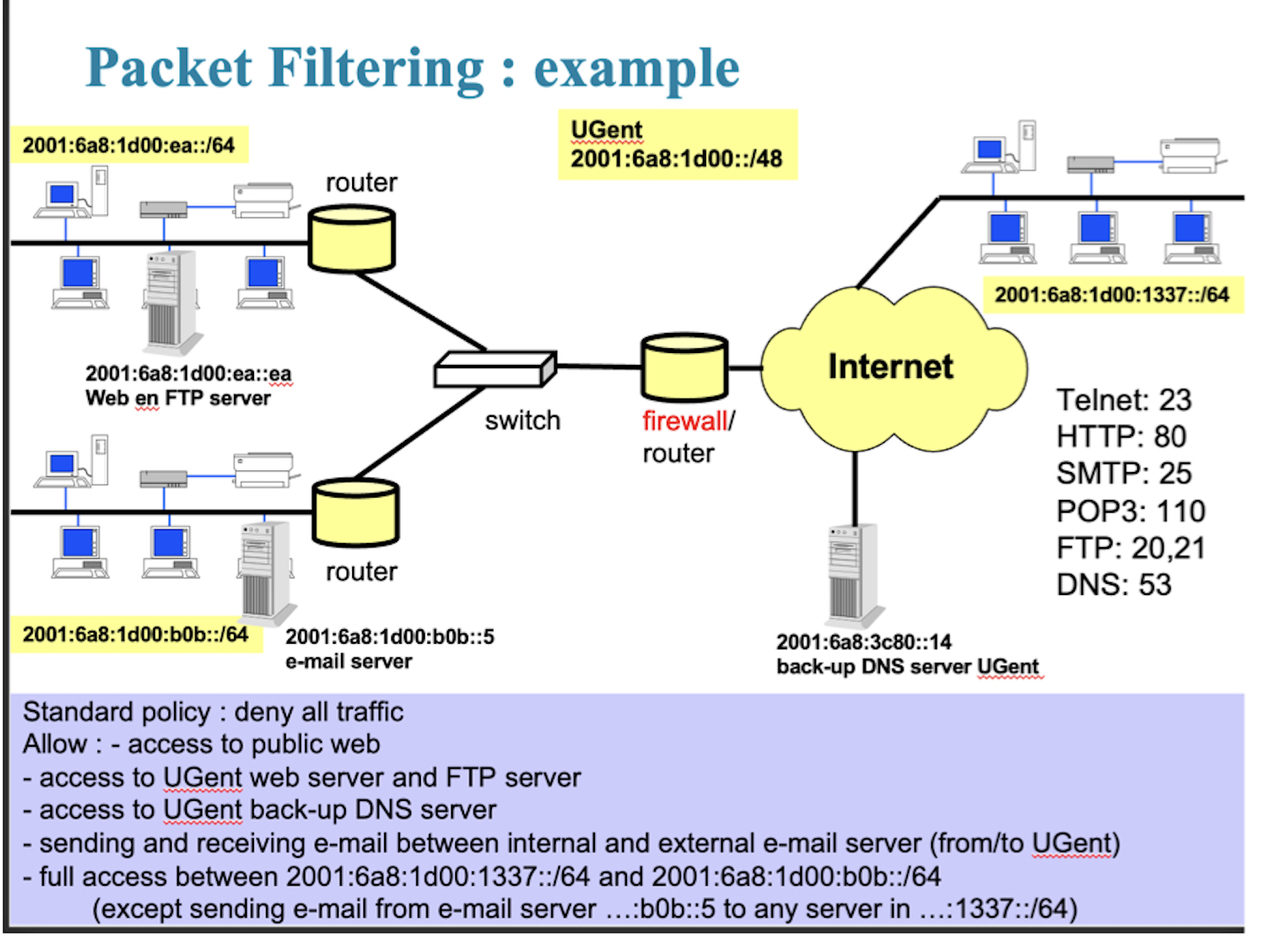

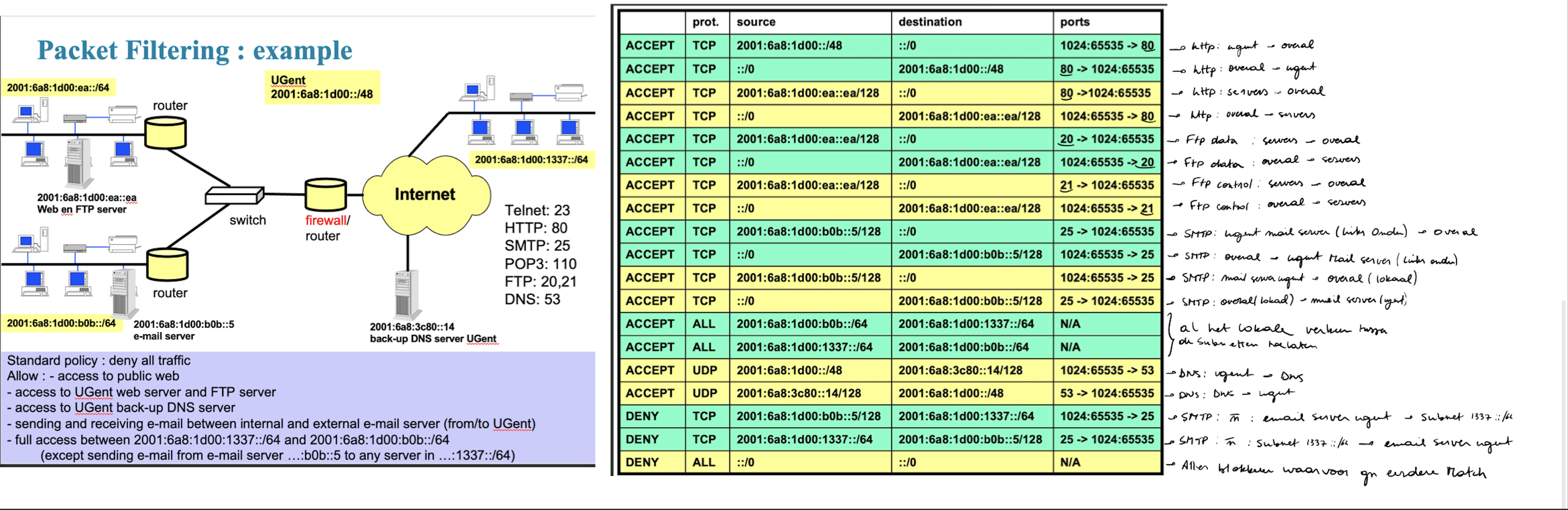

oefening op firewallregels