PIB

1/429

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced |

|---|

No study sessions yet.

430 Terms

Počítačová bezpečnosť

Opatrenia a riadenie, ktoré zabezpečujú dôvernosť, integritu a dostupnosť aktív informačného systému zahrňujúc hardvér, softvér, firmvér a informácie, ktoré sa spracovávajú, uchovávajú a prenášajú

3 kľúčové ciele v centre počítačovej bezpečnosti

Dôvernosť (Confidentiality), Integrita (Integrity), Dostupnosť (Availability)

Dôvernosť (Confidentiality)

Dôvernosť údajov: zabezpečuje, že súkromné alebo dôverné informácie nie sú dostupné alebo sprístupnené neoprávneným osobám.

Privátnosť: zabezpečuje, že jednotlivci riadia alebo ovplyvňujú aké informácie súvisiace s nimi (osobné údaje) môžu byť zhromaždené a uložené a kým a komu tieto informácie môžu byť zverejnené.

Integrita (Integrity)

Integrita údajov: zabezpečuje, že informácie a programy sa menia iba stanoveným a oprávneným spôsobom.

Integrita systému: zabezpečuje, že systém vykonáva zamýšľanú funkciu nenarušeným spôsobom, bez zámernej alebo neúmyselnej neoprávnenej manipulácie so systémom

Dostupnosť (Availability)

Zabezpečuje, aby systémy fungovali okamžite a aby služba nebola odmietnutá oprávneným používateľom.

dodatočné ciele k CIA

Autenticita (Authenticity), Účtovateľnosť (Accountibility)

Autenticita (Authenticity)

Vlastnosť byť pravý (originálny, pôvodný) a schopný byť overený a dôveryhodný

dôvera v platnosť prenosu, správy alebo pôvodcu správy.

To znamená overenie, že používatelia sú tí o ktorých vyhlasujú, že sú a že každý vstup prichádzajúci do systému pochádza z dôveryhodného zdroja

Účtovateľnosť (Accountibility)

Bezpečnostný cieľ, ktorý vytvára požiadavku, aby sa činnosti danej entity mohli jednoznačne dosledovať.

To podporuje neodmietnutie, odstrašovanie, izoláciu porúch, detekciu a prevenciu narušenia a následné zotavenie a právne kroky.

Pretože skutočne zabezpečené systémy nie sú v súčasnosti dosiahnuteľným cieľom, musíme byť schopní dosledovať porušenie bezpečnosti entite, ktorá je za porušenie bezpečnosti zodpovedná.

prečo Systémy musia viesť záznamy o svojej činnosti?

aby umožnili neskoršiu forenznú analýzu na dosledovanie narušenia bezpečnosti alebo na pomoc pri transakčných sporoch.

Bezpečnostná politika

súbor kritérií pre poskytovanie bezpečnostných služieb – požiadavky na ochranu.

Definuje čo je a čo nie je dovolené pri spracovaní údajov, aby sa zachovala podmienka bezpečnosti systémov a údajov.

bezpečnostná politika je formálnym vyhlásením pravidiel a postupov, ktoré špecifikujú alebo regulujú spôsob, akým systém alebo organizácia poskytuje bezpečnostné služby na ochranu citlivých a kritických systémových zdrojov

Bezpečnostný mechanizmus

- bezpečnostné opatrenie – ochranné opatrenie je metóda, prostriedok alebo procedúra na presadenie bezpečnostnej politiky.

Nepriateľ - útočník (agent hrozby)

jednotlivec, skupina, organizácia alebo vláda, ktorá vedie alebo má v úmysle viesť škodlivé činnosti.

Útok

akýkoľvek druh škodlivej aktivity, ktorá sa pokúša získavať, narušovať, popierať, degradovať alebo zničiť zdroje informačného systému alebo samotné informácie.

Útok je hrozbou, ktorá sa uskutočňuje (akcia hrozby) a ak je úspešný, vedie k nežiaducemu narušeniu bezpečnosti alebo k následkom hrozby

Riziko

miera rozsahu ohrozenia entity potenciálnou okolnosťou alebo udalosťou a zvyčajne je funkciou 1) nepriaznivých vplyvov, ktoré by vznikli, ak by okolnosti alebo udalosti nastali; a 2) pravdepodobnosť výskytu

Systémový zdroj (aktívum)

dôležitá aplikácia, všeobecný podporný systém, program s vysokým dopadom, fyzické priestory, kritický systém, personál, vybavenie alebo logicky súvisiaca skupina systémov.

Hrozba

každá okolnosť alebo udalosť s potenciálom nepriaznivého dopadu na prevádzku organizácie (vrátane poslania organizácie, funkcií, imidžu alebo povesti), aktív organizácie, jednotlivcov, iných organizácií alebo národa prostredníctvom informačného systému prostredníctvom neoprávneného prístupu, zničenia, zverejnenia, modifikácie informácie a/alebo odmietnutie služby.

potenciálne bezpečnostné poškodenie aktíva

je aktivita externej entity, ktorá môže spôsobiť narušenie bezpečnosti. Existencia hrozby nemusí spôsobiť, že k narušeniu bezpečnosti skutočne príde. Entity, ktoré vykonávajú takéto akcie alebo spôsobujú ich vykonanie, sa nazývajú útočníci.

Zraniteľnosť

slabina v informačnom systéme, bezpečnostných procedúr systému, vnútorných opatrení alebo ich implementácií, ktoré by mohli byť zneužité alebo spúšťané zdrojom hrozby.

hrozby /doplň sloveso/ zraniteľnosti

využívajú

Kvalitatívna mierka dopadu narušenia bezpečnosti

nízka, stredná, vysoká

Nízka Kvalitatívna mierka dopadu narušenia bezpečnosti

očakáva sa, že strata bude mať obmedzený nepriaznivý vplyv na prevádzku organizácie, aktíva organizácie alebo jednotlivcov.

Obmedzený nepriaznivý účinok znamená, že napríklad strata dôvernosti, integrity alebo dostupnosti môže

(i) spôsobiť zhoršenie schopnosti organizácie plniť svoje poslanie v rozsahu a trvaní, v ktorom organizácia môže plniť svoje primárne funkcie, ale efektívnosť funkcií je viditeľne znížená;

(ii) vedú k menšej škode na aktívach organizácie;

(iii) vedú k menšej finančnej strate; alebo

iv) vedú k menšiemu poškodeniu jednotlivcov

Stredná Kvalitatívna mierka dopadu narušenia bezpečnosti

očakáva sa, že strata bude mať vážny nepriaznivý vplyv na prevádzku organizácie, aktíva organizácie alebo jednotlivcov.

Vážny nepriaznivý účinok znamená, že napríklad strata môže

(i) spôsobiť významné zhoršenie schopnosti organizácie plniť svoje poslanie v rozsahu a trvaní, v ktorom organizácia dokáže plniť svoje primárne funkcie, ale efektívnosť funkcií je významne znížená;

(ii) mať za následok významné poškodenie aktív organizácie;

(iii) viesť k významným finančným stratám; alebo

iv) spôsobiť významné poškodenie osôb, ktoré nezahrňujú straty na životoch alebo vážne, život ohrozujúce zranenia.

Vysoká Kvalitatívna mierka dopadu narušenia bezpečnosti

očakáva sa, že strata bude mať vážny alebo katastrofický nepriaznivý vplyv na prevádzku organizácie, aktíva organizácie alebo jednotlivcov.

Vážny alebo katastrofický nepriaznivý účinok znamená, že napríklad strata môže

(i) spôsobiť vážnu degradáciu alebo stratu schopností organizácie plniť svoje poslanie v rozsahu a trvaní, v ktorom organizácia nie je schopná plniť jednu alebo viacero jej základných funkcií;

(ii) viesť k vážnym škodám na aktívach organizácie;

(iii) viesť k veľkým finančným stratám; alebo

iv) spôsobiť vážne alebo katastrofické poškodenie osôb, ktoré zahrňujú straty na životoch alebo vážne život ohrozujúce zranenia.

Ako môžu komunikačné protokoly komplikovať úlohu vytvorenia bezpečnostného mechanizmu

Napríklad, ak správne fungovanie bezpečnostného mechanizmu vyžaduje stanovenie časových limitov pre čas prenosu správy od odosielateľa k príjemcovi, potom každý protokol alebo sieť, ktorá zavádza premenlivé, nepredvídateľné oneskorenia, môže spôsobiť, že takéto časové obmedzenia nemajú zmysel

Všeobecné kategórie zraniteľností počítačového systému alebo aktíva sieti môžu byť charakterizované

poškodený system, netesný system, nedostupný alebo veľmi pomalý system

čo znamená poškodený system

vykonáva nesprávne funkcie alebo nesprávne odpovedá. Napríklad hodnoty uložených údajov sa môžu líšiť od pôvodne uložených, pretože boli nevhodne upravené.

čo znamená netesný system

Napríklad niekto, kto nemá prístup k niektorým alebo všetkým informáciám prostredníctvom siete, takýto prístup získa.

2 typy útokov

Aktívny útok, Pasívny útok

Aktívny útok

pokus o zmenu systémových zdrojov alebo ovplyvnenie ich činnosti.

Pasívny útok

Pokus o získanie alebo využitie informácií zo systému. Tento pokus neovplyvňuje systémové zdroje

útoky založené na pôvode útoku (vymenuj typy)

Útok z vnútra

Útok z vonka

Útok z vnútra

: iniciovaný subjektom vnútri bezpečnostného obvodu (insider). Insider má oprávnenie na prístup k systémovým zdrojom, ale ich používa spôsobom na ktorý nebol oprávnený (autorizovaný).

Útok z vonka

: iniciovaný subjektom z vonka bezpečnostného obvodu neoprávneným alebo nelegitímnym používateľom systému (outsider). Potenciálni externí útočníci na Internete sa pohybujú v rangu od amatérskych prienikárov až po organizovaných zločincov, medzinárodných teroristov a nepriateľských vlád.

protiopatrenie

je akýkoľvek prostriedok na elimináciu alebo zmiernenie bezpečnostného útoku

V ideálnom prípade sa môže navrhnúť protiopatrenie, aby sa zabránilo vykonaniu určitého typu útoku. Ak prevencia nie je možná alebo v niektorých prípadoch zlyhá, cieľom je detegovať útok a potom sa zotaviť z účinkov útoku. Protiopatrenie samo o sebe môže zaviesť nové zraniteľnosti. V každom prípade aj po zavedení protiopatrenia môže zostať zvyšková (reziduálna) zraniteľnosť

Podľa toho, aký dopad narušenia bezpečnosti systému môžu hrozby spôsobiť, hrozby delíme do (vymenuj)

Zverejnenie (disclosure) alebo neoprávnený prístup k informáciám

Klamanie (deception) alebo akceptovanie nepravdivých údajov

Narušenie (disruption), alebo prerušenie alebo zamedzenie korektnej (správnej) prevádzke

Uzurpácia (usurpation) alebo neoprávnené riadenie niektorej časti systému

Špehovanie (snooping) alebo odpočúvanie (eavesdropping)

neoprávnené zachytenie informácií je forma zverejnenia. Je to pasívna forma. Nejaká entita počúva (alebo číta) komunikáciu alebo si prezerá súbory alebo systémové informácie. Služby dôvernosti sa snažia čeliť tejto hrozbe

Pasívne odpočúvanie (passive wiretapping)

je forma špehovania, pri ktorej je monitorovaná počítačová sieť. (Nazýva sa to „odpčúvanie“ kvôli „káblom“, ktoré tvoria počítačovú sieť, hoci tento výraz sa používa aj vtedy, keď nejde o žiadne fyzické vedenie.) Služby dôvernosti sa snažia čeliť tejto hrozbe

Modifikácia (modification) alebo zmena (alteration)

neoprávnená zmena informácií, zahŕňa tri triedy hrozieb. Cieľom môže byť klamanie, pri ktorom sa nejaká entita spolieha na modifikované údaje, aby určila, akú akciu má podniknúť, alebo pri ktorej sa nesprávne informácie považujú za správne a sú zverejnené. Ak modifikované údaje ovládajú prevádzku systému, vznikajú triedy hrozieb narušenia a uzurpácie. Na rozdiel od špehovania je modifikácia aktívna. Vyplýva to z toho, že entita mení informácie. Služby integrity sa snažia čeliť tejto hrozbe.

Aktívne odpočúvanie (Active wiretapping)

je formou modifikácie, pri ktorej sa menia údaje prenášané po sieti, vkladajú sa nové údaje alebo sa vymazávajú časti údajov; výraz „aktívny“ ho odlišuje od špehovania („pasívneho“ špehovania). Príkladom je útok typu man-in-the-middle, pri ktorom útočník číta správy od odosielateľa a odosiela (prípadne upravené) verzie príjemcovi v nádeji, že príjemca a odosielateľ si neuvedomia prítomnosť sprostredkovateľa. Služby integrity sa snažia čeliť tejto hrozbe.

rozdiel medzi aktívnym a pasívnym odpočúvaním

aktívny = modifikácia, pri ktorej sa menia údaje prenášané po sieti, vkladajú sa nové údaje alebo sa vymazávajú časti údajov

pasívny=zachytenie informácií, nemenia ich

Maškaráda alebo napodobňovanie (spoofing)

je napodobňovanie jednej entity inou falošnou entitou. Je to forma klamania aj uzurpácie. Láka obeť, aby uverila, že falošná entita je tá entita, s ktorou chcela obeť komunikovať. Služby integrity (v tomto kontexte nazývané „služby autentizácie“) sa snažia čeliť tejto hrozbe.

Odmietnutie pôvodu (repudiation of origin)

falošné odmietnutie toho, že entita niečo poslala (alebo vytvorila), je formou klamania. Mechanizmy integrity sa snažia vyrovnať sa s touto hrozbou.

Odmietnutie prijatia

falošné odmietnutie toho, že entita prijala nejakú informáciu alebo správu, je formou klamania. Mechanizmy integrity a dostupnosti sa snažia chrániť pred týmito útokmi

Oneskorenie (delay)

dočasné obmedzovanie služby je formou uzurpácie, hoci môže hrať podpornú úlohu pri klamaní. Doručenie správy alebo služby zvyčajne vyžaduje určitý čas t. Ak útočník môže spôsobiť, aby doručenie trvalo dlhšie ako čas t, útočník úspešne oddialil doručenie. To si vyžaduje manipuláciu so štruktúrami riadenia systému, ako sú sieťové komponenty alebo serverové komponenty a ide teda o formu uzurpácie. Mechanizmy dostupnosti môžu túto hrozbu často prekaziť.

Odmietnutie služby (denial of service)

dlhodobé obmedzovanie služby, je formou uzurpácie, hoci sa často používa s inými mechanizmami na klamanie. Útočník bráni serveru poskytovať službu. Odmietnutie služby predstavuje rovnakú hrozbu ako nekonečné oneskorenie. Mechanizmy dostupnosti sa snažia čeliť tejto hrozbe

vymenuj bezpečnostné hrozby formy klamania

Modifikácia (modification) alebo zmena (alteration)

Maškaráda (masquerading) alebo napodobňovanie (spoofing)

Odmietnutie pôvodu (repudiation of origin)

Odmietnutie prijatia

vymenuj bezpečnostné hrozby formy usurpácie

Odmietnutie služby (denial of service)

Oneskorenie (delay)

Maškaráda (masquerading) alebo napodobňovanie (spoofing)

Modifikácia (modification) alebo zmena (alteration)

vymenuj funkčne bezpečnostné požiadavky (je ich 17)

Riadenie prístupu (AC - Access Control)

Audit a účtovateľnosť (AA - Audit and Accountability)

Bezpečnostné povedomie a tréning. (AT - Awareness and Training)

Certifikácia, akreditácia a bezpečnostné ohodnotenie (CA - Certification, Accreditation, and Security Assessments)

Manažment konfigurácie (CM - Configuration Management))

Plánovanie kontinuity činnosti (CP - Contingency Planning)

Identifikácia a autentifikácia (IA - Identification and Authentication)

Reakcia na incidenty (IR - Incident Response)

Údržba (MA - Maintenance)

Ochrana médií (MP - Media Protection)

Fyzická ochrana a ochrana prostredia (PE - Physical and Environmental Protection)

Personálna bezpečnosť (PS - Personnel Security)

Plánovanie (PL - Planning)

Ohodnotenie rizík (RA - Risk Assessment)

Obstarávanie systémov a služieb (SA - System and Services Acquisition)

Ochrana systému a komunikácie (SC - System and Communications Protection)

Integrita systému a informácie (SI - System and Information Integrity)

protiopatrenia môžeme zhruba rozdeliť do dvoch kategórií

ktoré vyžadujú technické opatrenia počítačovej bezpečnosti a to buď hardvér alebo softvér, alebo oboje

ktoré sú v podstate otázky manažérskych opatrení.

funkčná oblasť môže zahrňovať

aj technické opatrenia počítačovej bezpečnosti a aj manažérske opatrenia

Funkčné oblasti, ktoré primárne vyžadujú technické opatrenia počítačovej bezpečnosti, zahrňujú

riadenie prístupu, identifikáciu a autentizáciu, ochranu systému a komunikácie a integritu systému a integritu informácií

Funkčné oblasti, ktoré zahrňujú primárne manažérske opatrenia a postupy, obsahujú

informovanosť a odbornú prípravu; audit a účtovateľnosť; certifikácia, akreditácia a hodnotenia bezpečnosti; plánovanie kontinuity činnosti; údržba; fyzická ochrana a ochrana prostredia; plánovanie; personálna bezpečnosť; hodnotenie rizík a zaobstarávanie systémov a služieb.

Funkčné oblasti, ktoré prekrývajú technické opatrenia a manažérske opatrenia počítačovej bezpečnosti, zahňujú

manažment konfigurácie, reakciu na incidenty a ochranu médií.

základné princípy bezpečnostného dizajnu

1. Ekonomika mechanizmu znamená, že návrh bezpečnostných opatrení, ktoré sú vnorené do hardvéru aj softvéru, by mal byť čo najjednoduchší a najmenší.

2. Zabezpečené prednastavenie znamená, že rozhodnutia o prístupe by mali byť založené skôr na povoleniach ako na vylúčeniach. To znamená, že prednastavený stav je nepovolenie prístupu a schéma ochrany objektu určuje podmienky, za ktorých je prístup povolený

3. Úplné sprostredkovanie znamená, že každý prístup musí byť kontrolovaný mechanizmom riadenia prístupu. Systémy by sa nemali spoliehať na rozhodnutia o prístupe získané napríklad z vyrovnávacej pamäte.

4. Otvorený návrh znamená, že návrh bezpečnostného mechanizmu by mal byť skôr otvorený než tajný. Napríklad, hoci šifrovacie kľúče musia byť tajné, šifrovacie algoritmy by mali byť otvorené verejnej kontrole.

5. Oddelenie privilégií je prax, pri ktorej sa vyžadujú viaceré atribúty privilégií na získanie prístupu k dôvernému prostriedku. Dobrým príkladom je viacfaktorová autentizácia používateľa, ktorá vyžaduje na autorizáciu používateľa použitie viacerých techník, ako je napríklad heslo a čipová karta. Ďalším príkladom je oddelenie funkcie vývojára informačného systéme a používateľa tohto informačného systému.

6. Najnižšie privilégium znamená, že každý proces a každý používateľ systému by mal fungovať s použitím množiny najnižších privilégií, ktoré sú potrebné na vykonanie úlohy. Dobrým príkladom použitia tejto zásady je riadenie prístupu založená na rolách RBAC (Role Based Access Control).

7. Najmenší spoločný mechanizmus znamená, že návrh by mal minimalizovať funkcie zdieľané rôznymi používateľmi a poskytujúce vzájomnú bezpečnosť. Tento princíp pomáha znižovať počet nezamýšľaných komunikačných ciest a znižuje množstvo hardvéru a softvéru, na ktorom závisia všetci používatelia, a tým uľahčuje overenie, či existujú nejaké nežiaduce dôsledky na bezpečnosť

8. Psychologická akceptovateľnosť znamená, že bezpečnostné mechanizmy by nemali neprimerane zasahovať do práce používateľov a súčasne splňovať potreby tých, ktorí autorizujú prístup. Ak bezpečnostné mechanizmy bránia použiteľnosti alebo dostupnosti zdrojov, používatelia sa môžu rozhodnúť vypnúť tieto mechanizmy. Pokiaľ je to možné, bezpečnostné mechanizmy by mali byť pre užívateľov systému transparentné alebo by mali predstavovať minimálnu prekážku.

9. Izolácia je princíp, ktorý sa uplatňuje v troch súvislostiach. Po prvé, verejne prístupné systémy sa musia izolovať od kritických zdrojov (údaje, procesy atď.), aby sa zabránilo zverejneniu alebo manipulácii s kritickými zdrojmi. Po druhé, procesy a súbory jednotlivých používateľov musia byť navzájom izolované okrem prípadov, keď je to výslovne požadované. Všetky moderné operačné systémy poskytujú nástroje na takúto izoláciu. A napokon, bezpečnostné mechanizmy musia byť izolované v tom zmysle, aby sa zabránilo prístupu k týmto mechanizmom.

10. Zapúzdrenie sa môže považovať za špecifickú formu izolácie založenú na objektovo orientovanej funkčnosti. Ochrana je zabezpečená zapúzdrením súboru procedúr a údajových objektov vo vlastnej doméne tak, aby vnútorná štruktúra údajového objektu bola prístupná iba procedúram chráneného subsystému a procedúry sa mohli volať iba na určených vstupných bodoch domény.

11. Modularita v kontexte bezpečnosti sa vzťahuje jednak na na vývoj bezpečnostných funkcií ako na samostatné, chránené moduly, tak na použitie modulárnej architektúry na mechanizmus návrhu a implementácie. Pokiaľ ide o použitie samostatných bezpečnostných modulov, cieľom návrhu je poskytnúť spoločné moduly spoločným bezpečnostným funkciám a službám, ako sú kryptografické funkcie.

12. Vrstvenie sa týka použitia viacerých prekrývajúcich sa spôsobov ochrany, ktoré sa zaoberajú ľuďmi, technológiami a prevádzkovými aspektmi informačných systémov. Použitím viacerých prekrývajúcich sa spôsobov ochrany nedôjde pri zlyhaní alebo obídení jedného spôsobu ochrany k situácii, že by bol systém ako celok nechránený. Prístup vrstvenia sa často používa na zabezpečenie viacerých bariér medzi útočníkom a chránenými informáciami alebo službami. Táto technika sa často označuje ako hĺbková obrana.

13. Najmenšie prekvapenie znamená, že program alebo používateľské rozhranie by mali vždy reagovať spôsobom, ktorý s najmenšou pravdepodobnosťou prekvapí používateľa. Napríklad mechanizmus pre autorizáciu musí byť pre používateľa dostatočne transparentný, aby mal používateľ dobré intuitívne pochopenie toho, ako sa ciele bezpečnosti mapujú na poskytnutý bezpečnostný mechanizmus

návrh bezpečnostného mechanizmu by mal byť

vyber otvorený alebo tajný ?

podľa základných princípov bezpečnostného dizajnu

otvorený

mali by bezpečnostné mechanizmy byť pre užívateľov systému transpartné?

podľa základných princípov bezpečnostného dizajnu

áno

čo je to hĺbková ochrana?

Vrstvenie

použitie viacerých prekrývajúcich sa spôsobov ochrany

Načo sú vhodné Plochy (miesta) útokov a stromy útokov?

sú to dva koncepty, ktoré sú užitočné pri hodnotení a klasifikovaní hrozieb

Plocha útokov

pozostáva z dosiahnuteľných a využiteľných zraniteľností v systéme

Príklady plôch útokov

Otvorené porty dostupné z vonku na webových a iných serveroch a kód počúvajúci na týchto portoch

Služby dostupné vo vnútri bezpečnostnej brány

Kód, ktorý spracováva prichádzajúce údaje, e-mail, XML, kancelárske dokumenty a formáty výmeny údajov pre jednotlivé priemyselné odvetvia

Rozhrania, SQL a webové formuláre

Zamestnanec s prístupom k citlivým informáciám a zraniteľný voči útoku sociálneho inžinierstva.

Plochy útokov možno kategorizovať (vymenuj)

Plocha útoku na sieť

Plocha útoku na softvér

Plocha útoku na ľudí

Plocha útoku na sieť

Táto kategória označuje zraniteľnosti v podnikovej sieti, v sieti WAN alebo na Internete. Do tejto kategórie sú zahrnuté zraniteľnosti sieťových protokolov. Napríklad tie, ktoré sa používajú pri útoku typu odmietnutie služby DoS (Denial of Service), narušenia komunikačných liniek a rôznych foriem útokov votrelcov

Plocha útoku na ľudí

Táto kategória sa týka zraniteľností vytvorených personálom alebo vonkajšími útočníkmi (outsidermi), ako je sociálne inžinierstvo, ľudská chyba a dôveryhodní insider

Ako sa hodnotí (akou technikou) rozsah a závažnost hrozieb systému

Analýza plochy útoku

Plocha útokov poskytuje

usmernenie pre stanovenie priorít pre testovanie, posilnenie bezpečnostných opatrení alebo modifikáciu služby alebo aplikácie

Systematické analýzy bodov zraniteľnosti sú využívané na ?

nasmerujú vývojárov a bezpečnostných analytikov na miesta, kde sa vyžadujú bezpečnostné mechanizmy

Strom útoku

je rozvetvujúca hierarchická údajová štruktúra (graf typu strom), ktorá predstavuje súbor potenciálnych techník na využívanie bezpečnostných zraniteľností

čo je reprezentované koreňovým uzlom stromu útokov?

Bezpečnostný incident, ktorý je cieľom útoku

Koreň stromu je cieľom útočníka

čo je reprezentované vetvami a poduzlami stromu útokov?

spôsoby, ako by mohol útočník dosiahnuť spôsoby, ako by mohol útočník dosiahnuť / útok

čo je reprezentované Koncovými uzlami na cestách smerom od koreňa, t.j. uzly listov (strom útoku)

spôsoby inicializácie útoku

Vysvetli uzly AND a OR (v strome útoku)

Každý uzol okrem listu je uzol AND alebo uzol OR. Na dosiahnutie cieľa, ktorý predstavuje uzol AND, musia byť dosiahnuté podciele reprezentované všetkými poduzlami uzla; a pre uzol OR sa musí dosiahnuť aspoň jeden z čiastkových cieľov

Vetvy môžu byť označené hodnotami predstavujúcimi?

obťažnosť, náklady alebo iné atribúty útoku, aby bolo možné porovnávať alternatívne útoky

môže riadiť Strom útoku návrh systémov a aplikácií, ako aj výber a silu protiopatrení ?

áno

päť celkových útočných stratégií

Kompromitácia dôverných údajov používateľa

Injekcia príkazov

Hádanie dôverných údajov používateľa = brute force

Porušenie bezpečnostnej politiky

Použitie známej autentizačnej relácie

vysvetli útočnú stratégiu Použitie známej autentizačnej relácie

Tento typ útoku je založený na presvedčení alebo prinútení používateľa pripojiť sa k IBS s prednastaveným ID relácie. Akonáhle sa používateľ autentizuje na server, môže útočník použiť známe ID relácie na odosielanie paketov do IBS falšujúc totožnosť používateľa

Komplexná stratégia počítačovej bezpečnosti zahrňuje aspekty?

1. Špecifikácia/politika: Čo sa očakáva, aby bezpečnostná schéma vykonávala?

2. Implementácia/mechanizmy: Ako to urobiť?

3. Správnosť/záruka: Funguje to v skutočnosti?

čo je prvým krokom pri navrhovaní bezpečnostných služieb a mechanizmov?

je vypracovať bezpečnostnú politiku

Pri vytváraní bezpečnostnej politiky musí bezpečnostný manažér zvážiť nasledujúce faktory ?

Hodnota chránených aktív

Zraniteľnosti systému

Potenciálne hrozby a pravdepodobnosť útokov

Implementácia bezpečnosti zahrňuje štyri komplementárne kroky

Prevencia: ideálna bezpečnostná schéma je taká, v ktorej nie je žiadny útok úspešný. Vo všetkých prípadoch to prakticky nie je možné, ale existuje široká škála hrozieb, pri ktorých je prevencia dostupným cieľom

Detekcia: v mnohých prípadoch nie je absolútna ochrana možná, ale je možné detegovať bezpečnostné útoky. Existujú napríklad systémy detekcie narušenia (IDS), ktoré sú určené na detekciu prítomnosti neoprávnených osôb prihlásených do systému. Ďalším príkladom je detekcia útoku typu "odmietnutie služby", pri ktorom sa spotrebúvajú komunikačné zdroje alebo zdroje spracovania, a stanú sa nedostupné legitímnym používateľom

Reakcia: Ak bezpečnostné mechanizmy detegujú prebiehajúci útok, napríklad útok na odmietnutie služby, systém môže reagovať takým spôsobom, že zastaví útok a zabráni ďalšiemu poškodeniu

Obnova: Príkladom obnovenia je použitie záložných systémov. V prípade, že príde ku kompromitácii integrity údajov, je možné opätovne načítať predchádzajúcu správnu kópiu údajov.

Záruka (v stratégií pc bezpečnosti)

je atribútom informačného systému, ktorý poskytuje dôvody na získanie dôvery, že systém funguje tak, že sa vynucuje bezpečnostná politika systému.

Záruka je vyjadrená ako stupeň dôvery, nie v termínoch formálneho dôkazu o správnosti návrhu alebo implementácie. Aktuálny stav nástrojov previerky návrhov a implementácií je taký, že nie je možné poskytnúť absolútny dôkaz

záruka je stále vecou stupňa

Hodnotenie (v stratégií pc bezpečnosti)

je proces skúmania počítačového produktu alebo systému s ohľadom na určité kritériá. Hodnotenie zahrňuje testovanie a môže zahrňovať aj formálne analytické alebo matematické techniky. Hlavným bodom práce v tejto oblasti je vypracovanie hodnotiacich kritérií, ktoré sa môžu uplatňovať na akýkoľvek bezpečnostný systém (zahrňujúci bezpečnostné služby a mechanizmy) a ktoré sú široko podporované pri porovnávaní produktov

Najdôležitejšie (v súčasnom kontexte) z organizácií ktoré špecifikujú štandardy sú

Národný inštitút pre štandardy a technológie: NIST

Internetová spoločnosť: ISOC (Internet SOCiety) - vrátane IETF (Internet Engineering Task Force) a IAB (Internet Architecture Board)

ITU-T: Medzinárodná telekomunikačná únia (ITU) je agentúra OSN

ISO: Medzinárodná organizácia pre štandardizáciu (ISO) je celosvetová federácia národných štandardizačných orgánov z viac ako 140 krajín

Klasické šifrovacie systémy

(nazývané tiež symetrické šifrovacie systémy s jedným kľúčom) sú šifrovacie systémy, ktoré používajú rovnaký kľúč na šifrovanie a dešifrovanie

Cézarova šifra

Klasická substitučná monoalfabetická šifra.

Písmeno otvoreného textu Pi sa nahradzuje (substitučná šifra) písmenom abecedy, ktoré je v abecede o tri miesta ďalej, to jest podľa predpisu ci = Pi + 3.

Všetky písmená otvoreného textu sa nahradia týmto jedným predpisom (monoalfabetická šifra)

Ak písmená telegrafnej abecedy zakódujeme od 0 (A) po 25 (Z), potom Cézarova šifra je vyjadrená vzťahom ci = (Pi + 3) mod 26 pre šifrovanie a vzťahom Pi = (ci - 3) mod 26 pre dešifrovanie.

ako je možné rozbiť Dostatočne dlhý šifrovaný text Cézarovou šifrou

frekvenčnou analýzou (je známy histogram výskytu písmen, napríklad v hovorovej angličtine je výskyt písmen e:14%, t:9,85%, o:7,37%, n:6,74%, a:7,49%)

monoalfabetická šifra

napríklad Cézarova šifra

Všetky písmená otvoreného textu sa nahradia jedným predpisom

polyalfabetická substitučná šifra

Zavedením viacerých šifrovacích abecied sa “vyhladí” histogram výskytu písmen v zašifrovanom texte, čím sa sťaží kryptoanalytikom rozbitie šifry

Celkový počet rôznych šifrovacích abecied je 26!

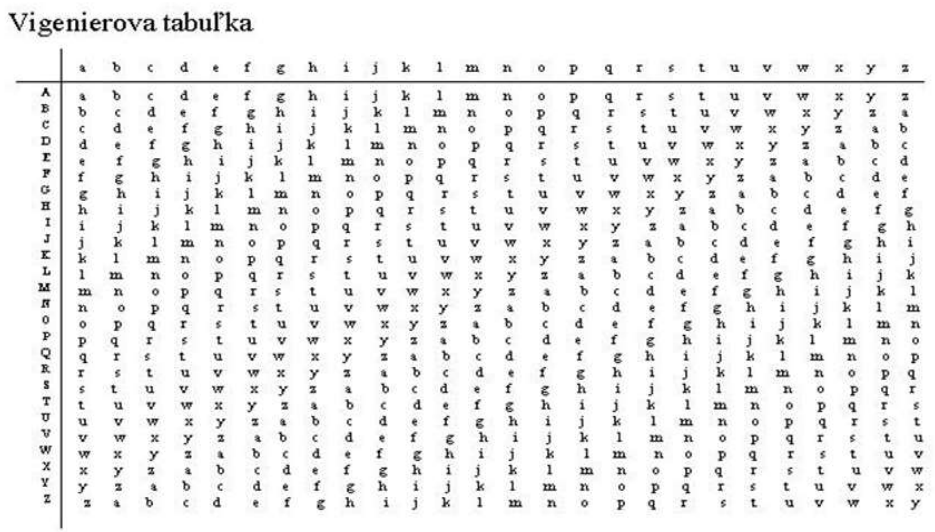

napr Vigenierova tabuľka

Vigenierova tabuľka

Na šifrovanie sa môže použiť až 26 rôznych abecied.

Z počtu 26! rôznych možných šifrovacích abecied sa vybralo 26 rôznych abecied, pričom sa získavujú cyklickou rotáciou z predchádzajúcej abecedy (prvá je základná abeceda).

Výber šifrovacej abecedy je daný šifrovacím kľúčom.

Písmená kľúča – vrchný riadok, písmená otvoreného textu – ľavý stĺpec.

Písmeno šifrovaného textu je prvok matice písmeno kľúča x písmeno textu

Vigenierova tabuľka - Výber šifrovacej abecedy je daný?

šifrovacím kľúčom

postup Vigenierova tabuľka

nad písmená otvoreného sa napíše kľúč (aj opakovane) a potom sa hľadá v tabuľke pod písmenom kľúča a písmenom otvoreného textu odpovedajúce písmeno zašifrovaného textu

Rozbitie polyalfabetických šifier je založené na?

že sa stanoví počet šifrovacích abecied a potom sa frekvenčnou analýzou rozbijú monoalfabetické časti šifrovaného textu

čo sa stane ak sa zvolí krátky kľúč v Vigenierova tabuľka

Vzniká pravidelnosť opakovania jeho aplikácie pri šifrovaní dlhej správy

Neskrýva dokonale frekvenciu písmen, fráz otvoreného textu

Ideálne je, keď kľúč má dĺžku otvorenej správy.

Kasiského metóda je využívaná na ?

Stanovenie počtu abecied pri polyalfabetických šifrách

aké metódy sa využivajú na Stanovenie počtu abecied v polyalfabetických šifrách ako Vigenierova tabuľka?

Kasiského metóda

Index koincidencie

ako funguje Kasiského metóda

Je založená na regulárnosti jazyka. Napríklad v angličtine sa vyskytujú digramy (th-, -ed, un-, im-,..) a trigramy (-ion, -ing, -eek, -oot) slová ako of, and, to, with,.. Ak je správa zašifrovaná n abecedami a ak určité slovo alebo skupina písmen sa v otvorenom texte vyskytuje k krát, potom musí byť zašifrované približne k/n krát z rovnakej abecedy.

Vernamova šifra je aká šifra

substitučná šifra s jednorázovým kľúčom

Je Vernamova šifra rozlúštiteľná?

nie

Na úrovni bitovej reprezentácie správy sa používa operácia ? vo Vernamova šifra

XOR

bitový tok otvorenej správy sa modifikuje operáciou xor bitovým tokom čoho? (Vernamova šifra)

náhodne generovanej postupnosti jednorázového kľúča

šifrovací kľúč = ? (Vernamova šifra)

šifrovaný text xor otvorený text = šifrovací kľúč

aký problém nastáva pri Vernamova šifra a prečo

Problém generovania a distribúcie jednorázových kľúčov

Kľúč musí byť rovnako dlhý ako je šifrovaná správa

Kľúč sa nesmie použiť opakovane (šifrovaný text xor otvorený text = šifrovací kľúč)

Kľúč musí byť bezpečne distribuovaný príjemcovi aj odosielateľov