KSB obrázky

1/16

Earn XP

Description and Tags

KSB obrázky

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No analytics yet

Send a link to your students to track their progress

17 Terms

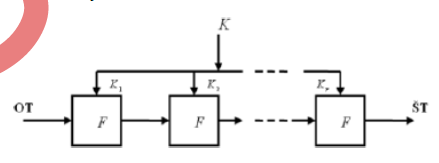

Na obrázku je znázorněn

a. jedna runda algoritmu AES

b. model proudové šifry

c. model RSA

d. model eliptického kryptosystému ECDH

e. model elektronického podpisu

f. model iterované blokové šifry

f. model iterované blokové šifry

Algoritmus znázorněný na obrázku v každém kroku vygeneruje:

a. 3 bity proudu klíče

b. 3 bajty proudu klíče

c. 2 bity proudu klíče

d. 128 bitů proudu klíče

e. 1 bajt proudu klíče

f. 1 bit proudu klíče

f. 1 bit proudu klíče

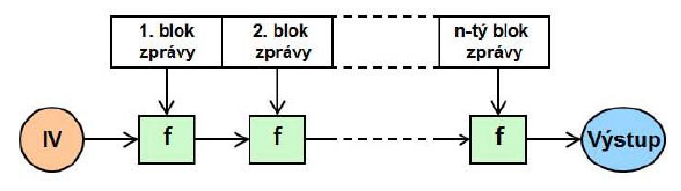

Na obrázku je znázorněna:

a. obecné schéma hashovací funkce

b. standardizovaná procedura el. podpisu

c. obecné schéma asymetrického algoritmu

d. jiná správná odpověď

e. obecné schéma iterované blokové šifry

f. obecné schéma autentizačního protokolu

a. obecné schéma hashovací funkce

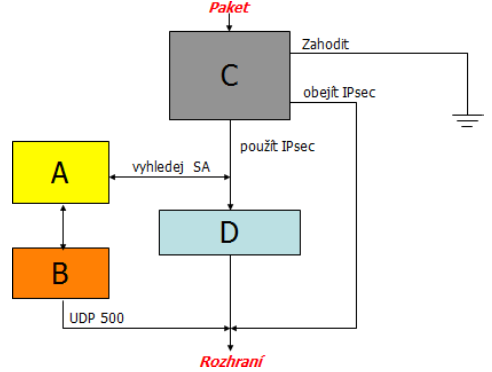

Prozkoumejte obrázek a rozhodněte o tom, kde jsou uloženy informace o tom, který algoritmus a klíč se má použít pro zabezpečení konkrétního spojení u protokolu IPsec.

a. B

b. D

c. C

d. A

d. A

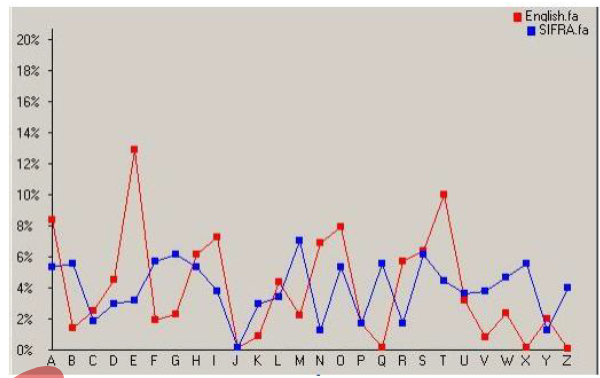

OT byl podroben jedné transformaci na ŠT. Na základě analýzy grafu FA

určete, o jaký typy šifry se mohlo jednat.

a. monoalfabetická s posunem

b. transpoziční

c. afinní

d. asymetrická

e. polyalfabetická

f. monoalfabetická s klíčem

e. polyalfabetická

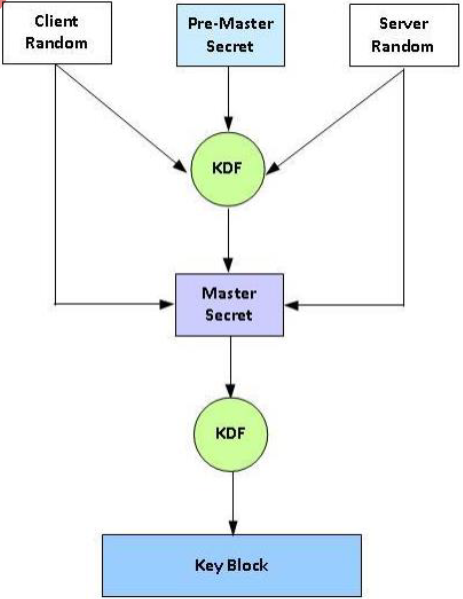

Prohlédněte si obrázek a zvolte odpověď, která ho nejlépe popisuje:

a. model proudové šifry

b. odvození rundových klíčů pro AES

c. schéma odvození klíčů u SSL

d. odvození klíčů pro HMAC

e. odvození rundových klíčů pro RSA

f. schéma dvození klíčů u IKE

c. schéma odvození klíčů u SSL

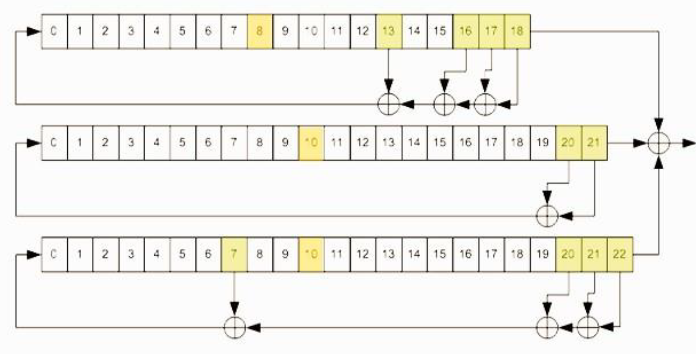

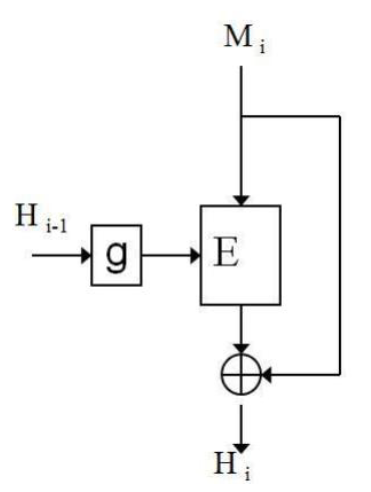

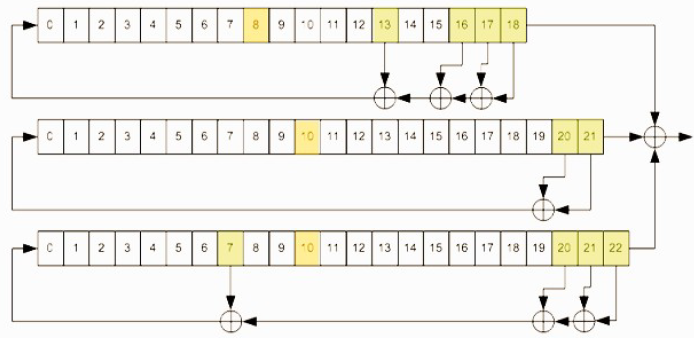

Následující schéma popisuje:

a. obecný model asynchronní proudové šifry

b. obecný model synchronní proudové šifry

c. model asymetrické šifry

d. hashovací funkci, kde je kompresní funkce zrealizována blokovou šifrou

e. generátor náhodných posloupností

f. lineární zpětnovazební registr (LFSR) proudové šifry

d. hashovací funkci, kde je kompresní funkce zrealizována blokovou šifrou

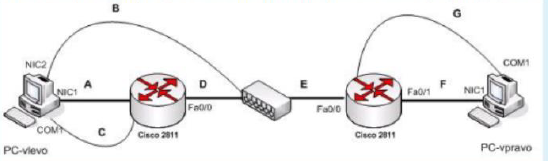

Na obrázku je vidět topologie druhé laboratorní úlohy. Označte úseky topologie, na kterých nebyly přenášené IP pakety šifrovány.

a. B

b. F

c. E

d. G

e. A

f. D

g. C

b. F

e. A

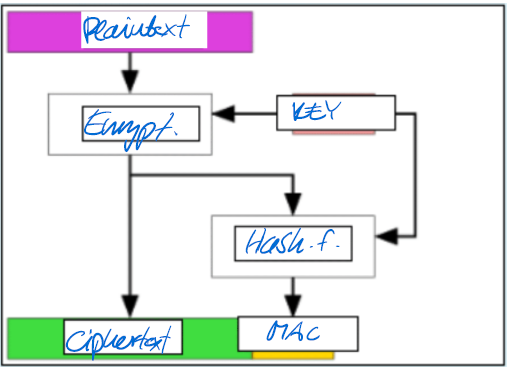

Doplňte do prázných políček správná slova tak, aby vzniklo schéma režimu Encrypt-then-MAC

Plaintext, Key, Hash function, Encryption, MAC, Ciphertext

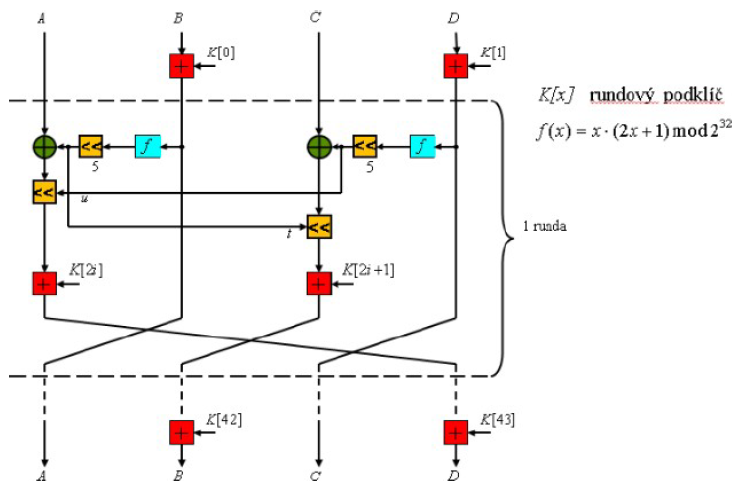

Na obrázku je znázorněna vnitřní struktura jedné blokové šifry. O jaký algoritmus se jedná?

a. RC4

b. A5

c. Serpent

d. RC6

e. AES

f. DES

d. RC6

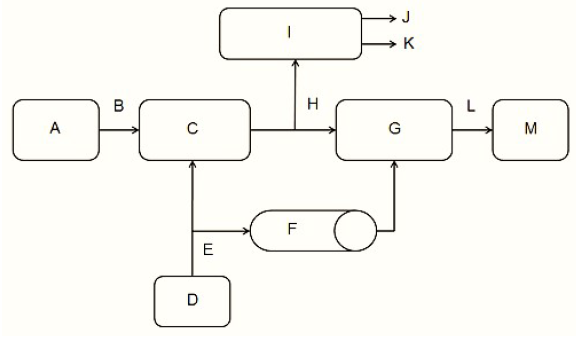

Na obrázku je Shannonův model kryptosystému. Přiřaďte následující pojmy ke správným písmenům:

Otevřený text

Šifrovací algoritmus

Kryptoanalýza

Dešifrovací algoritmus

Klíč

Otevřený text B, L, J

Šifrovací algoritmus C

Kryptoanalýza I

Dešifrovací algoritmus G

Klíč K, E

Na obrázku je znázorněna:

a. proudová šifra E0

b. bloková šifra AES

c. hashovací funkce SHA-1

d. bloková šifra RC6

e. proudová šifra A5

f. bloková šifra A8

e. proudová šifra A5

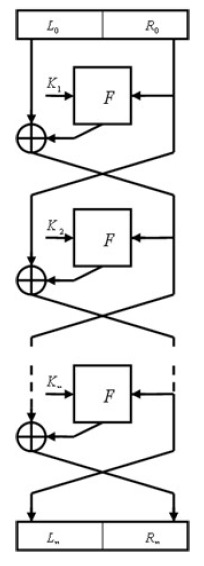

Na obrázku je znázorněn

a. model Diffie-Hellmanova algoritmu

b. model proudové šifry

c. Obecný tvar Feistelovy šifry

d. model RSA

e. jedna runda algoritmu AES

f. model elektronického podpisu

c. Obecný tvar Feistelovy šifry

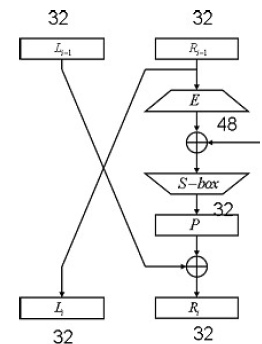

Na obrázku je znázorněna vnitřní struktura jedné blokové šifry. O jaký algoritmus se jedná?

a. AES

b. RC4

c. DES

d. Serpent

e. A5

f. RC6

c. DES

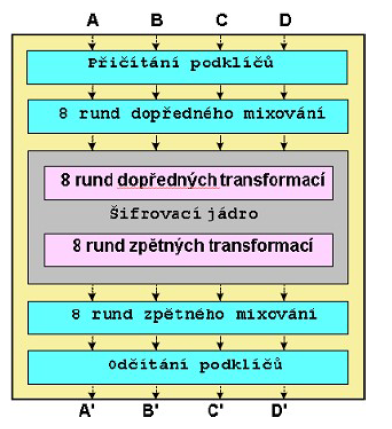

Na obrázku je znázorněna vnitřní struktura jedné blokové šifry. O jaký algoritmus se jedná ?

a. AES

b. DES

c. Serpent

d. RC6

e. RC4

f. MARS

f. MARS

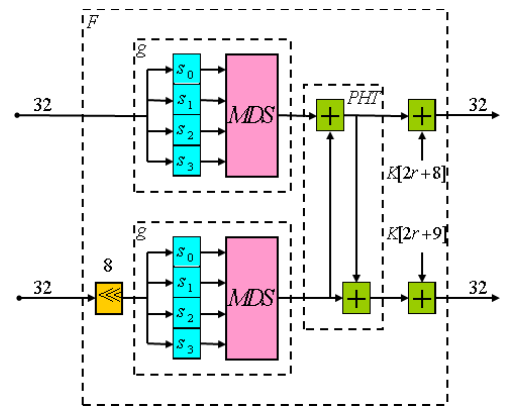

Na obrázku je znázorněna vnitřní struktura jedné blokové šifry. O jaký algoritmus se jedná?

a. Serpent

b. RC4

c. AES

d. Twofish

e. A5

f. DES

d. Twofish

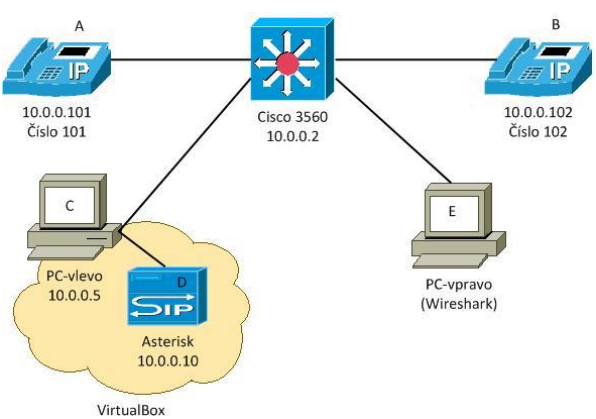

Na obrázku je schéma ze čtvrté laboratorní úlohy (zabezpečení VoIP komunikace). Kudy procházely signalizační zprávy a jakým způsobem byla zabezpečena?

a. Signalizační zprávy šly z uzlu A do uzlu D a pak z uzlu D do uzlu B.

b. Signalizační zprávy šly z uzlu A do uzlu B a pak z uzlu B do uzlu C.

c. Signalizační zprávy šly přímo z bodu A do bodu B.

d. Signalizace byla zabezpečena pomocí SRTP.

e. Signalizace byla zabezpečena pomocí ZRTP.

f. Signalizace byla zabezpečena pomocí SIPS.

a. Signalizační zprávy šly z uzlu A do uzlu D a pak z uzlu D do uzlu B.

f. Signalizace byla zabezpečena pomocí SIPS.