KSB

1/130

Earn XP

Description and Tags

KSB otázky

Name | Mastery | Learn | Test | Matching | Spaced |

|---|

No study sessions yet.

131 Terms

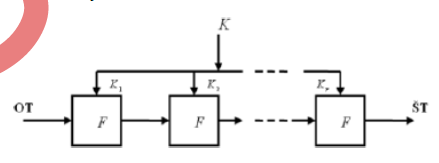

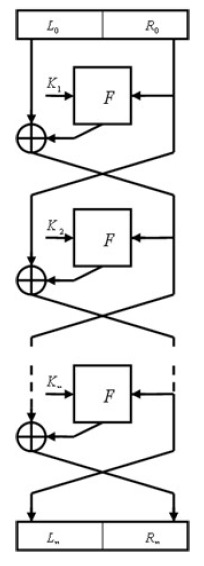

Na obrázku je znázorněn

a. jedna runda algoritmu AES

b. model proudové šifry

c. model RSA

d. model eliptického kryptosystému ECDH

e. model elektronického podpisu

f. model iterované blokové šifry

f. model iterované blokové šifry

Které(-á) z následujících tvrzení o třídách P a NP jsou pravdivá:

a. je dokázáno, že P=NP

b. je dokázáno, že P je podmnožinou NP

c. je dokázáno, že P je nadmnožinou NP

d. je dokázáno, že průnik P a NP je prázdný

e. s velkou pravděpodobností se NP=2P, ale prokázáno to není

f. neexistuje matematický důkaz vztahu P a NP

f. neexistuje matematický důkaz vztahu P a NP

Výhodou režimu ECB je:

a. odolnost proti modifikaci bloku

b. schopnost realizovat proudovou šifru

c. odolnost proti cut-and-paste utoku

d. jednoduchá paralelizace dešifrování

e. závislost po sobě jdoucích bloků ŠT

f. jednoduchá paralelizace šifrování

d. jednoduchá paralelizace dešifrování

f. jednoduchá paralelizace šifrování

Proces ověření oprávnění přístupu k systémovým zdrojům lze označit slovem:

a. nepopiratelnost

b. autentizace

c. důvěryhodnost

d. integrita

e. autorizace

f. utajení

g. zabezpečení

e. autorizace

Ukončit platnost certifikátu X.509 před dosažením data v poli "Not After" lze

a. pomocí protokolu ESP

b. nelze

c. roztrháním, spálením nebo jinou fyzickou destrukcí originálu certifikátu

d. pomocí protokolu OCSP

e. doporučeným dopisem na ČTÚ (Český telekomunikační úřad)

f. pomocí seznamu CRL

d. pomocí protokolu OCSP

f. pomocí seznamu CRL

Kryptologie

a. zkoumá odolnost a zranitelnost kryptosystémů

b. je návrh a konstrukce kryptografických algoritmů a způsoby jejich využívání

c. se zabývá metodami získáváni otevřeného textu z textu šifrového bez znalosti klíče

d. není ani jedna z uvedených možností

e. je vědní obor zahrnující kryptografii a kryptoanalýzu

e. je vědní obor zahrnující kryptografii a kryptoanalýzu

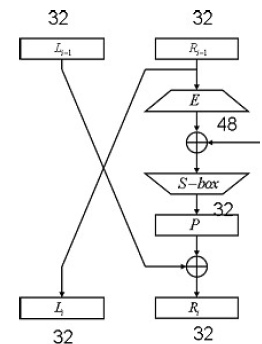

Která operace v rámci jedné rundy je z hlediska bezpečnosti DESu nejdůležitější?

a. prohazování polovin bloků mezi rundami

b. přičítání klíčů v K-boxu

c. promíchávání v X-boxu

d. permutace P-boxu

e. substituce S-boxu

f. všechny operace jsou stejně důležité

e. substituce S-boxu

Mějme funkci T(n) = 4n3 + 175n2 + 2n + 10n + 99999999, která popisuje časovou složitost řešení nějakého problému. Vyberte ekvivalentní zápis časové složitosti této funkce pomocí O notace (shora neostře ohraničená).

a. jiná správná odpověď

b. O(1)

c. O(n)

d. O(n3)

e. O(n2)

f. O(2n)

f. O(2n)

Mějme funkci T(n) = 15n3 + 175n2+20n+100000, která popisuje časovou složitost řešení nějakého problému. Vyberte ekvivalentní zápis časové složitosti této funkce pomocí O notace (shora neostře ohraničená).

a. O(1)

b. O(n)

c. O(n3)

d. O(n2)

e. jiná správná odpověď

f. O(10n)

c. O(n3)

Elektronicky podepsat lze

a. všechny dokumenty MS Office od verze 2007

b. pouze textové dokumenty fotmátu TXT

c. pouze textové dokumenty ve dormátu DOC

d. pouze emaily bez přílohy (podle RFC 822)

e. všechna digitální data

e. všechna digitální data

Kryptografie

a. zkoumá odolnost a zranitelnost kryptosystémů

b. je návrh a konstrukce kryptografických algoritmů a způsoby jejich využívání

c. se zabývá metodami získáváni otevřeného textu z textu šifrového bez znalosti klíče

d. není ani jedna z uvedených možností

e. je vědní obor zahrnující kryptologii a kryptoanalýzu

b. je návrh a konstrukce kryptografických algoritmů a způsoby jejich využívání

Šifrování hovorů v GSM se děje pomocí algoritmu

a. E0

b. A0

c. RC4

d. A3

e. A5

f. A8

e. A5

Operace SubBytes plní v algoritmu AES stejnou roli, jako blok <ZVOLTE> v algoritmu DES

a. X-box

b. P-box

c. IN-box

d. K-box

e. E-box

f. S-box

f. S-box

Šifrování symetrickým algoritmem je v porovnání se asymetrickým:

a. srovnatelně rychlé

b. přibližně 100x rychlejší

c. Asymetrické a sym. kryptosystémy nelze z tohoto hlediska srovnávat

d. přibližně dvakrát rychlejší

e. přibližně 100x pomalejší

f. přibližně dvakrát pomalejší

b. přibližně 100x rychlejší

Vernamova šifra

a. je výpočetně bezpečná

b. se používá v asymetrické kryptografii

c. byla prolomena v roce 1917

d. je nepodmíněně bezpečná

e. je protomitelná pouze kvantovým počítačem

f. je dodnes bezpečná

d. je nepodmíněně bezpečná

f. je dodnes bezpečná

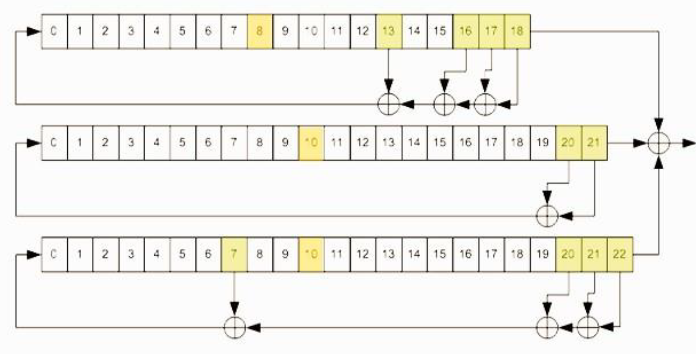

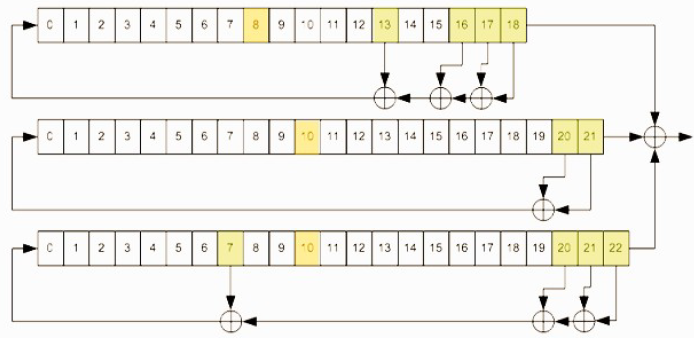

Algoritmus znázorněný na obrázku v každém kroku vygeneruje:

a. 3 bity proudu klíče

b. 3 bajty proudu klíče

c. 2 bity proudu klíče

d. 128 bitů proudu klíče

e. 1 bajt proudu klíče

f. 1 bit proudu klíče

f. 1 bit proudu klíče

Doporučení IEEE 802.1x se v praxi využívá:

a. jako autentizační mechanismus v bezdrátových sítích standardu IEEE 802.11

b. v lokáních sítích realizovaných technologií ADSL

c. v mobilních sítích 2. generace pro autentizaci účastníků

d. jiná správná odpověď

e. v mobilních sítích 3. generace pro šifrování hovorů

f. jako AAA protokol v bezdrátových sítích IEEE 802.16

a. jako autentizační mechanismus v bezdrátových sítích standardu IEEE 802.11

Alice digitálně podepisuje zprávu pro Boba. Podpis provede:

a. předložením otisku zprávy certifikační autoritě, která vytvoří digitální podpis

b. zašifrováním otisku zprávy privátním klíčem Alice

c. zašifrováním celé zprávy veřejným klíčem Alice

d. zašifrováním otisku zprávy veřejným klíčem Boba

e. zašifrováním otisku zprávy privátním klíčem Boba

f. předložením celé zprávy certifikační autoritě, která vytvoří digitální podpis

b. zašifrováním otisku zprávy privátním klíčem Alice

Co, a jak se autentizuje při přihlášení mobilního telefonu do GSM sítě?

Pro zjednodušení si pod pojmem GSM síť představte všechny páteřní subsystémy, které tvoří jádro sítě (např. HLR/VLR, MSC, AuC).

(no to se to zjednodušilo :-)) )

a. SIM karta vůči GSM síti

b. mobilní stanice (telefon) vůči GSM síti

c. GSM síť vůči mobilní stanici (telefonu)

d. GSM síť vůči SIM kartě

e. účastník vůči GSM síti

f. GSM síť vůči účastníkovi

a. SIM karta vůči GSM síti

Bezpečnost algoritmu RSA je založena na obtížnosti řešení problému

a. ECDLP

b. IFP (moje pozn.: Integer Factorization Problem)

c. DSP

d. NSA

e. DLP

f. ECDH

b. IFP (moje pozn.: Integer Factorization Problem)

Pro autentizaci se v bezdrátových sitích IEEE 802.16 (WiMAX) mezi klientem a bezdrátovým přístupovým bodem používá protokol:

a. Kerberos

b. ESP

c. CHAP

d. Radius

e. Tacacs+

f. EAP

f. EAP

Algoritmus 3DES podporuje klíče o délce (bitů)

a. 112

b. 168

c. 64

d. 128

e. 56

f. 256

b. 168

Nejstarší protokol pro zabezpečení bezdrátových sítí 802.11 využívá šifrovací algoritmus <DOPLŇTE název algoritmu>. Pozn.: Na velikosti písmen v odpovědi nezáleží.

RC4

Nejstarší protokol pro zabezpečení bezdrátových sítí 802.11 se jmenuje <DOPLŇTE zkratku velkými písmeny>.

WEP

Protokol TKIP pro zabezpečení bezdrátových sítí 802.11 využívá šifrovací algoritmus <DOPLŇTE název algoritmu>. Pozn.: Na velikosti písmen v odpovědi nezáleží.

RC4

Délka výstupu hashovací funkce SHA-512 je <DOPLŇTE> bitů.

512

Délka výstupu hashovací funkce SHA-256 je <DOPLŇTE> bitů.

256

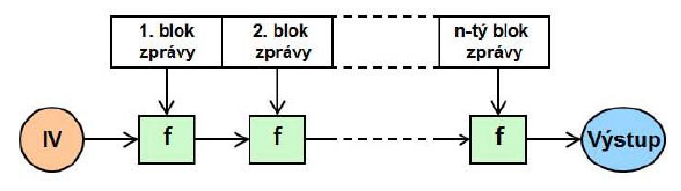

Na obrázku je znázorněna:

a. obecné schéma hashovací funkce

b. standardizovaná procedura el. podpisu

c. obecné schéma asymetrického algoritmu

d. jiná správná odpověď

e. obecné schéma iterované blokové šifry

f. obecné schéma autentizačního protokolu

a. obecné schéma hashovací funkce

Operace SubBytes v algoritmu AES realizuje

a. Viniérovu šifru

b. transpozici s neúplnou tabulkou

c. polyalfabetickou substituční šifru

d. afinní substituční šifru

e. transpozici s úplnou tabulkou a heslem

f. afinní transpoziční šifru

d. afinní substituční šifru

IPsec umožňuje autentizaci pomocí

a. PSK

b. RSA

c. certifikátů X.509

d. AES

e. HMAC-MD5

f. HMAC-SHA1

a. PSK

c. certifikátů X.509

Odolnost vůči získání jiné předlohy (2nd preimage resistance) znamená, že:

a. je výpočetně nemožné systematicky vytvářet dva libovolné různé vstupní texty x a x' pro které platí, že x != x' a zároveň h(x)=h(x')

b. žádná z uvedených odpovědí není správná

c. je výpočetně nemožné nalézt ke vstupu x druhý vstup x' takový, že x' != x a zároveň h(x')=h(x)

d. Nelze najít předobraz x' takový, že h(x')=y, když známe pouze h a y y neznáme x'

e. je obtížné nalézt x a y taková, že x !=y a zároveň H(x) a H(y) se liší jen v malém počtu bitů

c. je výpočetně nemožné nalézt ke vstupu x druhý vstup x' takový, že x' != x a zároveň

Při šifrované komunikaci s použitím symetrického algoritmu mezi N subjekty bez použití dalších technologií pro distribuci klíčů je potřeba <DOPLŇTE> různých klíčů.

Pozn.: Předpokládejte, že pro komunikace mezi dvojící účastníků A,B (A->B a B->A) se použije

vždy stejný klíč.

a. 2N

b. N(N-1)

c. N(N-1)/2

d. 2N-2

e. N2

f. 1024

c. N(N-1)/2

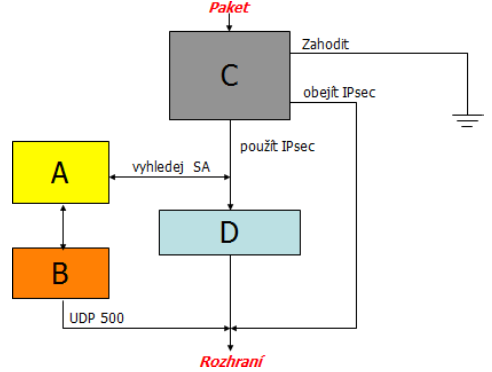

Informace o použitých kryptografických algoritmech a klíčích je u protokolu IPsec uchovávána v:

a. RLP

b. SPD

c. ESP

d. SPI

e. SAD

e. SAD

Příkladem aktivního útoku na kryptosystém je

a. útok se znalostí vybraných OT a ŠT

b. útok se znalostí vybraných ŠT

c. útok se znalostí adaptivních vybraných OT

d. útok se znalostí ŠT

e. útok se znalostí vybraných OT

f. útok se znalostí ŠT a OT

c. útok se znalostí adaptivních vybraných OT

Jak je u protokolu WEP zajištěna integrita přenášených dat proti

úmyslným změnám? (jedna odpověď) Poznámka: ověřována je

pomocí CRC32, ale zajištěna není nijak.

a. pomocí protokolu EAP-TLS

b. pomocí protokolu TKIP

c. není zajištěna

d. pomocí algoritmu CRC32

e. pomocí protokolu CHAP

f. pomocí algoritmu MIC

c. není zajištěna

Entropie kryptosystému AES, který používá největší možný klíč je <DOPLŇTE ČÍSLO> bitů.

256

Entropie kryptosystému DES je <DOPLŇTE ČÍSLO> bitů.

56

Které podmínky musí být splněny, aby Vernamova šifra byla absolutně bezpečným kryptosystémem?

a. klíč lze použít maximálně třikrát za rok

b. jiná správná odpověď

c. klíč musí být minimálně o polovinu kratší než délka OT

d. klíč musí být generován v certifikovaném SW na zabezpečeném počítači

e. klíč musí znát pouze odesílatel příjemce a cerfikační autorita

b. jiná správná odpověď

Informace o tom, které pakety mají být zabezpečeny je u protokolu IPsec uchovávána v

a. RLP

b. SPD

c. ESP

d. SPI

e. SAD

b. SPD

Algoritmus RSA lze použít k:

a. pouze podepisování

b. šifrování a podepisování

c. pouze šifrování

d. šifrování, podepisování a výměně klíčů

e. výměně klíčů a šifrování

f. pouze výměně klíčů

b. šifrování a podepisování

Protokol CCSP (Change Cipher Specification Protocol) má u TLS 1.0 na starosti:

a. výměnu klíčů

b. kompresi přenášených dat

c. ohlášení změny používaných algoritmů a klíčů

d. šifrování přenášených dat

e. dojednání šifrovacích algoritmů

f. hlášení chyb

c. ohlášení změny používaných algoritmů a klíčů

Protokol IKE zajišťuje:

a. šifrování uživatelských dat

b. ochranu proti replay útokům

c. autentizaci přenášených dat

d. se dnes již nepoužívá

e. výměnu klíčů pro protokoly AH a ESP

e. výměnu klíčů pro protokoly AH a ESP

Diffie-Hellmanův algoritmus lze použít k:

a. šifrování

b. výměně klíčů

c. šifrování, podepisování a výměně klíčů

d. šifrování a podepisování

e. podepisování

b. výměně klíčů

Která tvrzení jsou pravdivá o protokolu CHAP

a. autentizace může probíhat kdykoliv během spojení

b. autentizace zahajuje server

c. autentizace zahajuje klient

d. jedná se o protokol typu výzva-odpověd

e. heslo se přenáší v otevřeném tvaru

f. autentizace probíhá pouze na počátku spojení

a. autentizace může probíhat kdykoliv během spojení

b. autentizace zahajuje server

d. jedná se o protokol typu výzva-odpověd

Kerberos je

a. aplikace pro elektronický podpis

b. steganografický systém

c. kryptografické API ve Windows 7

d. program pro prolomení protokolu WEP

e. síťový autentizační systém

f. aplikace pro odposlech zabezpečené komunikace

e. síťový autentizační systém

Nepopiratelnost

a. je zajištěno šifrovacími kryptografickými algoritmy

b. je proces ověření identity entity (člověk, program, systém)

c. je stav, kdy subjekt nemůže důvěryhodně popřít své minulé požadavky nebo činy

d. je zajištění stavu, kdy je informace dosažitelná pouze autorizovaným subjektům

e. má dvě různé formy: verifikaci a identifikaci

c. je stav, kdy subjekt nemůže důvěryhodně popřít své minulé požadavky nebo činy

Algoritmus Whirlpool je:

a. symetrická bloková šifra

b. autentizační protokol

c. hashovací funkce

d. autorizační protokol

e. standardizovaná procedura el. podpisu

f. jiná správná odpověď

c. hashovací funkce

generuje 512 bitů

Protokol RLP (Record Layer Protocol) má u SSL/TLS na starosti:

a. kompresi přenášených dat

b. šifrování přenášených dat

c. dojednání šifrovacích algoritmů

d. hlášení chyb

e. ohlášení změny používaných algoritmů a klíčů

f. výměnu klíčů

a. kompresi přenášených dat

b. šifrování přenášených dat

Protokol RLP (record Layer Protocol) neřeší:

a. ohlášení změny používaných algoritmů a klíčů

b. výměnu klíčů

c. hlášení chyb

d. dojednání šifrovacích algoritmů

e. kompresi přenášených dat

f. šifrování přenášených dat

a. ohlášení změny používaných algoritmů a klíčů

b. výměnu klíčů

c. hlášení chyb

d. dojednání šifrovacích algoritmů

Která tvrzení jsou pravdivá o protokolu PAP

a. autentizace může probíhat kdykoliv během spojení

b. autentizace zahajuje server

c. autentizace zahajuje klient

d. jedná se o protokol typu výzva-odpověd

e. heslo se přenáší v otevřeném tvaru

f. autentizace probíhá pouze na počátku spojení

c. autentizace zahajuje klient

e. heslo se přenáší v otevřeném tvaru

f. autentizace probíhá pouze na počátku spojení

Prokázání totožnosti se odborně nazývá

a. šifrování

b. šikana policejního státu

c. nepopiratelnost

d. biometrika

e. autorizace

f. autentizace

f. autentizace

Schopnost systému zajišťující, že přenášená informace nebyla zničena, ztracena nebo modifikována, respektive detekce takovéto změny se nazývá

a. zabezpečení

b. důvěryhodnost

c. utajení

d. autentizace

e. nepopiratelnost

f. integrita

g. autorizace

f. integrita

Protokol TKIP používá klíče dlouhé

a. 2048

b. 40

c. 1024

d. 128

e. 64

f. 256

d. 128

Jak je u protokolu WPA zajištěna integrita přenášených dat proti úmyslným změnám?

a. Pomocí algoritmu MIC

b. není zajištěna

c. pomocí protokolu CHAP

d. pomocí protokolu TKIP

e. pomocí algoritmu CRC32

f. pomocí protokolu EAP-TLS

a. Pomocí algoritmu MIC

Jak je u protokolu WPA2(IEEE 802.11i) zajištěna integrita přenášených dat proti úmyslným změnám?

a. Pomocí algoritmu CRC32

b. není zajištěna

c. pomocí protokolu CCMP

d. pomocí protokolu MIC

e. pomocí algoritmu TKIP

f. pomocí protokolu EAP-TLS

c. pomocí protokolu CCMP

Nevýhodou režimu ECB je:

a. velké šíření chyb

b. složitost implementace

c. nemožnost paralelizace šifrování

d. odolnost proti modifikaci bloku ŠT

e. nemožnost paralelizace šifrování

f. možnost realizace cut-and-paste útoku

d. odolnost proti modifikaci bloku ŠT

f. možnost realizace cut-and-paste útoku

Prozkoumejte obrázek a rozhodněte o tom, kde jsou uloženy informace o tom, který algoritmus a klíč se má použít pro zabezpečení konkrétního spojení u protokolu IPsec.

a. B

b. D

c. C

d. A

d. A

Jaký je nejbezpečnější způsob zajištění integrity u protokolu WPA2 (IEEE 802.11i)?

a. pomocí protokolu AES-CCMP

b. pomocí CRC32

c. pomocí algoritmu MIC

d. pomocí protokolu TKIP

e. pomocí protokolu EAP-ECB

f. pomocí CRC64

a. pomocí protokolu AES-CCMP

Co mají AES a DES společné?

a. oba algoritmy je možné v režimu OFB provozovat jako proudovou šifru

b. oba algoritmy mají 16 rund

c. oba algoritmy jsou odolné proti lineární kryptoanalýze

d. oba algoritmy jsou blokové šifry

e. oba algoritmy jsou šifry Feistelova typu

f. nemají společného nic

a. oba algoritmy je možné v režimu OFB provozovat jako proudovou šifru

d. oba algoritmy jsou blokové šifry

Algoritmus ECDH nelze použít k (zvolte nejvýstižnější odpověď):

a. výměně klíčů

b. šifrování, podepisování a výměně klíčů

c. šifrování, podepisování

d. šifrování

e. podepisování

c. šifrování, podepisování

O jaký typ útoku se jedná, pokud má útočník k dispozici:

ŠT, šifrovací algoritmus

a. útok se znalostí ŠT

b. útok se znalostí ŠT a OT

c. útok se znalostí vybraných ŠT

d. útok se znalostí vybraných OT a ŠT

e. útok se znalostí vybraných PT

f. útok se znalostí adaptivních vybraných OT

a. útok se znalostí ŠT

O jaký typ útoku se jedná, pokud má útočník k dispozici:

Šifrovací algoritmus, kryptoanalytikem vybrané OT spolu s odpovídajícími zašifrovanými ŠT, údajné ŠT zvolené kryptoanalytikem a k nim příslušející dešifrované OT

a. útok se znalostí vybraných OT a ŠT

b. útok se znalostí vybraných ŠT

c. útok se znalostí adaptivních vybraných OT

d. útok se znalostí ŠT

e. útok se znalostí vybraných OT

f. útok se znalostí ŠT a OT

a. útok se znalostí vybraných OT a ŠT

Vernamova šifra je absolutně bezpečná, protože:

a. je založena na problému GCP (Chorionic Gonadotropic Probability), který nelze řešit ani kvantovým počítačem

b. její jednotkový odstup je větší než délka ŠT

c. klíč musí být generován v certifikovaném SW na zabezpečeném počítači

d. obtížnost jejího prolomení leží ve třídě složitosti BQP (Bounded Quantum Polynomial)

e. ji vymysleli v Rusku (imho lol)

f. i v případě dešifrování, kdy vzniklý OT dává smysl, se nemusí jednat o jediný možný smysluplný text

b. její jednotkový odstup je větší než délka ŠT

f. i v případě dešifrování, kdy vzniklý OT dává smysl, se nemusí jednat o jediný možný smysluplný text

V každé rundě AES se odehrávají následující operace:

a. AddRoundKey

b. MultiplyConstant

c. SubBytes

d. RandomKeyMix

e. MixColumns

f. ShiftRow

a. AddRoundKey

c. SubBytes

e. MixColumns

f. ShiftRow

Mezi nejpoužívanější proudové šifry patří algoritmy RC4 a A5. Která tvrzení jsou pravdivá?

a. RC4 vygeneruje v jednom kroku 1 bit proudu klíče

b. A5 vygeneruje v každém kroku 1 bit proudu klíče

c. A5 vygeneruje v každém kroku 3 bity proudu klíče

d. A5 vygeneruje v každém kroku 8 bitů proudu klíče

e. RC4 vygeneruje v jednom kroku 128 bitů proudu klíče

f. A5 vygeneruje v každém kroku 128 bitů proudu klíče

b. A5 vygeneruje v každém kroku 1 bit proudu klíče

Ve kterých případech je vhodné použít pro vytvoření VPN technologii SSL/TLS?

a. když chceme zrealizovat remote-access VPN

b. když postačuje nizší úroveň zabezpečení přenosu uživatelského

jména/hesla

c. když potřebujeme tunelovat aplikační protokoly používající UDP

d. když chceme zrealizovat site-to-site VPN

e. když se uzivatel připojuje z různých sítí, které nejsou pod naší správou

f. když jde o permanentní připojení z jedné lokality

a. když chceme zrealizovat remote-access VPN

e. když se uzivatel připojuje z různých sítí, které nejsou pod naší správou

Které výroky o protokolech DTLS a SSL jsou pravdivé?

a. používají stejný transportní protokol

b. k odvození klíčů používají hashovací funkce MD5 a SHA-1 (snad pouze SSL)

c. jsou standardizovány v dokumentech RFC

d. jejich součástí je "Alert Protocol"

e. podporují eliptické kryptosystémy (např. ECDH)

f. na odvození klíčů se podílí obě komunikující strany

a. používají stejný transportní protokol

c. jsou standardizovány v dokumentech RFC

d. jejich součástí je "Alert Protocol"

e. podporují eliptické kryptosystémy (např. ECDH)

f. na odvození klíčů se podílí obě komunikující strany

Která tvrzení o "DHCP snoopingu" jsou pravdivá:

a. je to útok, kdy útočník vytvoří falešný DHCP server, kterým může klientům vnutit špatné síťové parametry (např. jinou výchozí bránu)

b. je ochrana proti útoku MAC flooding

c. nastavuje se na směrovačích

d. je útok realizovatelný pouze v bezdrátových sítích

e. nastavuje se na přepínačích

f. je to metoda obrany proti DHCP spoofingu

e. nastavuje se na přepínačích

f. je to metoda obrany proti DHCP spoofingu

Které výroky o PGP certifikátech a X.509 certifikátech jsou pravdivé

a. U PGP neobsahují certifikáty žádný podpis

b. PGP certifikát může obsahovat více podpisů

c. X.509 certifikáty nemají žádnou centrální autoritu

d. U PGP si uživatelé podepisují vzájemně své certifikáty

e. PGP certifikáty nemají žádnou centrální autoritu

f. X.509 certifikát může obsahovat více podpisů

b. PGP certifikát může obsahovat více podpisů

d. U PGP si uživatelé podepisují vzájemně své certifikáty

e. PGP certifikáty nemají žádnou centrální autoritu

Kdo se účastní 4-way handshaku?

a. autentizátor

b. certifikační autorita

c. proxy server

d. suplikant

e. autentizační server

f. směrovač

a. autentizátor

d. suplikant

Která tvrzení o protokolu Kerberos jsou pravdivá?

a. jedná se o účtovací (accounting) protokol

b. jedná se o autentizační protokol

c. nepatří do kategorie AAA

d. jde o protokol pro bezpečnou distribuci multicastového a

broadcastového vysílání

e. patří do kategorie AAA

f. jedná se o zastaralý mechanismus zabezpečení bezdrátových sítí

b. jedná se o autentizační protokol

c. nepatří do kategorie AAA

wildcard - nikdy nepřenáší žádná hesla v otevřeném tvaru

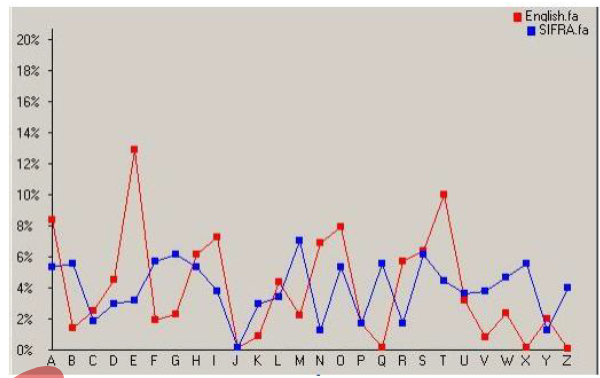

OT byl podroben jedné transformaci na ŠT. Na základě analýzy grafu FA

určete, o jaký typy šifry se mohlo jednat.

a. monoalfabetická s posunem

b. transpoziční

c. afinní

d. asymetrická

e. polyalfabetická

f. monoalfabetická s klíčem

e. polyalfabetická

Autorizace

a. je proces ověření identity entity (člověk, program, systém)

b. je oprávnění přístupu k systémovým zdrojům

c. má dvě moţné formy: verifikaci a identifikaci

d. je zajištěno hashovacími funkcemi

e. je zajištění stavu, kdy je informace dosažitelná pouze autorizovaným subjektům

b. je oprávnění přístupu k systémovým zdrojům

Kdy a k čemu se používá Kasisskiho test ?

a. pro odhad délky použitého klíče

b. při luštění afinních šifer

c. pro odhad doby nutné k prolomení šifry

d. při luštění monoalfabetických šifer

e. při luštění transpozičních šifer

f. při luštění polyalfabetických šifer

a. pro odhad délky použitého klíče

f. při luštění polyalfabetických šifer

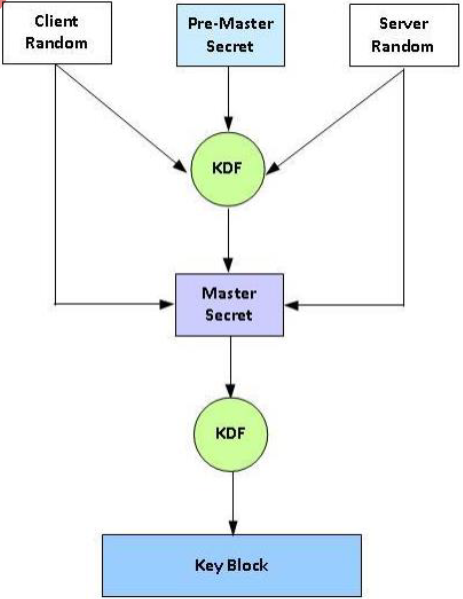

Prohlédněte si obrázek a zvolte odpověď, která ho nejlépe popisuje:

a. model proudové šifry

b. odvození rundových klíčů pro AES

c. schéma odvození klíčů u SSL

d. odvození klíčů pro HMAC

e. odvození rundových klíčů pro RSA

f. schéma dvození klíčů u IKE

c. schéma odvození klíčů u SSL

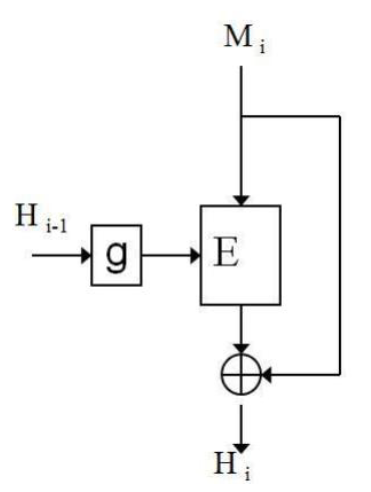

Následující schéma popisuje:

a. obecný model asynchronní proudové šifry

b. obecný model synchronní proudové šifry

c. model asymetrické šifry

d. hashovací funkci, kde je kompresní funkce zrealizována blokovou šifrou

e. generátor náhodných posloupností

f. lineární zpětnovazební registr (LFSR) proudové šifry

d. hashovací funkci, kde je kompresní funkce zrealizována blokovou šifrou

Základními částmi systému WPS jsou:

a. AP (Access point)

b. Žadatel (Enrollee)

c. Suplikant

d. Autentizační server

e. Registrátor

f. Autentizátor

a. AP (Access point)

b. Žadatel (Enrollee)

e. Registrátor

Jaká tvrzení jsou pravdivá o veličině Pre-Master Secret používané u SSL v průběhu procsu výměny klíčů?

a. PreMasterSecret generuje pouze klient

b. PreMasterSecret generujů obě strany

c. PreMasterSecret je odeslán na server zašifrovaný veřejným klíčem serveru

d. PreMasterSecret je odeslán na server zašifrovaný tajným klíčem klienta

e. PreMasterSecret generuje pouze server

f. PreMasterSecret se již dnes nepoužívá, byl nahrazen položkou MasterSecret

a. PreMasterSecret generuje pouze klient

c. PreMasterSecret je odeslán na server zašifrovaný veřejným klíčem serveru

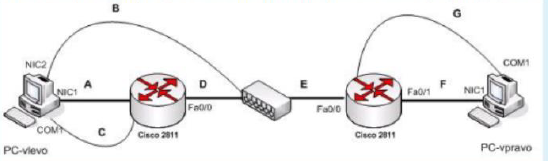

Na obrázku je vidět topologie druhé laboratorní úlohy. Označte úseky topologie, na kterých nebyly přenášené IP pakety šifrovány.

a. B

b. F

c. E

d. G

e. A

f. D

g. C

b. F

e. A

Standard IEEE 802.1x se používá

a. k autentizaci v lokálních sítích realizovaných technologií Ethernet (UTP, nebo optika)

b. ke generování a bezpečnému uchovávání soukromých klíčů

c. ke generování a bezpečnému uchovávání veřejných klíčů

d. k autentizaci v mobilních sítích první generace

e. k autentizaci v lokálních bezdrátových sítích

f. k autentizaci v mobilních sítích druhé generace

a. k autentizaci v lokálních sítích realizovaných technologií Ethernet (UTP, nebo optika)

e. k autentizaci v lokálních bezdrátových sítích

Biometrie má kromě řady výhod i určité nevýhody. Doplňte do věty jedno slovo tak aby dávala jak smysl (gramaticky, syntakticky i sématicky) a poukázala na největší z těchto nevýhod. Na velikosti písmen nezáleží, odpověď piště s diakritikou.

Biometrie z nás dělá [SLOVO] klíč.

univerzální klíč

Typickým způsobem vuyžití HSM (Hardware Security Module) je:

a. Generování náhodných čísel pomocí kvantových procesů

b. Zabezpečení klíčů na SIM kartě

c. Zajištění digitálního podpisu pro emailovou komunikaci

d. Zabezpečení soukromých klíčů CA

d. Zabezpečení soukromých klíčů CA

Která pole v certifikátu jsou obvykle označena jako “kritická rozšíření“?

a. Basic Constraints

b. Subject

c. Not After

d. Key Usage

e. Not Before

a. Basic Constraints

d. Key Usage

Které výroky o pojmu Integrita jsou pravdivé?

a. využívá asymetrické šifrovací algoritmy

b. využívá kryptografické hashovací funkce

c. využívá symetrické šifrovací algoritmy

d. je to stav, kdy jsou užitečná data dostupná pouze autorizovaným subjektům

e. je to proces ověření identity entity

f. je to schopnost detekce změny přenášené informace

b. využívá kryptografické hashovací funkce

f. je to schopnost detekce změny přenášené informace

Které výroky týkající se elektronického podpisu jsou pravdivé?

a. elektronický podpis musí být kvůli bezpečnosti příjemci doručen jiným komunikačním kanálem než samotná zpráva

b. elektronický podpis dvou různých dokumentů se bude vždy lišit

c. podepisuje se vždy celý dokument

d. podepisuje se vždy otisk dokumentu

e. někdy se podepisuje celý dokument, jindy pouze otisk dokumentu (to závisí na velikosti podepisovaného dokumentu)

f. elektronický podpis dvou různých dokumentů bude vždy stejný

b. elektronický podpis dvou různých dokumentů se bude vždy lišit

d. podepisuje se vždy otisk dokumentu

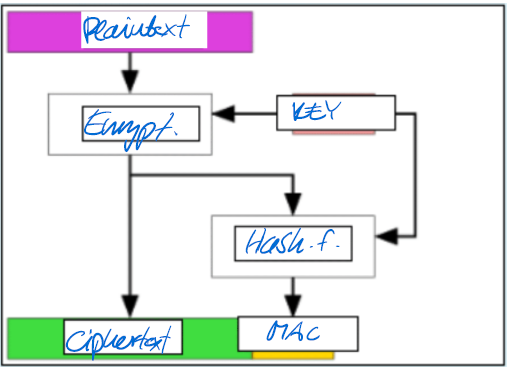

Doplňte do prázných políček správná slova tak, aby vzniklo schéma režimu Encrypt-then-MAC

Plaintext, Key, Hash function, Encryption, MAC, Ciphertext

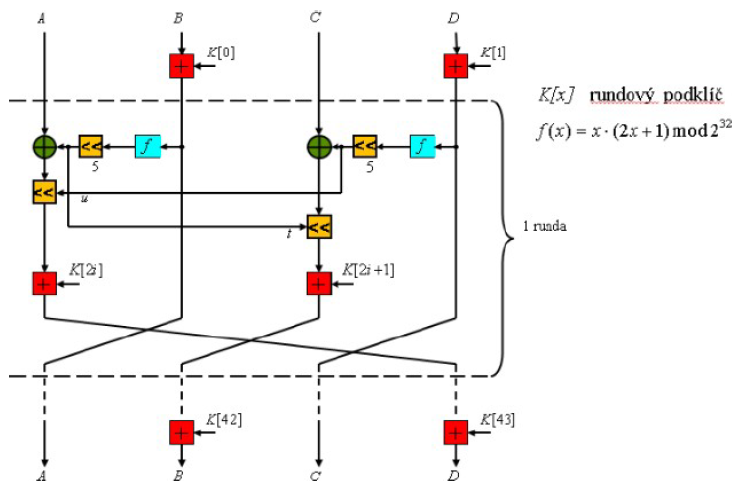

Na obrázku je znázorněna vnitřní struktura jedné blokové šifry. O jaký algoritmus se jedná?

a. RC4

b. A5

c. Serpent

d. RC6

e. AES

f. DES

d. RC6

Základem asymetrických kryptosystémů je těžký matematický problém. Do této kategorie problémů nepatří a ke konstrukci kryptosystémů nelze použít:

a. problém rozkladu celých čísel

b. problém přirozeného logaritmu na uzavřené hyperbole

c. problém diskrétního logaritmu na eliptických křivkách

d. problém převodu NP-úplného problému na P-neúplný

e. problém diskrétního logaritmu

b. problém přirozeného logaritmu na uzavřené hyperbole

d. problém převodu NP-úplného problému na P-neúplný

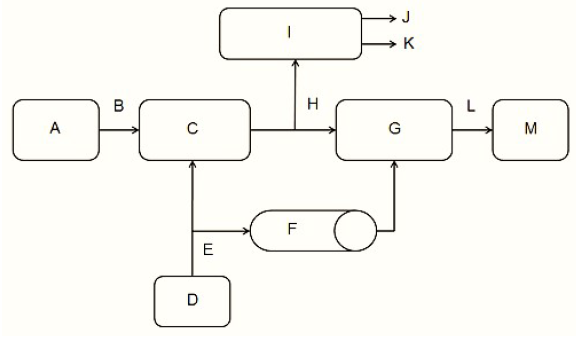

Na obrázku je Shannonův model kryptosystému. Přiřaďte následující pojmy ke správným písmenům:

Otevřený text

Šifrovací algoritmus

Kryptoanalýza

Dešifrovací algoritmus

Klíč

Otevřený text B, L, J

Šifrovací algoritmus C

Kryptoanalýza I

Dešifrovací algoritmus G

Klíč K, E

O jaký typ útoku se jedná, pokud má útočník k dispozici:

ŠT, šifrovací algoritmus, kryptoanalytikem vybrané OT spolu s odpovídajícími zašifrovanými ŠT

a. útok se znalostí vybraných OT a ŠT

b. útok se znalostí vybraných ŠT

c. útok se znalostí adaptivních vybraných OT

d. útok se znalostí ŠT

e. útok se znalostí vybraných OT

f. útok se znalostí ŠT a OT

e. útok se znalostí vybraných OT

Algoritmus DSA lze použít k:

a. šifrování

b. výměně klíčů

c. podepisování

d. šifrování a podepisování

e. šifrování, podepisování a výměně klíčů

c. podepisování

Které operace v DESu jsou z hlediska důležitosti nejméně důležité?

a. permutace P-boxu

b. počáteční permutace - IP

c. všechny operace jsou stejně důležité

d. koncová permutace - IP^-1

e. substituce v S-boxu

f. prohození levé a pravé poloviny bloku po skončení poslední rundy

b. počáteční permutace - IP

d. koncová permutace - IP^-1

f. prohození levé a pravé poloviny bloku po skončení poslední rundy

Mezi postranní kanály využívané v kryptoanalýze nepatří:

a. Časová analýza (Timing analysis)

b. Elektromagnetická analýza (Radiation monitoring)

c. Sociální inženýrství (Social engineering)

d. Analýza chyb (Fault analysis)

e. Odběrová analýza (Power monitoring)

c. Sociální inženýrství (Social engineering)

Na obrázku je znázorněna:

a. proudová šifra E0

b. bloková šifra AES

c. hashovací funkce SHA-1

d. bloková šifra RC6

e. proudová šifra A5

f. bloková šifra A8

e. proudová šifra A5

Na obrázku je znázorněn

a. model Diffie-Hellmanova algoritmu

b. model proudové šifry

c. Obecný tvar Feistelovy šifry

d. model RSA

e. jedna runda algoritmu AES

f. model elektronického podpisu

c. Obecný tvar Feistelovy šifry

Na obrázku je znázorněna vnitřní struktura jedné blokové šifry. O jaký algoritmus se jedná?

a. AES

b. RC4

c. DES

d. Serpent

e. A5

f. RC6

c. DES

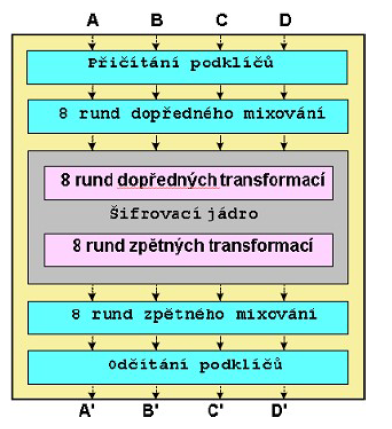

Na obrázku je znázorněna vnitřní struktura jedné blokové šifry. O jaký algoritmus se jedná ?

a. AES

b. DES

c. Serpent

d. RC6

e. RC4

f. MARS

f. MARS

Délka výstupu hashovací funkce MD5 je <DOPLŇTE> bitů.

128

Kolik rund má algoritmus AES pro délku klíče 256 bitů?

14

Kolik rund má algoritmus AES pro délku klíče 128 bitů?

10