2 - Windows Essentials | Machtigingen op het filesystem

1/15

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced |

|---|

No study sessions yet.

16 Terms

Bestandssysteem

Opdeling van het opslagmedium, bepaald door keuze van het OS

NTFS

Bestandssysteem van Windows OS

Data in de vorm van bestanden & mappen wegschrijven en teruglezen

NTFS permissies worden toegepast als de gebruikers de data lokaal benaderen & via het netwerk

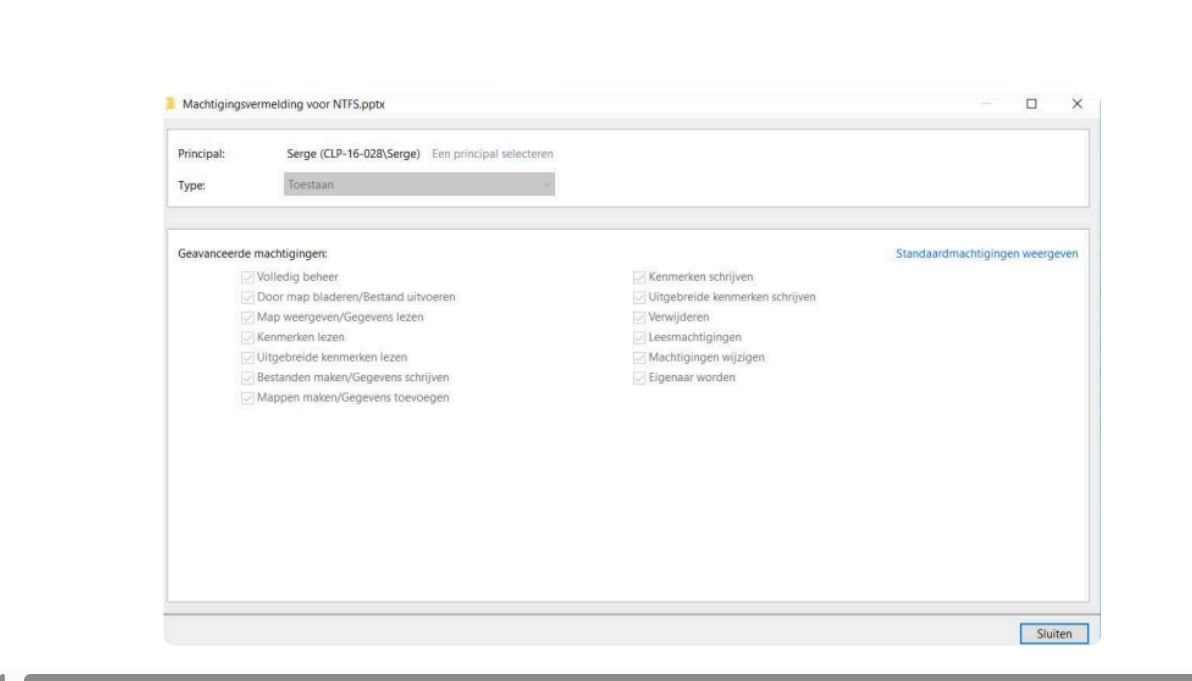

Advanced Permissions

Open dit op VM en kijk na hoe het werkt

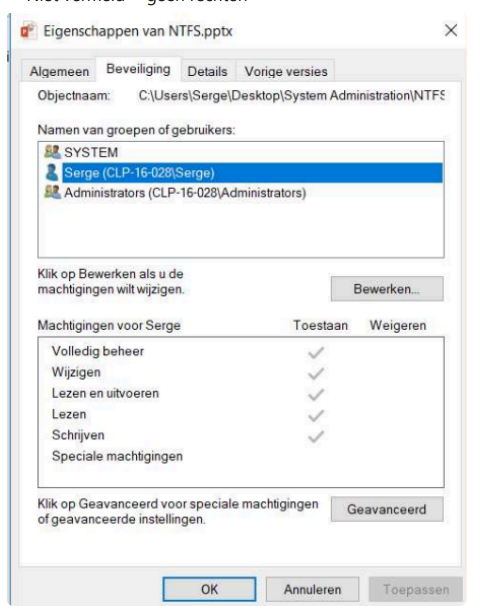

ACL (Access Control List)

Gebruikers en groep die machtigingen hebben samen met de machtigingen die zij hebben gekregen

→ Elke map en bestand op NTFS volume heeft een ACL

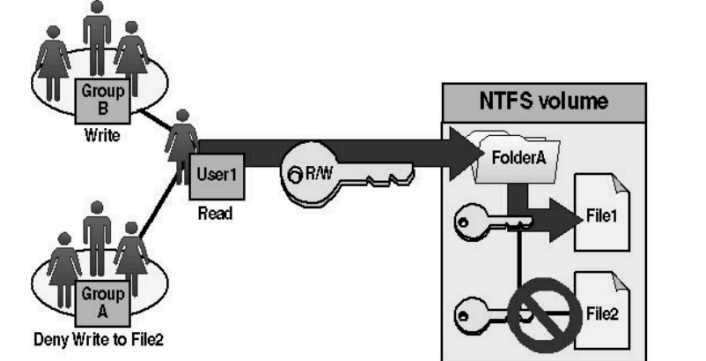

Effectieve machtigingen

Combinatie van machtigingen van gebruiker & groep

Kan je gebruiken om meer rechten te geven op bestand dan parentfolder

Bijvoorbeeld: gebruiker heeft op de folder lezen en op het bestand in de folder schrijven → zal Read & Write hebben

By default zullen machtigingen toegekend op de map geërfd worden door de onderliggende bestanden en mappen.

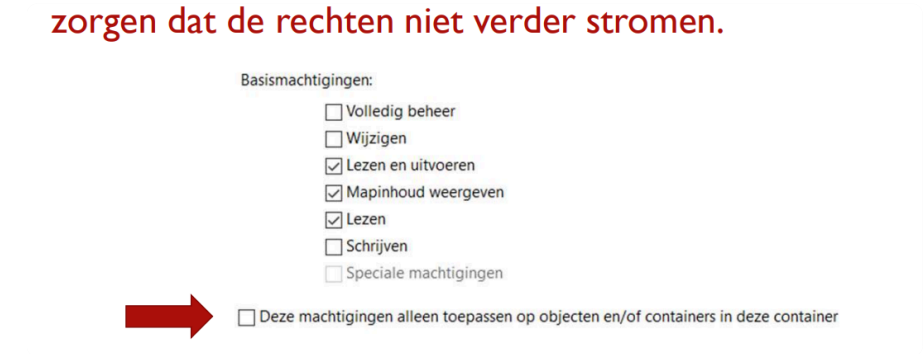

Rechten niet laten verderstromen

Optie die je dus kan aanzetten, belangrijk als files deze optie dus niet mogen overerven

Take Ownership Machtiging

Een gebruiker met deze machtiging op folder/file kan rechten geven over deze folder/file aan andere gebruiker of groep

→ Deze rechten laten toe dat andere gebruiker dan eigenaar kan worden van bestand of folder

Voorbeeld: een gebruiker verlaat het bedrijf. De beheerder kan zichzelf eigenaar maken van deze bestanden en dan het recht 'Eigenaar worden (Take ownership) ' aan een andere gebruiker geven. Deze kan zichzelf nu de gewenste rechten geven op dit bestand of deze folder.

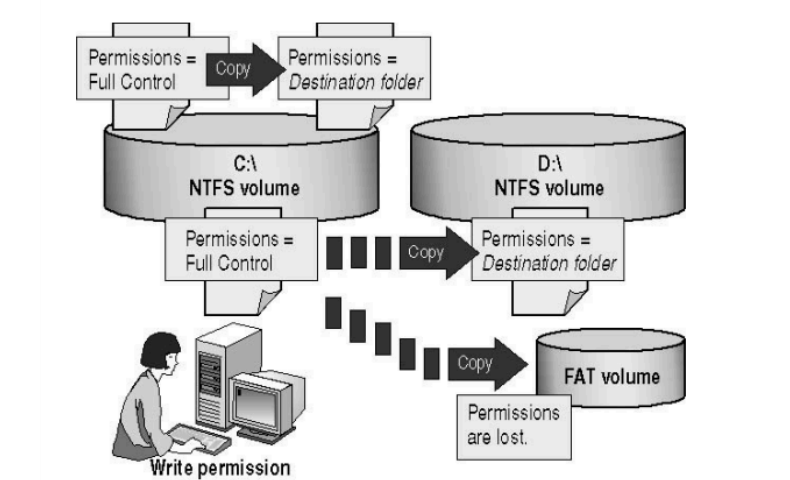

Kopiëren/verplaatsen van bestand

Het nieuwe bestand erft de rechten van de map waar het naartoe wordt gekopieerd

Het behoudt zijn machtigingen, jij wordt de eigenaar

Je moet wijzig-machtiging hebben op de map waar je vandaan kopieert

Je moet schrijf-machtiging hebben op de map waar je naar toe verplaatst

Shared Folders

Gedeelde mappen over het netwerk

→ Machtigingen zijn enkel geldig bij netwerkconnectie met de gedeelde map

→ Dit is enige vorm bescherming fat32 (bescherming bij netwerkdeling)

Lees (read): gebruiker/groepsleden kunnen bestanden zien, openen en executables uitvoeren (= uitvoerbare bestanden- in de gedeelde map en submappen

Wijzig (change): acties van lees + mappen en submappen toevoegen, verwijderen en inhoud aanpassen

Volledig beheer (full control): acties van change + NTFS machtigingen wijzigen

Je kan enkel mappen delen, geen bestanden

Weiger/Deny

Dit overschrijft elke machtiging die je toekent aan een gebruiker of groepen waartoe die behoort

Administrative Shared Folders

Automatisch gedeelde mappen door Windows voor administratieve doeleinden

→ Hebben $ als laatste karakter sharenaam, en zijn dus verborgen

Volume & printerstuurprogramma’s zijn verborgen

Restrictive Access Principe

De meest restrictieve rechten zullen van toepassing zijn op gebruiker als je machtigingen voor shared & NTFS combineert

bv. folder met shared folder permissions Everyone Full Control & NTFS permission read voor de User, dan heeft de user effectief maar read

Security Principals

Alle entiteiten die worden geauthenticeerd door het besturingssysteem

→ Wordt in het systeem voorgesteld door een unieke security identifier

bv. gebruikersaccount, computeraccount, thread of proces dat wordt uitgevoerd in account, groepen met als lid deze accounts

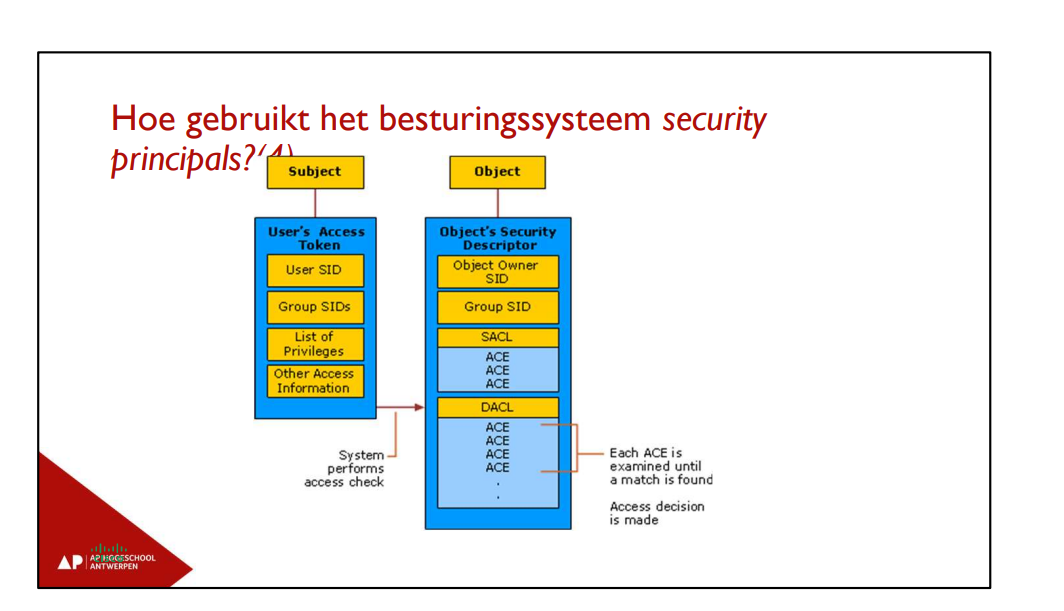

Security Principals - gebruik door systeem

Gebruikersaccounts worden aangemaakt op lokale PC en opgeslagen in SAM-database

Security principals aangemaakt in Active Directory domein zijn AD-objecten, kunnen gebruikt worden om toegang tot hulpbronnen in het domein te beheren

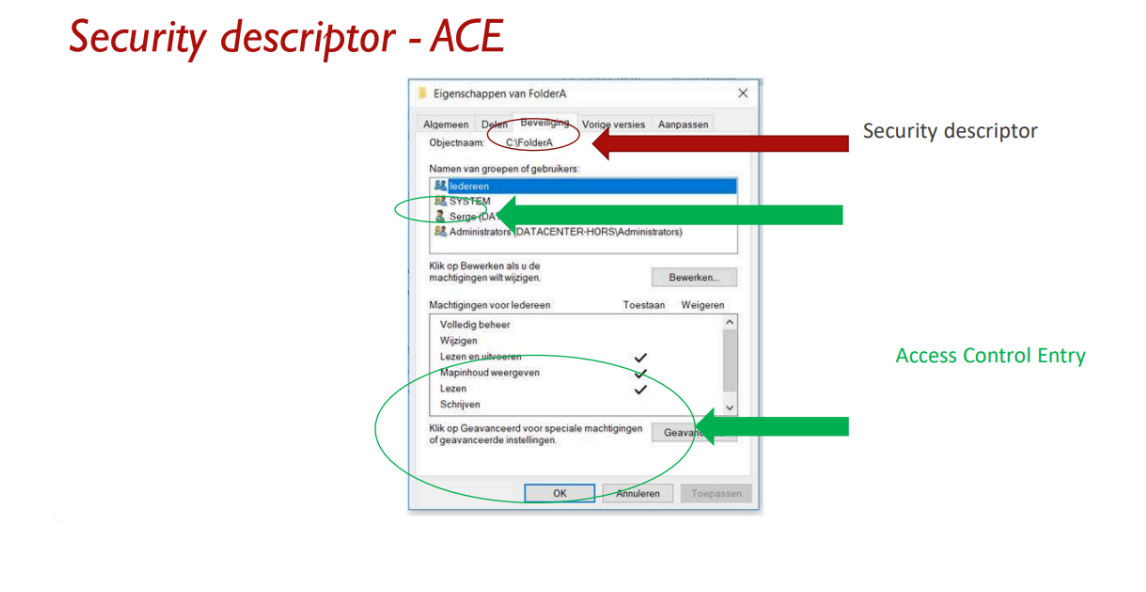

Wanneer security principal wordt ge-authenticeerd (zoals gebruiker) wordt een access token gemaakt

Deze bevat na authenticatie de SID van de gebruiker en de groepen waartoe hij behoort

Elk proces dat de gebruiker opstart erft het access token

→ probeert toegang te krijgen tot object zoals een gedeelde map

Het object bevat een security descriptor met daarop de access control entries (ACE’s) van het object

De SID’s in het access token worden vergeleken met de ACE’s

DACL (Discretionary Access Control List)

Systeem doorlopt ACE’s in DACL en SID’s vergelijken om te kijken of je toegang mag hebben

→ SACL is audit list, dus logt de ACE’s die zijn gelukt