SEG. INFORMATICA

1/51

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced | Call with Kai |

|---|

No analytics yet

Send a link to your students to track their progress

52 Terms

como es considerada hoy en dia la informacion?

La información es considerada hoy en día como un bien activo de gran valor económico no tangible para las organizaciones. Por ello, es necesaria la instalación de controles para su protección

cuales son las propiedades que tiene la informacion?

La información tiene propiedades características:

➢ La Integridad asegura que el contenido de la información permanezca invariable a menos que sea modificado por personas o procesos autorizados.

➢ La Operatividad (o Disponibilidad) es la capacidad de tener la información accesible para ser procesada o consultada.

➢ La Confidencialidad (o Privacidad) es la necesidad de que la información sea conocida solo por personas o procesos autorizados. Su objetivo es prevenir la divulgación no autorizada.

➢ La Autenticidad es la propiedad que permite reconocer y certificar el origen o destino de la información y la documentación que la sustenta.

que son las contingencias?

Estas propiedades pueden ser afectadas por contingencias: sucesos probables con efectos negativos. Las contingencias pueden ser intencionales o accidentales y se clasifican por su origen

cuales son los tipos de contigencias?

Naturales: Fenómenos naturales como terremotos o inundaciones.

Técnicas: Vinculadas al sistema informático (fallas de hardware/software) o no (fallas de energía eléctrica, climatización, fluidos).

Humanas: Ocasionadas por la interacción hombre-sistema (datos erróneos, virus, negación de servicios).

Factores de riesgo como el sabotaje, los virus, las catástrofes climáticas, el hurto o la intrusión pueden afectar la integridad, operatividad o confidencialidad de la información.

cual es la relacion que tiene la seguridad con la operatividad?

Es importante entender que la seguridad informática total es imposible; se habla más bien de fiabilidad del sistema, que es la probabilidad de que se comporte como se espera. La seguridad nunca puede alcanzar una cobertura del 100%, y el objetivo es lograr el menor grado de inseguridad posible.

Existe una relación fundamental entre la seguridad informática y la Operatividad: si se aumenta la seguridad de un sistema informático, forzosamente se disminuye la operatividad. Cualquier elemento de protección restringirá la operatividad de alguna manera.

cuales son las repercusiones de las infracciones de seguridad?

Invertir en protección de la información es crucial debido a las graves repercusiones de las infracciones de seguridad. Estas incluyen:

• Pérdida de beneficios.

• Perjuicio a la reputación de la organización.

• Pérdida o compromiso de la seguridad de los datos.

• Interrupción de los procesos empresariales.

• Deterioro de la confianza del cliente y del inversor.

• Consecuencias legales.

Aunque el costo de implementar medidas de seguridad no es trivial, es solo una fracción del costo que supone mitigar un incidente de seguridad. Algunas encuestas destacan que los ataques de denegación de servicio (DoS) y robo de información son responsables de las mayores pérdidas financieras.

cuales son las vulnerabilidades que tiene un sistema informatico?

Un sistema informático puede tener vulnerabilidades, que son debilidades que comprometen su seguridad. Se agrupan por:

Diseño: Debilidad en protocolos o políticas deficientes.

Implementación: Errores de programación, "puertas traseras", descuido de fabricantes.

Uso: Mala configuración, desconocimiento de usuarios, disponibilidad de herramientas de ataque.

Existen vulnerabilidades "día cero" para las cuales no hay solución conocida, y vulnerabilidades conocidas como: desbordamiento de buffer, condición de carrera, Cross Site Scripting (XSS), denegación de servicio y ventanas engañosas (Window Spoofing).

que es un plan integral de proteccion informatica?

Un riesgo existe cuando a un sistema con una vulnerabilidad se le asocia una amenaza. Si el evento (la amenaza explotando la vulnerabilidad) ocurre, el sistema sufre daños, lo que se conoce como impacto. La relación es: un evento que es una amenaza, asociado a una vulnerabilidad, produce un impacto. Para eliminar vulnerabilidades o disminuir el impacto, se implementa un Plan Integral de Protección Informática.

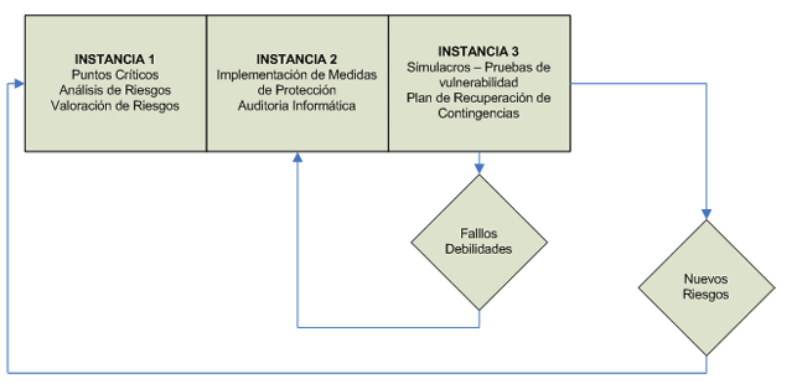

esquema de las instancias de un plan integral de proteccion informatica

1ra Instancia: Analisis de Riesgo

Este plan comienza con un Análisis de Riesgo. El objetivo es conocer los riesgos, su probabilidad y cuantificación. Se busca determinar qué proteger, de qué protegerlo y en qué grado. El análisis de riesgo es más amplio que la valoración de riesgo; además de identificar/cuantificar exposiciones, permite priorizarlas y analizar la relación coste-eficacia.

Al evaluar los riesgos, se debe determinar el Valor Intrínseco de lo que se protege (costo del activo, software, datos, esfuerzo, información personal) y los Costos Derivados (costos de sustitución, reproducción, regeneración, costos ocultos como pérdida de dominio público o suplantación de identidad).

Las reglas para la evaluación de costos incluyen:

• La seguridad debe cubrir todos los métodos de ataque posibles.

• La máxima seguridad obtenible es la del elemento más débil.

• La solución de seguridad es un sistema complejo.

• Deben evaluarse medidas individuales e interacciones.

• Toda medida de seguridad debe contrastarse con el costo de romperla.

Se recomienda usar el sentido común en la evaluación

2da Instancias: Medidas de Proteccion

La Segunda Instancia del plan responde a la pregunta cómo protegerse y con qué herramientas. Se toman Medidas de Protección, que incluyen Medidas de Control (integridad y operatividad, aplicables a cualquier sistema) y Medidas de Seguridad (confidencialidad y autenticidad, aplicables a sistemas multiusuario). Las funciones esenciales de estas medidas son:

• Disuadir: Impedir errores o abusos antes de ingresar al sistema.

• Prevenir: Actuar durante el ingreso de datos, rechazando inválidos o alertando al administrador.

• Detectar: Advertir sobre errores ocurridos y fallas.

• Recuperar y Corregir: Permitir al sistema recuperar su capacidad rápidamente.

3ra Instancia: Evaluacion de las medidas de proteccion y plan de recuperacion

La Tercera Instancia evalúa si las medidas de protección son realmente eficaces. Esto se hace mediante simulacros, pruebas de penetración y análisis de nuevas vulnerabilidades.

Además, es esencial un Plan de Recuperación de Contingencias que marque pautas de acción cuando estas ocurren. Este plan debe detallar cómo activar alertas, quiénes deben intervenir, el grado de gravedad, la activación de sistemas alternativos, el orden de restauración de componentes (sistema operativo, configuraciones, aplicaciones, bases de datos) y el inicio de la fase de verificación. Todo esto debe estar especificado en un Manual de Procedimientos.

El plan es dinámico e incluye ciclos de Revisión por Fallas o Debilidades encontradas (durante simulacros o contingencias reales) para identificar causas y aplicar correcciones, lo cual es parte del mantenimiento. También incluye una revisión constante ante el surgimiento de Nuevos Riesgos debido a las actualizaciones del sistema, lo que puede reiniciar el proceso de evaluación y requerir la actualización de las Políticas de Seguridad. Cada nuevo proyecto debe incluir un Análisis de Riesgos.

cual es el proposito de la proteccion informatica?

El propósito principal de la PROTECCION INFORMATICA es salvaguardar los recursos valiosos de una organización, incluyendo información, hardware y software. La seguridad ayuda a la misión de la organización protegiendo sus recursos físicos, financieros, reputación, posición legal, empleados y otros activos tangibles e intangibles. Es importante examinar los costos y beneficios de las medidas de protección para asegurar que el costo no exceda los beneficios esperados

cuales son algunos principios claves de la proteccion informatica?

Algunos de los principios clave de la protección informática son:

• Debe apoyar la misión de la organización.

• Es un elemento íntegro de la dirección legítima.

• Debe haber responsabilidades y rendición de cuentas explícitas.

• Los líderes estratégicos de una organización deben asumir responsabilidades directas.

• Requiere un enfoque comprensivo e integrado.

• Debe reimponerse periódicamente.

• Está influenciada por factores sociales.

que implica la seguridad en el area informatica?

La seguridad en el Área Informática implica soluciones técnicas a problemas no técnicos. Parte del trabajo de la persona encargada de la seguridad es decidir la inversión necesaria y preparar políticas y procedimientos adecuados.

que son las politicas de seguridad?

Las políticas de seguridad son códigos de conducta para el uso adecuado de los recursos informáticos disponibles. Definen las actividades no permitidas, los pasos para una protección adecuada, los procedimientos en caso de incidentes de seguridad, y establecen responsabilidades y derechos.

cuales son los objetivos de las politicas de seguridad?

Los objetivos de una política de seguridad incluyen:

• Reducir los riesgos a un nivel aceptable.

• Garantizar la confidencialidad, integridad, disponibilidad, y autenticidad de la información.

• Cumplir con las Leyes y Reglamentaciones vigentes.

La Política de Seguridad de los Sistemas de Información debe estar orientada a gestionar eficazmente la seguridad de la información y los activos que participan en los procesos informáticos, adoptando medidas técnicas y organizativas al alcance de la organización

cual es el marco de referencia y normativas?

Un modelo adecuado de Seguridad Informática se basa en buenas prácticas internacionales, políticas sólidas, estándares, apoyo gerencial, difusión y capacitación. Instituciones como ISACA brindan normas y metodologías para auditoría y control de sistemas de información, destacándose por su modelo de procesos genéricos para funciones de TI, útil para la gestión.

En el Sector Público Nacional argentino, la ONTI es responsable de la seguridad y privacidad de la información digital.

El modelo de política de seguridad incluye áreas como:

• Principios generales y sanciones.

• Organización de la seguridad.

• Clasificación y control de activos.

• Seguridad del personal.

• Seguridad física y ambiental.

• Gestión de comunicaciones y operaciones.

• Control de accesos.

• Desarrollo y mantenimiento de sistemas

que son los delitos informaticos?

El progreso tecnológico ha llevado a la evolución de las formas de delinquir, dando lugar a los DELITOS INFORMATICOS. Estos se definen como actos dirigidos contra la confidencialidad, integridad y disponibilidad de sistemas, redes y datos informáticos, así como el abuso de los mismos.

cuales son las caracteristicas principales de los delitos informaticos?

Las características principales de los delitos informáticos son:

• Son difíciles de demostrar por la complejidad para encontrar pruebas.

• Pueden llevarse a cabo de forma rápida y sencilla.

• Tienden a proliferar y evolucionar, complicando su identificación y persecución

cuales son los roles que puede desempeñar en los casos de delitos informaticos?

El ordenador puede desempeñar varios roles en los casos de delitos informáticos:

• Como objeto de la agresión (ataques físicos al hardware, robo de equipos).

• Como generador de un entorno especial único (permite nuevas formas de delitos o afecta a activos de manera diferente).

• Como instrumento para intimidar, confundir o defraudar a las víctimas.

cuales son los diversos tipos de fraudes cometidos mediante manipulacion de computadoras?

Existen diversos tipos de fraudes cometidos mediante manipulación de computadoras:

• Manipulación de los datos de entrada (sustracción de datos), común y fácil de cometer.

• Manipulación de programas (modificar o insertar programas/rutinas), difícil de descubrir y requiere conocimientos técnicos, como el método del Caballo de Troya.

• Manipulación de los datos de salida (alterar resultados), como el fraude en cajeros automáticos o la falsificación de tarjetas.

• Manipulación informática aprovechando repeticiones automáticas (técnica del "salchichón"), donde pequeñas cantidades se transfieren repetidamente de una cuenta a otra.

que otro tipos de fraudes existen?

Otras falsificaciones informáticas incluyen la alteración de datos en documentos digitalizados (como objeto) o el uso de computadoras para falsificar documentos (como instrumento), como con fotocopiadoras láser avanzadas.

Daños o modificaciones de programas o datos computarizados se conocen como sabotaje informático. Esto incluye borrar, suprimir o modificar funciones o datos sin autorización para obstaculizar el funcionamiento del sistema. Las técnicas se engloban bajo el término CÓDIGO MALICIOSO (virus, gusanos, troyanos, etc.).

Otros delitos incluyen el acceso no autorizado a servicios y sistemas y la reproducción no autorizada de programas informáticos con protección legal (piratería), que afecta la propiedad intelectual y puede tener dimensiones transnacionales.

que son los hackers y crackers?

Se distingue entre Piratas Informáticos o Hackers y Crackers:

• Originalmente, un hacker era una persona obsesionada por conocer los sistemas informáticos. Hoy, se usa a menudo para referirse a quienes descifran claves para acceder a lugares prohibidos. Algunos hackers dicen "pelear contra un sistema injusto" usando el propio sistema como arma.

• Los Crackers son quienes buscan molestar a otros, piratear software protegido, o destruir sistemas mediante virus. Se diferencian de los hackers en que no poseen ideología al realizar sus actos.

que es el hacking etico?

El Hacking Ético es una disciplina donde una persona usa sus conocimientos de informática y seguridad para realizar pruebas en redes y encontrar vulnerabilidades, reportándolas para que se tomen medidas y sin causar daño

que son las pruebas de penetracion?

Estas pruebas, llamadas "pen tests" o "pruebas de penetración", buscan burlar la seguridad de la red para robar información sensible y luego reportarlo a la organización para mejorar su seguridad. La idea es identificar elementos vulnerables y corregirlos antes de que ocurra una contingencia.

como se estructura el plan integral de proteccion informatica?

El Plan Integral de Protección Informática se estructura en tres instancias sucesivas y se concibe como un proceso dinámico y cíclico para proteger la información ante nuevas contingencias. En la segunda instancia de este plan, se decide qué medidas de protección se aplicarán.

como se clasifican las medidas de proteccion?

Las Medidas de Protección se subclasifican según las propiedades de la información que buscan garantizar. Cuando el objetivo principal es asegurar la INTEGRIDAD Y DISPONIBILIDAD, la medida se clasifica como una MEDIDA DE CONTROL. Estas son aplicables a cualquier sistema informático, sin importar su tamaño. Si, por otro lado, se busca principalmente la CONFIDENCIALIDAD Y LA AUTENTICIDAD, la medida se encuadra bajo el término de MEDIDA DE SEGURIDAD, aplicable a sistemas de múltiples usuarios.

que son las medidas de control?

La palabra "control" implica "mantener las cosas en su sitio". Se relaciona con un conjunto de mecanismos que aumentan la probabilidad de que las actividades que afectan los objetivos de una organización se realicen apropiadamente.

cuales son las diferentes estrategias para el control?

Existen diferentes estrategias para el control:

• Diseño para evitar fallos en el control: Desarrollar el sistema para prohibir la ocurrencia de fallos y anular eventos que no deberían ocurrir. Esta estrategia puede ser muy difícil o costosa.

• Diseño para detectar y notificar problemas de control: Incorporar procedimientos en el sistema que identifiquen dificultades o inexactitudes y las reporten como excepciones que deben ser corregidas.

• Diseño para detectar y corregir fallos en los controles: Proporcionar medios para emprender acciones correctivas y notificar que se realizaron.

El responsable de seguridad debe evaluar si todos los pasos de un proceso se realizan apropiadamente, si existen pasos no autorizados o duplicados, si la dirección estratégica es informada de eventos no cumplidos, y si se verifica el contenido de las transacciones (datos correctos, códigos de procedimiento correctos)

cual es el objetivo de los diseños de entrada?

El objetivo de los diseños de entrada es reducir errores, equivocaciones o fraudes durante la entrada de datos. Sin embargo, se asume que algunos errores siempre van a ocurrir, por lo que es fundamental detectarlos antes de guardar o procesar los datos. Corregirlos después es mucho más complicado.

que es la validacion de entradas?

Es un conjunto de métodos para detectar errores cuando se ingresan datos. Estos métodos se dividen en tres categorías:

1. Verificación de la transacción: Detectar si una transacción es inválida, incompleta o no autorizada.

2. Verificación de los datos de la transacción: Revisar que los datos ingresados sean correctos.

3. Cambio de los datos de la transacción: Realizar modificaciones si los datos son incorrectos o no están en el formato adecuado.

cuales son las diferencias entre la verificacion y la validacion?

➢ Verificación:

o Se hace en un entorno simulado (de prueba).

o Busca encontrar errores antes de que el sistema entre en funcionamiento.

o También se llama prueba alfa.

➢ Validación:

o Se hace en un entorno real (con usuarios reales y transacciones reales).

o El sistema se prueba con su uso diario (prueba beta).

o Puede durar meses y llevar a hacer ajustes al software.

que hace la verificacion de la transaccion?

El objetivo es asegurarse de que:

• La transacción esté completa.

• Esté autorizada.

• Se haya hecho en el momento y lugar adecuados.

• La persona que la realiza esté autorizada para hacerlo.

El analista del sistema debe definir los procedimientos para verificar que una transacción pueda ser aceptada y procesada correctamente.

como se realiza el control de procesamiento por lotes?

En el procesamiento por lotes, en vez de procesar cada transacción apenas ocurre (como en tiempo real), el sistema acumula varias transacciones en un grupo llamado lote y las procesa todas juntas en un momento posterior. Como hay un retraso entre el momento en que ocurre la transacción y cuando se procesa, puede pasar que:

• Se olvide alguna transacción.

• Se proceso mal.

• Se saltee o duplique por error

cuales son los metodos de control de lotes que se usan para evitar problemas?

Para evitar estos problemas, se usan métodos de control de lotes:

1. Tamaño fijo del lote: Se define que cada lote debe tener una cierta cantidad de transacciones (por ejemplo, 100). Así, es más fácil saber si falta alguna antes de procesar.

2. Conteo en el lote: Se lleva un registro del número total de transacciones o del número de lotes enviados. También se puede asignar un número de serie a cada lote para asegurarse de que ninguno se pierda ni se procese dos veces.

3. Total por lote: Se suman valores clave antes y después del procesamiento. Ejemplo: si en el lote hay pedidos por 500 artículos, al procesar el lote debe sumarse 500 también. Si los totales no coinciden, algo salió mal (faltó o se duplicó una transacción) y se debe revisar.

como se realiza la verificacion de datos de la transaccion?

Una transacción puede ser aceptada por el sistema, pero tener datos erróneos que causen problemas (como cobrar mal, registrar productos equivocados o asignar tareas a la persona incorrecta). Existen 4 métodos principales para validar datos:

• Pruebas de existencia: Verifican que los campos importantes no estén vacíos. A veces puede aceptarse un campo vacío (por ejemplo, segundo apellido si no aplica).

• Pruebas de límites y rangos: Aseguran que los valores estén dentro de un límite válido. Ejemplo: Edad mínima para registrarse: 18 años.

• Pruebas de combinación: Verifican que la combinación de varios campos tenga sentido. Si el campo "País" es "Argentina", entonces el campo "Provincia" no puede ser "California".

• Procesamiento duplicado: Se procesan los mismos datos dos veces (de forma independiente) y se comparan los resultados.

como se realiza la modificacion de datos de la transaccion?

Una tercera forma de validación de datos implica su modificación. Los métodos usados incluyen:

• Corrección automática: Los programas detectan un error en los datos y realizan la corrección automáticamente para reducir pasos de corrección.

• Dígitos de verificación: Un dígito adicional se añade a un número original para ayudar a detectar errores comunes de cambio de posición de dígitos.

➢ La Validación del Procesamiento es necesaria cuando los usuarios acceden al sistema de forma remota, haciendo difícil determinar quién es el usuario. Se deben incluir precauciones adicionales para validar al usuario y la transacción (ej. IP, MAC, nombre/código de usuario). La validación de la transacción se realiza con procedimientos de identificación del usuario.

que son los controles de salida?

La salida es cómo el sistema presenta resultados (reportes, archivos, etc.), que los usuarios usan para tomar decisiones. Los controles de salida aseguran que esa información:

• Sea precisa, completa y autorizada,

• Llegue al personal correcto,

• Esté protegida y bien gestionada.

cuales son las primeras 5 actividades clave para verificar los controles?

Estas actividades revisan que los controles que gestionan las salidas estén bien implementados y cumpliendo su función:

1. Inventario de reportes con nombre, módulo, destino y frecuencia.

2. Distribución controlada solo al personal autorizado.

3. Resguardo seguro de reportes confidenciales.

4. Destrucción inmediata de archivos confidenciales no válidos.

5. Revisión periódica de reportes para actualizar, fusionar o eliminar.

que es un plan de respaldo y recuperacion?

Es una estrategia para copiar y guardar información importante en otro lugar (otro disco, servidor, nube, etc.) para poder recuperarla en caso de problemas como fallas, errores o ataques.

Hacer un respaldo (backup) significa copiar archivos con todos sus detalles (nombre, tamaño, fecha, permisos, etc.). Si se hace una copia a imagen, también se copia la ubicación física exacta, lo que permite restaurar todo tal como estaba. Los respaldos necesitan actualizarse porque los archivos cambian

cuales son los 3 criterios principales en los que se basan los metodos de actualizacion?

Los métodos de actualización se basan en tres criterios principales:

➢ Copia completa: Se copia todo el contenido cada vez. Más lenta y ocupa más espacio. Restauración rápida (desde una sola copia). Ideal para pocos datos.

➢ Copia incremental: Solo guarda lo que cambió desde el último backup (completo o incremental). Para restaurar: se necesita el backup completo + todos los incrementales. Menor espacio, pero recuperación más lenta y frágil (si falta un archivo, falla todo).

➢ Copia diferencial: Guarda todo lo que cambió desde el último backup completo (sin importar los diferenciales anteriores). Para restaurar: backup completo + último diferencial. Ocupa más que el incremental, pero se recupera más fácil (solo 2 archivos necesarios).

cuales son las etapas del plan de respaldo y recuperacion?

1. Definir qué respaldar: Archivos del sistema, configuración, seguridad, aplicaciones y datos (los más cambiantes).

2. Planificar frecuencia y método: Establecer qué tan seguido se respalda, qué método se usa (completo, incremental, etc.), y cuántas copias mantener.

3. Elegir recursos de almacenamiento:

Magnéticos (discos, cintas): baratos, pero frágiles.

Ópticos (CD/DVD): resistentes, pero lentos.

Flash (SSD): rápidos y confiables, pero costosos. Considerar costo, velocidad y capacidad.

4. Definir herramientas de respaldo: Usar comandos del SO o software especializado que permita automatizar, cifrar, comprimir y gestionar respaldos.

5. Designar personal autorizado.

6. Acondicionar el lugar donde se guardarán los respaldos.

7. Preparar un plan de recuperación para actuar rápidamente ante una contingencia.

que establece el programa de recuperacion de contingencias?

Todo Plan de Respaldo se complementa con un Programa de Recuperación de Contingencias. Este programa debe establecer:

Alternativas ante la pérdida de hardware (equipo duplicado, alquiler).

Prioridades para la restauración de archivos según las pérdidas y acceso a soportes.

Métodos de comunicación y convocatoria del personal autorizado para ejecutar la restauración.

Una buena práctica es la realización de simulacros de restauración para verificar la eficacia del plan, obtener tiempos de actuación y recuperación, y corregir desviaciones.

menciona otras tecnicas de respaldo

Además de los backups tradicionales, existen otras técnicas:

➢ Sincronización: Igualar archivos entre ubicaciones (una o dos vías).

➢ Espejado (mirroring): Copia en tiempo real o programada entre servidores.

➢ Backup completo sintético: Simula un backup completo usando incrementales.

➢ Incremental inverso: Crea un backup completo actual a partir de incrementales.

➢ CDP (Backup continuo): Guarda todos los cambios en tiempo real, permite restaurar a cualquier instante.

que son los arreglos de disco RAID?

Los arreglos de discos, o RAID (Redundant Array of Independent Disks), son combinaciones de varios discos duros que trabajan juntos para mejorar el rendimiento, ofrecer redundancia (copias de seguridad automáticas) o ambas cosas

cuales son los diferentes RAID?

➢ RAID 0: Distribuye los datos entre dos o más discos sin ofrecer ninguna redundancia. Esto permite mejorar considerablemente el rendimiento, ya que se pueden leer y escribir datos en paralelo, lo cual acelera las operaciones. Sin embargo, no proporciona tolerancia a fallos: si uno de los discos falla, se pierde toda la información.

➢ RAID 1: Replica completamente los datos en dos o más discos, lo que brinda una alta tolerancia a fallos. Si uno de los discos falla, el sistema puede seguir funcionando con el otro sin pérdida de información. Su principal desventaja es que requiere el doble de almacenamiento, ya que se guarda una copia exacta.

➢ RAID 3: Necesita al menos tres discos; los datos se dividen entre todos excepto uno, que almacena la información de paridad (códigos de verificación). Esta paridad permite recuperar la información si falla uno de los discos.

➢ RAID 5: También requiere al menos tres discos y usa paridad para brindar tolerancia a fallos, pero a diferencia del RAID 3, la paridad está distribuida entre todos los discos del arreglo.

➢ RAID 10 (1+0): Combina espejado (RAID 1) y distribución (RAID 0), por lo que ofrece tanto redundancia como alto rendimiento. Requiere al menos cuatro discos: primero se duplican los datos y luego se distribuyen, logrando así buena velocidad y tolerancia a fallos.

- Aunque los sistemas RAID reducen el riesgo de pérdida de datos por fallas de hardware, no reemplazan la necesidad de realizar backups, ya que no protegen contra errores humanos, fallas de software o virus.

cuales son las soluciones de almacenamiento remoto?

La manera tradicional de interconectar dispositivos de almacenamiento era a través de una arquitectura de bus dedicada a un solo servidor que gestionaba el movimiento de datos. Este modelo se denomina DAS (Direct Attached Storage - almacenamiento directamente conectado).

El modelo ha evolucionado en formas SAN (Storage Area Network) y NAS (Network Attached Storage). Estas, junto al Almacenamiento en la nube, se denominan métodos de Almacenamiento Remoto.

SAN (Storage Area Network): Los dispositivos de almacenamiento se interconectan a través de una infraestructura de red dedicada, no un bus. Permite más dispositivos, servidores y mayores distancias.

NAS (Network Attached Storage): Un servidor especializado en almacenamiento se conecta directamente a las redes de datos tradicionales basadas en TCP/IP (Ethernet). Pone el almacenamiento a disposición de los equipos de la red mediante protocolos de sistema de ficheros en red (NFS, CIFS, HTTP).

cuales son las protecciones en instalaciones electricas?

Garantizar un suministro eléctrico estable es clave para proteger los sistemas informáticos, ya que las fallas eléctricas pueden causar desde bloqueos hasta daños graves y pérdida de datos. El usuario debe tomar medidas para prevenir estos problemas.

Medidas principales:

Puesta a tierra: Los tomacorrientes deben estar correctamente conectados a tierra, desviando descargas eléctricas a una barra de cobre enterrada para proteger a las personas.

Sistema de protección: Uso de disyuntores, llaves térmicas y mantenimiento adecuado de la instalación para evitar sobrecargas y riesgos eléctricos.

Fluctuaciones y cortes de tensión:

Para variaciones frecuentes de tensión, usar filtros de línea.

Para cortes de energía frecuentes, emplear UPS con batería para asegurar tiempo suficiente de guardado y apagado seguro.

que son las unidades de alimentacion ininterrumpida (UPS)?

Un UPS es un equipo que suministra energía acondicionada e ininterrumpida a una carga determinada. Energía acondicionada significa filtrada, sin transitorios y conforme a normas. Los problemas de energía como cortes, bajas/altas de tensión, picos, ruidos, etc., pueden ser devastadores.

cuales son los diferentes tipos de UPS?

Existen diferentes tipos de UPS:

UPS STAND BY: Normalmente, la energía que alimenta a tus dispositivos viene directamente de la red eléctrica. El UPS mantiene sus baterías cargadas y, si hay un corte de luz, cambia rápidamente para alimentar los equipos con energía de la batería a través de un inversor.

UPS ON LINE / Diseño ON LINE Doble Conversión: Este tipo de UPS no alimenta la carga directamente desde la red eléctrica. En cambio, convierte la energía de la red a corriente continua para cargar las baterías y luego convierte esa energía a corriente alterna limpia y estable para los equipos, todo el tiempo. Así, la carga está completamente aislada de los problemas eléctricos externos