Prova 1

Introdução

Internet:

Preocupação e problemas com segurança

Dados circulando por vários equipamentos e redes

Falta de controle

Hackers:

Fama

Status

Curiosidade

Desafio

Crackers:

Dinheiro

Espionagem

Política

Segurança da informação:

Garantia de segurança:

* Verificar e Administrar → Auditoria → Risco → Definição de Política → Implementação → *

Representa proteção de dados e infos

Objetivo é preservar valores de empresas e pessoas

3 pilares:

Confidencialidade: Restringe o acesso à informação apenas às entidades autorizadas, impedindo a interpretação por não autorizados, mesmo que o dado seja visível.

Medida de proteção: Criptografia.

Disponibilidade: Garante que a informação esteja sempre disponível para os usuários autorizados pelo proprietário.

Medida de proteção: Backup \ Hot site.

Integridade: Garante que a informação mantenha suas características originais, controlando mudanças e preservando seu ciclo de vida (corrente, intermediária e permanente).

Medida de proteção: Uso de hash

2 pilares extras:

Autenticidade: propriedade que garante que as informações sejam provenientes de uma fonte confiável.

Medida de proteção: JWT / Certificado digital

Irretratabilidade/não repúdio: propriedade que garante tanto o emissor e destinatário não podem negar.

Medida de proteção: Certificado digital.

Falhas de segurança da informação:

Interceptação

Vazamento de informações ou roubo de senhas → cópia de arquivos ou dados

Quebra da confidencialidade → cifra de dados e mecanismos de criptografia

Interrupção

Não é possível estabelecer comunicação com destino

Quebra da disponibilidade → Hot Site ou backup do serviço

Modificação

Intercepta modifica e envia novamente → modifica valores / pagamentos

Quebra da confidencialidade e integridade → mecanismos de criptografia

Fabricação

Uma parte não autorizada envia ou insere alguma informação → gera um pagamento falso

Quebra da autenticidade → mecanismos de criptografia e certificado digital

Criptografia:

Auxiliar para garantir:

Integridade

Autenticidade

Não repúdio

Confidencialidade

Tipos:

Simétricos:

Mesma chave para abrir e fechar

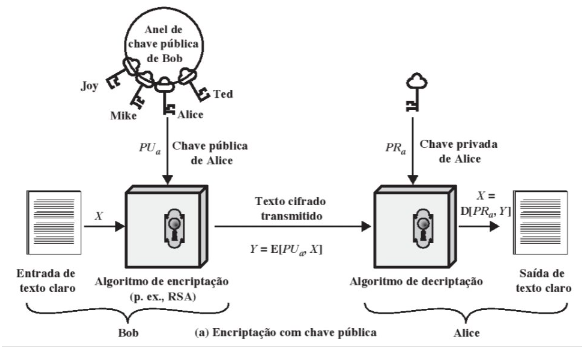

Assimétricos:

1 chave pública e 1 privada

Fecha com uma (pública - livremente divulgada) e abre com a outra (privada - mantida em segredo)

Segurança criptografia:

Criptoanálise:

Arte de tentar descobrir o texto cifrado e/ou a lógica utilizada

Não significa descobrir o significado das mensagens

Foco em achar uma vulnerabilidade para explorar depois

Políticas de Segurança da Informação

Pontos importantes para o gerenciamento da segurança:

Vulnerabilidade

Ameaça

Risco

Exposição

Agente cria ameaça para explorar vulnerabilidade gerando risco de danificar um ativo gerando exposição

ISO série 2700:

27001:

Requisitos para a organização estruturar um sistema de gestão de segurança da informação

Deve aplicar processo de diretriz com objetivo de mitigar e gerir adequadamente o risco

No mínimo:

Critérios de aceitação

Critérios de desempenho das avaliações dos riscos

Analise critica para manter os sistemas de gestão da segurança da informação

Critérios de melhoria continua

27002:

Gestão e operação da Segurança da Informação

Referência para as empresas implantarem os sistemas de gestão

Código de prática para segurança da informação:

Compreender os requisitos de segurança da informação da organização

Implementar e operar controles para gerenciar os riscos

Monitorar e revisar o desempenho e a eficácia

Melhoria contínua baseada em medições objetivas

27005:

Diretrizes para o processo de Gestão de Riscos de Segurança da Informação

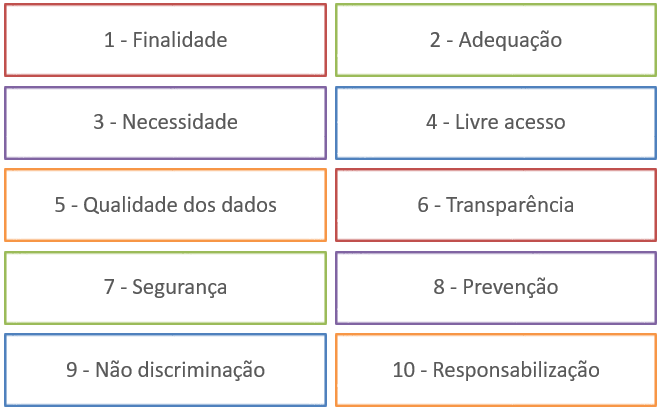

LGPD:

Lei Geral de Proteção de Dados Pessoais

Princípios:

Política de Segurança da Informação (PSI):

Estrutura básica documento PSI:

Objetivos:

Objetivo do documento

O que se quer comunicar

Escopo:

Indicação de ambientes físicos e lógicos

Tipos de usuários

Pra quem se aplica

Definições:

Siglas

Termos técnicos

Abreviaturas

Termos específicos

Regras:

Regras da organização

Responsabilidades:

Quem é responsável pelo documentos, treinamentos e ações para aplicação dos acordos

Cumprimento:

Penalidades para o não cumprimento

Gestão de risco:

Identificar perdas e impactos causados pelo comprometimento ou roubo das informações

Gestão de risco → tem como propósito identificar, analisar e atuar para a redução do risco

Risco → Probabilidade de uma ameaça explorar uma vulnerabilidade

Processo de análise de risco:

Identificar as ameaças

Estimar probabilidades

Classificar a importância das operações

Estimar custo x benefício na condução da redução do risco

Documentar resultados e plano de ação

Ataque X Defesa

Tentativa de acesso a um recurso sem autorização

Intrusão:

3 etapas:

Conhecer: coletar informações do alvo, endereços de e-mails, identificação de pessoas, etc

Analisar: extração de informações, como varredura e identificação de IP, serviços, sistema operacional, versões de serviços etc.

Explorar: tentativa de ganhar acesso ao alvo, como utilizar exploits, realizar ataques para quebras de senhas, engenharia social etc

Tipos de reconhecimento:

Legal: Google, Footprint, visitações, conversar com equipe, etc

Questionável: escaneamento passivo em portas, ler nomes em correspondência, ler papeis no lixo antes de descartar, etc

Ilegal: farejadores, keylogger, interceptar pacotes, etc

Ferramentas:

Análise e exploração:

nslookup

ping

dig

Port scanners: varrem o endereço alvo e identificam portas acessíveis (TCP / UDP).

Scanner de vulnerabilidade: encontrar falhas utilizando critérios para qualificar e quantificar seu impacto

Engenharia social:

Ato de fraude por parte de quem ataca

Enganar indivíduos de boa-fé

Tipicamente antiético

As vezes é usada por hackers éticos

Ataques:

Técnicas:

ARP spoofing:

Falsificar o ARP na LAN

Ligar o endereço MAC com o endereço IP de outro hospedeiro

MAC Flooding:

Comprometer a segurança da rede de switches

Quando sobrecarrega → passa a funcionar como Hub

Gera lentidão

DDoS:

Distributed Denial of Service

Sobrecarregar a vítima

Impede respostas a possíveis requisições legitimas

Defesa:

Ferramentas:

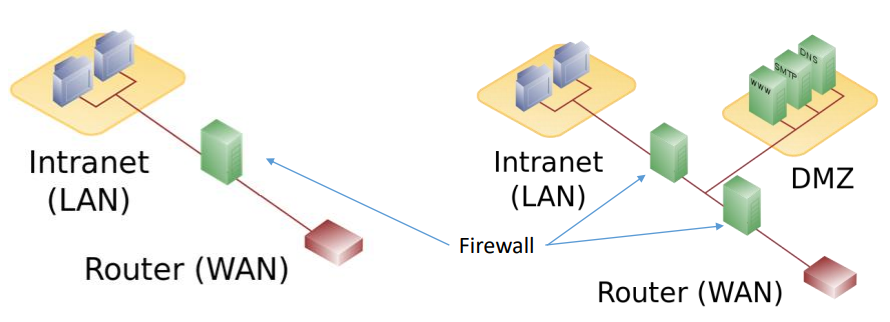

Firewall:

Hardware ou software

Controlar e restringir o trafego entre as redes as quais ele está conectado

Controle nas E/S através de filtros de pacotes

Só atua no trafego que passe por ela

Conhecer bem a rede para definir regras

Filtro de pacote:

Camada de rede e de transporte

Analisando só os cabeçalhos

Base em ACL

Tipos:

Não é proibido então pode (lista negra)

Não é permitido então proibido (lista branca)

Proxy:

Camada de rede, transporte e aplicação

Analisa cabeçalho e conteúdos

Tipos:

Stateful:

Rastreia o estado operacional e características

Web Application Firewall:

Protege a aplicação

Evita Cross-site Scripting (XSS) e SQL Injection

Sistema de detecção de invasão (IDS):

Equipamento ou aplicação

Monitora a rede procurando atividades maliciosas ou violações de policies

Age passivamente

Reporta pro ADM ou coleta por um management de eventos de segurança

Métodos:

Signature-based: busca de padrões específicos, como sequências de bytes

Anomaly-based: detectar ataques desconhecidos, com o rápido crescimento de malwares.

Network IDS (NIDS):

Variação do IDS

Sistema de Rede de Detecção de Intrusão

Analisa o fluxo de dados na rede buscando padrões suspeitos

Host IDS (HIDS):

Variação do IDS

Sistema Hospedeiro de Detecção de Intrusão

Examina ações dos hospedeiros (arquivos que são acessados, aplicativos utilizados, ou informações de logs)

Poucos falsos positivos

Sistema de prevenção de invasão (IPS):

Mesmas checagens do IDS

Age ativamente

Quando detecta, faz uma das seguintes:

Termina a sessão TCP

Bloqueia o IP

Conta quem estava acessando a aplicação

Reprograma o firewall para prevenir ataques futuros

Honeypots:

Iscas digitais para atrair ataques

Honeynets:

Redes inteiras criadas como armadilhas

Rede DMZ:

Criptografia

Garantia da confidencialidade:

Esteganografia:

Esconder a existência de uma mensagem dentro de outra

Técnica simples de camuflagem

Criptografia:

Oculta o significado da mensagem

Tipos:

Simétrica:

Mais rápida

Indicada para grandes volumes

Algoritmos:

DES:

Chave 56 bits

Quebrado em 1977

Obsoleto desde 2004

3DES:

DES cifrado 3 vezes

168 bits

Muito lento

AES:

Mais utilizado atualmente

Bloco fixo de 128 bits

Chave de 128, 192 ou 256 bits

Padrão do governo americano em 1997

Implementação tanto em hardware quanto em software

Assimétrica:

Algoritmo assimétrico:

Algoritmos:

Encriptação/decriptação:

O emissor encripta uma mensagem com a chave pública do destinatário

Assinatura digital:

O emissor “assina” uma mensagem com sua chave privada

Assinatura é feita por um algoritmo criptográfico (Hash) aplicado à mensagem

Troca de chave:

2 lados cooperam para trocar uma chave de sessão

Várias técnicas diferentes são possíveis, envolvendo chave privada de uma ou de ambas as partes

Difusão:

Cada dígito do texto claro afete o valor de muitos do texto cifrado

Ingrediente básico para qualquer sistema criptográfico

Impedir criptoanálise baseada em estatística

Confusão:

Relação entre estatísticas do texto cifrado e valor da chave de encriptação o mais complexo possível

Ingrediente básico para qualquer sistema criptográfico

Impedir criptoanálise baseada em estatística

Certificado digital:

Qualquer participante pode ler um certificado para determinar o nome e a chave pública do proprietário do certificado

Qualquer participante pode verificar se o certificado foi originado pela autoridade certificadora, e não é uma falsificação

Somente a autoridade certificadora pode criar e atualizar certificados

Qualquer participante pode verificar se o certificado está atualizado

X.509:

Padrão de certificado amplamente utilizado

Define o formato dos certificados de chave pública