d11 - sikkerhetskultur in2120

1/47

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced |

|---|

No study sessions yet.

48 Terms

Hva er sikkerhetskultur?

Sikkerhetskultur handler om kunnskap, tro, oppfatninger, holdninger og atferd knyttet til digital sikkerhet i en organisasjon. Det omfatter hvordan ansatte tenker og handler når de bruker informasjonsteknologi.

Nevn noen dimensjoner av sikkerhetskultur.

Holdninger: Ansattes følelser og meninger om informasjonssikkerhet.

Atferd: Hvordan ansatte faktisk handler og tar risiko i forbindelse med informasjonssikkerhet.

Kognisjon: Ansattes bevissthet og kunnskap om sikkerhetspraksis og trusler.

Kommunikasjon: Hvordan ansatte kommuniserer om sikkerhet og rapporterer hendelser.

Overholdelse: Ansattes respekt for og kunnskap om sikkerhetspolicyer.

Normer: Uformelle oppfatninger om hva som er normal sikkerhetsrelatert atferd.

Ansvar: Ansattes forståelse av sitt ansvar for å opprettholde informasjonssikkerhet.

Hva er sosial manipulering?

sosial manipulering er en type angrep der man utnytter menneskelige svakheter for å få tilgang til informasjon

Nevn noen taktikker for sosial manipulering.

Phishing: Lure ofre til å gi fra seg sensitiv informasjon via falske e-poster.

Nevro-Lingvistisk Programmering (NLP): Påvirke offerets atferd gjennom speiling av kroppsspråk og kommunikasjonsstil.

Bygge tillit: Gradvis vinne offerets tillit for å utnytte den senere.

Indusere emosjoner: Bruke sterke følelser for å svekke offerets dømmekraft.

Hvordan kan man beskytte seg mot phishing-angrep?

Vær skeptisk til e-poster med stavefeil, mistenkelige lenker eller truende språk.

Sjekk alltid avsenderadressen og lenkene før du klikker.

Naviger til kjente nettsteder manuelt i stedet for å bruke lenker i e-poster.

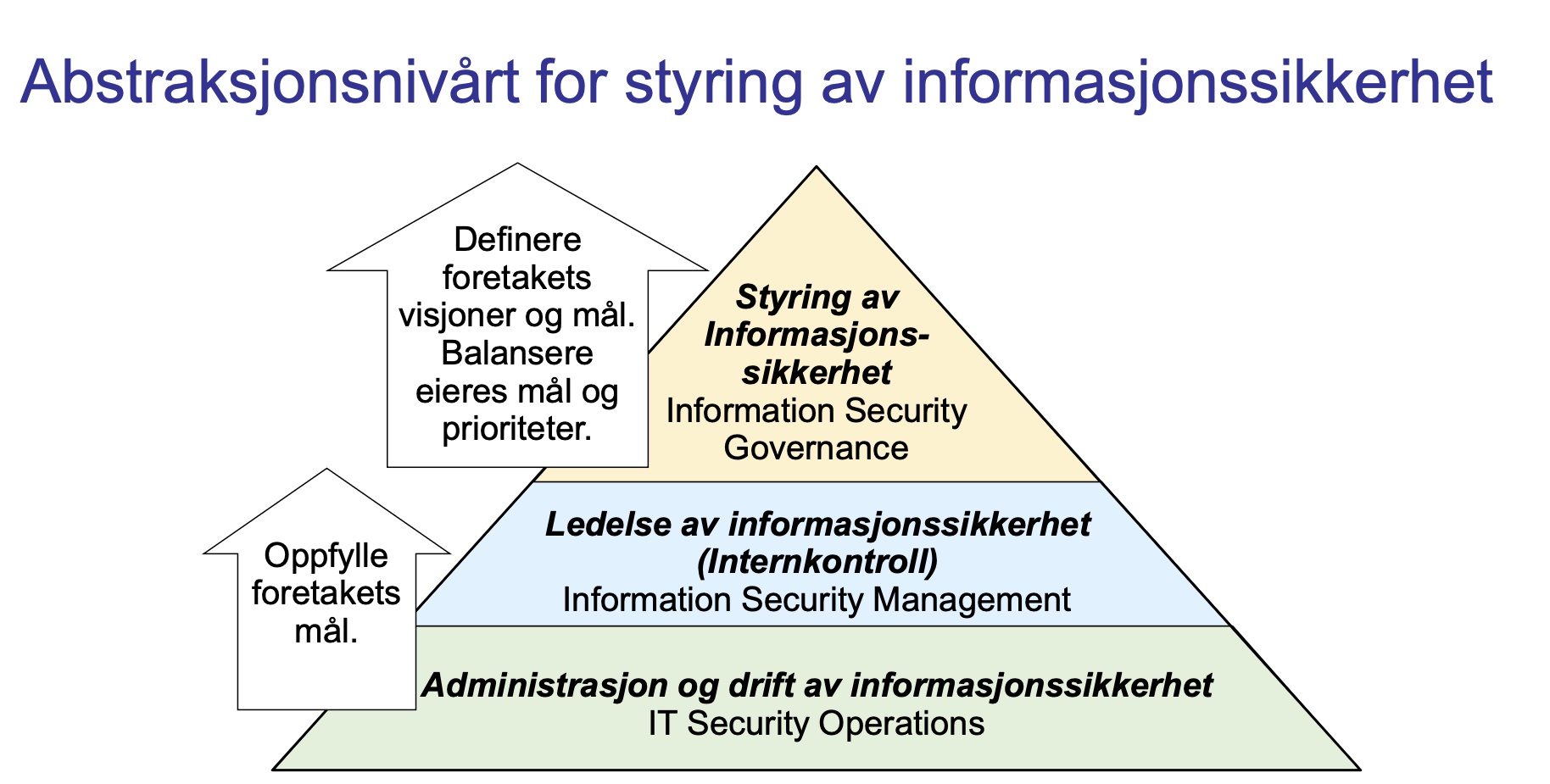

Hva er forskjellen på styring og ledelse av informasjonssikkerhet?

Styring av IS: Definere strategiske mål for informasjonssikkerhet og sørge for at disse blir oppnådd.

Ledelse av IS: Iverksette tiltak og håndtere den daglige driften av informasjonssikkerhet.

Hva er et ISMS?

Et ISMS (Information Security Management System) er et styringssystem for informasjonssikkerhet. Det består av policyer, prosedyrer og ressurser som skal beskytte informasjonsverdier i en organisasjon.

Nevn noen viktige standarder og rammeverk for ledelse av IS.

ISO/IEC 27000-serien: Internasjonale standarder for ISMS, inkludert krav, tiltak og veiledning.

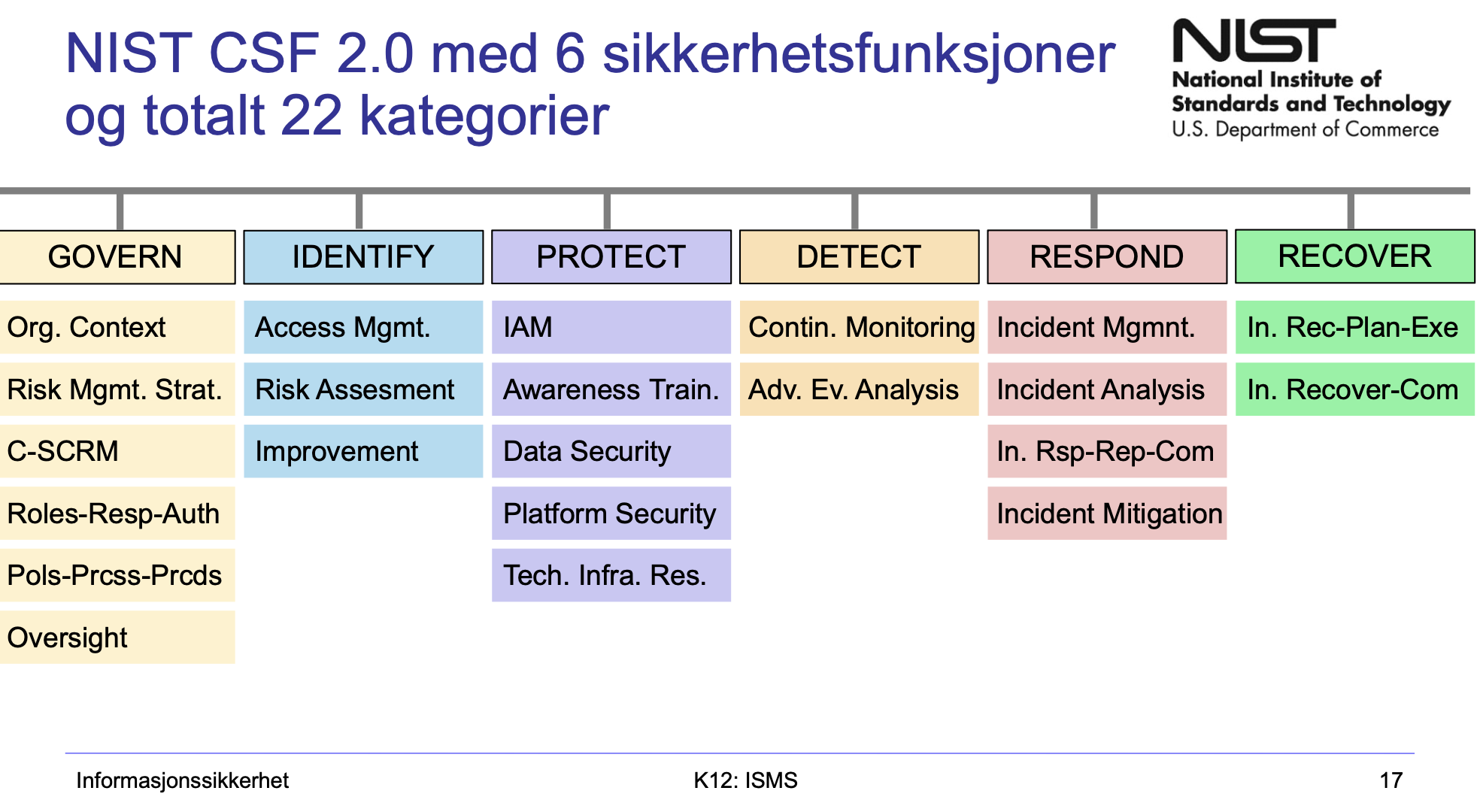

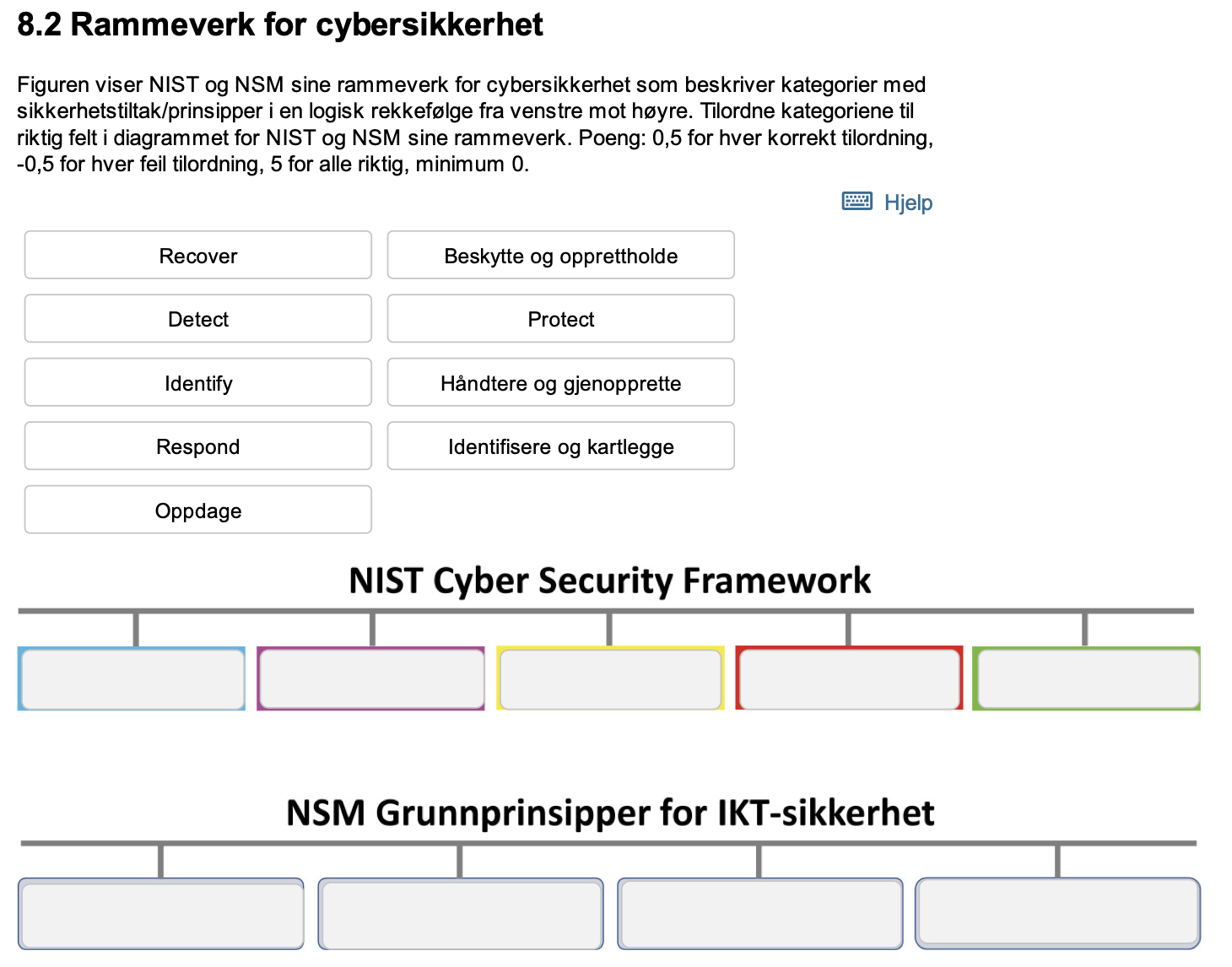

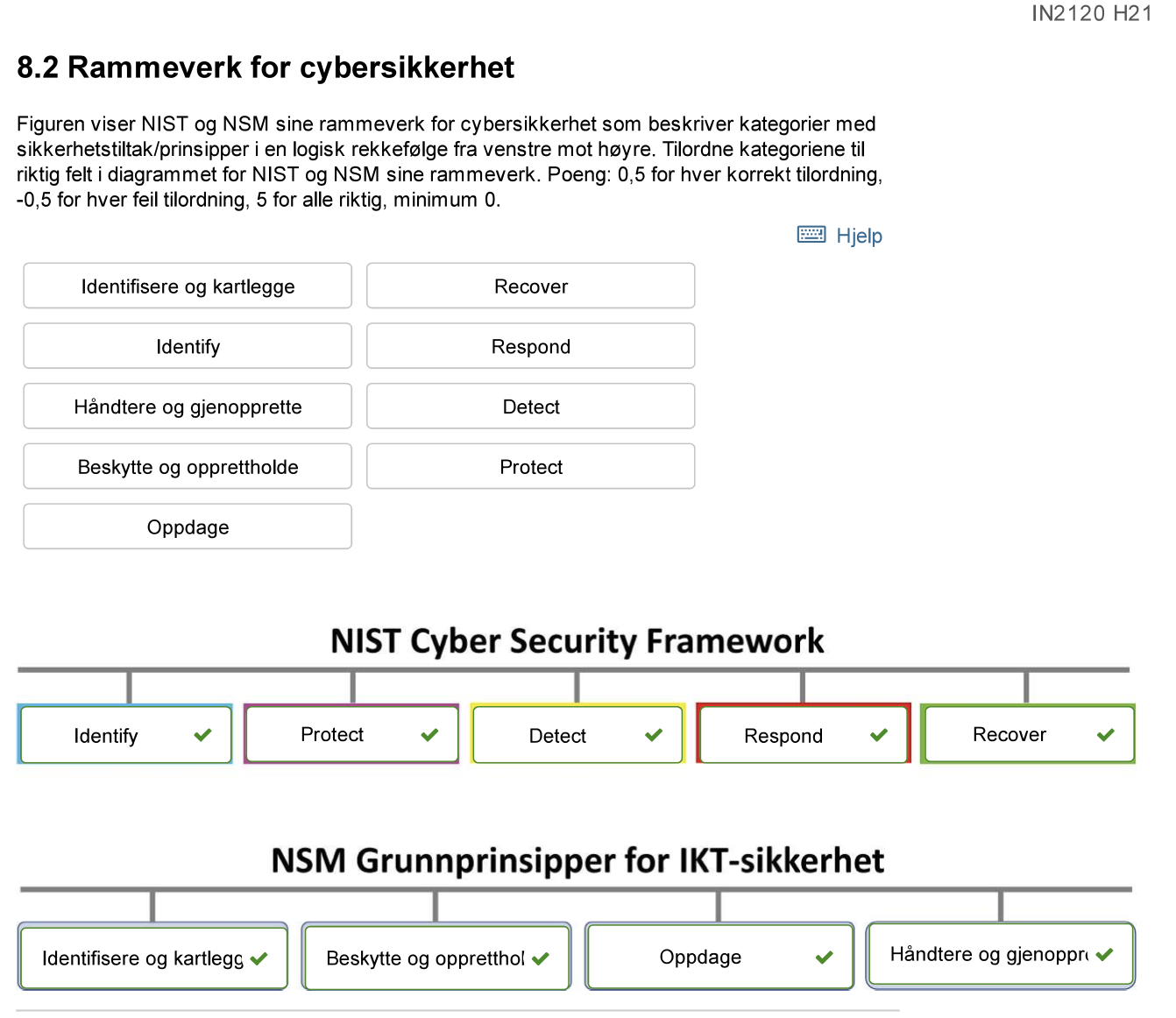

NIST Cyber Security Framework: Amerikansk rammeverk som beskriver sikkerhetsfunksjoner og tiltak.

NSM Grunnprinsipper for IKT-sikkerhet: Norske grunnprinsipper som definerer sikkerhetstiltak for å beskytte IKT-systemer.

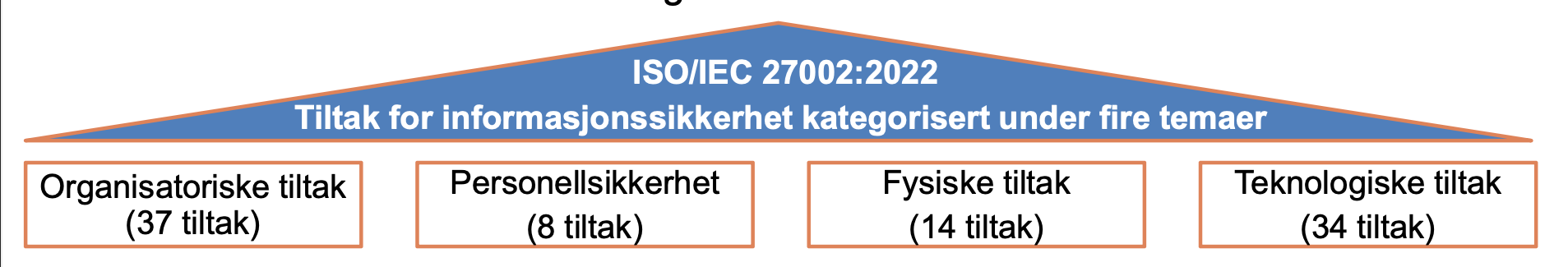

Hva er hensikten med ISO/IEC 27002?

ISO/IEC 27002 er en tiltaksbank som beskriver et bredt spekter av sikkerhetstiltak. Hensikten er å gi organisasjoner veiledning i hvilke tiltak de kan implementere for å forbedre informasjonssikkerheten.

Hva står ISO/IEC for?

ISO/IEC står for International Organization for Standardization (ISO) og International Electrotechnical Commission (IEC). Dette er to internasjonale organisasjoner som samarbeider om å utvikle standarder for ulike områder, inkludert informasjonssikkerhet.

Hva er ISO/IEC 27000-serien?

ISO/IEC 27000-serien er en samling internasjonale standarder som omhandler styringssystemer for informasjonssikkerhet (ISMS). Disse standardene gir krav, tiltak og veiledning for å etablere, implementere, drifte, overvåke og forbedre et ISMS.

Nevn noen viktige standarder i ISO/IEC 27000-serien.

ISO/IEC 27000: Beskriver ISMS og viktige begreper innen informasjonssikkerhet.

ISO/IEC 27001: Definerer kravene til et ISMS.

ISO/IEC 27002: Gir en tiltaksbank med sikkerhetstiltak som kan implementeres i et ISMS.

Hva er formålet med ISO/IEC 27001?

ISO/IEC 27001 spesifiserer kravene til et ISMS. Ved å oppfylle disse kravene kan en organisasjon sertifisere sitt ISMS, noe som kan gi økt tillit hos kunder og samarbeidspartnere.

Hva er en SoA (Statement of Applicability)?

En SoA ("relevanserklæring" på norsk) er et dokument som brukes i forbindelse med ISO/IEC 27001. Den viser hvilke sikkerhetstiltak fra ISO/IEC 27002 som er relevante for organisasjonen, og om disse tiltakene er implementert eller ikke.

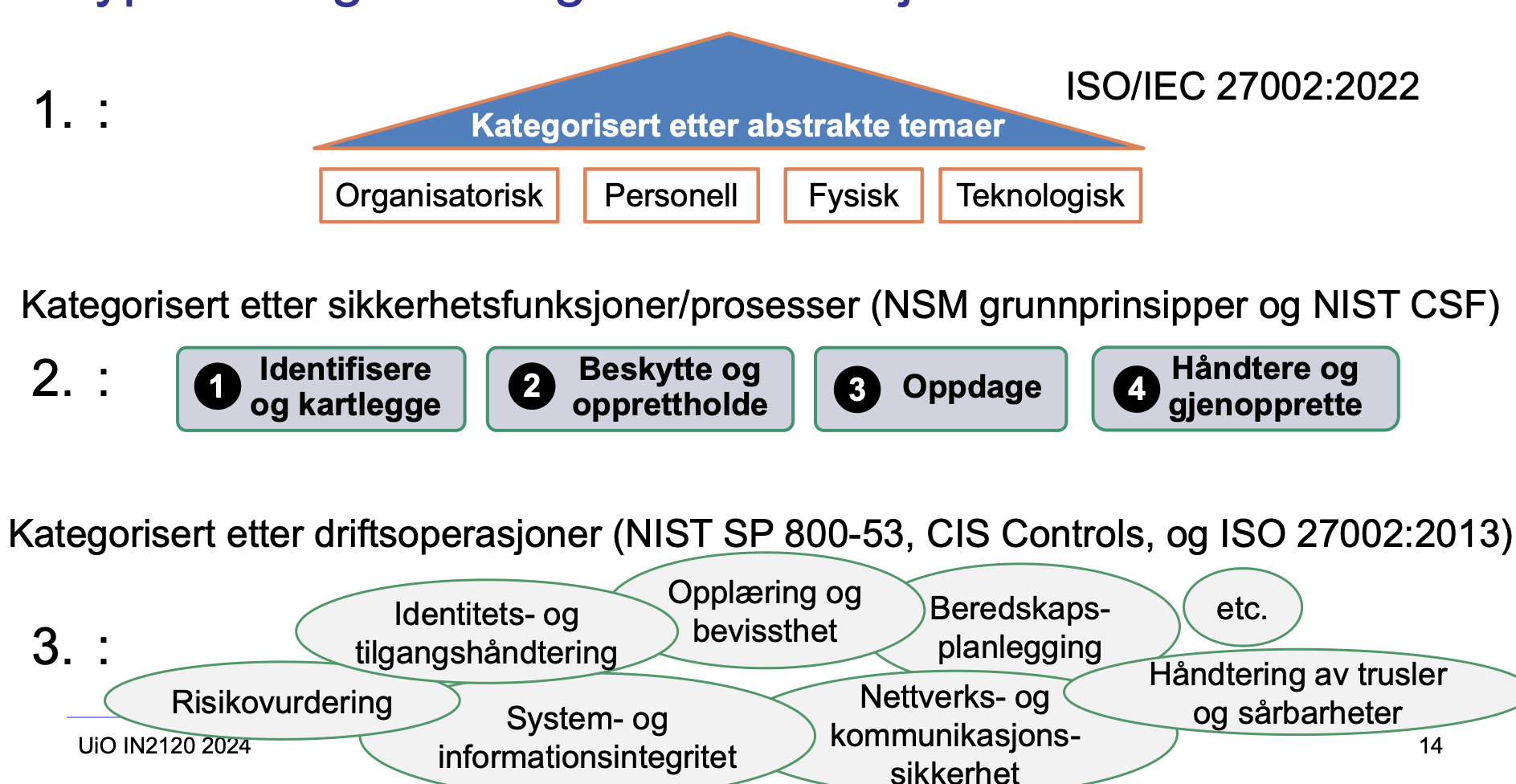

Hvordan kan man bruke ISO/IEC 27002?

ISO/IEC 27002 er en tiltaksbank som gir organisasjoner veiledning i hvilke sikkerhetstiltak de kan implementere for å styrke sin informasjonssikkerhet. Tiltakene er kategorisert under ulike temaer, for eksempel organisatoriske tiltak, personellsikkerhet, fysiske tiltak og teknologiske tiltak.

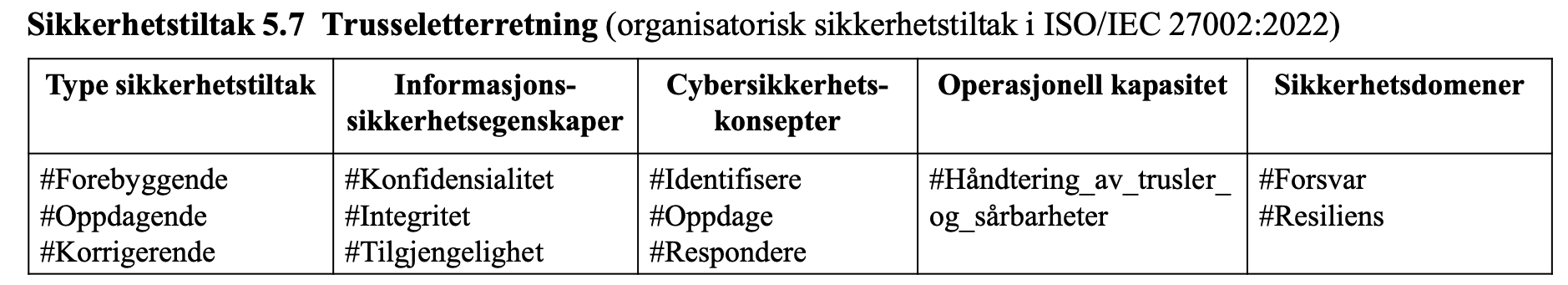

Hvilke attributter har sikkerhetstiltakene i ISO/IEC 27002?

Hvert tiltak i ISO/IEC 27002 er merket med attributter som beskriver tiltakets egenskaper, for eksempel:

Forebyggende: Hindrer at sikkerhetshendelser oppstår.

Oppdagende: Avslører sikkerhetshendelser som har skjedd.

Korrigerende: Reduserer effekten av en sikkerhetshendelse.

Konfidensialitet: Beskytter informasjon mot uautorisert tilgang.

Integritet: Sikrer at informasjonen er korrekt og pålitelig.

Tilgjengelighet: Sørger for at informasjonen er tilgjengelig når det er behov for den.

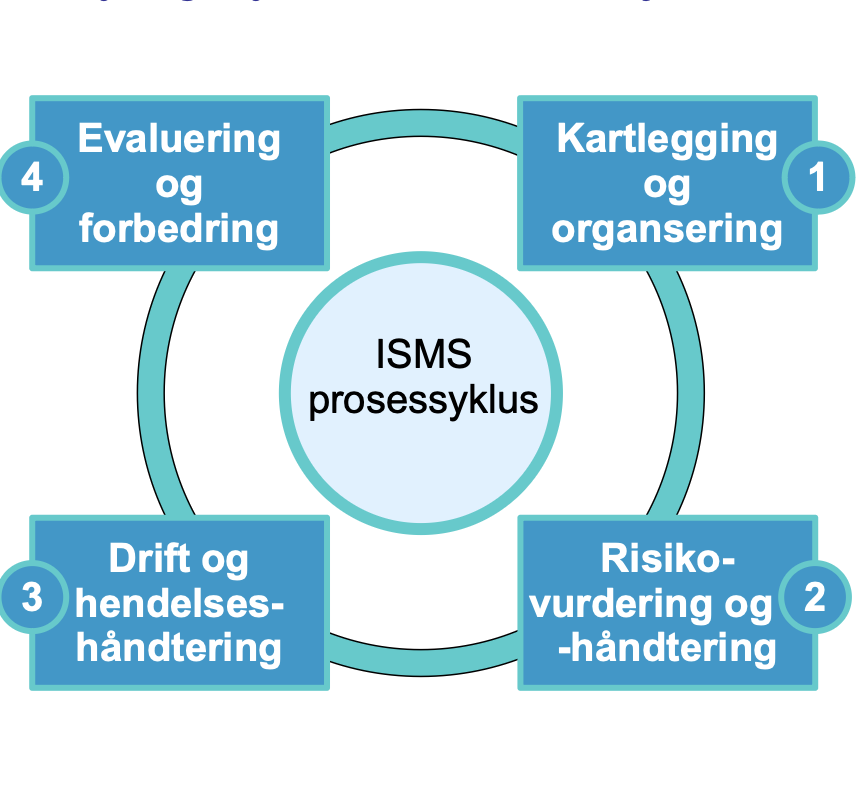

Hva er en ISMS prosessyklus?

En ISMS prosessyklus er en visuell modell som beskriver de fire fasene i et ISMS (Information Security Management System). Disse fasene, som ofte kjøres parallelt, representerer en kontinuerlig prosess for å håndtere informasjonssikkerhet.

Hvilke fire faser inngår i ISMS prosessyklusen?

Kartlegging og organisering

Risikovurdering og -håndtering

Drift og hendelseshåndtering

Evaluering og forbedring

Hva gjøres i "Kartlegging og organisering"-fasen? ISMS

I denne fasen identifiserer og strukturerer man viktige elementer knyttet til informasjonssikkerhet, for eksempel:

Styringsstrukturer og ansvar

Hvilke enheter og programvare som brukes

Brukertilgang og tilgangsbehov

Hva er målet med "Risikovurdering og -håndtering"? ISMS

Målet er å identifisere, analysere og håndtere risikoer forbundet med informasjonssikkerhet. Dette innebærer å vurdere trusler, sårbarheter og konsekvenser, og å implementere tiltak for å redusere risiko til et akseptabelt nivå.

Hva skjer i "Drift og hendelseshåndtering"-fasen? ISMS

Her implementeres og driftes sikkerhetstiltakene. Man overvåker og rapporterer på tiltakenes effektivitet, og etablerer prosedyrer for å håndtere sikkerhetshendelser.

Hvorfor er "Evaluering og forbedring" viktig? ISMS

Denne fasen er essensiell for å sikre at ISMS er effektivt og oppdatert. Man evaluerer ISMS gjennom revisjoner, identifiserer forbedringsområder, og implementerer endringer for å styrke informasjonssikkerheten.

Hva er grunnprinsipper for IKT-sikkerhet?

Grunnprinsipper for IKT-sikkerhet er tiltak og retningslinjer som beskytter informasjonssystemer mot uautorisert tilgang, skade eller misbruk. De sikrer konfidensialitet, integritet og tilgjengelighet til informasjon.

Hvilke kategorier av grunnprinsipper for IKT-sikkerhet finnes?

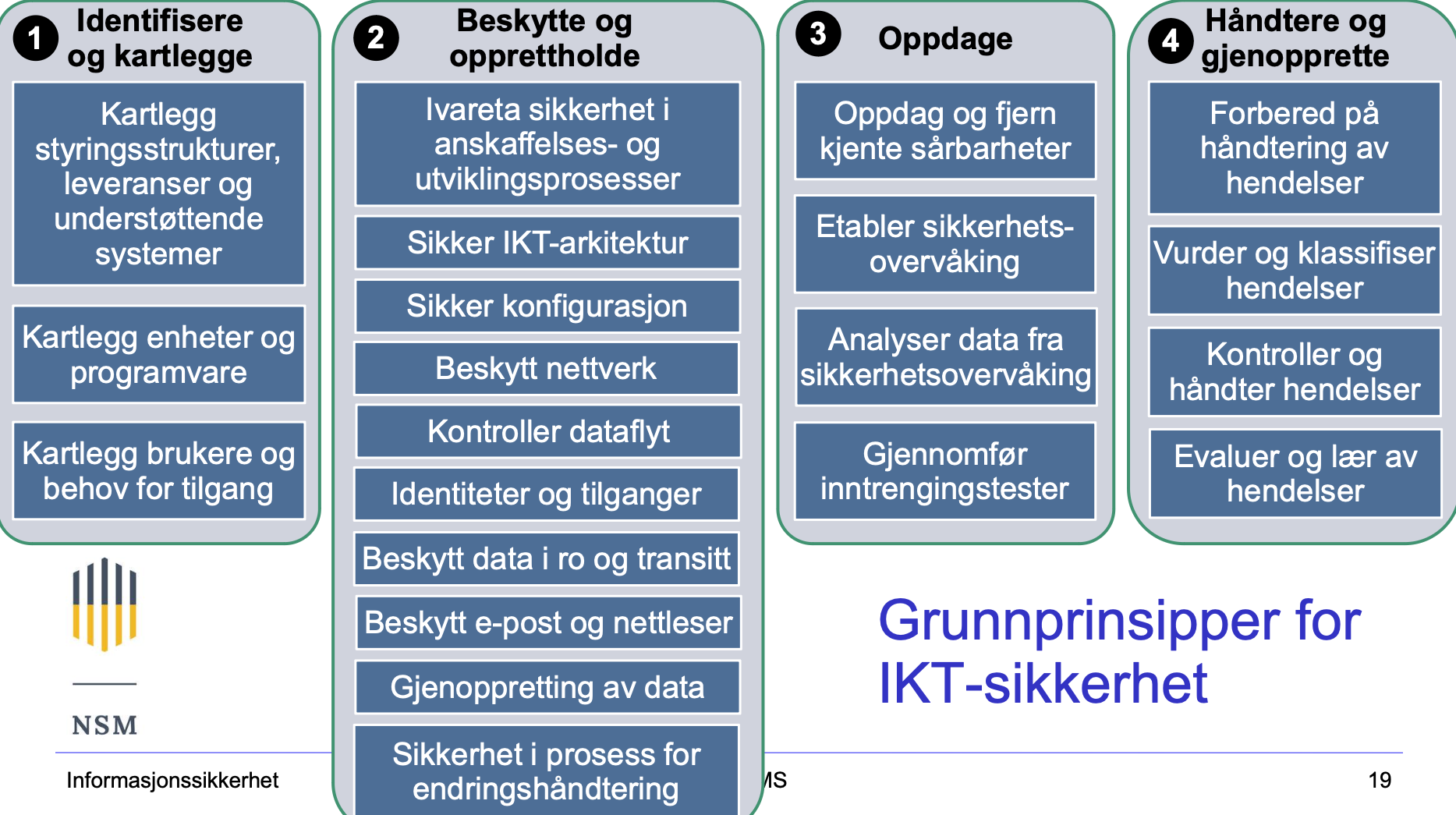

NSM (Nasjonal sikkerhetsmyndighet) definerer 4 hovedkategorier:

Identifisere og kartlegge: Kartlegging av systemer, data, brukere og tilgangsbehov.

Beskytte og opprettholde: Tiltak for å beskytte mot trusler, f.eks. tilgangskontroll og sikkerhetsoppdateringer.

Oppdage: Tiltak for å oppdage sikkerhetsbrudd, som overvåking og inntrengingstester.

Håndtere og gjenopprette: Prosedyrer for å håndtere hendelser, gjenopprette data og evaluere hendelser.

Hvor mange tiltak er det i NSMs grunnprinsipper, og hvordan er de prioritert?

Det er 118 tiltak, fordelt på 21 prinsipper. Hvert tiltak er i prioriteringsgruppe 1, 2 eller 3. Gruppe 1 er de viktigste tiltakene for å redusere risiko.

Hvordan kan man bruke NSMs grunnprinsipper i et ISMS?

NSMs grunnprinsipper kan være et utgangspunkt for å bygge et ISMS (Information Security Management System). En SoA (Statement of Applicability) i ISO/IEC 27001 krever kartlegging mellom tiltak i NSM og ISO/IEC 27002.

Hvilke likhetstrekk har NSMs grunnprinsipper og NIST Cyber Security Framework (CSF)?

Begge er rammeverk for å forbedre IKT-sikkerhet. Begge kategoriserer tiltak etter lignende prosesser, og begge er gratis og tilgjengelige for alle.

Nevn noen sentrale elementer i grunnprinsipper for IKT-sikkerhet.

Risikostyring: Identifisere og håndtere risiko.

Sikkerhetspolicyer: Klare retningslinjer og prosedyrer.

Tilgangskontroll: Begrense tilgang til autoriserte brukere.

Sikkerhetsoppdateringer: Holde systemer oppdatert.

Sikkerhetskopiering: Sørge for datagjenoppretting.

Overvåking og logging: Spore mistenkelig aktivitet.

Hendelseshåndtering: Håndtere sikkerhetsbrudd.

Opplæring og bevissthet: Utdanne ansatte om sikkerhet.

Hva er NIST?

NIST (National Institute of Standards and Technology) er en amerikansk føderal etat som utvikler standarder og rammeverk for en rekke felt, inkludert informasjonssikkerhet.

Hva er formålet med NIST Cyber Security Framework (CSF)?

CSF er et rammeverk som hjelper organisasjoner å administrere og redusere cybersikkerhetsrisiko.

Hvilke fem sentrale funksjoner er beskrevet i NIST CSF?

Identify: Identifisere kritiske eiendeler.

Protect: Beskytte eiendeler mot trusler.

Detect: Oppdage cybersikkerhetshendelser.

Respond: Håndtere og respondere på hendelser.

Recover: Gjenopprette systemer etter hendelser.

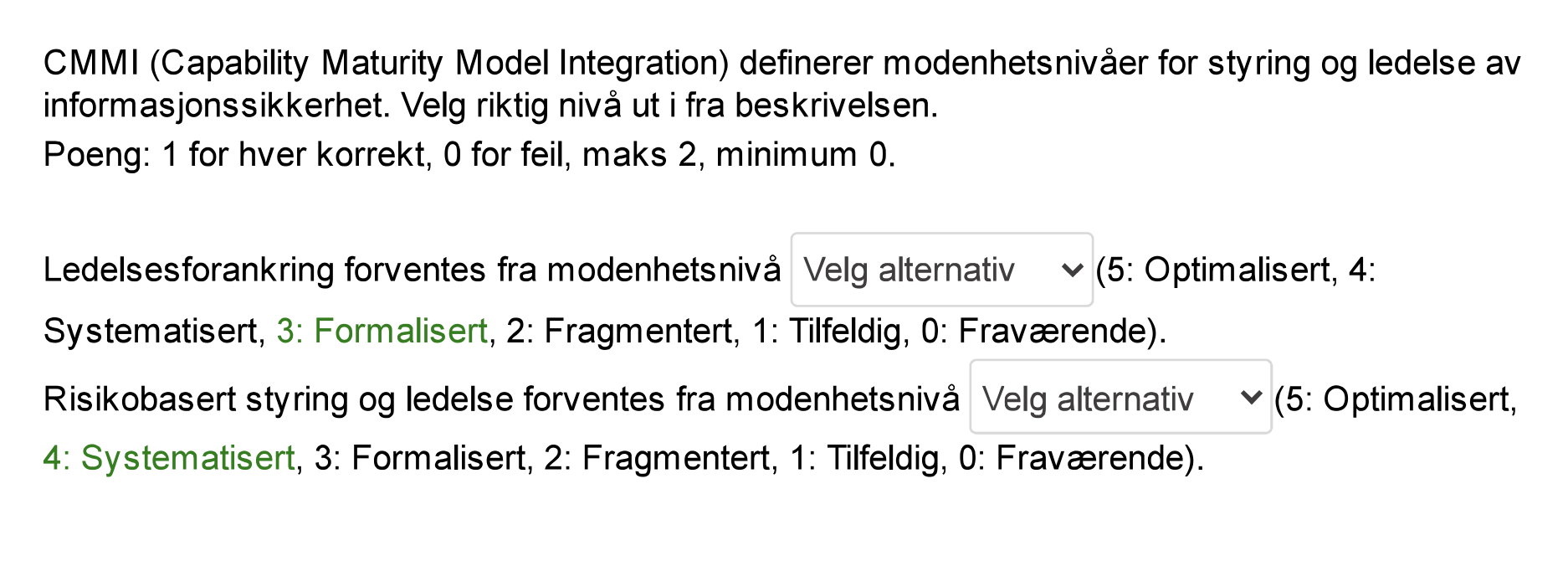

Hva menes med modenhet i styring av informasjonssikkerhet?

Modenhet refererer til hvor velutviklet og effektiv en organisasjons tilnærming til informasjonssikkerhet er. En moden organisasjon har et veldefinert og implementert ISMS (Information Security Management System) som er godt integrert i virksomheten.

Hvilken modell kan brukes for å vurdere modenhet i informasjonssikkerhetsstyring?

CMMI (Capability Maturity Model Integration) er en modell som kan brukes for å vurdere modenhet i informasjonssikkerhetsstyring. Den beskriver fem nivåer, fra umoden til moden.

Beskriv de fem modenhetsnivåene i CMMI.

Nivå 0: Fraværende ("Kaos"): Ingen systematisk håndtering av informasjonssikkerhet.

Nivå 1: Tilfeldig ("Brannslukking"): Grunnleggende sikkerhetstiltak, men ikke konsekvent implementert.

Nivå 2: Fragmentert ("Usammenhengende"): Sikkerhetsprosesser for noen områder, men ikke integrert.

Nivå 3: Formalisert ("Ledelsesforankring"): Definert ISMS med formelle prosesser, proaktivt sikkerhetsarbeid.

Nivå 4: Systematisert ("Risikostyring"): Godt etablert ISMS, datadrevet sikkerhetsarbeid basert på risikovurderinger.

Nivå 5: Optimalisert ("Målbart"): Kontinuerlig forbedringsprosess, måling av effekten av sikkerhetstiltak.

Hvorfor er modenhet i informasjonssikkerhet viktig?

En moden tilnærming til informasjonssikkerhet er avgjørende for å beskytte organisasjonens eiendeler og data mot cybertrusler. En moden organisasjon er bedre rustet til å identifisere og håndtere risiko, implementere effektive sikkerhetstiltak, oppdage og respondere på hendelser, og gjenopprette etter hendelser.

Hvordan kan en organisasjon utvikle modenhet i informasjonssikkerhet?

utvikling av modenhet er en kontinuerlig prosess. Start med å vurdere nåværende modenhetsnivå og utvikle en plan for forbedring. Rammeverk som NIST Cyber Security Framework og NSMs grunnprinsipper for IKT-sikkerhet kan være nyttige verktøy for å utvikle og implementere et ISMS og forbedre modenheten.

Hva er viktigheten av bevissthetstrening?

Bevissthetstrening er avgjørende for å lære ansatte å gjenkjenne vanlige taktikker for sosial manipulering og hvordan de skal reagere på mistenkelige forespørsler.

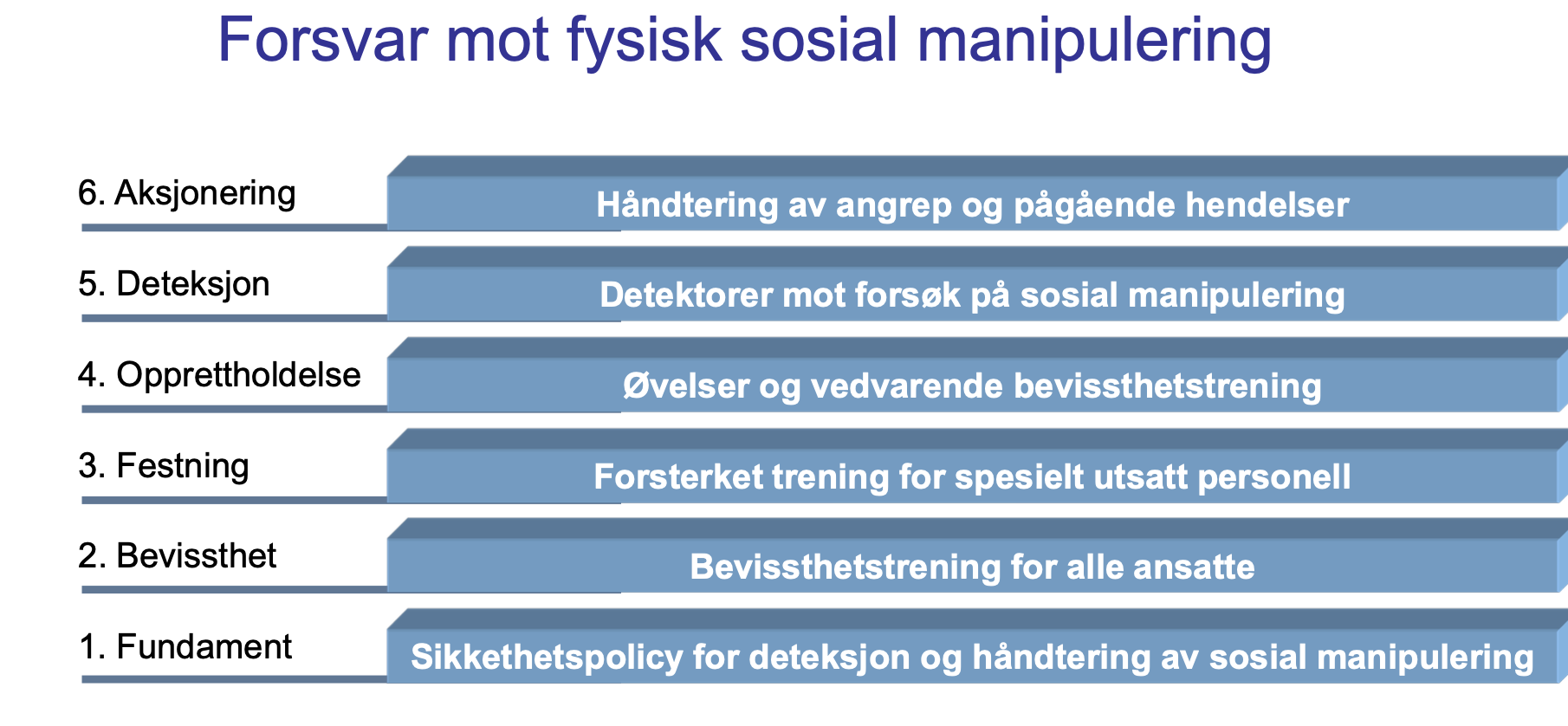

Beskriv forsvarsstrategien mot fysisk sosial manipulering.

Fundament: En tydelig sikkerhetspolicy.

Bevissthet: Trening for alle ansatte.

Festning: Fysiske sikkerhetstiltak for å begrense tilgang.

Opprettholdelse: Kontinuerlig opplæring og øvelser.

Deteksjon: Mekanismer for å identifisere og rapportere mistenkelig aktivitet.

Aksjonering: Prosedyrer for å håndtere hendelser.

Hvorfor er det viktig å ha prosedyrer for å håndtere hendelser?

Klare prosedyrer for å håndtere hendelser relatert til sosial manipulering sikrer en rask og effektiv respons for å begrense potensiell skade. Dette kan inkludere å isolere berørte systemer, varsle ledelsen og iverksette tiltak for å gjenopprette systemer og data.

Hvilken av ovennevnte standarder danner grunnlag for sertifisering, og hvorfor

ISO/IEC 27001 spesifiserer kravene til et styringssystem for informasjonssikkerhet (ISMS). Dette betyr at standarden definerer hva et ISMS må inneholde og hvordan det skal fungere for å bli sertifisert.

Andre standarder i ISO/IEC 27000-familien, som ISO/IEC 27000 (oversikt og begrepsdefinisjoner) og ISO/IEC 27002 (tiltaksbank), støtter ISO/IEC 27001, men er ikke sertifiseringsgrunnlag i seg selv.

Hvorfor er ISO/IEC 27001 viktig for sertifisering?

Sertifisering i henhold til ISO/IEC 27001 demonstrerer at en organisasjon har implementert et robust og effektivt ISMS som oppfyller internasjonalt anerkjente standarder for informasjonssikkerhet.

Dette kan gi en rekke fordeler, inkludert økt tillit fra kunder og partnere, forbedret omdømme, og et konkurransefortrinn.

Sertifiseringsprosessen innebærer en uavhengig revisjon av ISMS for å verifisere samsvar med standarden.

hva er styring (governance) av informasjonssikkerhet?

Styring av informasjonssikkerhet er det øverste nivået og handler om å definere strategiske målsettinger for informasjonssikkerhet, sørge for at disse blir oppnådd, og styre sikkerhetsrisiko med effektiv bruk av organisatoriske ressurser. Det handler også om å påse at styringssystemet for informasjonssikkerhet (ISMS) fungerer som det skal, og at resultatene er i samsvar med forventninger og målsettinger. Ansvaret for styring ligger vanligvis hos toppledelsen eller styret.

Nevn noen mål for styring av informasjonssikkerhet?

Strategisk tilpasning: Sikre at informasjonssikkerhetsaktivitetene støtter organisasjonens overordnede strategi.

Risikohåndtering: Identifisere og håndtere relevante trusler og risiko.

Verdiskapning: Oppnå en optimal balanse mellom ressursbruk og risikoreduksjon (ROI).

Ressursbruk: Kartlegge og utnytte eksisterende løsninger og kompetanse effektivt.

Målbarhet: Måle effekten av informasjonssikkerhetsarbeidet.

Integrering: Integrere sikkerhetsområder (fysisk, finansiell, IT etc.) i størst mulig grad.

Hva er ledelse (management) av informasjonssikkerhet?

Ledelse av informasjonssikkerhet er det operative nivået og fokuserer på å implementere og administrere sikkerhetstiltak i henhold til retningslinjene fra styringsnivået. Ledere og ansatte på ulike nivåer er ansvarlige for å implementere og følge sikkerhetsprosedyrer, håndtere sikkerhetshendelser og rapportere til styringsnivået.

hvordan er de tre abstraksjonsnivåene knyttet til hverandre?

De tre nivåene - styring, ledelse, og administrasjon og drift - representerer en hierarkisk struktur. Styringsnivået setter den strategiske retningen, ledelsesnivået implementerer og administrerer, mens administrasjon og drift utfører de daglige oppgavene som sikrer informasjonssikkerhet. Alle nivåene er gjensidig avhengige og viktige for en helhetlig og effektiv tilnærming til informasjonssikkerhet.

eksamen H21

8.2 Rammeverk for cybersikkerhet

eksamen H21

8.3 Modenhetsnivåer

Ledelsesforankring forventes fra modenhetsnivå 3: Formalisert.

Begrunnelse: Før nivå 3 er prosessene i en organisasjon vanligvis udefinerte og ad hoc. Nivå 3 (Formalisert) introduserer standardiserte prosesser og dokumentasjon, noe som krever støtte og engasjement fra ledelsen for å lykkes.

Risikobasert styring og ledelse forventes fra modenhetsnivå 4: Systematisert.

Begrunnelse: Nivå 4 (Systematisert) fokuserer på å måle og kontrollere prosesser. Risikobasert styring er en systematisk tilnærming til å identifisere, analysere og håndtere risiko, noe som passer godt inn i nivå 4s fokus på måling og kontroll.

eksamen H21

8.1 ISO/IEC-standarder

ISO/IEC 27001: Dette er en sertifiserbar standard som spesifiserer krav til et ISMS. Den gir et rammeverk for å etablere, implementere, vedlikeholde og kontinuerlig forbedre et ISMS.

ISO/IEC 27002: Dette er en veiledningsstandard som gir en tiltaksbank med anbefalinger for å implementere sikkerhetskontroller i et ISMS. Den er ment å brukes i sammenheng med ISO/IEC 27001.

beskriv tiltaksbank for sikkerhet:ISO/IEC 27002 er en standard som gir en omfattende samling av sikkerhetstiltak, en "tiltaksbank", som organisasjoner kan vurdere å implementere som en del av sitt styringssystem for informasjonssikkerhet (ISMS).

beskriver ISMS: ISO/IEC 27001 Denne standarden spesifiserer kravene til et ISMS.

Er gratis: Ingen . Disse standardene må kjøpes fra Standard Norge eller ISO.

kommer opprinnelig fra BSI (British Standard): begge. Ja, ISO/IEC 27001 og 27002 er basert på den britiske standarden BS 7799.

Er obligatorisk i norsk statelig forvalting: ingen.

Danner grunnlag for sertiifisering av virksomheter:ISO/IEC 27001 som er den sertifiserbare standarden for styringssystem for informasjonssikkerhet (ISMS).

ISO 31000

Definerer risiko som effekten av uvisshet på måloppnåelse; risiko omfatter både positive og negative effekter. Ofte uttrykt som sannsynligheten for en hendelse og dens konsekvens.