in2120 - t06 pentesting

1/41

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced |

|---|

No study sessions yet.

42 Terms

Penetration test / inntrengingstest

En simulert cyberangrep for å evaluere sikkerheten til et datasystem.Eksempel: En pentester prøver å få tilgang til et selskaps servere ved å utnytte kjente sårbarheter i programvaren.

Etisk hacking

Bruk av hackingteknikker for å identifisere og fikse sikkerhetshull i et system, med tillatelse fra systemeier.

Eksempel: En sikkerhetsanalytiker gjennomfører en pentest for å finne og rapportere sikkerhetsproblemer i et selskaps nettverk.

Selvinkriminering

Å bidra til sin egen domfellelse ved å avgi forklaring eller gi tilgang til bevis.

Eksempel: Å hacke et selskap uten tillatelse og deretter kontakte dem for å bevise at du har gjort det, kan regnes som selvinkriminering.

"Get out of jail free card"

Skriftlig tillatelse fra en person med tilstrekkelig myndighet til å gjennomføre en pentest. Eksempel: En pentester får en signert kontrakt fra et selskap som gir tillatelse til å utføre en pentest på deres systemer.

Legititetsprinsippet

Som privatperson er alt lov, såfremt det ikke er forbudt. Som ansatt i forvaltningen er alt ulovlig, såfremt det ikke er eksplisitt tillatt.

Eksempel: En privatperson kan kjøre en sårbarhetsskanner mot sin egen nettside, men en offentlig ansatt kan ikke gjøre det mot en statlig nettside uten tillatelse.

White hat hacker

En etisk hacker som bruker sine ferdigheter til å forbedre sikkerhet.

Eksempel: En sikkerhetsforsker som finner og rapporterer en sårbarhet til en programvareleverandør.

black hat hackers

En ondsinnet hacker som bryter seg inn i systemer for ulovlig vinning.

Eksempel: En kriminell som stjeler kredittkortinformasjon fra en nettbutikk.

Svartboks-testing

En pentest der pentesteren ikke har noen forkunnskaper om systemet.

Eksempel: En pentester får i oppgave å teste sikkerheten til et ukjent selskaps nettverk.

Hvitboks-testing

En pentest der pentesteren har full tilgang til informasjon om systemet.

Eksempel: En pentester får tilgang til kildekoden og nettverksdiagrammer for et selskaps applikasjon for å teste sikkerheten.

Gråboks-testing

En pentest der pentesteren har delvis informasjon om systemet.

Eksempel: En pentester får tilgang til brukerkontoer og dokumentasjon for en del av et selskaps nettverk.

Persistens

Evnen til en angriper å opprettholde tilgang til et system over tid.

Eksempel: En angriper installerer en bakdør på en server for å få tilgang til den senere.

Rekognosering

Innsamling av informasjon om et mål før et angrep.

Eksempel: En pentester bruker Google og sosiale medier for å finne informasjon om et selskaps ansatte og infrastruktur.

OSINT (Open source intelligence)

Innsamling av informasjon fra offentlig tilgjengelige kilder.

Eksempel: Å bruke Google Maps til å finne utformingen av et selskaps bygning.

Boot-angrep

Å utnytte fysisk tilgang til en maskin for å starte den i et alternativt operativsystem.

Eksempel: En angriper starter en stjålet laptop i et Linux-miljø fra en USB-pinne for å omgå passordbeskyttelse.

Phishing

Å lure brukere til å gi fra seg sensitive opplysninger, for eksempel passord.

Eksempel: Å sende en falsk e-post som ser ut til å være fra en bank, og be brukeren om å oppgi innloggingsinformasjonen sin.

Nmap

Et verktøy for å kartlegge nettverk og identifisere åpne porter og tjenester.

Eksempel: En pentester bruker Nmap til å finne ut hvilke servere som er tilkoblet et selskaps nettverk og hvilke tjenester de kjører.

Tcpdump / Wireshark

verktøy for å fange og analysere nettverkstrafikk.

Eksempel: En sikkerhetsanalytiker bruker Wireshark til å undersøke mistenkelig nettverkstrafikk for å identifisere et angrep.

Man in the middle (MitM)

En type angrep der angriperen plasserer seg mellom to kommuniserende parter for å avlytte eller manipulere kommunikasjonen.

Eksempel: En angriper setter opp et falskt Wi-Fi-nettverk for å fange opp innloggingsinformasjon fra brukere som kobler seg til.

SQL-injection

En type angrep der angriperen sender ondsinnet kode til en database via et webskjema.

Eksempel: En angriper utnytter et sikkerhetshull i et webskjema for å få tilgang til en database med brukerinformasjon.

Command injection

Kommandoinjeksjon er en type injeksjonsangrep der angriperen sender kommandoer til et system via et webskjema eller en applikasjon. Angrepet utnytter et sikkerhetshull i applikasjonen som ikke validerer eller renser brukerinputen før den sendes til serveren.

eksempel: En webapplikasjon har et søkefelt hvor brukere kan søke etter produkter. Søkefunksjonen bruker en kommando som search.php?q=$søkeord for å søke i databasen. Hvis applikasjonen ikke validerer eller renser $søkeord, kan en angriper sende inn et søkeord som '; ls -la; echo '. Dette vil føre til at applikasjonen kjører kommandoene ls -la og echo ''på serveren.

Hydra

Et verktøy for å utføre brute-force-angrep mot innloggingstjenester.

Eksempel: En angriper bruker Hydra til å gjette passord til en SSH-server.

Passordspraying

Å prøve et enkelt passord mot et stort antall brukerkontoer.

Eksempel: En angriper prøver passordet "123456" mot alle brukerkontoer i et selskap.

Sudo

En kommando i Linux som lar brukere kjøre programmer med administratorrettigheter.

Eksempel: En systemadministrator bruker sudo til å installere ny programvare på en Linux-server.

Privesc (Privilege escalation)

Å skaffe seg høyere tilgangsrettigheter i et system.

Eksempel: En angriper utnytter en sårbarhet for å få administratortilgang til en Windows-server.

John the Ripper / Hashcat

Verktøy for å knekke passordhasher.

Eksempel: En sikkerhetsanalytiker bruker John the Ripper til å teste styrken til brukerpassord.

Passorddumping

Å hente ut passordhasher fra et system.

Eksempel: En angriper bruker Mimikatz til å hente ut passordhasher fra en Windows-datamaskin.

Pass the hash

En teknikk der angripere bruker stjålne passordhasher for å autentisere seg til et system.

Eksempel: En angriper bruker en stjålet passordhash til å få tilgang til en filserver uten å kjenne det faktiske passordet.

Lateral movement

Å bevege seg sideveis i et nettverk for å få tilgang til flere systemer og data.

Eksempel: En angriper bruker stjålne innloggingsdetaljer til å få tilgang til en server og deretter bruker den serveren til å angripe andre servere i nettverket.

OpenVAS / Nessus

Verktøy for å skanne systemer for sårbarheter.

Eksempel: En sikkerhetsanalytiker bruker Nessus til å identifisere kjente sårbarheter i et selskaps nettverk.

Metasploit

Et rammeverk for å utnytte sårbarheter.

Eksempel: En pentester bruker Metasploit til å kjøre et exploit mot en sårbar webserver.

Fuzzing

Å sende ugyldige eller uventede data til et program for å finne feil.

Eksempel: En sikkerhetsforsker bruker et fuzzing-verktøy til å teste et webskjema for å se om det kan krasje eller avsløre sensitiv informasjon.

Hypervisor

Programvaren som styrer virtuelle maskiner.

Eksempel: VMware ESXi er en hypervisor som brukes til å kjøre virtuelle servere.

Disse flashcardsene dekker de viktigste begrepene og forklaringene fra kildene dine. Håper dette er nyttig for din forståelse.

eksamen oppgave 2023 høst:

I planleggingen av en pentest får du ingen kunnskap om systemet du skal teste. Hva kalles denne typen testing?

Svartboks-testing (Blackbox).

eksamen oppgave 2023 høst:

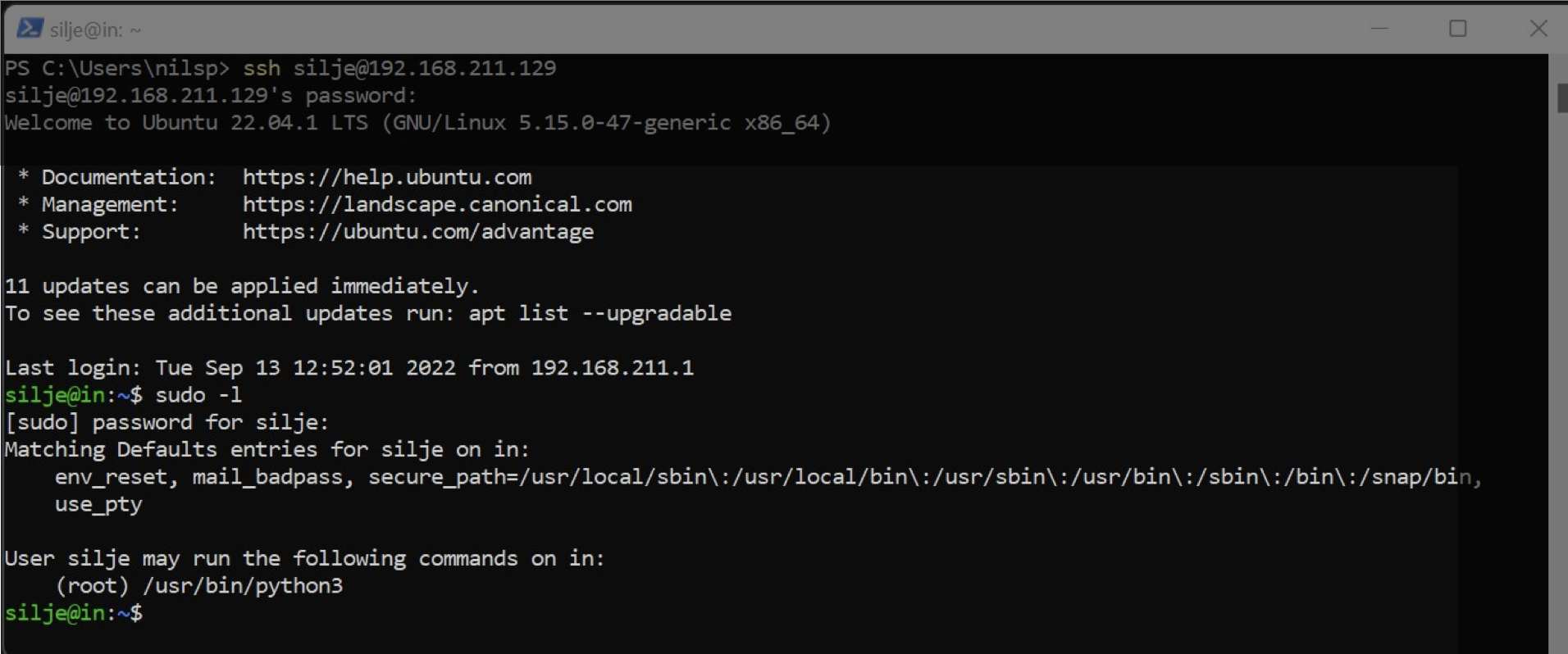

I løpet av en pentest har du funnet passordet til en bruker som kan logge inn på en maskin gjennom ssh. Du logger inn og sjekker rettigheter - se bildet under.

Nevn to måter å misbruke sudo-rettighetene du ser på bildet til å oppnå root-tilgang.

Det finnes flere måter dette kan gjøres på - det mest elegante er å laste ned passordhashene og knekke disse.

sudo cat /etc/shadow > /tmp/shadow

og tilsvarende med

/etc/passwd

for å knekke passord

John the ripper - unshadow/tmp/shadow/tmp/passwd > knekkes.txt

john knekkes.txt

eksamen oppgave 2022 høst:

I løpet av en pentest har du funnet passordet til en bruker som kan logge inn på en maskin gjennom ssh. Du logger inn og sjekker rettigheter - se bildet under. Nevn to måter å misbruke sudo-rettighetene du ser på bildet til å oppnå et root-shell.

Det finnes flere måter dette kan gjøres på - det enkleste er å starte et root-shell direkte

sudo /usr/bin/python3 -c "import os; os.system('/bin/bash') "

Man kan også eksempelvis:

Laste ned passordhashene og knekke disse

(sudo /usr/bin/python3 -c "import os; os.system('cat /etc/passwd') "

og tilsvarende med /etc/shadowOpprette

en egen root-bruker

Legge deg selv inn i sudoers-filen med fulle rettigheter

eksamen oppgave 2022 høst:

I planleggingen av en pentest får du utlevert all systemdokumentasjon om et system. Dette inkluderer fulle nettverkstegninger. Hva kalles denne typen testing?

Hvitboks-testing (white box).

Lagre passordhashene

- sudo cat /etc/shadow > /tmp/shadow

- sudo cat /etc/passwd > /tmp/passwd

Klargjør fil for John the Ripper:

- unshadow /tmp/passwd /tmp/shadow > knekkes.txt

Cracke passordene

- john knekkes.txt

Med root-tilgang kan du også lese andre filer, som passord og SSH-nøkler, for eksempel:

sudo cat /home/bruker/.ssh/id_rsa

trinn i en pentesting del 1

Planlegging

Definere mål: I planleggingsfasen er det avgjørende å etablere hva testen skal oppnå. Dette innebærer å identifisere hvilke kjerneverdier i virksomheten som skal testes, for eksempel økonomi, sensitive data, tilgjengelighet, eller muligheten for å manipulere eller hente ut data.

Rekognosering:

OSINT: Rekognosering handler om å innhente mest mulig informasjon om målet, både fra åpne kilder (OSINT) og via mer aktive metoder. Eksempler på OSINT kan være virksomhetens nettsider, stillingsannonser, Doffin, LinkedIn, Facebook, Instagram og nettaviser.

Fysisk rekognosering: Google Maps og kart kan brukes til å kartlegge fysiske lokasjoner og områdene rundt, for å vurdere muligheter for overvåkning eller annen fysisk innhenting av informasjon.

Nettverkskartlegging: Verktøy som nslookup kan brukes til å finne IP-adressen til virksomheten, mens nmap kan benyttes til å identifisere hvilke maskiner og tjenester som er tilgjengelige på nettverket.

Innledende tilgang:

Boot-angrep: Ved fysisk tilgang kan man boote en maskin i et alternativt operativsystem for å omgå passord og få administratortilgang.

Phishing: Spyd-phishing eller masse-phishing via e-post kan brukes til å lure brukere til å kjøre scripts eller gi fra seg passord, og dermed gi angriperen brukertilgang.

Utvide tilgang:

Nettverkskartlegging: Videre kartlegging av nettverket med nmap for å finne tilgjengelige maskiner og tjenester.

Trafikklytting: Tcpdump eller Wireshark kan brukes til å avlytte nettverkstrafikk for å avdekke sensitive opplysninger eller sårbarheter.

MiTM-angrep: Angriperen kan plassere seg mellom to maskiner for å avlytte eller manipulere trafikken.

Direkte angrep: Dette kan innebære å utnytte kjente sårbarheter i tjenester, for eksempel ved hjelp av SQL-injeksjon eller command injection.

Passordspraying: Enkle passord kan testes mot alle, eller utvalgte brukere, for å finne svake passord. Dette kan gjøres med verktøy som net user /domain (Windows) eller ved å sjekke /etc/passwd (Linux).

Sudo: Ved å logge inn med ssh og sjekke rettighetene, kan man forsøke å oppnå root-tilgang.

Cat: Ved å bruke cat med root-tilgang, kan man lese alle filer, inkludert sensitive filer som inneholder passord, SSH-nøkler eller konfigurasjonsfiler.

trinn i pentest del 2

Sikre fotfeste:

Priviligieeskalering: Dette innebærer å forsøke å oppnå høyere privilegier, for eksempel administratorrettigheter, for å få tilgang til sensitive systemer eller data.

Passordknekking: Verktøy som John the Ripper eller Hashcat kan brukes til å knekke passordhasher hentet fra systemet.

Passorddumping: Mimikatz eller Kiwi (Metasploit) kan brukes til å hente ut klartekstpassord eller passordhasher fra minnet, men dette krever administratorrettigheter.

Pass the hash: Passordhasher kan brukes til å autentisere seg mot andre systemer uten å kjenne det faktiske passordet.

Lateral movement: Angriperen beveger seg sidelengs i nettverket for å få tilgang til flere systemer eller data ved å gjenbruke brukernavn, passord, tilganger i Active Directory eller gruppemedlemskap i Linux.

Sårbarhetskartlegging: Verktøy som OpenVAS eller Nessus kan brukes til å kartlegge sårbarheter i systemet. Man kan deretter lete etter kjente sårbarheter knyttet til spesifikke versjoner av programvare på internett.

Utnytte sårbarheter: Metasploit er et rammeverk som kan brukes til å utnytte sårbarheter.

Fuzzing: Fuzzing innebærer å sende ugyldig eller uventet input til et system for å avdekke feilmeldinger som kan indikere en sårbarhet, for eksempel en buffer overflow.

Gevinst:

Demonstrere konsekvenser: Målet er å vise hvilke kjerneverdier som er blitt rammet av testen, for eksempel ved å vise at man har fått uautorisert tilgang til sensitive data, endret filer eller hentet ut data

Rapportering:

Pentesteren skriver en rapport som dokumenterer funnene, beskriver sårbarhetene og gir anbefalinger til forbedringer av sikkerheten.