in2120 - d10 cyberops

1/23

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced |

|---|

No study sessions yet.

24 Terms

Hva er en cyberoperasjon?

En cyberoperasjon er et bredt begrep som ofte refererer til angrep på og forsvar av digitale infrastrukturer. I militær sammenheng kalles dette offensive og defensive cyberoperasjoner.

Forklaring: Cyberoperasjoner kan omfatte alt fra kriminelle handlinger utført for økonomisk vinning til statsstøttet cybersabotasje. Defensive cyberoperasjoner fokuserer på å håndtere datainnbrudd og beskytte mot potensielle trusler.

Kan du gi eksempler på cyberoperasjoner rettet mot norske mål?

Flere cyberoperasjoner har blitt rettet mot norske mål de siste årene. Noen eksempler er:

Angrep mot Helse Sør-Øst (2018)

Angrep mot statsforvaltere (fylkesmenn) (2018)

Angrep mot Stortinget (2020 og 2021)

Angrep mot Østre Toten kommune (2021)

Forklaring: Disse angrepene var ofte langvarige og ble utført i flere steg. De viser at norske mål er attraktive for trusselaktører.

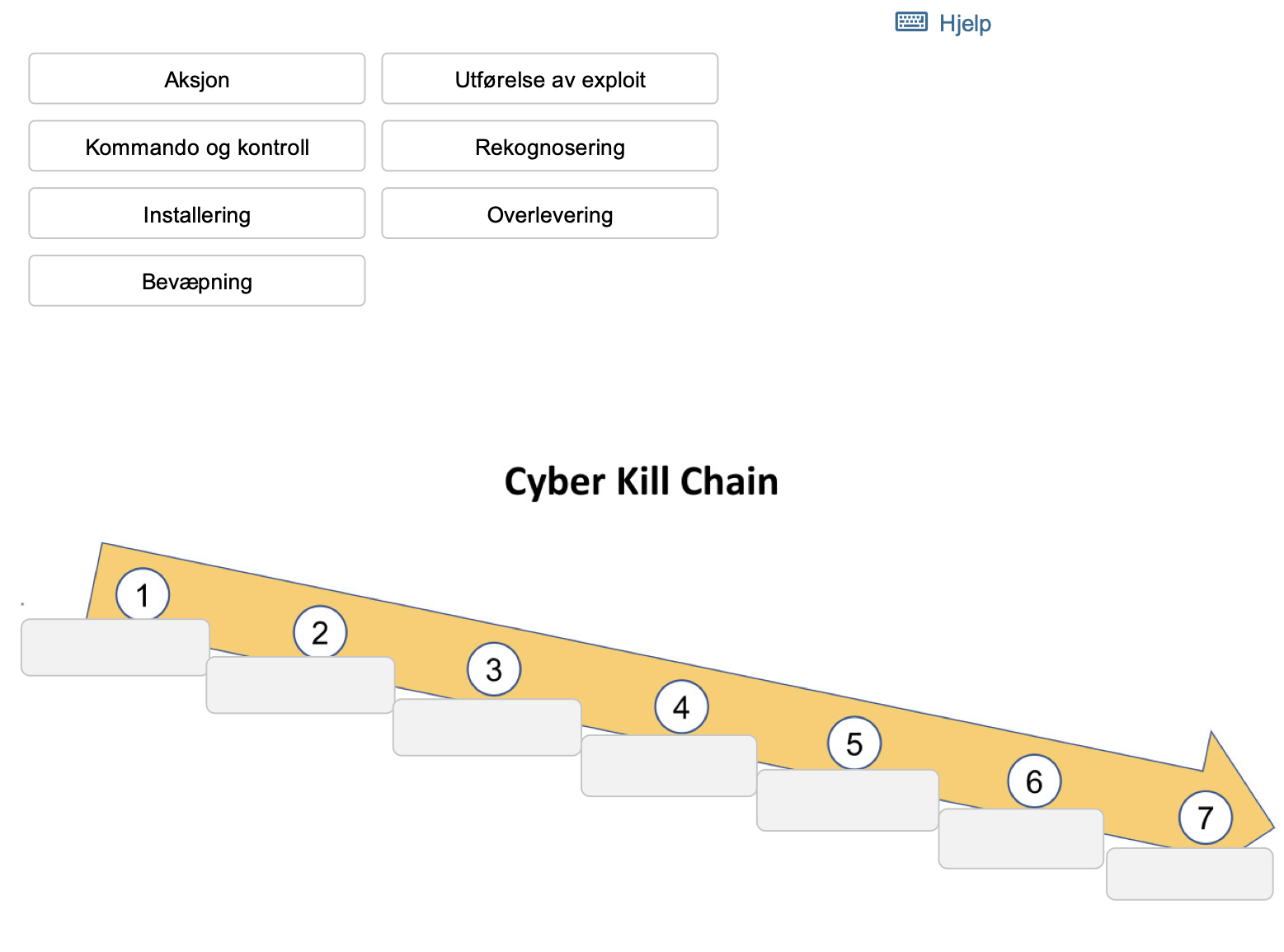

Hva er "Cyber Kill Chain"?

Cyber Kill Chain er en modell utviklet av Lockheed Martin som beskriver stegene i et avansert, målrettet cyberangrep.Angrepet kan stoppes på hvert av disse trinnene, og jo tidligere, jo bedre.

Forklaring: Modellen gir et rammeverk for å forstå og analysere cyberangrep, og for å utvikle effektive forsvarsstrategier.

Hvilke steg inngår i Cyber Kill Chain?

Cyber Kill Chain består av syv steg:

1.Rekognosering: Trusselaktøren velger ut og samler informasjon om et potensielt offer.

2.Bevæpning: Trusselaktøren konstruerer skadevare som kan utnytte sårbarheter hos offeret.

3.Overlevering: Skadevaren leveres til offeret gjennom ulike angrepsvektorer, for eksempel phishing.

4.Utførelse: Skadevaren utnytter en sårbarhet i offerets system.

5.Installering: Skadevaren installeres på offerets system og etablerer ofte en bakdør for angriperen.

6.Kommando og kontroll (K2): Angriperen får ekstern tilgang til offerets system og kan utforske nettverket, spre seg til andre systemer, og skjule sine spor.

7.Måloppnåelse: Det faktiske målet med angrepet utføres, for eksempel dataeksfiltrering eller sabotasje.

Forklaring: Hvert steg i Cyber Kill Chain representerer en mulighet til å oppdage og stoppe et angrep.

Hva er MITRE ATT&CK?

MITRE ATT&CK er en kunnskapsbase som strukturerer taktikker og teknikker brukt av angripere, inkludert APT-grupper.

forklaring: Den er basert på observasjoner av faktiske hendelser og gir en nyttig ressurs for å forstå trusler og utvikle forsvarsstrategier.

Hva er forskjellen mellom taktikker og teknikker i MITRE ATT&CK?

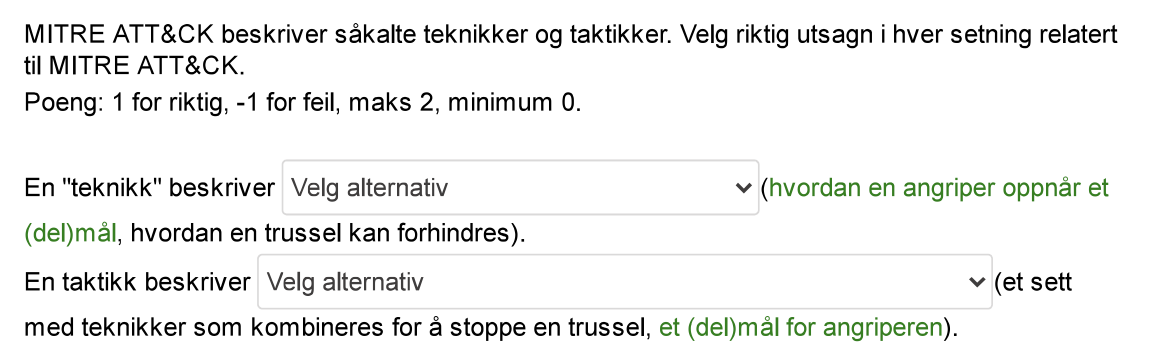

Teknikker: Representerer hvordan en angriper oppnår et taktisk mål.

Taktikker: Representerer hvorfor en teknikk utføres, altså et delmål for angriperen.

Forklaring: MITRE ATT&CK-matrisen organiserer taktikker og teknikker for å gi en helhetlig oversikt over angrepsmetoder.

Hva er en APT (Advanced Persistent Threat)?

En APT er en trusselaktør eller gruppering som ofte er sponset av nasjonalstater, men kan også være kriminelle.

Forklaring: APTer er "avanserte" fordi de har tilgang til betydelige ressurser og kompetanse. De er "vedvarende" fordi de har langsiktige mål og er utholdende i sine angrep, som kan vare i årevis.

Hva er CTI (Cyber Threat Intelligence)?

CTI er informasjon om cybertrusler som brukes til å ta informerte beslutninger om sikkerhet.

Forklaring: CTI kan deles inn i tre kategorier: strategisk, taktisk/operasjonell og teknisk. Hver kategori gir ulik type innsikt i trusselbildet.

Hvordan brukes Trafikklysprotokollen (TLP) for deling av CTI?

TLP brukes til å klassifisere CTI basert på sensitivitet og delingsrestriksjoner:

RØD: Kun for navngitte mottakere.

GUL: Begrenset distribusjon innenfor en organisasjon og dens partnere.

GRØNN: Kan deles innenfor en sektor, men ikke publiseres offentlig.

HVIT: Ubegrenset deling.

Forklaring: TLP sikrer at sensitiv CTI håndteres på en ansvarlig måte.

Hva er utfordringene med cyberavskrekking?

En stor utfordring med cyberavskrekking er vanskeligheten med å attribuere cyberangrep. Det kan være vanskelig å identifisere angriperen med sikkerhet, noe som gjør det vanskelig å vite hvem man skal gjengjelde mot.

Forklaring: Feil attribusjon kan føre til utilsiktede politiske konsekvenser og eskalere konflikter.

Hva menes med "cyberkaperfart"?

"Cyberkaperfart" refererer til statlig støttede hackergrupper som utfører cyberangrep uten å bli straffet av sitt eget land.

Forklaring: Begrepet er inspirert av kaperfart, en form for legalisert sjørøveri på 1600-1800-tallet. Russland har blitt anklaget for å drive cyberkaperfart ved å gi hackergrupper frihet til å angripe mål i andre land.

Hvilken rolle spiller Big Tech i cyberkrigføring?

Big Tech-selskaper som Microsoft spiller en stadig viktigere rolle i cyberkrigføring. De har ressurser og kompetanse til å oppdage og analysere trusler, utvikle mottiltak, og samarbeide med myndigheter for å beskytte kritisk infrastruktur.

Forklaring: I konflikten mellom Russland og Ukraina har Microsoft spilt en aktiv rolle i å identifisere og blokkere russisk skadevare.

Beskriv nytten av ulike former for militære cyberoperasjoner.

Cyberspionasje:

Utrolig nyttig for innhenting av etterretning, som å stjele hemmelige dokumenter eller overvåke fiendens kommunikasjon.

Billigere og mindre risikabelt enn tradisjonell spionasje.

Vanskelig å oppdage og attribuere.

Offensive Cyberoperasjoner (Angrep/Sabotasje):

Kan lamme fiendtlige systemer, inkludert kritisk infrastruktur.

Potensiale for betydelig skade, men effekten kan reduseres med god beredskap.

Ofte billigere å oppnå tilsvarende effekt med fysiske angrep.

Svært nyttig i kombinasjon med fysiske militæroperasjoner, for å forstyrre fiendens kommunikasjon og koordinering.

Cyberforsvar:

Essensielt for å beskytte mot fiendtlig spionasje og sabotasje.

God beredskap er nøkkelen til effektivt cyberforsvar.

Beskriv aspekter og egenskaper ved cybervåpen.

Skadeeffekt:

Forårsaker ingen direkte fysisk skade, men skader IT-systemer og prosesser.

Gjenbrukbarhet:

Kan gjenbrukes flere ganger mot ulike mål.

Åpenhet:

Immaterielle og vanskelige å oppdage.

Attribusjon:

Teknisk vanskelig å identifisere trusselaktøren.

Feil attribusjon kan ha alvorlige politiske konsekvenser.

Holdbarhet:

Begrenset holdbarhet, ofte mindre enn ett år, på grunn av sårbarheter som fikses.

Utvikling og Ressurser:

Krever betydelige ressurser å utvikle og bruke.

Effektivitet:

Effekten varierer avhengig av kontekst og mål.

Sammenheng med Informasjonsoperasjoner:

En del av et bredere spekter av informasjonsoperasjoner.

Etiske og Juridiske Utfordringer:

Manglende internasjonale regler og vanskeligheter med håndhevelse

Hva er likheten mellom DML-modellen (Detection Maturity Model) og MITRE ATT&CK?

Strukturerer og Analyserer Cybertrusler:

DML klassifiserer deteksjonsevne, mens MITRE ATT&CK kategoriserer angrepsteknikker.

Forbedrer Cyberforsvaret:

DML identifiserer forbedringsområder, mens MITRE ATT&CK hjelper med å prioritere tiltak.

Basert på Faktiske Hendelser:

Begge bruker data fra reelle cyberangrep.

Forbedrer CTI:

Gir et felles språk og struktur for å dele trusselinformasjon.

Fokus på TTP-er:

DML anerkjenner viktigheten av å detektere TTP-er, som er MITRE ATT&CKs hovedfokus

Hva er cyberavskrekking, og hvorfor er det nyttig?

Cyberavskrekking er en strategi der en stat truer med å gjengjelde cyberangrep for å avskrekke potensielle angripere.

Mål: Å gjøre kostnaden ved cyberangrep høyere enn de potensielle fordelene for angriperen.

Nytte:

Forhindre cyberangrep: En troverdig trussel om gjengjeldelse kan hindre angrep.

Stabilitet i cyberspace: Etablerer klare "røde linjer" og konsekvenser.

Beskytte kritisk infrastruktur: Beskytter viktige systemer som kraftnett og finansinstitusjoner.

Eksempel: USA kompromitterte Russlands kraftnett i 2018 for å avskrekke fremtidige angrep.

Utfordringer:

Attribusjon: Vanskelig å fastslå hvem som står bak et angrep.

Proporsjonalitet: Vanskelig å finne et passende gjengjeldelsesnivå.

Manglende internasjonale normer: Fører til misforståelser og eskalering.

Hva er CTI?

CTI (Cyber Threat Intelligence) er informasjon om cybertrusler som brukes til å forstå og håndtere risikoer.

Formål: Å gi innsikt i trusselaktørers evner, intensjoner og mål.

Kategorier:

Teknisk: Konkrete indikatorer på angrep (IP-adresser, fil-hasher). Kortvarig.

Taktisk/operasjonell: Taktikker, teknikker og prosedyrer (TTP-er). Langvarig.

Strategisk: Trusselaktørers motiver, mål og strategier.

Nytte:

Forstå trusselbildet

Forbedre cyberforsvaret

Dele informasjon

Ta informerte beslutninger

Eksempler:

Blokkere ondsinnede IP-adresser (teknisk).

Utvikle deteksjonsregler for spesifikke TTP-er (taktisk/operasjonell).

Vurdere risikoen fra spesifikke trusselaktører (strategisk).

Utfordringer:

Datainnsamling

Analyse

Deling

Verktøy for deling:

Trafikklysprotokollen (TLP): Klassifiserer informasjon etter sensitivitet.

STIX (Structured Threat Information Expression): Formelt språk for å representere CTI.

Hvorfor er det viktig å kunne (del)automatisere CTI?

Økende trusselvolum: Antall cyberangrep øker, og manuelle prosesser er ikke tilstrekkelige.

Hastighet og effektivitet: Automatisering gir raskere responstid og bedre beskyttelse.

Reduserte kostnader: Analytikere kan fokusere på komplekse trusler.

Bedre deling: Enklere å dele CTI med andre organisasjone

Nevn utfordringer med å (del)automatisere CTI.

Semantisk representasjon: Vanskelig å lage formelle representasjoner som fanger alle nyanser.

Kompleksitet: Cyberangrep er komplekse og vanskelige å automatisere fullstendig.

Falske positiver: Ufarlig aktivitet kan feilaktig identifiseres som en trussel.

Kvalitet på CTI: Dårlig CTI kan føre til feil beslutninger.

Menneskelig ekspertise: Trengs fortsatt for kompleks analyse og strategiske beslutninger

eksamen oppgave H22

1.1 sikkerhetsmålsettinger

Indiker hvilken sikkerhetsmålsetting som typisk brytes som resultat av hvert angrep.

Vandalisering av nettside

Løsepenge/krypto-virus

Keylogger/tastaturlogger

Kryptoanalyse

DDoS-angrep

Passordcracking

Vandalisering av nettside: integritet

Løsepenge/krypto-virus: tilgjengelighet

Keylogger/tastaturlogger: konfidenisalitet

Kryptoanalyse: konfidensialitet

DDoS-angrep: tilgjengelighet

Passordcracking: konfidensialitet

esksamen oppgave H22

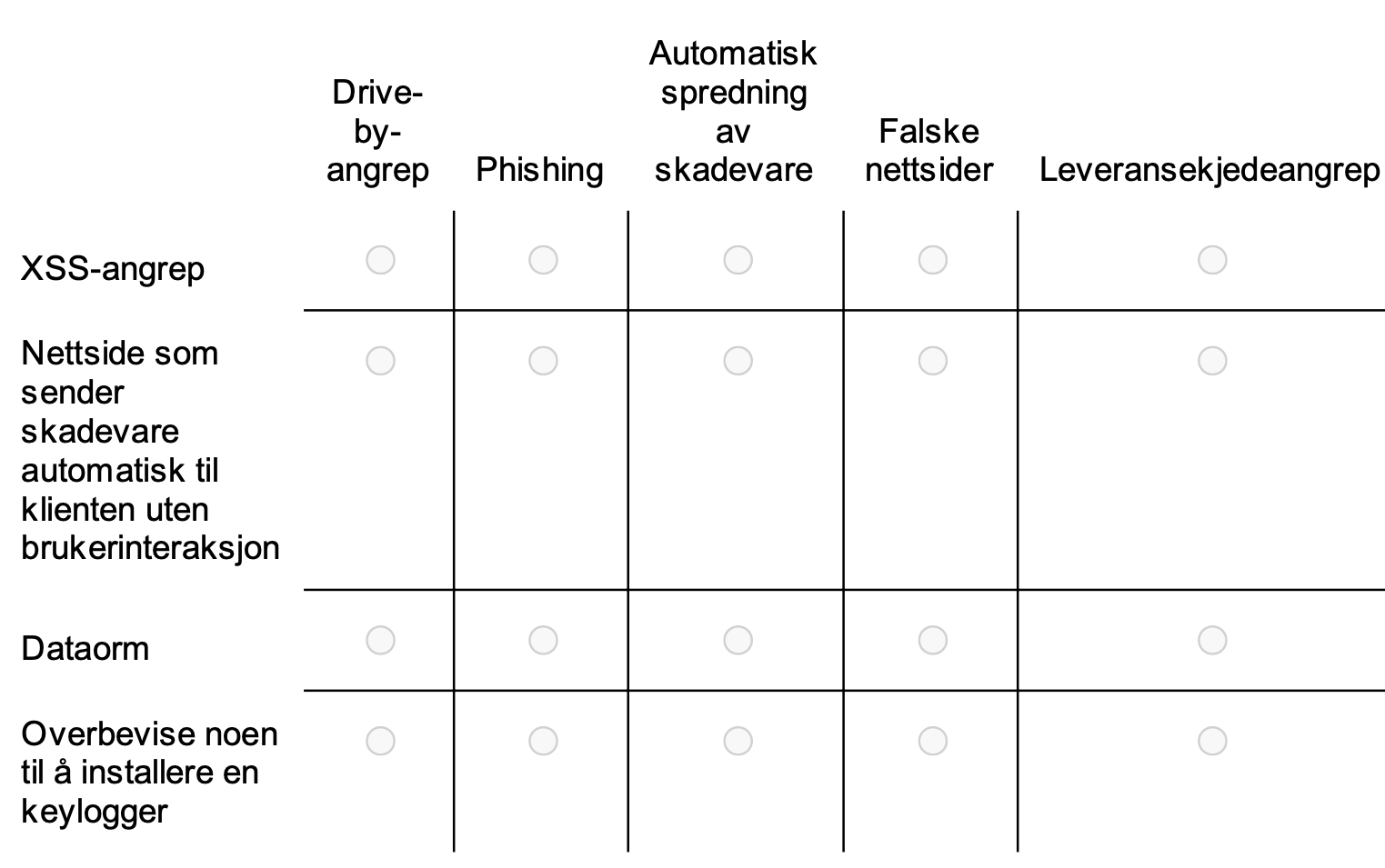

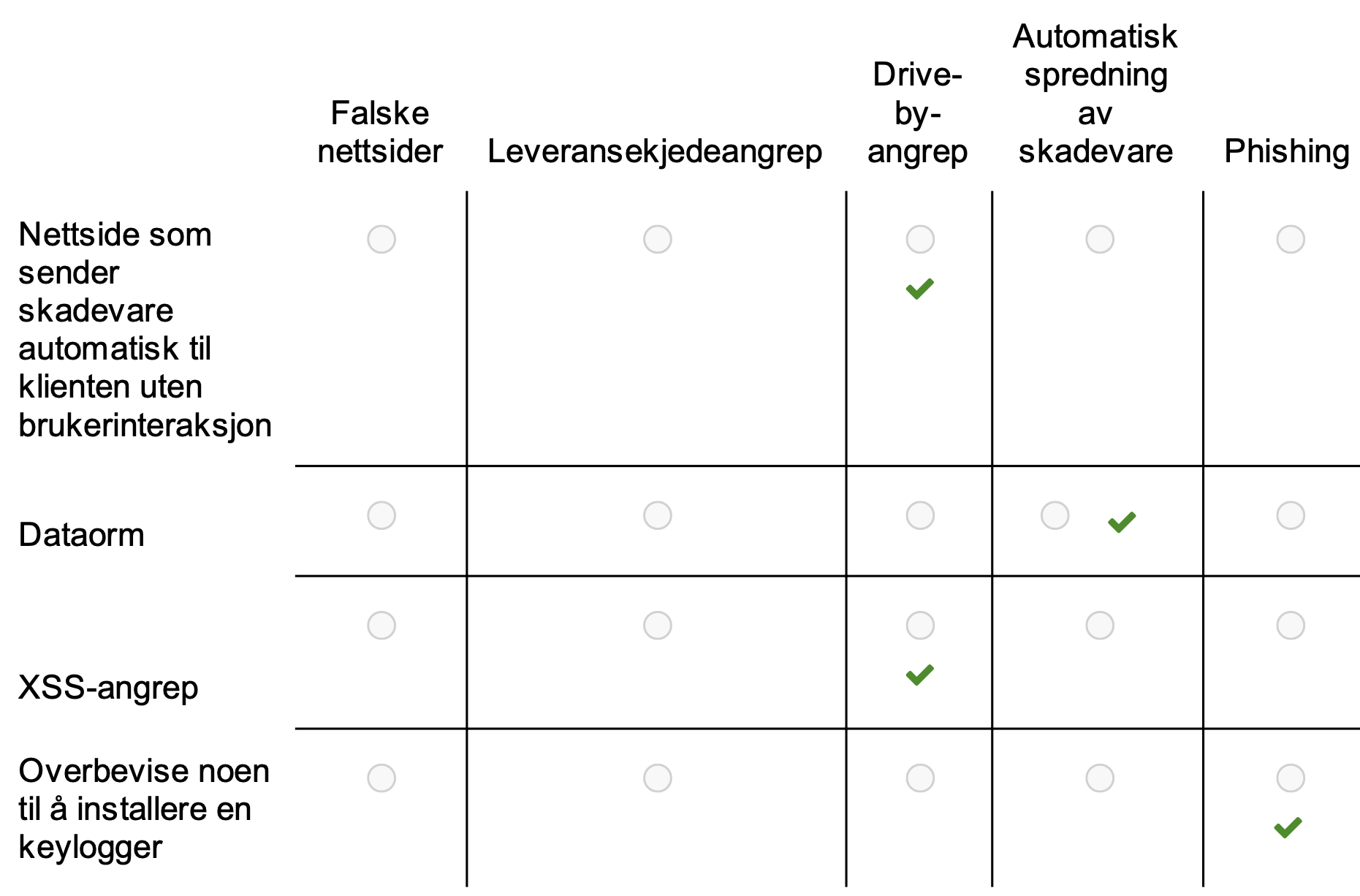

3.6 angrepsvektorer

I første kolonne står enkelte former for angrep, velg den angrepsvektoren som beskriver angripet best.

Nettside som sender skadevare automatisk til klienten uten brukerinteraksjon:drive-by-angrep.

Et drive-by-angrep er et angrep der skadevare lastes ned og kjøres på en datamaskin uten brukerens viten eller samtykke. Dette skjer ofte ved å utnytte sårbarheter i nettlesere eller programtillegg.

En nettside som sender skadevare automatisk til klienten uten brukerinteraksjon oppfyller alle kriteriene for et drive-by-angrep.

Dataorm:

Angrepsform: Dataormer er en type skadevare som kan spre seg automatisk fra en datamaskin til en annen uten brukerinteraksjon.

Hvorfor: I oppgave 3.6 fra 2022-eksamenen er dataorm koblet til "Automatisk spredning av skadevare" fordi dette er kjennetegnet på en dataorm.

XSS-angrep: drive-by-angrep.

Går ut på å injisere ondsinnet kode i et nettsted. Denne koden kan deretter utføre ulike handlinger, som for eksempel å stjele brukerdata eller omdirigere brukeren til et annet nettsted.

XSS-angrep kan være en del av et drive-by-angrep.

Overbevise noen til å installere en keylogger:Phishing

Keyloggere er programmer som registrerer tastetrykk, og kan brukes til å stjele passord eller annen sensitiv informasjon.

Dette er fordi phishing er en vanlig metode for å lure brukere til å installere skadevare, inkludert keyloggere.

eksamen H21

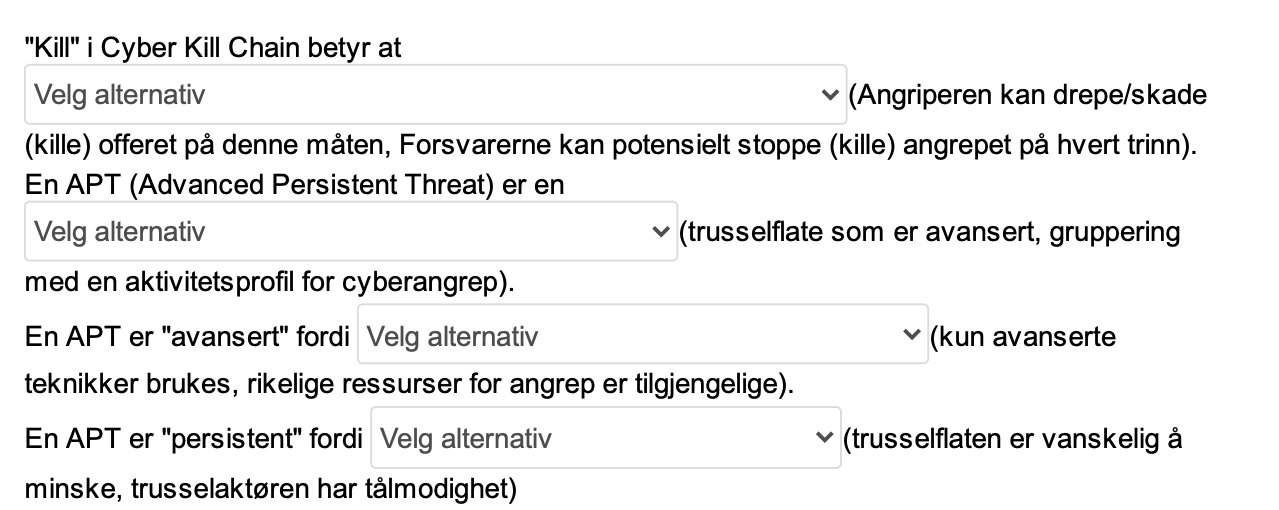

10.1 cyber kill chain:

Figuren viser 7 trinn i Cyber Kill Chain. Tilordne trinn til riktig felt i figuren. Poeng: 0,5 for hver korrekt tilordning, -0,5 for hver feil tilordning, 4 for alle riktig, minimum 0.

eksamen H21

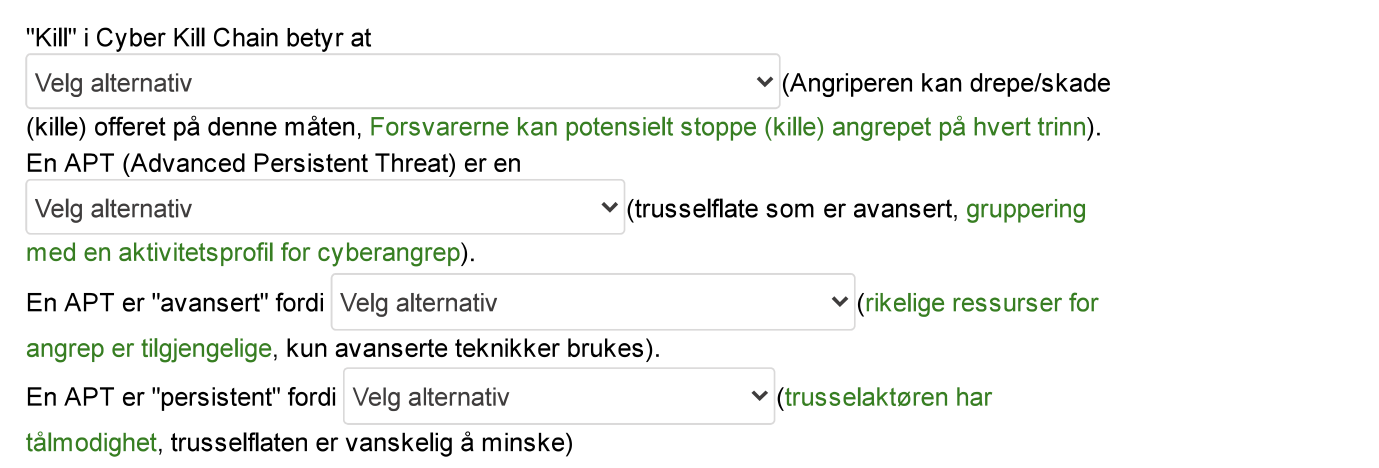

10.2 APT:

Velg riktig utsagn i hver setning:

eksamen H21

10.3 MITRE ATT&AC:

MITRE ATT&CK beskriver såkalte teknikker og taktikker. Velg riktig utsagn i hver setning relatert til MITRE ATT&CK: