in2120 - t04 Angrepsvektorer og skadevare

1/29

There's no tags or description

Looks like no tags are added yet.

Name | Mastery | Learn | Test | Matching | Spaced |

|---|

No study sessions yet.

30 Terms

Hva er den vanligste angrepsvektoren for cyberangrep?

Phishing, også kalt nettfisking, er den vanligste cyberangrepsvektoren. Phishing er ofte kombinert med andre angrepstyper som skadelige vedlegg eller lenker til skadelige nettsider.

Eksempel: En angriper sender en e-post som ser ut til å være fra en legitim bank, og ber mottakeren om å oppgi brukernavn og passord. [Ingen kilde gitt for dette eksempelet]

Hvordan kan Deepfake stemme og video brukes i cyberangrep?

Deepfake stemme og video kan brukes til å etterligne en annen persons identitet i telefonsamtaler, videomøter og videoanrop.

Eksempler:

En angriper bruker Deepfake-stemme til å utgi seg for å være en bedriftsleder og instruerer en ansatt om å overføre penger.

En angriper bruker Deepfake-video til å lage en falsk video av en politiker som sier noe kontroversielt. [Ingen kilde gitt for dette eksempelet]

Hvordan kan USB-enheter brukes til å angripe en datamaskin?

En USB-enhet kan konfigureres som en HID-enhet (Human Interface Device), som lurer datamaskinen til å tro at den er et tastatur. Den kan da sende en strøm av tastetrykk som utfører skadelige kommandoer.Eksempel: En angriper legger igjen en USB-minnepinne med skadevare på et offentlig sted. Når en intetanende bruker plugger minnepinnen inn i datamaskinen sin, installeres skadevaren automatisk.Dette kalles et "drop-angrep".

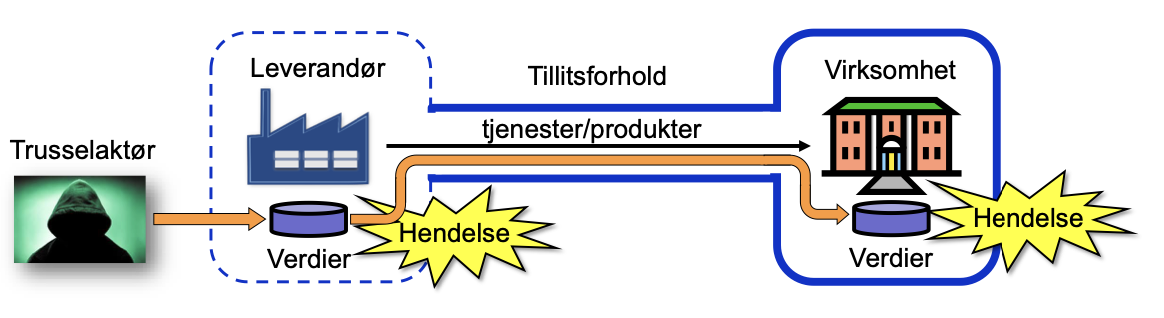

Hva er et leveransekjedeangrep?

Et leveransekjedeangrep er et totrinnsangrep der en angriper først kompromitterer et produkt eller en tjeneste hos en leverandør. Dette gir angriperen muligheten til å angripe leverandørens kunder i det andre trinnet.

Eksempel: SolarWinds Orion-angrepet i 2020, der angripere kompromitterte programvaren Orion for nettverksstyring. Skadevaren ble lastet ned av Orion-kunder, og ga angriperne tilgang til nettverkene til opp mot 18 000 virksomheter.

Hva er et botnett?

Svar: Et botnett er en samling av kompromitterte datamaskiner, kalt bots, som kjører skadevare under en felles kommando- og styringsinfrastruktur.

Eksempel: Mirai er en skadevare som utnyttet sårbarheter i IoT-enheter for å danne et botnett. I 2016 brukte Mirai botnettet i et DDoS-angrep mot Dyn DNS, som tok ned internett i store deler av USA

Hva er et XSS-angrep?

XSS (Cross-Site Scripting) er en angrepsteknikk som lurer en webside til å reflektere mottatte data tilbake til nettlesere, der dataene blir tolket og kjørt som skript.

Eksempel: En bruker legger inn en kommentar på en nettside som inneholder ondsinnet JavaScript-kode. Når andre brukere besøker siden, kjøres JavaScript-koden i nettleserne deres, noe som kan gi angriperen tilgang til sensitiv informasjon.

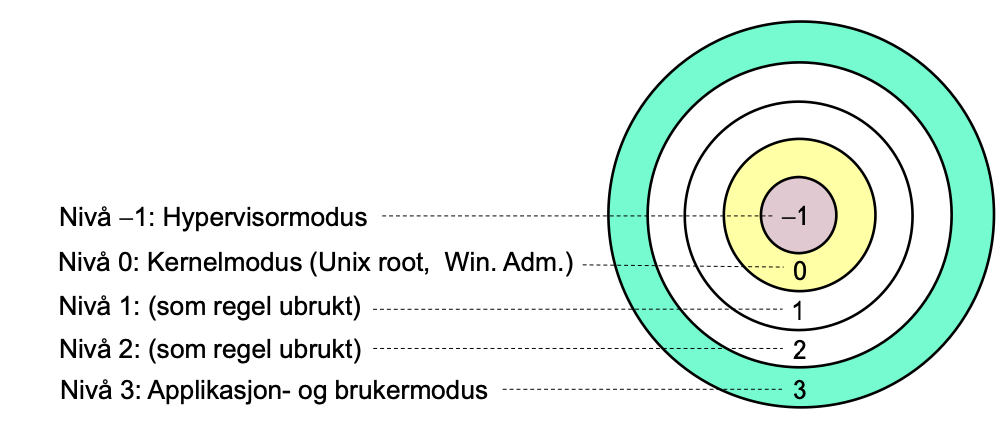

Privilegienivåer i Mikroprosessorer

Privilegienivåer i en mikroprosessor refererer til et hierarkisk system som definerer hvilke operasjoner og ressurser ulike deler av programvare har tilgang til.Nivå 3: Applikasjons- og brukermodus. Dette er nivået der vanlige programmer og brukerhandlinger kjører.

Nivå 2 & 1: Som regel ubrukt.

Nivå 0: Kernelmodus. Dette er det mest privilegerte nivået, og det er her kjernen av operativsystemet kjører. På dette nivået har man tilgang til alle ressurser og kan utføre alle operasjoner. I Unix-systemer kalles dette "root" tilgang, mens det i Windows kalles "Administrator".

Nivå -1: Hypervisormodus. Dette nivået brukes i virtualiseringssystemer, og hypervisoren har kontroll over de virtuelle maskinene.

Hva er et "drive-by"-angrep?

Et "drive-by"-angrep er et angrep som skjer uten brukerinteraksjon. Offeret trenger bare å besøke en infisert eller falsk nettside for å bli angrepet.

Eksempel: En angriper injiserer skadelig JavaScript-kode på en legitim nettside. Når offeret besøker nettsiden, lastes JavaScript-koden ned og kjøres i nettleseren, og kan for eksempel stjele sensitive data eller laste ned skadevare.

Hva er et "Man in the Middle" (MiTM)-angrep?

I et MiTM-angrep setter angriperen seg mellom to kommuniserende parter, for eksempel en klient og en server, og avlytter eller manipulerer trafikken.Eksempel: En angriper bruker et verktøy som Ettercap eller Bettercap for å forfalske IP-adresser og avlytte ukryptert trafikk mellom en bruker og en nettbank.

Hva er et "rootkit"?

Et "rootkit" er et program som skjuler skadelig aktivitet i systemet, for eksempel ved å endre prosesslisten eller skjule filer.

Eksempel: Et rootkit kan skjule en bakdør som gir angriperen vedvarende tilgang til et system.

Hva er forskjellen på et datavirus og en trojaner

Datavirus: Infiserer andre programmer ved å legge til skadelig kode.

Trojaner: Fremstår som et nyttig program, men inneholder skjult skadelig funksjonalitet.

Du kjører uheldigvis skadevare på maskinen din med din bruker. Brukerkontoen din har fulle sudo-rettigheter på maskinen din. Hvilke rettigheter får skadevaren da?

Svar: bruker(nilspw)

Forklaring: Skadevaren vil arve rettighetene til brukeren som kjører den. I dette tilfellet har brukeren "fulle sudo-rettigheter", noe som betyr at de kan kjøre kommandoer som brukeren. Skadevaren vil derfor også kunne kjøre kommandoer som brukeren.

Hva slags phishing-angrep er dette?

Scenario: Du mottar en e-post dagen etter eksamen fra en ukjent person som gratulerer deg med eksamen og ber om samarbeid neste semester, med lenke til personens bakgrunn.

Svar: Spyd-phishing

Forklaring: Spyd-phishing er en type phishing-angrep som er rettet mot et spesifikt individ eller en gruppe. I dette tilfellet bruker angriperen informasjon om eksamen for å virke mer troverdig og for å øke sjansen for at du vil klikke på lenken.

Finn de som passer sammen.

Trojaner: Fungerende antivirus som inneholder spesiell skadevare.

dataorm: Morris er en kjent ....

Bakdør: Skjult passord implementert av programmereren for å kunne logge seg inn senere uten systemeiers viten.

Logisk bombe: Skadevare som formaterer harddisken din fredag den trettende kl. 12.05.

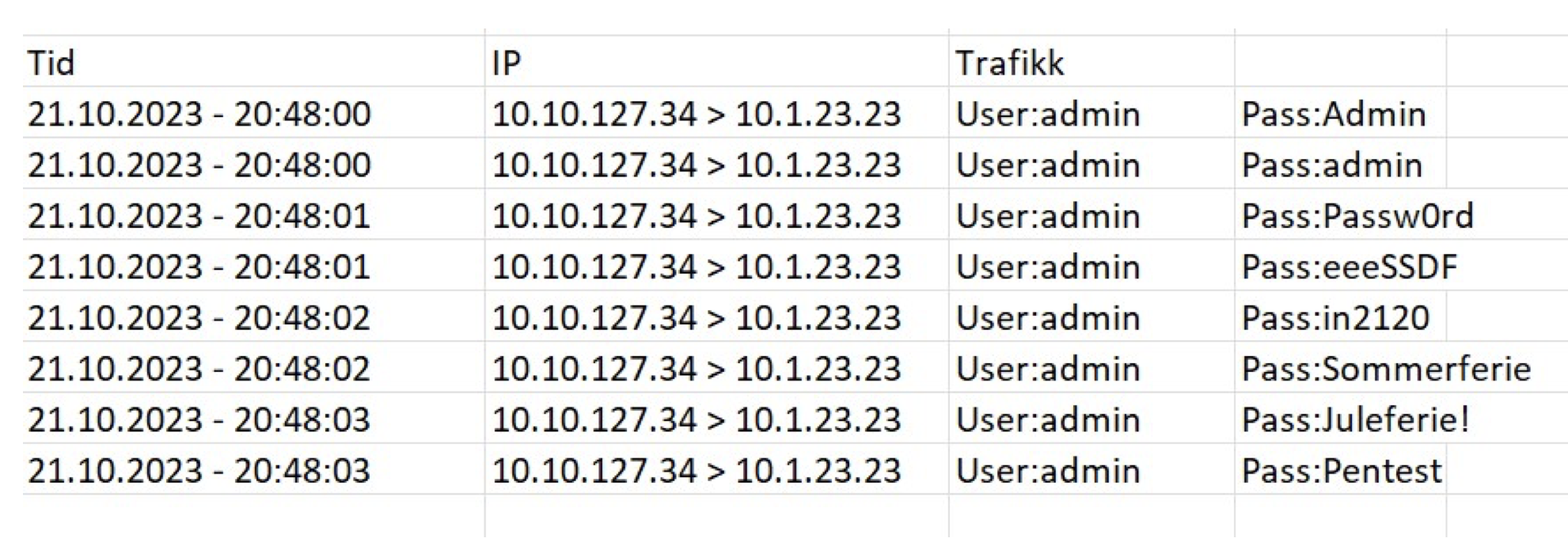

En person fra IT-drift sier "Vi er under angrep!". Hva er mest sannsynlig?

passordpraying. Passordspraying er et angrep der angriperen prøver å gjette passord ved å bruke en liste med vanlige passord på et stort antall brukerkontoer. Angriperen bruker ofte automatiserte verktøy for å utføre angrepet, og de kan målrette mot en bestemt organisasjon eller tjeneste.

Du kjører skadevare med administratorbruker, men har slått av UAC. Hvilke rettigheter får skadevaren?

Administrator

Forklaring: UAC (User Account Control) er en sikkerhetsfunksjon i Windows som begrenser rettighetene til programmer som standard. Når UAC er slått av, vil programmer som startes av en administratorbruker automatisk få administratorrettigheter.

Finn de som passer sammen.

Trojaner: Maskerer seg som legitime programmer med nyttige funksjoner.

Virus: Infiserer andre programmer ved å legge til skadelig kode.

Dataorm: SQL-slammer er en.

Bakdør: En skjult metode for å omgå normal autentisering.

Finn de som passer sammen.

Drive-by-angrep: Nettside som sender skadevare automatisk til klienten. XSS-angrep.

Automatisk spredning av skadevare: Dataorm.

Falske nettsider: ingen

Phishing: Overbevise noen til å installere en keylogger.

Eksamensoppgave 3.3: Strafferamme

Oppgave 3.3 fra eksamen i IN2120 Informasjonssikkerhet (Høst 2022) spør:

I henhold til straffelovens § 204 – hva er strafferammen for gjennomføring av ulovlig datainnbrudd? (I denne oppgaven må svaret være helt korrekt - hvis korrekt svar er "bøter og fengsel" og du svarer "bøter" - så er svaret altså feil.)

bøter

fengsel i inntil fem år

Bøter eller fengsel i inntil to år

Bøter eller fengsel i inntil ti år

eksamen oppgave 3.5 høst 2022

Utsagn 1: Mange løsepengevirus krypterer offerets systemer ved hjelp av SHA-256.

Utsagn 2: Et viktig sikkerhetstiltak mot løsepengevirus i virksomheter er å ikke gi brukerne administratorrettigheter.

Riktige svar:

Utsagn 1 er usant. Løsepengevirus bruker ikke SHA-256 for kryptering. SHA-256 er en hashfunksjon, som brukes til å lage en unik "fingeravtrykk" av data, men den kan ikke brukes til å kryptere og dekryptere data. Løsepengevirus bruker derimot krypteringsalgoritmer som AES eller RSA for å kryptere offerets data.

Utsagn 2 er sant. Å begrense brukerrettigheter er et viktig sikkerhetstiltak mot mange typer skadevare, inkludert løsepengevirus. Hvis brukere ikke har administratorrettigheter, vil skadevare ha vanskeligere for å infisere systemet og gjøre endringer som kan skade data.

sql - injeksjon

SQL-injeksjon er en angrepsteknikk som misbruker SQL (Structured Query Language) for å få uautorisert tilgang til eller manipulere data i en database. Dette gjøres ved å injisere ondsinnet kode i SQL-setninger som sendes til en database.

Ofte finner man denne sårbarheten i webapplikasjoner som ikke validerer brukerinput på en sikker måte. Angriperen kan da utnytte denne svakheten for å sende spesiallagede SQL-setninger som endrer applikasjonens opprinnelige spørring.

Privilege escalation

Privilegie-eskalering er en angrepsteknikk der en angriper utnytter sårbarheter i et system for å oppnå høyere tilgangsnivåer enn de opprinnelig hadde. for eksempel sosial manipulering, utnytte sårbarheter og misbruk av legitime verktøy

dataorm

En dataorm sprer seg automatisk fra en datamaskin til en annen, vanligvis ved å utnytte sårbarheter i programvare. Dataormer kan være svært ødeleggende fordi de sprer seg uten brukermedvirkning. Eksempler på kjente dataormer er Morris-ormen, Stuxnet, Wannacry, NotPetya og SQL Slammer-ormen.

Exploit

Et exploit er et lite program eller en sekvens med kommandoer som utnytter en sårbarhet i et system. Exploits kan brukes til å få kontroll over et system, laste ned bakdører, få uautorisert tilgang eller utføre tjenestenektangrep.

makrovirus

Et makrovirus er et virus som infiserer makroer i programmer som Microsoft Office. Makroer er små programmer som kan automatisere oppgaver. Makrovirus kan spre seg når et infisert dokument åpnes, og kan brukes til å stjele informasjon eller skade data

skadelig javascript

JavaScript er et programmeringsspråk som brukes til å lage interaktive nettsider. Skadelig JavaScript kan brukes til å utføre drive-by angrep, hvor skadelig kode lastes ned og kjøres i brukerens nettleser uten brukermedvirkning. Skadelig JavaScript kan også brukes til å stjele informasjon, utvinne kryptovaluta eller utføre andre skadelige handlinger.

Spionprogram

Et spionprogram er et program som overvåker brukeraktivitet og samler inn informasjon uten brukerens viten eller samtykke. Spionprogrammer kan brukes til å stjele passord, kredittkortinformasjon eller annen sensitiv informasjon.Keyloggere er en type spionprogram som registrerer tastetrykk.

bakdør

En bakdør er en skjult metode for å omgå normal autentisering og tilgangskontroll i et system. Bakdører kan brukes av angripere for å få uautorisert tilgang til et system.

boot - program

Et bott-program er et program som kjører på en infisert datamaskin og venter på instruksjoner fra en angriper. En datamaskin med et bott-program kalles en "bot"

keylogger

En keylogger er et program som registrerer tastetrykk, inkludert passord, kredittkortnumre og annen sensitiv informasjon. Keyloggere kan installeres gjennom skadevare eller gjennom fysisk tilgang til en datamaskin.